我的第一次edu src漏洞挖掘

之前被师傅们恐吓,搞得我都没发,说什么发了就要被抓;,我打上了大大的码

上次无意发到国外某平台的漏洞后,我尝到了甜头,开始尝试挖掘国内edu漏洞,于是了解了edusrc平台,并就此开始了平台允许、合法合规的一次漏洞挖掘

前言

涉及漏洞类型:

- 弱口令

- 未授权访问

- 任意文件上传

文章内提及的漏洞均已修复!

白帽子在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规

第“0”个edu src漏洞

首先盯上了xxxxxx学院,在官网进行信息收集、子域收集了大概两三天,

也收集到许多默认弱口令密码,如:123456、000000、@123456

期间也在各个二级学院、分站点下尝试挖掘,但是都没有任何结果,很明显许多漏洞都被其他师傅抢先一步了。

但是仍然有些许小发现:

在某个地方发现一个支付系统:

前面的信息收集中,收集了很久都没有找到任何sfz信息,但是这里提供了一条重要信息:港澳台学生初始密码为6个0

于是通过搜索引擎查找一下港澳台学生的学号

一些 名单、公示,字眼的网页通常都会暴露学号等信息,所以搜索的时候可以往这些关键字搜

通过osint得到了几个港澳台学生的学号,利用初始密码,成功登录:

进入这里后我做的几件事情:

- 快速检索该用户拥有的权限、有用的信息

- 挖掘逻辑漏洞

有用的信息看似有用

对着几个业务功能进行逻辑测试,也没有测出什么来。

想到主站有个web微皮嗯:

在某个子站的登录系统下,得到一些关于港澳台学生的特殊默认密码规则:sfz后六位 包括“sfz的括号”在内,尝试利用前面登进去的支付系统暴露出来的sfz号。

失败

我的第一个edu src漏洞 - 诞生 - 管理系统弱口令

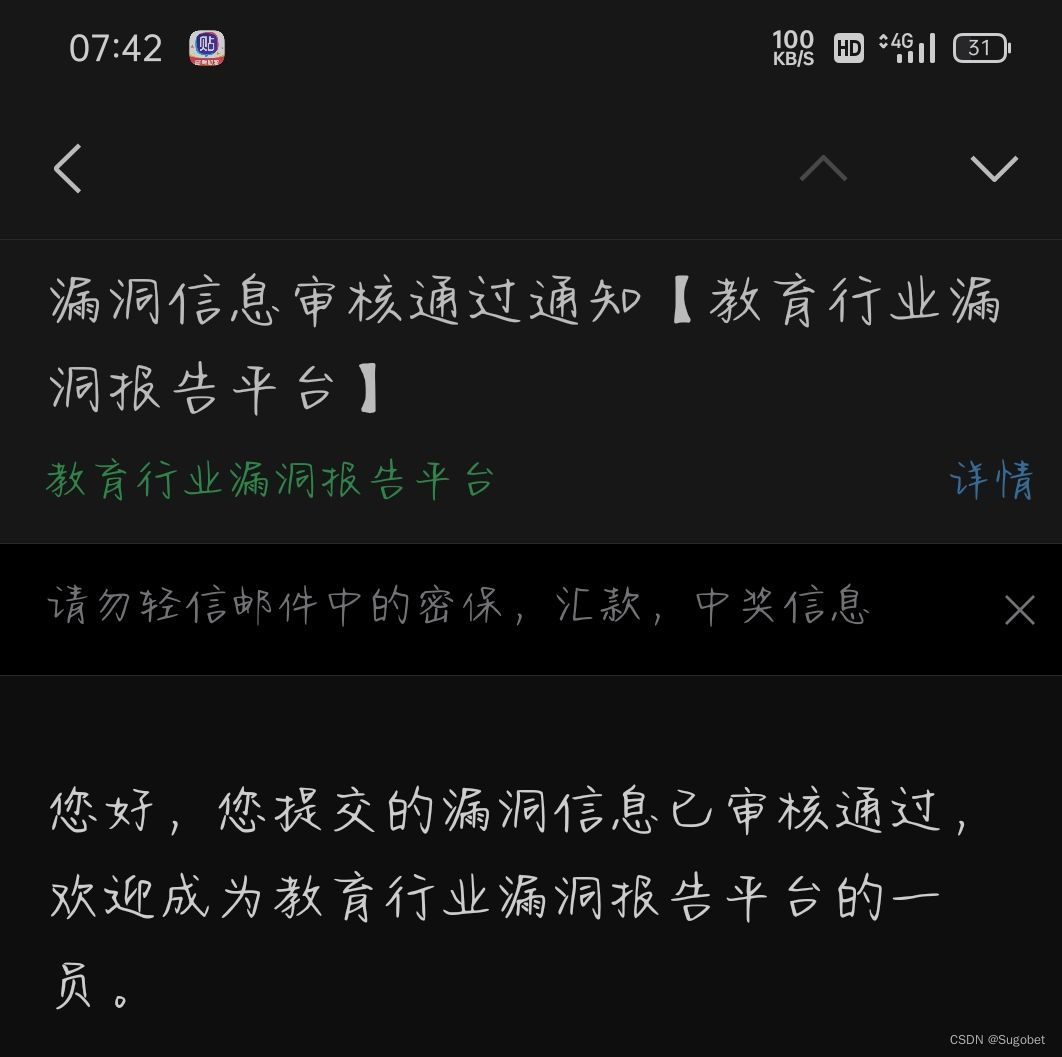

尝试了好几天,终于…挖到了

在此之前,我想说的三句话:

- 信息收集很重要,一定要做好信息收集

- 多学习其他师傅的挖掘思路

- 不要放弃,贵在坚持

就当我要准备放弃,换下一家的时候,我的脑海里闪烁了无数画面

这些画面是在微信刷文章的时候,系统随机推荐的各个师傅们的src漏洞挖掘文章

一些师傅的文章说到,这里我就简单概括一下:主站子站漏洞不好找,那就去微信公众号、小程序看看吧

就是这一句话,让我挖到了

我在某学院的二级学院公众号下发现:

点击进入:

直接暴露了ip和端口,没有使用学校官方的域名

这里使用一些前面收集的学号貌似进不去

你以为到这就完了?

由于前面暴露了ip和端口,于是我突发奇想,将ip端口复制到kali的浏览器上,显示:

请在微信浏览器中打开

然后我神之一手,把端口删掉了,换句话说,我使用默认的80端口

万万没想到,到了管理系统!

再度神之一手,输入admin:admin,直接登录成功!

后面又测了一下登录框,不存在sql注入

虽然只给了中危,不过也不错,毕竟是我的第一个

此漏洞已修复

我的第二个edu src漏洞 - 这才是开始 - 未授权访问

这个后台,实话实说,漏洞百出千疮百孔,犹如开发者从来从来没有接触过网络安全

首先开始对后台测的就是有没有未授权访问。

好家伙,整个站、每一个请求都差不多都是未授权访问漏洞,毫无限制

token形同虚设

下面列举泄露两个账户信息的

学生账号信息

全是明文

教师账号信息

还有许多,统统上报,第二个中危拿下

该漏洞已修复

手感火热 - 第三个漏洞 - 任意文件上传

在后台存在两个文件上传点

并且只有前端防护,后端没有进行任何防护和检测

因此,删删前端限制代码就可以轻松绕过。或者使用burp直接发包

尝试读取

最后一个,低危

此漏洞已修复

这个后台看着很像校内学生自己写的,基本没有考虑到安全问题

结束 - 感言

这是我第一次国内大学高校edu src漏洞挖掘,很幸运,也很激动

共计挖了两中危一低危,还是连续的,三连挖,果然万事还是开头难

首先感谢的就是TryHackMe,感谢这个平台让我从0到1,我的博客记录了我接受TryHackMe学习的过程

感谢互联网上的各位师傅的文章,为我们提供一些思路和教程,对我们挖洞很有帮助

最后,我想说的还是那句话,也是TryHackMe某个教程中的一个Hint:信息收集很重要

作者分享首次在edusrc平台进行漏洞挖掘的经历。通过信息收集,先在某学院支付系统有小发现,后在二级学院公众号下利用弱口令登录管理系统获中危漏洞,又发现后台存在未授权访问和任意文件上传漏洞,分别为中危和低危,三个漏洞均已修复。

作者分享首次在edusrc平台进行漏洞挖掘的经历。通过信息收集,先在某学院支付系统有小发现,后在二级学院公众号下利用弱口令登录管理系统获中危漏洞,又发现后台存在未授权访问和任意文件上传漏洞,分别为中危和低危,三个漏洞均已修复。

5167

5167

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?