强国杯初赛wp

前言

昨天和小伙伴们参加了强国杯初赛,有幸取得北部赛区第一的成绩,wp和大家分享

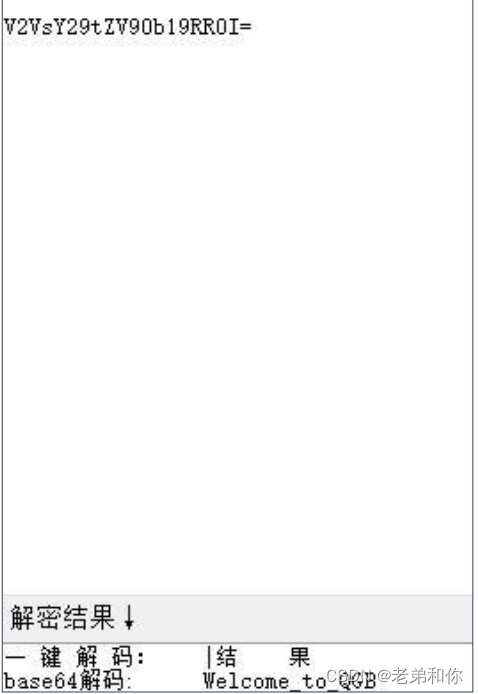

一、Welcome_to_QGB

使用工具一键解码(哥们以为签完到就可以滚蛋了)

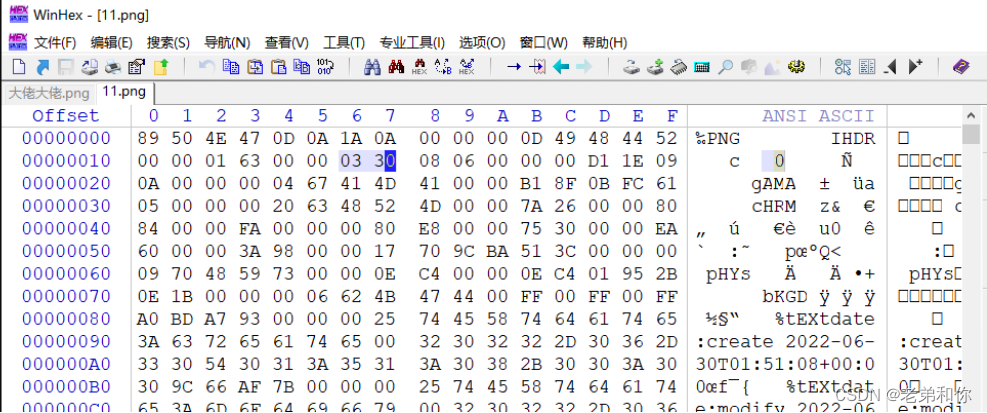

二、大佬大佬

1.打开zip,里面有一种图片(这表情包有点丑)

2.该 png 文件无修改,使用 stegsolver 打开,并打开 lsb 分析,发现里面有 png 文件

4.save bin,保存,发现一张新图片

5.按照提示在 winhex 修改高度,拿到 flag

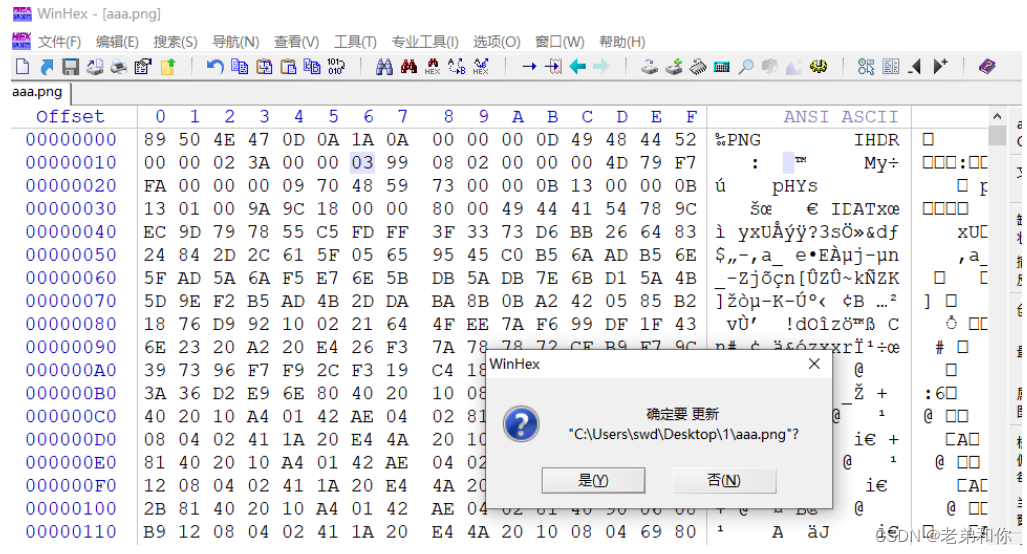

三.找找 GIF

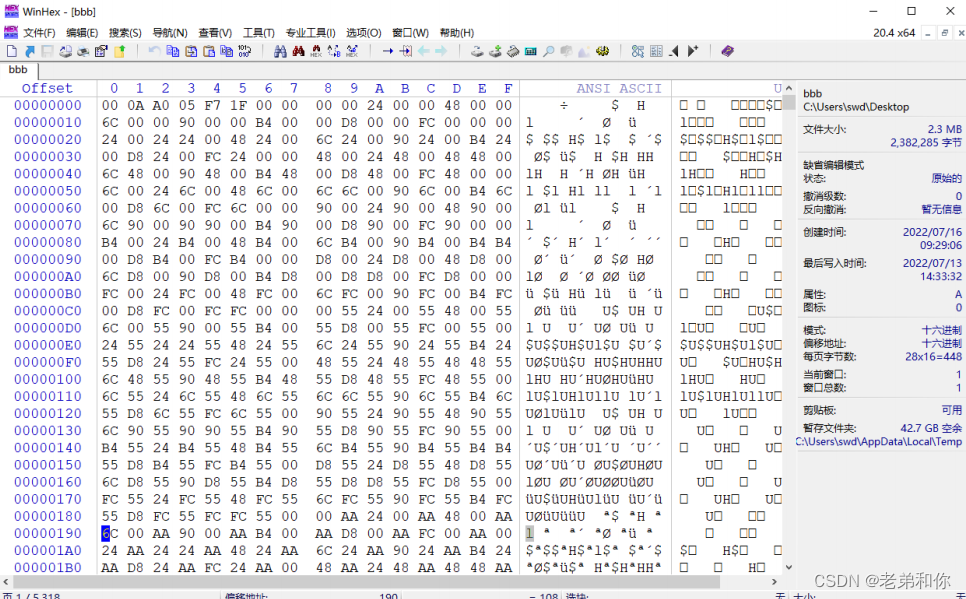

1.首先用 winhex 打开 aaa,找到其文件类型应为 png

2.打开后发现一张图片

3.使用 tweakpng 打开这个 aaa,发现 IHDR 校验值有问题,说明高度被修改

4.我们尝试修改高度发现 png 图片中隐含的信息,当然我们还不知到这是什么。

5.我们打开 bbbzip,需要密码,上图给出了密码

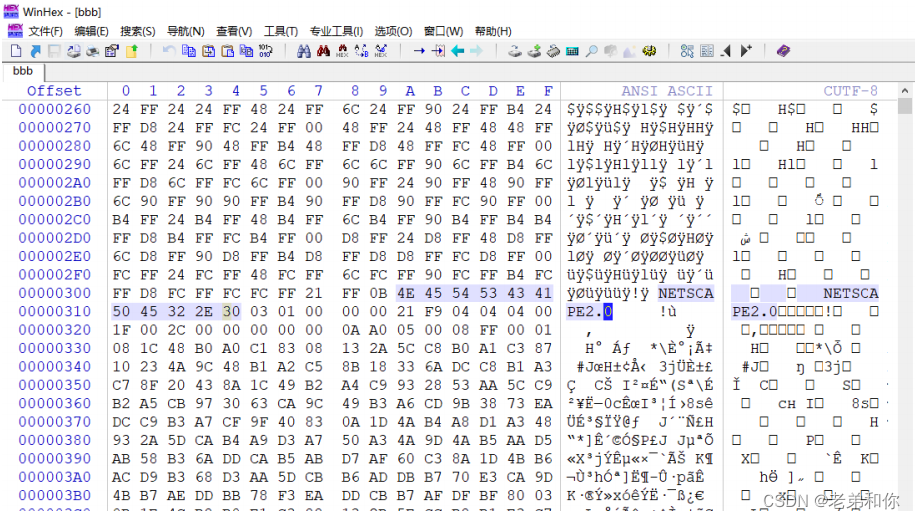

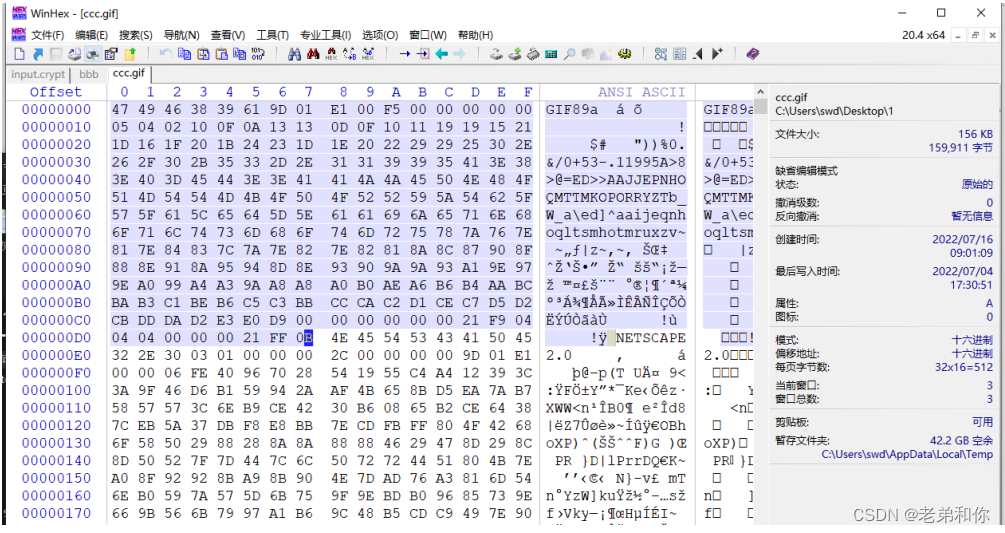

6.用 winhex 打开,猜测 bbb 与 ccc.gif 有关,我们发现了 gif 特征

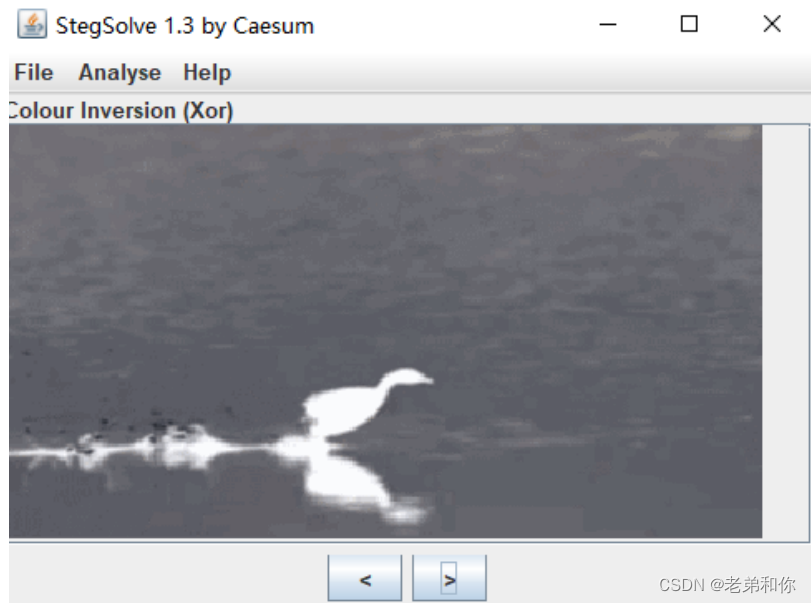

7.再用 stegsolver 打开 gif,看到了一个鸭子,改变色层后,没有任何反应

8.猜测 ccc.gif 与 flag 没有任何关系,仅仅作为 bbb.gif 的修复模板,开始修复 bbb

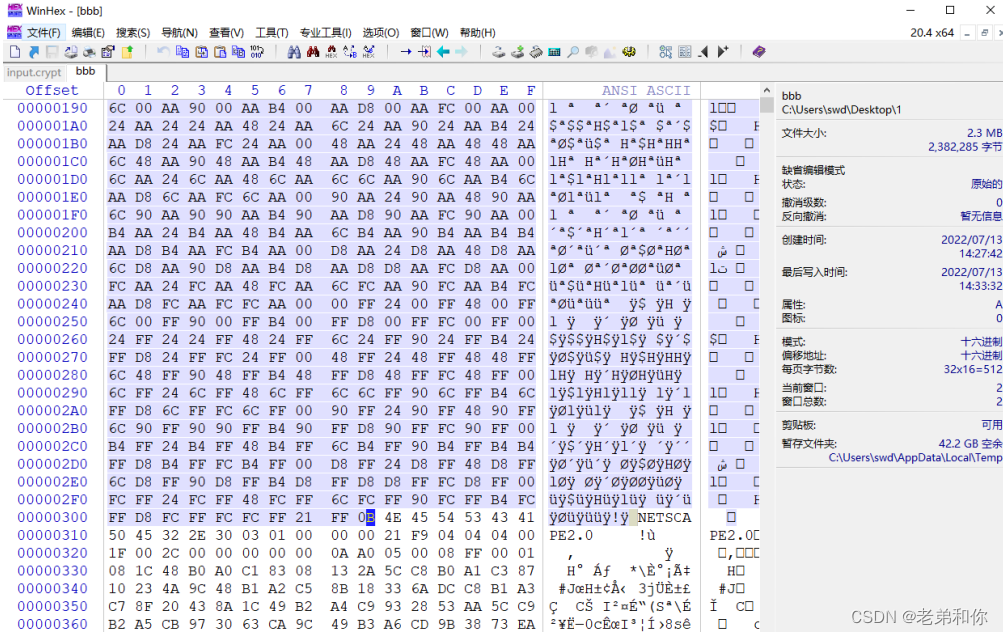

9.打开 winhex,载入 bbb,将上面的无效数据删除

10.打开 ccc.gif,把头部的数据复制一下

11.把复制的数据粘贴至 bbb 的 NETSCAPE2.0 前面,然后改后缀为 gif

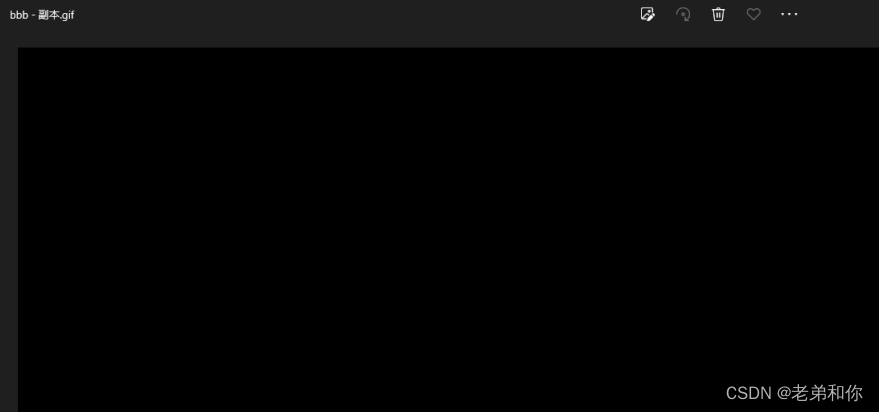

12.打开发现一张 gif,bbb 文件修复完成

13. 对 bbb 文件修复完成,打开 stg,查看 gif 的帧,发现有 flag 信息

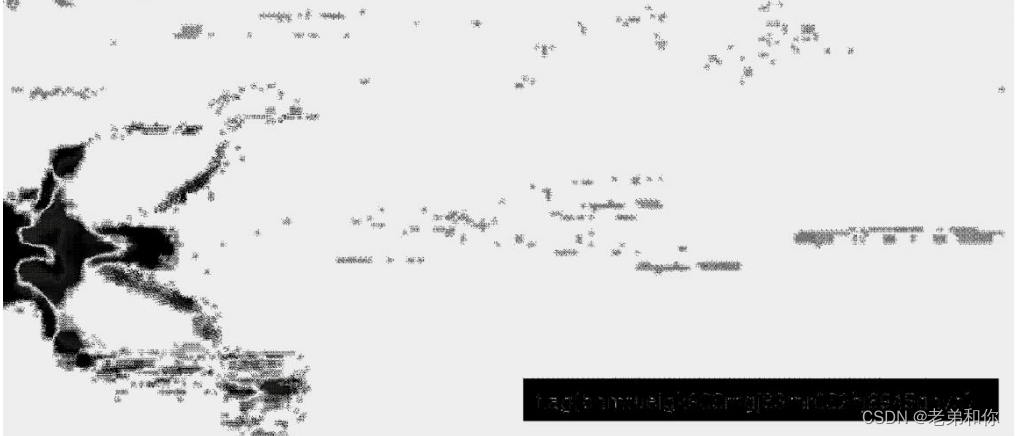

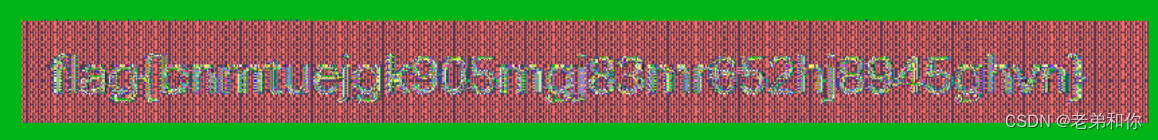

14.把两张图分别保存,然后合并出另一张图,对三张图慢慢调色层

15.调出来结果如下:flag 是 flag{bnmtuejgk905mgj83mr652hj8945ghvn}(哥们眼睛都快要瞎了好嘛)

四.upload_lol

1.打开是一个上传的界面(哥们忘了截图)

2.随便上传几个类型的文件试试,显示:上传太露骨了,上传jpeg格式使用bp获取路径(没截图,字来凑,请大家自行脑补)

3.然后先上传一个 .htaccess 文件。

<FilesMatch “jpg”>

SetHandler application/x-httpd-php

把.htaccess文件改名为jpeg/image即可上传

4.再上传图片马,经过试验,发现会对<? 进行过滤

5.上传后连接马子,在 /var/flag 下找到 flag 文件

其实这道题一开始没啥头绪的,后来硕哥发现网上有题和这一模一样(哥们大喊woc)

链接附上,所以说遇事先百度哈哈哈https://blog.csdn.net/weixin_43152809/article/details/109751177

五.file_sql_new

1.扫描出目录

2.构造payload然后用脚本

3.运行得出flag

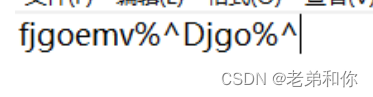

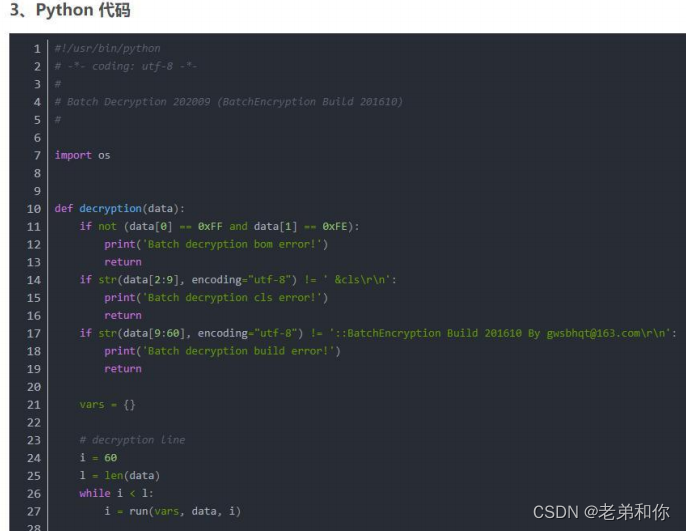

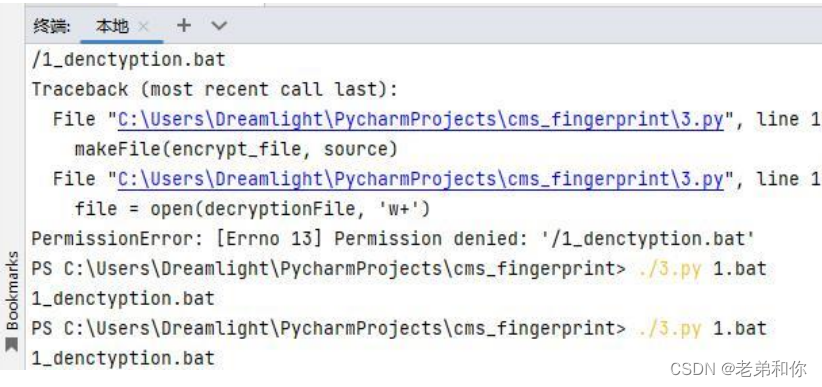

五.B@tCh

1.打开发现是乱码

2.用word试试,乱的飞起

3.这时候就得拿出杀手锏了-百度(度娘还是顶)

https://blog.csdn.net/Hunter98234/article/details/108672926

但是并没有成功(哭昏了都)

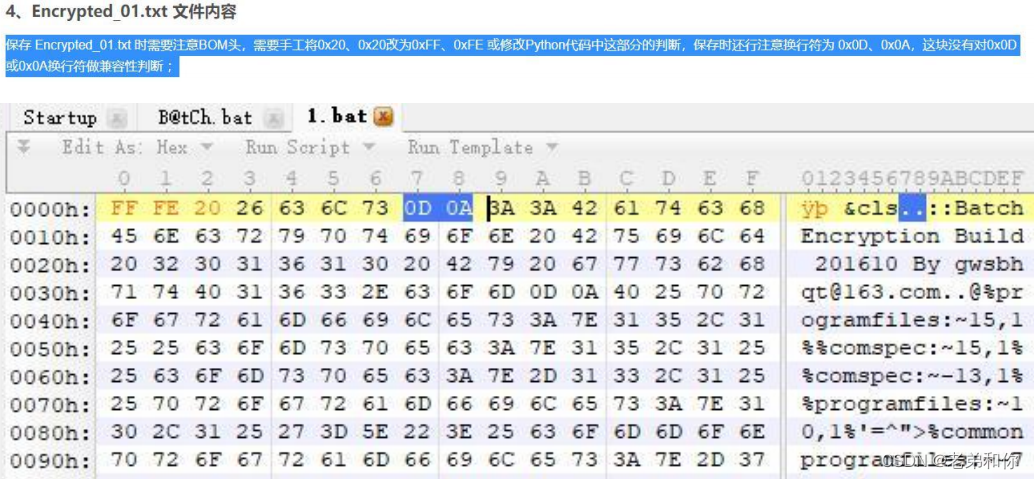

看到最后有提示,按照他的提示修改文件。

修改 BOM 头为 FF FE

增加特征值:::BatchEncryption Build 201610 By gwsbhqt@163.com

我敲,,,还是不行,,再次百度,发现这篇文章(给大佬磕头)

https://www.52pojie.cn/thread-1469297-1-1.html

可以看到我们的文件结构和作者的完全一致

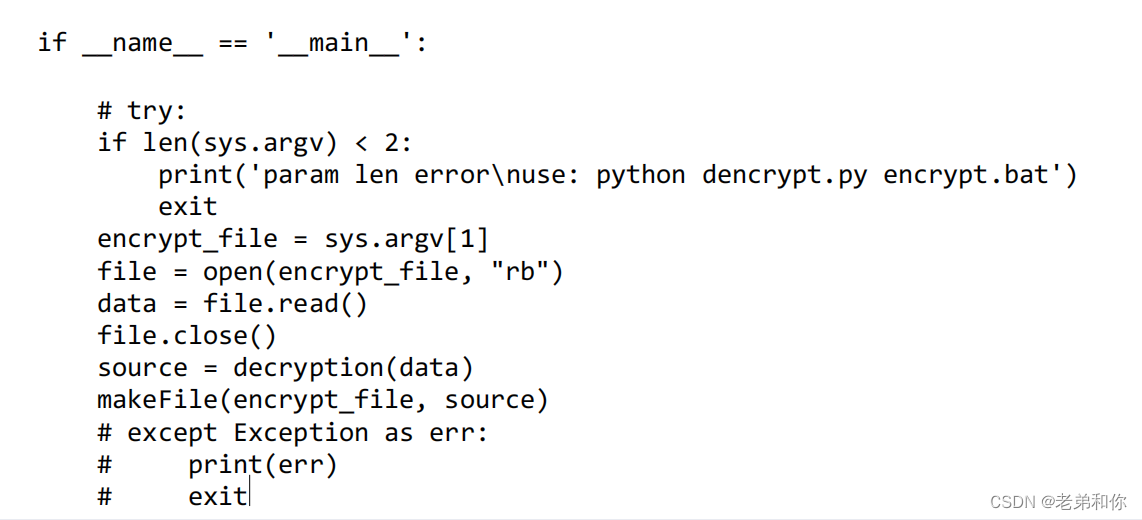

对代码进行部分修改后运行拿到flag

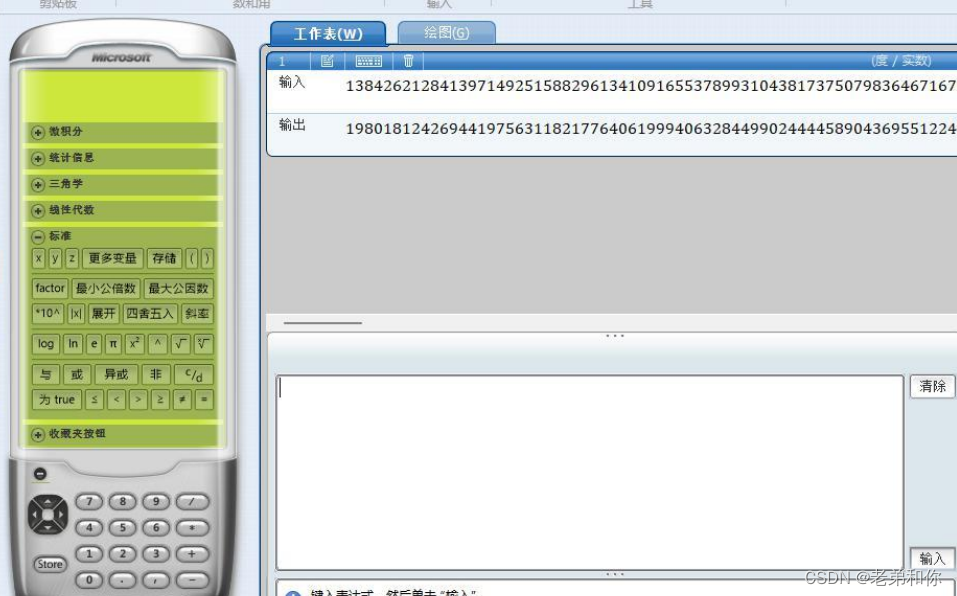

六.babyRSA

打开显示如下

p=138426212841397149251588296134109165537899310438173750798364671675288

36000056179835524853205451039658953397126702833221484267381168788361674

41311303982890775546128834922040329849505620033560011395089260594993765

62553551028636226548350263501563647121411422314575340826478224596800551

927493501012088298680613879

q=143049585916449723925099288769361999764006236021072588846981723369760

72641030023998550000766584421651262458473535891322510235893526341956476

26264425602664192625558204764249493284642946356962009993145996152762529

45343396324462380831303649657541178450608628341694003116451196859197001

909770503494349726784153027

e=33

c=828919359599312292166584189502297610408107203174262570846376452662727

70523182798838599574901425162160245776006464354894099229001573985257098

97066174566802837502462355349783465478982642622084973551364981880045419

08059964519982393288588082250063535898469109801983337313723342165302139

81444945480126937270958166599753250544460418064523509251601879801031121

71629784199440456927010178848494443466141894033183475723365090593126309

45776180686107458308444573529586319522704471070672565790551602792868508

30795344613111073359368965250147686336050056017160039893060320402787507

52221002412831419560140443505534384151408234420458

首先计算 n

使用 Microsoft Math 计算 p*q

n=198018124269441975631182177640619994063284499024444589043695512

24932398987134140008209250784629936815558354402193108907737462662

38556786706980422446632263721637044419088341649851566419159629681

71640995866433146843598318485385198663565517403411775773587262370

23688109052348116889723569687209541045552576377218160565702631019

65696281838198454465080661928754810289986567857466979465972438407

60042978708191680480149421333669846222907431849612202061133444087

75890084718378141832753737744946825948393686848260113701952021276

40526059231921741028292231110522902524017259908919485303149575764

8174490528635372597130633436061733

使用这个网站提供的解密代码https://blog.csdn.net/vhkjhwbs/article/details/101160822

得到flag

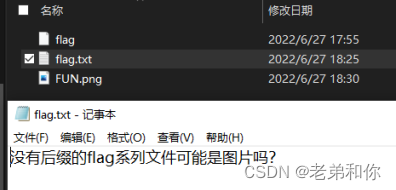

七.The fun picture

1.打开附件发现这个压缩包已经加密了,破解并获取口令

2.在文件夹里发现文件,说明 flag 是图片

3.首先看看 FUN.png,发现图片是损坏的,怀疑是其他文件

4.用 winhex 打开,发现 pk 前缀,应该是 zip

5.打开发现flag1

6.用 winhex 打开 flag 和 flag1,把其改为 png

7.修复结果

8.扫描 flag1

9.base64解码拿到flag

2290

2290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?