第一题 key在哪里

点击右键,查看源代码

第二题 再加密一次你就得到key啦

“再加密一次”,判断是ROT-13,因为它是它本身的逆反,利用在线工具解密,得到key

第三题 猜猜这是经过了多少次加密

由末尾的“=”可以初次判断为base64,因为base64的尾部填充用的是“=”,以四个字符为一块,不足的用“="填满

,利用base64在线工具解密,发现解密出来的不是key,再看题目“多少次”,看来不止一次,所以继续解密,最后在解密了20次后终于得到了key

第四题、据说MD5加密很安全,真的是吗?

根据题意,用MD5解密,得到结果。

第五题、种族歧视

进入通关地址

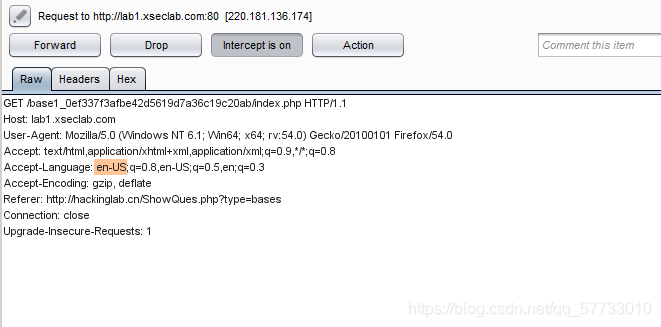

打开Burp Suite,先配置浏览器,我用的是火狐,打开选项,选择高级——网络——连接——设置

选择手动代理配置

回到浏览器,进入通关地址,打开Burp Suite,发现被拦截。我们看到Accept-Language里面是zh-CN,zh;因为这个网站只能让外国人进,所以把它改成en-US

点击forward,得到key

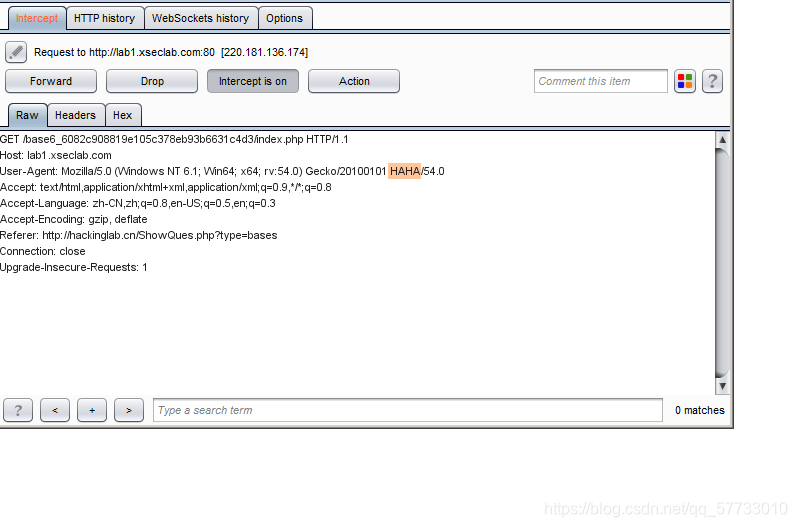

第六题 HAHA浏览器

点击通关地址

让我们下载HAHA浏览器,那我们换种方法,点击通关地址,打开Burp

可以看到浏览器是Firefox,把它改为HAHA

点击forward,返回浏览器,得到key

第七题 key究竟在哪里

打开通关地址

打开Burp

没发现有用的信息,试试重放,点击repeater,Go一下

再Go一下

直接得到key

第八题 key又找不到了

进入通关地址

打开Burp,点击repeater,Go一下

根据提示到index_no_key.php找key

再打开Burp,Repeater

再根据提示到key_is_here_now_.php,找到key

第九题冒充登陆用户

进入通关地址,打开Burp

只有登录才能得到key,发现Login=0,把它改为1,forward,得到key

第十题比较数字大小

进入通关地址,填写999发现太小了

打开Burp拦截包,999太小了,那我们就多写几个9,例如9999,点击forward

得到key

第十一题本地的诱惑

老规矩,打开Burp,Repeater

发现直接出现了key

第十二题就不让你访问

打开Burp,Repeater

提示key在admin.page,那我们就去admin页面。会用到Robots协议(可以告诉搜索引擎哪些页面可以抓取,哪些页面不可以抓取)

disallow(不允许)就是爬虫不能搜索的,在网页后面加上disallow后面的

“你找到我了,但我不是登录页面”,那我们就去登录页面login.php

得到key

6023

6023

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?