Volatility简介

Volatility是一个用于内存取证的框架工具,集成了多种模块,支持市面常见的操作系统。 下面简单浏览一下大概界面和常用模块

第一题:从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交;

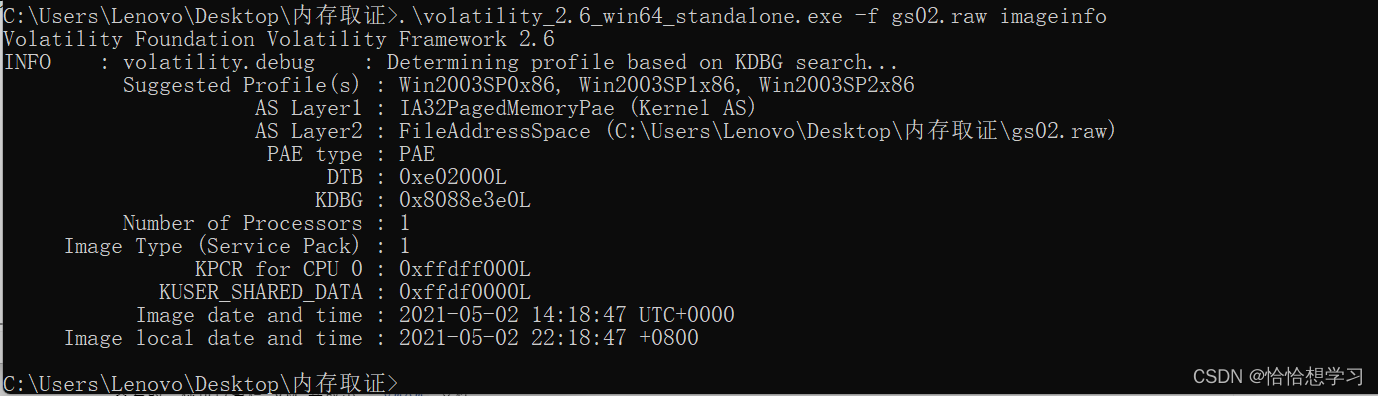

使用vol判断是否文件版本

vol.exe -f gs02.raw imageinfo

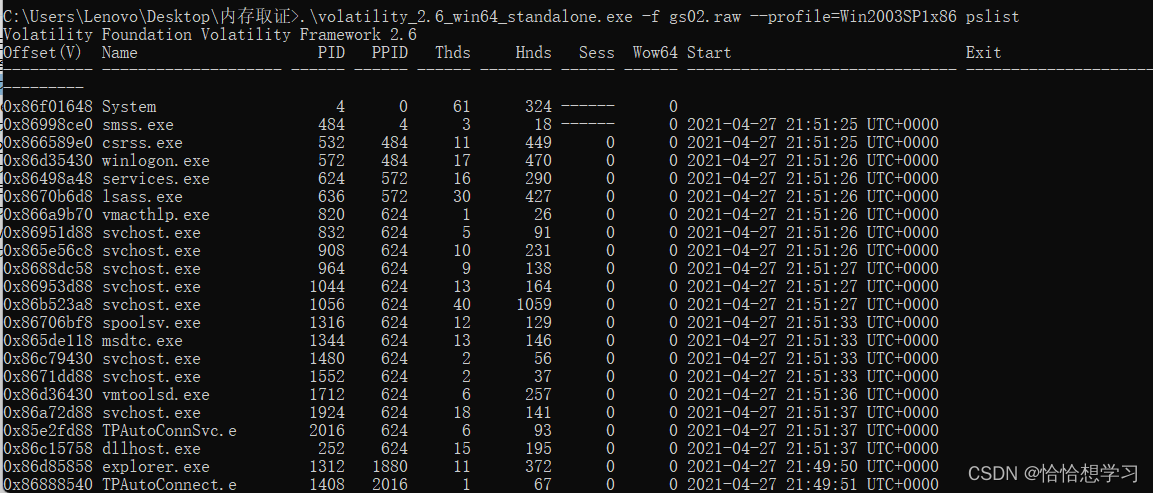

选择一个系统版本,并且查看系统

vol.exe -f gs02.raw --profile=Win2003SP1x86 pslist

发现可疑应用test.exe

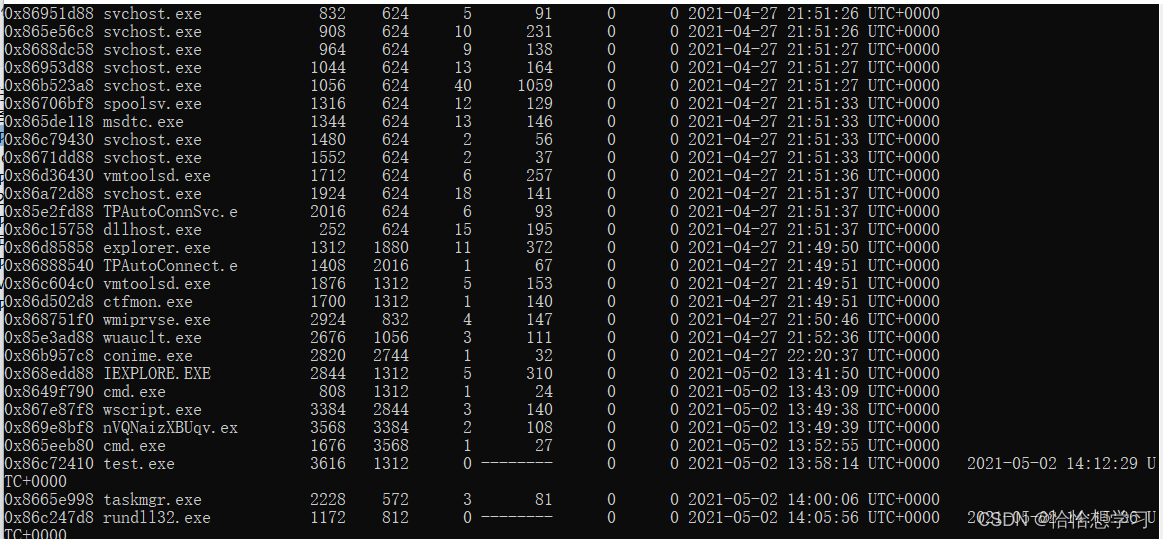

第二题:从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交;

通过test.exe的pid 3616

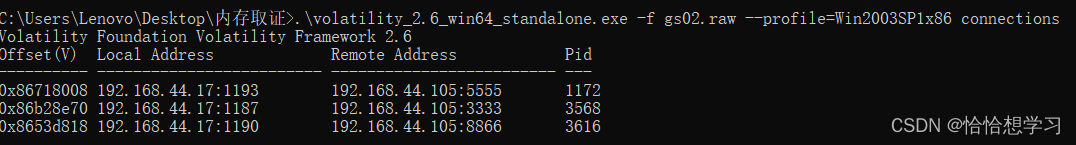

查看一下网络连接,注意因为这个版本为2003所以无法使用netscan只能使用connections

发现可疑test进程的pid 并且响应的ip地址与剩下两个进程相同,判断为迁移后的进程编号

1172 3568

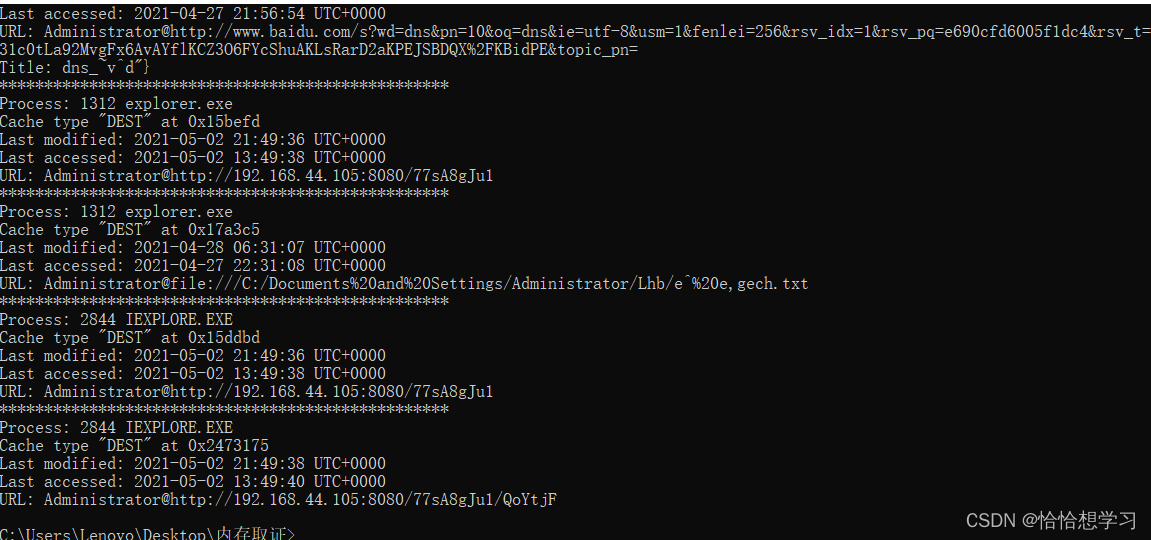

第三题:从内存文件中找到受害者访问的网站恶意链接,将网站的恶意链接作为Flag值提交

输入指令vol.exe -f gs02.raw --profile=Win2003SP1x86 iehistory

发现了Route Address地址和浏览器痕迹一样所以判断为http://192.168.44.105:8080/77sA8gJu1/QoYtjF

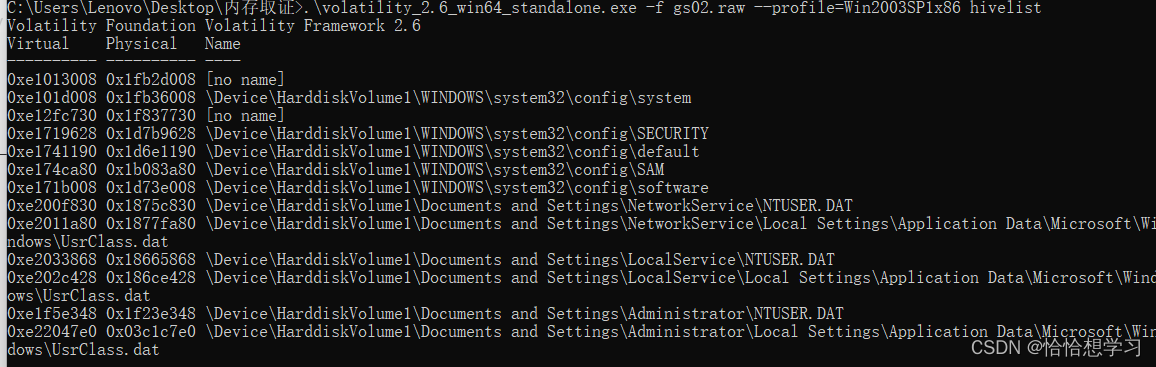

第四题:从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交;

输入vol.exe -f gs02.raw --profile==Win2003SP1x86 hivelist

0xe171b008就是虚拟内存

0x1d73e008 \Device\HarddiskVolume1\WINDOWS\system32\config\software

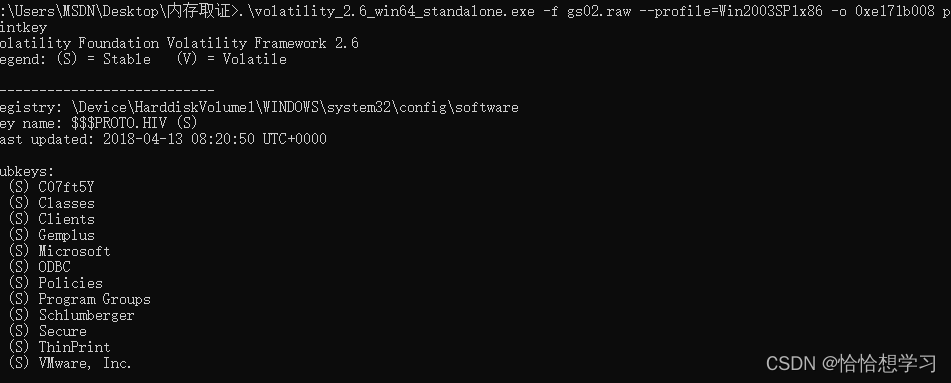

解析是否存在开机自启项:

./vol.exe -f gs02.0raw --profile==Win2003SP1x86 -o 0xe200f830 printkey

发现了Microsoft注册表,接着-K打印出来下级目录

.\volatility_2.6_win64_standalone.exe -f gs02.raw --profile=Win2003SP1x86 -o 0xe171b008 printkey -K "Microsoft"

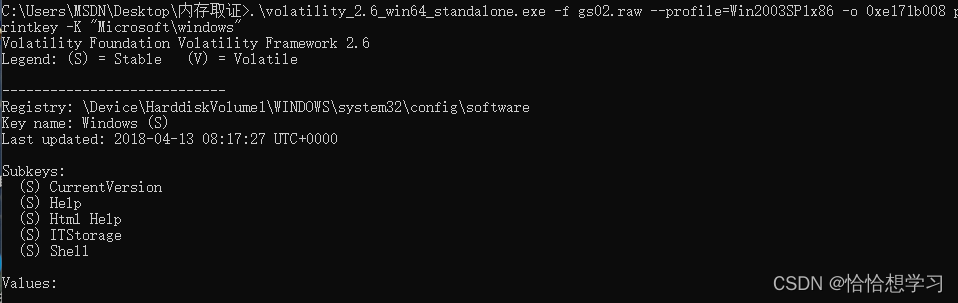

发现了windows注册表,接着访问windows下的注册表

.\volatility_2.6_win64_standalone.exe -f gs02.raw --profile=Win2003SP1x86 -o 0xe171b008 printkey -K "Microsoft\windows"

发先了windows下有一个CurrentVersion接着访问下去

.\volatility_2.6_win64_standalone.exe -f gs02.raw --profile=Win2003SP1x86 -o 0xe171b008 printkey -K "Microsoft\windows\CurrentVersion"

这里有一个Run目录,就是开机自启的注册表访问进去

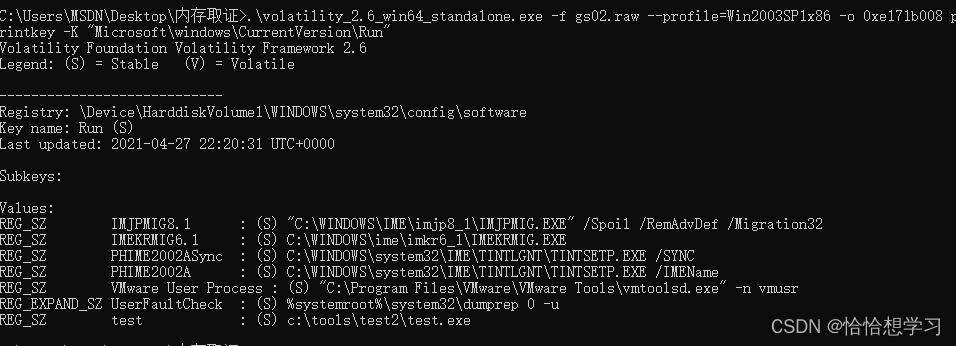

.\volatility_2.6_win64_standalone.exe -f gs02.raw --profile=Win2003SP1x86 -o 0xe171b008 printkey -K "Microsoft\windows\CurrentVersion\Run"

发现了可疑进程test.exe设置了开机自启功能,同时可以确定了我们的虚拟地址

第五题:从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项最后一次更新的时间作为Flag值提交。(只提交年月日,例如:20210314)

.\volatility_2.6_win64_standalone.exe -f gs02.raw --profile=Win2003SP1x86 shimcache

2014-11-20 06:27:32 UTC+0000 \??\C:\Program Files\VMware\VMware Tools\resume-vm-default.bat,这个文件就是更改时间的文件

2014-11-20就是答案

需要题的可以私信我,工具也是

8853

8853

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?