用户信息排查

在服务器被入侵之后,攻击者可能会建立相关账户,方便进行远程控制。

主要采用一下几种:

- 直接建立一个新用户;(有时候为了混淆视听,账户名称和系统常用名相似)

- 激活一个系统中的默认用户,但是这个用户不经常使用;

- 建立一个隐藏用。(在windows中,一般在用户名后加$)

无论攻击者采用哪种方法,都会在获取账户后,使用工具或是利用相关漏洞将这个用户提升到管理员权限,然后通过这个账户任意控制计算机。

windows账户排查

命令行方法

-

在命令行输入【net user】命令,可以直接收集用户的账户信息,若需要查看某个用户的详细信息,可以在命令行输入【net user username】命令;

-

在命令行中输入【wmic useraccount get name,SID】命令,也可以查看用户信息。

【net user】看不到隐藏账户,【wmic useaccount get name,SID】可以看到隐藏账户。

图形化方法

-

打开【计算机管理】窗口,单击【本地用户和组】中的【用户选项】,可以查看隐藏账户,名称以$结尾的为隐藏账户。

-

在命令行输入【lusrmgr.msc】,可以直接打开图形界面,查看是否有新增或者可疑用户。

以上方法看不到克隆账号,克隆账号是攻击者修改注册表来进行账户创建。

排查克隆账号

-

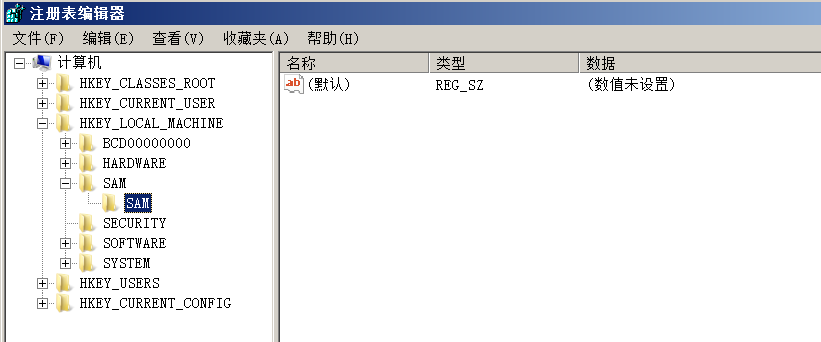

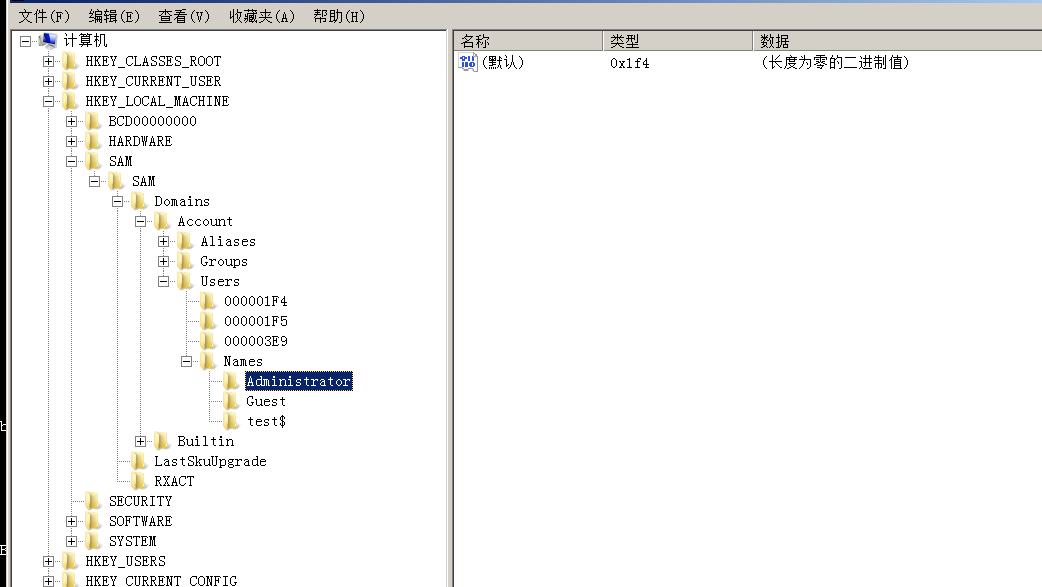

win+R,输入【regedit】打开注册表,依次点击【HKEY_LOCAL_MACHINE】>>【SAM】>>【SAM】;

-

【SAM】下边还存在文件,因为权限的问题我们无法访问到;右击【SAM】选择【权限】,然后选择【administrator】用户,勾选下边的【完全控制】和【读取】选项卡点击应用,就可以看到【SAM】下边的文件。

-

刷新注册表,查看克隆账户的信息。

Linux账户排查

-

简单查看用户信息

在Linux系统中存放用户信息的文件是/etc/passwd,最简单的方法使用cat查看passwd文件内容;

-

排查是否存在除Root用户之外的超级用户;

awk -F: '{if ($3==0) print $1}' /etc/passwd

如果存在其他用户,可以联系管理员进行处理;

- 排查可以通过交互式页面进行登录的用户;

cat /etc/passwd | grep '/bin/bash'

- 查看哪些用户被爆破或者登陆失败的用户信息;

lastb

下面我注销账户,随便输入用户名和密码进行实验,再登录进行查看;

- 查看系统所有用户最后一次登录时间;

lastlog

- 查看用户最近一次的登录情况;

last

- 查看当前登录到系统的用户;

who

- 排查空口令账户;

awk -F: 'length($2) ==0 {print$1}' /etc/shadow

222

222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?