一、做题网站

BUUCTF

二、知识点汇总

1.包含了CTF常见编码和解密写的

.CTF常见编码及加解密(超2全) - ruoli-s - 博客园 (cnblogs.com)

2.SQL注入

https://zhuanlan.zhihu.com/p/625412460

3.GET

https://blog.csdn.net/small_love/article/details/111750021

三、题目

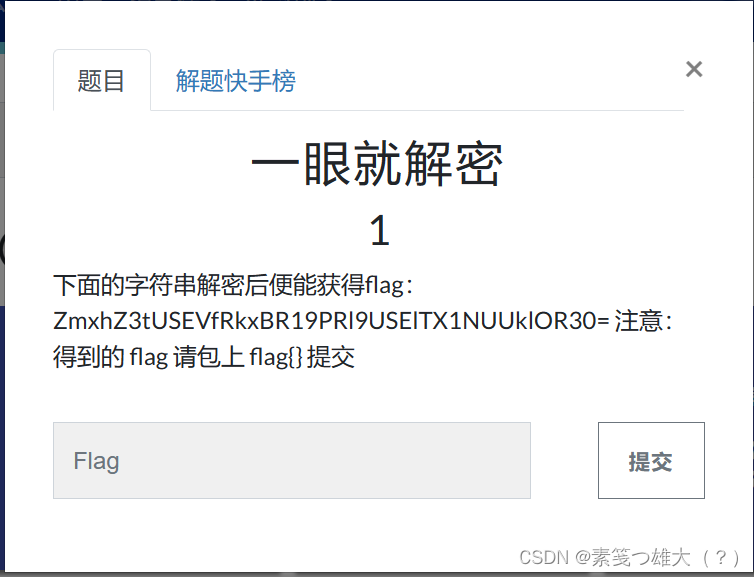

1.一眼就解密(Crypto)

题目描述

1.有=一看应该是base64编码然后去网站

Base64 编码/解码 - 在线工具 (toolhelper.cn)

解码得到flag{THE_FLAG_OF_THIS_STRING}

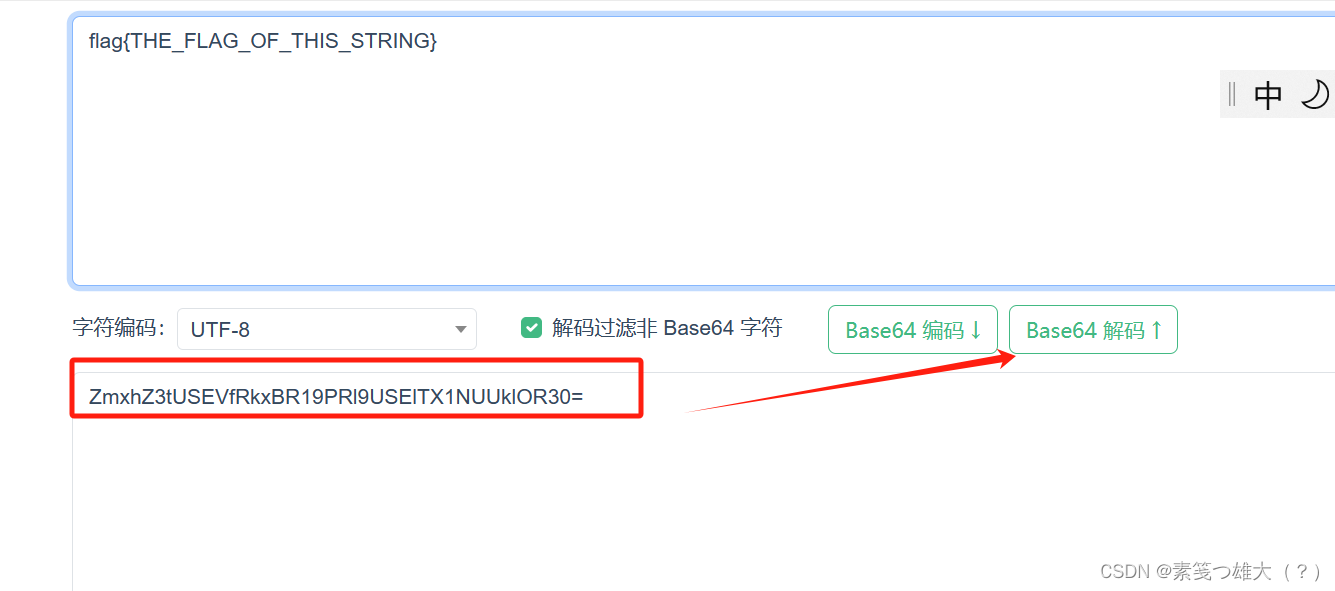

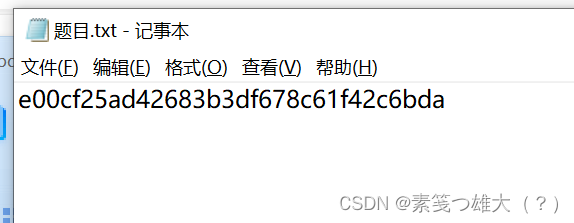

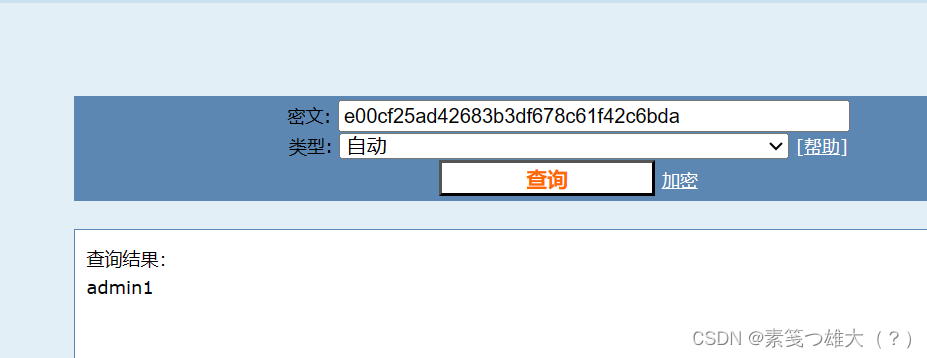

2.MD51(Crypto)

1.看题目应该是关于MD5的解密,下载附件打开

2.在该网站进行解密https://www.cmd5.com/default.aspx

然后得到flag{admin1}

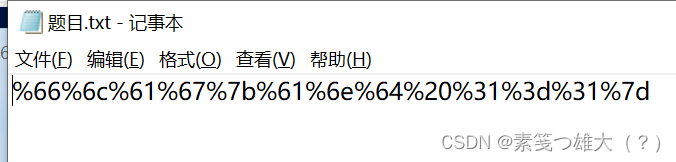

3.URL编码(Crypto)

1.看题目可知为URL编码,打开附件查看,其实URL编码最重要的一个特点就是%

2.在该网站进行解密

https://www.iamwawa.cn/urldecode.html

得到flag{and 1=1}

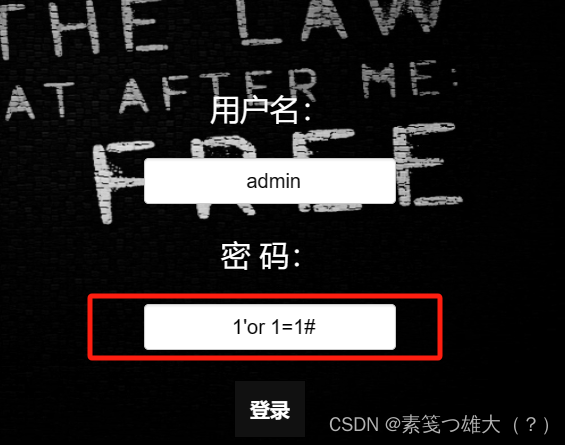

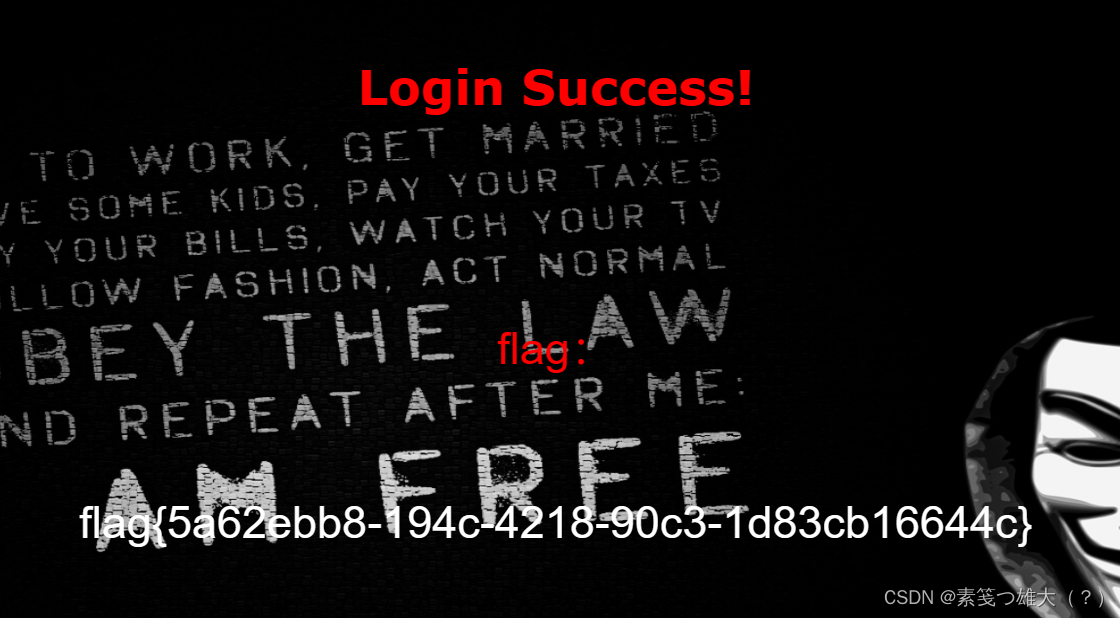

4.[极客大挑战 2019]EasySQL1(web)

1.看题目知道是简单的SQL注入,普通的手工注入使用万能1'or1 =1#

2.登录获得flag

flag{5a62ebb8-194c-4218-90c3-1d83cb16644c}

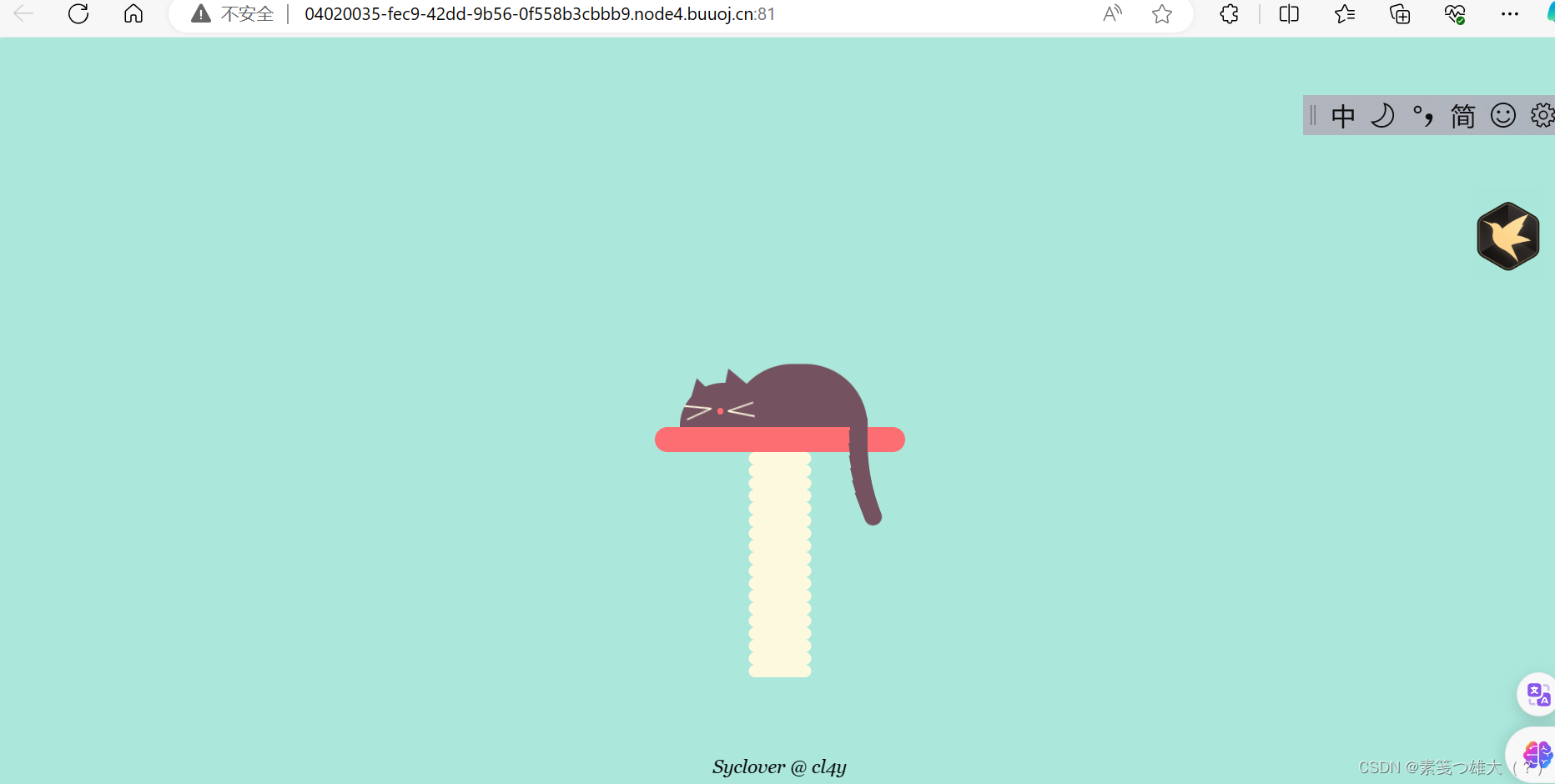

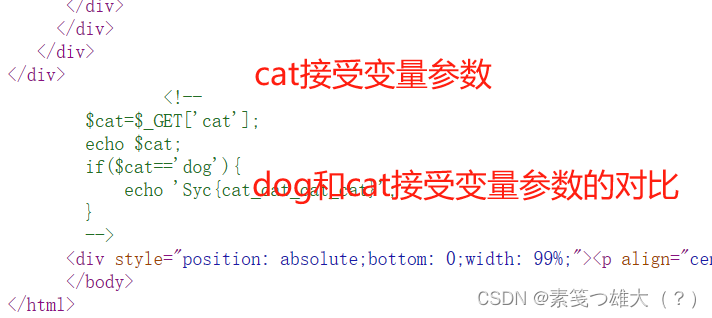

5.[极客大挑战 2019]Havefun1(web)

1.看题目并不能知道什么东西

2.我们点开网站查看

3.查看网页源代码,发现了关于$_GET的代码,推断是发送HTTP的题目,用get传参

4.输入index.php?cat=dog

得到flag{6732dd75-9921-4bad-a0d1-bdb70e2b2b1d}

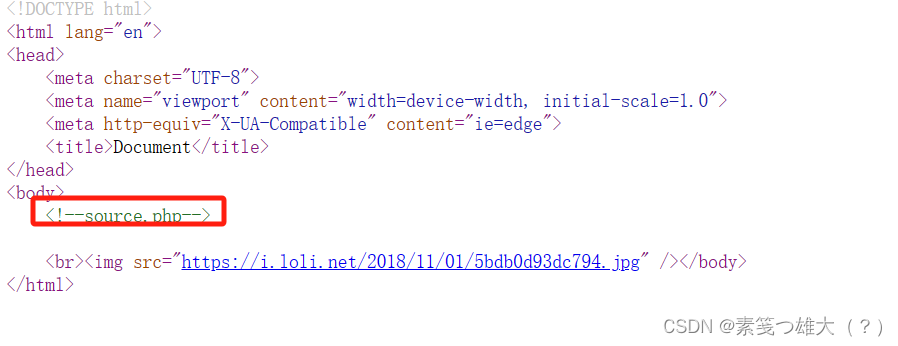

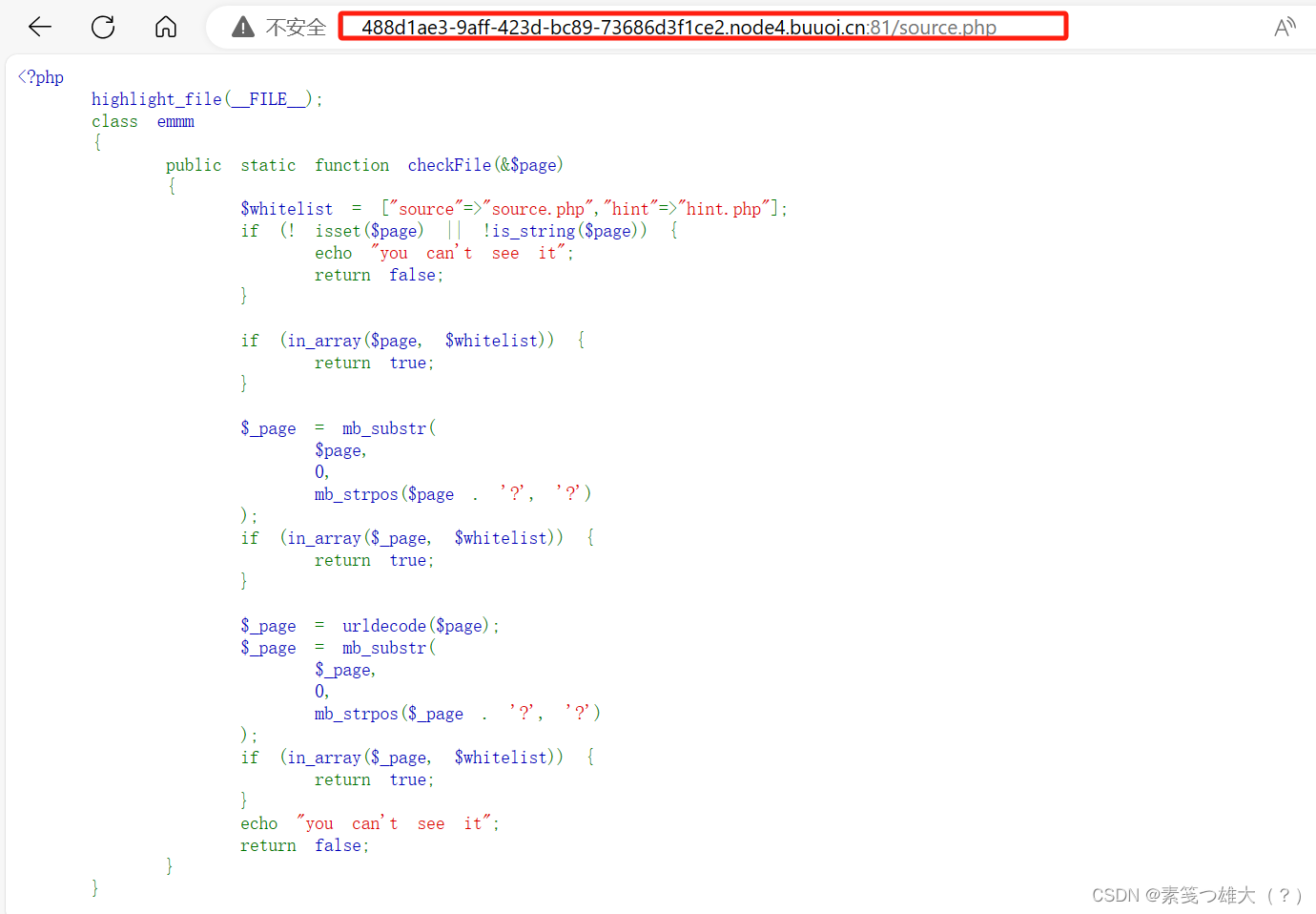

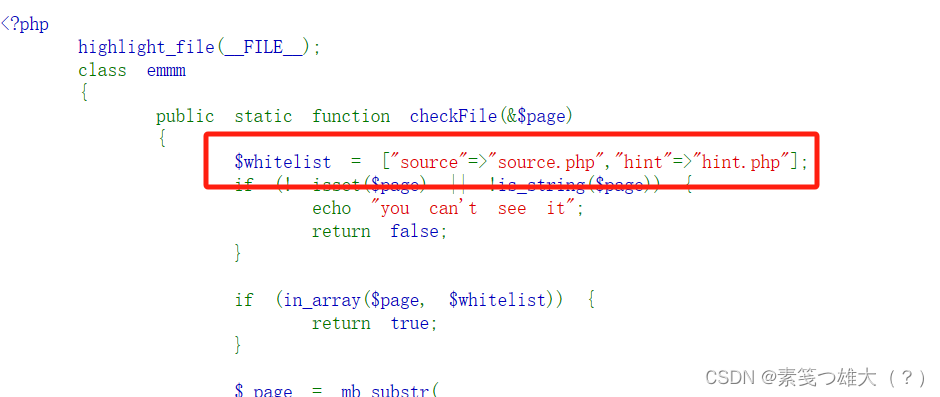

6.[HCTF 2018]WarmUp1(web)

1.看题目是关于代码审计相关的,我们打开网页源码

2.尝试一下打开source.php查看到一些代码看看是不是这里出了问题

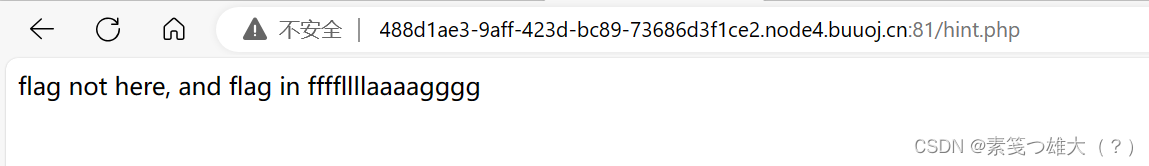

3.白名单中发现有一个hint.php我们打开看一下

4.查看后发现flag不在这里,给提示说在ffffllllaaaagggg

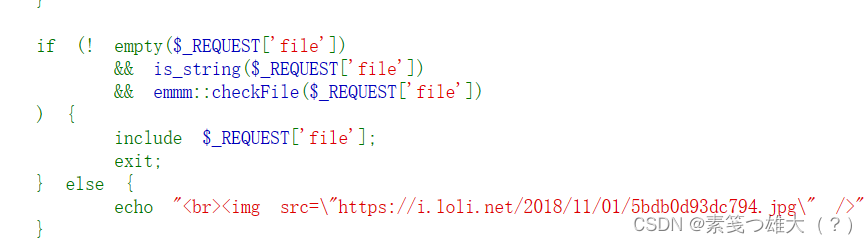

这个表示如果收集表单file数据不为空

5.之前试过?file=hint.php?ffffllllaaaagggg但是不行,我们不知道在那个目录下我们就一直../../增加尝试最后得到

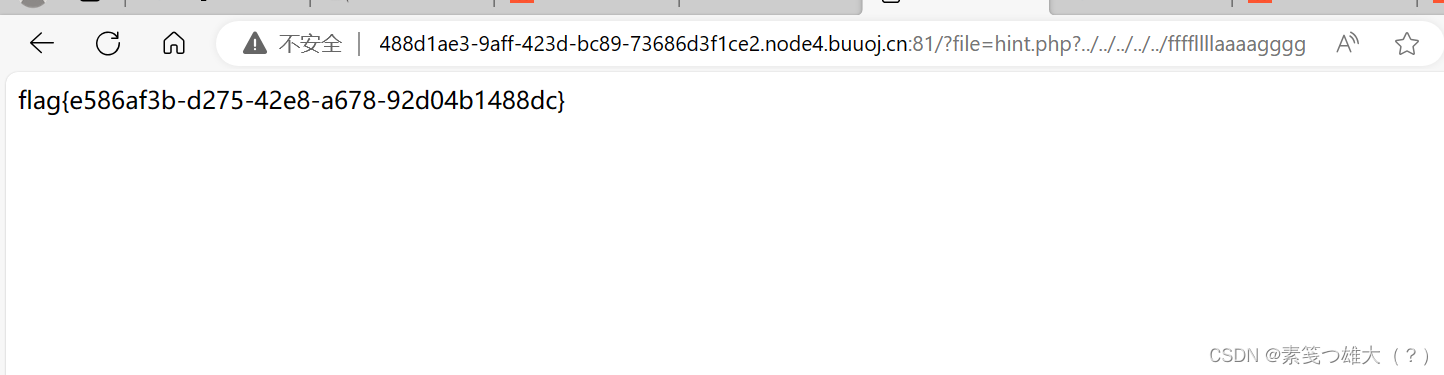

?file=hint.php?../../../../../ffffllllaaaagggg

最后得到flag

得到flag{e586af3b-d275-42e8-a678-92d04b1488dc}

1125

1125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?