目录

3、SA (Security Association,安全联盟)

1、更改路由器名字,配置端口ip,配置静态路由,实现网络可达

2、使用IPSec VPN后的抓包,20.1.1.1与20.1.1.2之间的数据是加密的:

一、实验原理

-

ipsec vpn的目的

IPSec VPN的主要原理是在两个网络之间建立一条虚拟的加密隧道(Tunnel),在这个隧道中对数据进行加密和认证,以保护数据的安全。

配置IPSec VPN可以在ENSP中模拟一些常见的VPN场景,例如:

Site-to-Site VPN:连接两个本地网络,使得两个网络之间的数据传输能够得到加密和保护,实现远程通信与数据共享。

Remote Access VPN:允许远程用户通过VPN客户端访问公司内部网络资源,以实现远程办公或者远程维护等需求。

配置IPSec VPN的目的主要是保障网络通信的安全性,避免数据在传输过程中被窃取、篡改或者被冒充,从而保护企业的核心机密资料,提高网络的安全和稳定性,同时也为企业提供更加灵活和方便的远程办公和管理方式。

-

ipsec vpn的原理

在ENSP中配置IPSec VPN需要遵循IPSec协议的规范,其基本原理是通过加密和认证,实现在公共网络上建立虚拟的私有网络,从而保证网络传输的安全性。

具体来说,配置IPSec VPN的过程中,会涉及以下几个方面的原理:

1. 认证机制:IPSec协议支持多种认证机制,包括预共享密钥(Pre-Shared Key)、数字证书等方式来验证连接双方的身份和合法性。

2. 加密机制:IPSec协议支持多种加密协议,包括DES、3DES、AES等常见对称加密协议,以及RSA、DSA等非对称加密协议,从而保障数据加密的安全性。

3. 隧道模式:在建立IPSec VPN隧道时,可以选择tunnel mode(隧道模式)或者transport mode(传输模式),其中tunnel mode是更常用的一种模式。tunnel mode可以将整个数据包加密,同时在数据包的外部新增一个IP头,这个IP头将作为数据包在Internet中传输的标识。

4. 安全协议:在建立IPSec VPN的过程中,还需要选择一种安全协议来实现认证和加密,其中包括AH协议(Authentication Header,身份验证头)和ESP协议(Encapsulating Security Payload,封装安全负载),它们可以分别用来提供身份验证和数据加密。

二、 IPSec VPN概念

1、什么是IPSec

IPSec : IPSec ( Internet Protocol Security)作为一种开放标准的安全框架结构,可以用来保证IP数据 报文在网络上传输的机密性、完整性和防重放。

2、IPSec架构

IPSec VPN体系结构主要由AH (Authentication Header )、 ESP (Encapsulating Security Payload) 和IKE ( Internet Key Exchange)协议套件组成。

AH协议:主要提供的功能有数据源验证、数据完整性校验和防报文重放功能。然而, AH并不加密 所保护的数据报。

ESP协议:提供AH协议的所有功能外(但其数据完整性校验不包括IP头),还可提供对IP报文的加 密功能。

IKE协议:用于自动协商AH和ESP所使用的密码算法。

3、SA (Security Association,安全联盟)

SA (安全联盟) 定义了IPSec对等体间将使用的数据封装模式、认证和加密算法、密钥等参数。安全联 盟是单向的,两个对等体之间的双向通信,至少需要两个SA。

4、 IPSec协议封装模式

IPSec协议有两种封装模式: 传输模式和隧道模式。

(1)传输模式

在传输模式下, AH或ESP报头位于IP报头和传输层报头之

传输模式中,在IP报文头和高层协议之间插入AH或ESP头。传输模式中的AH或ESP主要对上层协议 数据提供保护。

传输模式中的AH:在IP头部之后插入AH头,对整个IP数据包进行完整性校验。

传输模式中的ESP:在IP头部之后插入ESP头,在数据字段后插入尾部以及认证字段。对高层数据和 ESP尾部进行加密,对IP数据包中的ESP报文头,高层数据和ESP尾部进行完整性校验。

传输模式中的AH+ESP:在IP头部之后插入AH和ESP头,在数据字段后插入尾部以及认证字段。

( 2)隧道模式

在隧道模式下, IPSec会另外生成一个新的IP报头,并封装在AH或ESP之前。

隧道模式中, AH或ESP头封装在原始IP报文头之前,并另外生成一个新的IP头封装到AH或ESP之 前。隧道模式可以完全地对原始IP数据报进行认证和加密,而且,可以使用IPSec对等体的IP地址来 隐藏客户机的IP地址。

隧道模式中的AH:对整个原始IP报文提供完整性检查和认证,认证功能优于ESP。但AH不提供加 密功能,所以通常和ESP联合使用。

隧道模式中的ESP:对整个原始IP报文和ESP尾部进行加密,对ESP报文头、原始IP报文和ESP尾部 进行完整性校验。

隧道模式中的AH+ESP:对整个原始IP报文和ESP尾部进行加密, AH、 ESP分别会对不同部分进行 完整性校验。

三、实验操作

1. 首先需要检查报文发送方和接收方之间的网络层可达性,确保双方只有建立IPSec VPN隧道才能进 行IPSec通信。

2. 第二步是定义数据流。因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选 择出需要进行IPSec处理的兴趣流。可以通过配置ACL来定义和区分不同的数据流。

3. 第三步是配置IPSec安全提议。 IPSec提议定义了保护数据流所用的安全协议、认证算法、加密算法 和封装模式。安全协议包括AH和ESP,两者可以单独使用或一起使用。 AH支持MD5和SHA-1认证 算法; ESP支持两种认证算法(MD5和SHA-1)和三种加密算法(DES、3DES和AES)。为了能够 正常传输数据流,安全隧道两端的对等体必须使用相同的安全协议、认证算法、加密算法和封装模 式。如果要在两个安全网关之间建立IPSec隧道,建议将IPSec封装模式设置为隧道模式,以便隐藏 通信使用的实际源IP地址和目的IP地址。

4. 第四步是配置IPSec安全策略。 IPSec策略中会应用IPSec提议中定义的安全协议、认证算法、加密 算法和封装模式。每一个IPSec安全策略都使用唯一的名称和序号来标识。 IPSec策略可分成两类: 手工建立SA的策略和IKE协商建立SA的策略。

5. 第五步是在一个接口上应用IPSec安全策略。

四、实验配置

1、项目要求:

本项目的IPSec VPN连接是通过配置静态路由建立的,下一跳指向RTB。需要配置两个方向的静态路 由确保双向通信可达。建立一条高级ACL,用于确定哪些感兴趣流需要通过IPSec VPN隧道。高级ACL能 够依据特定参数过滤流量,继而对流量执行丢弃、通过或保护操作。

top:

一、路由器RTA

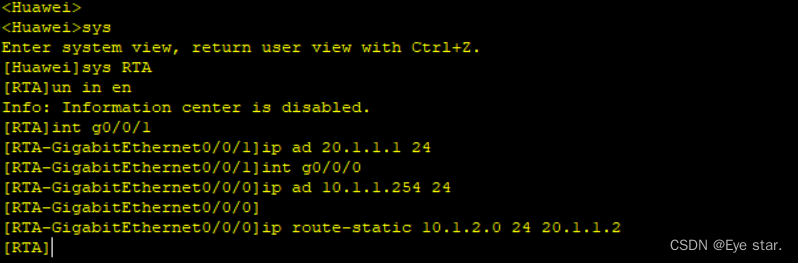

1、更改路由器名字,配置端口ip,配置静态路由,实现网络可达

目的:

通过配置IPSec VPN静态路由可以实现两个网络之间的互通和数据传输。静态路由是一种手动配置的路由表项,当网络中的数据包需要跨越不同的子网时,系统将会根据静态路由表项来选择正确的数据传输路径。

下面是在ENSP中配置IPSec VPN静态路由的步骤:

在ENSP中创建IPSec VPN隧道。在创建VPN隧道时,需要设置两个本地网段之间的加密和认证方式。

在ENSP中配置IPSec VPN静态路由。在路由器上运行以下命令:

sys

sys RTA

un in en

int g0/0/1

ip ad 20.1.1.1 24

int g0/0/0

ip ad 10.1.1.254 24

ip route-static 10.1.2.0 24 20.1.1.22、配置ACL识别兴趣流

目的:

IPSec VPN配置ACL(Access Control List)可以用来识别兴趣流(Traffic Selector),实现更高级别的安全控制。兴趣流是指从一个网络到另一个网络的特定数据流,如通过VPN隧道传输的特定类型的数据包或者应用协议。

IPSec VPN通过ACL识别兴趣流的目的是为了防止恶意攻击或者非法入侵,其中“恶意攻击”指的是攻击者通过VPN隧道向内部网络发送病毒、木马等恶意软件,而“非法入侵”指的是攻击者通过篡改IP地址等方式绕过网络访问控制,以非法的方式访问内部网络资源。

通过ACL识别兴趣流,VPN隧道可以容许或者拒绝识别的特定数据流,从而减少对网络流量的侵入、保护内部网络的安全。其具体实现过程如下:

在ENSP中配置ACL规则,用来匹配特定的兴趣流。ACL规则可以基于源地址、目标地址、协议类型、端口等多种方式来匹配数据流。

在ENSP中配置IPSec VPN隧道,指定使用的ACL规则。

在执行IPSec VPN隧道时,只有与所配置的ACL规则匹配的兴趣流才可以通过VPN隧道传输,否则将会被丢弃或者阻塞。

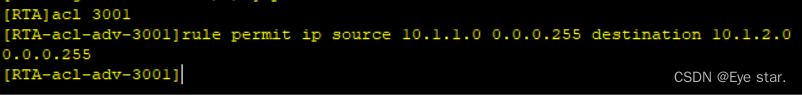

acl 3001

rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

3、创建安全提议

目的:

IPSec VPN创建安全提议的目的是为了指定IPSec VPN会使用的加密、认证和数据完整性等安全参数,以实现更高级别的数据安全性和保护。

安全提议是对IPSec VPN进行的一些安全参数设置,包括:

加密算法:指定IPSec VPN采用的加密算法,如DES、3DES、AES等。

身份验证方式:指定IPSec VPN用于验证连接双方身份的方法,如预共享密钥(PSK)或数字证书。

安全协议:指定IPSec VPN用于实现认证和加密的安全协议,如AH协议或ESP协议。

散列算法:指定IPSec VPN用于实现数据完整性验证的散列算法,如HMAC-SHA-1和HMAC-SHA-256等。

ipsec proposal tran1

esp authentication-algorithm sha1

q

4、创建安全策略

目的:

IPSec VPN创建安全策略的目的是为了定义流量的处理方式,从而实现对网络流量的安全控制和管理。

安全策略是指对特定流量应用的各种安全规则集合,通过安全策略可以实现进出口流量的过滤和管理,包括访问控制列表(ACL)、IP地址和端口等信息的过滤。

主要包括以下三个方面:

-

安全性:安全策略可以用于限制特定流量的进出,从而实现安全控制和保护。

-

可伸缩性:安全策略可以根据管理员的设置进行动态调整,以满足不断变化的网络需求。

-

灵活性:安全策略是一种高度灵活的方式,可以允许或拒绝来自任何源IP地址的数据包,也可以过滤任何类型和端口的数据流量。

ipsec policy P1 10 manual

security acl 3001

proposal tran1

tunnel

tunnel

sa spi

sa spi

sa string-key outbound esp simple huawei

sa string-key inbound esp simple huawei5、在接口上应用安全策略

目的:

IPSec VPN在接口上应用安全策略的目的是为了保护内部网络的安全性。通过在IPSec VPN隧道与特定接口之间应用安全策略,可以控制流经VPN隧道的流量,从而增强内部网络的安全性和保密性。

具体来说,将安全策略应用于IPSec VPN接口的目的是:

控制访问:通过定义安全策略规则,可以确定是否允许某一个流量通过IPSec VPN隧道和特定接口访问网络。

保护资源:通过特定接口上的安全策略,可以防止未被授权的访问,从而保护关键数据和资源。

限制传播:通过针对特定接口进行的IPSec VPN隧道流量过滤,可以控制病毒、木马和其他恶意软件的传播,从而保护内部网络并停止外部攻击。

在应用IPSec VPN安全策略的同时,需要注意以下几点:

安全策略需要与IPSec VPN的安全策略相兼容,以确保用户的VPN连接可以正常使用。

确保在安全策略上配置的规则不会影响到其它规则的正常工作,以确保生产环境的正常运行。

建立定期审计机制,检查和修复潜在的安全漏洞和缺陷,提升内部网络的安全保障和稳定性。

interface G0/0/1

ipsec policy P1

quit

验证:

display ipsec proposal #查看IPSec提议中配置的参数

display ipsec policy brief # 查看指定IPSec策略摘要

display ipsec policy # 查看指定IPSec策略详细信息二、在路由器RTB重复上述配置

sys

sys RTB

un in en

int g0/0/1

ip ad 20.1.1.2 24

int g0/0/0

ip ad 10.1.2.254 24

ip route-static 10.1.1.0 24 20.1.1.1

acl 3001

rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

ipsec proposal tran1

esp authentication-algorithm sha1

q

ipsec policy Pl 10 manual

security acl 3001

proposal tran1

tunnel remote 20.1.1.1

tunnel local 20.1.1.2

sa spi outbound esp 12345

sa spi inbound esp 54321

sa string-key outbound esp simple huawei

sa string-key inbound esp simple huawei

int g0/0/1

ipsec policy Pl验证:

路由器RTA:

1、查看IPSec提议中配置的参数

display ipsec proposal #查看IPSec提议中配置的参数

2、查看指定IPSec策略摘要

display ipsec policy brief # 查看指定IPSec策略摘要

3、查看指定IPSec策略详细信息

display ipsec policy # 查看指定IPSec策略详细信息

路由器RTB:

1、查看IPSec提议中配置的参数

display ipsec proposal #查看IPSec提议中配置的参数

2、查看指定IPSec策略详细信息

display ipsec policy # 查看指定IPSec策略详细信息

通过抓包对比验证(在RTA的G0/0/1抓包对比)

1、使用IPSec VPN前的抓包:

2、使用IPSec VPN后的抓包,20.1.1.1与20.1.1.2之间的数据是加密的:

实验结束

总结:

-

IPSec VPN工作原理:IPSec VPN通过使用不同的加密技术和算法,对网络通信进行加密和认证,以实现安全保护。

-

IPSec VPN隧道模式:IPSec VPN隧道模式分为主动模式和被动模式,主动模式和被动模式用于实现双重认证并建立IPSec VPN隧道。

-

IPSec VPN组件:主要包括IKE协议、ESP协议和AH协议等组件。

-

IPSec VPN的优点:IPSec VPN可以实现企业内部网络的数据加密、认证、完整性校验,同时避免企业内部网络出现暴露风险,保证了企业数据的安全性和机密性。

-

IPSec VPN配置:IPSec VPN的配置包括安全提议、安全策略、ACL、隧道、IPSec加密算法、身份验证方式等组件。

-

IPSec VPN优化:可进行分片处理、MTU的设置、路由分发、网络策略等优化措施,以达到优化IPSec VPN性能的目的。

1101

1101

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?