目录

view_source

题目描述: X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

不能按右键,按F12

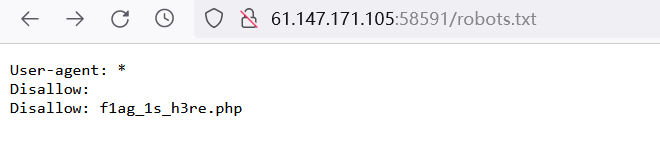

robots

题目描述: X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

根据题目提示,访问/robots.txt

得到新提示,访问/f1ag_1s_h3re.php,得到flag

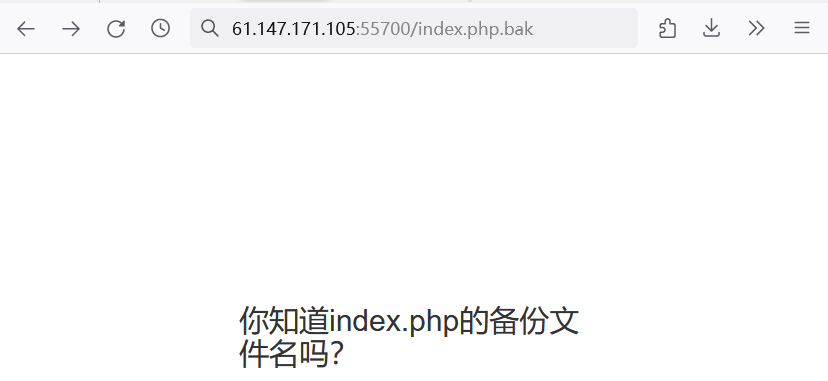

backup

题目描述: X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

index.php的备份文件名为index.php.bak

访问下载文件index.php.bak,使用notepad++查看,看到flag

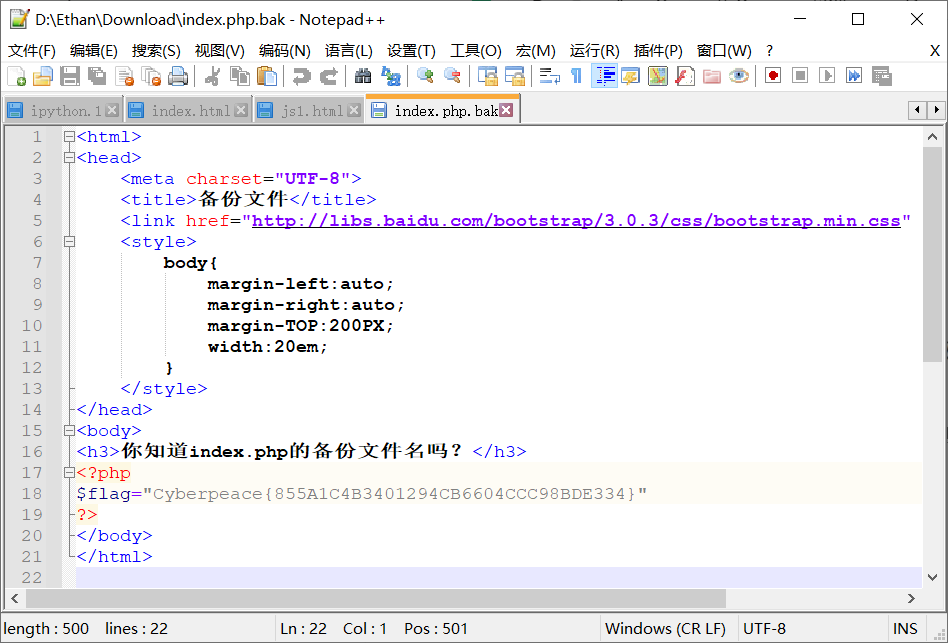

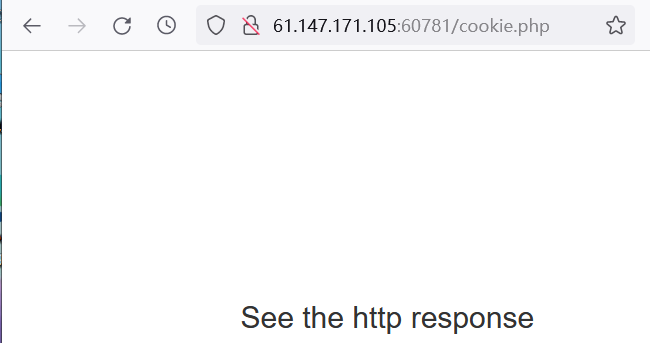

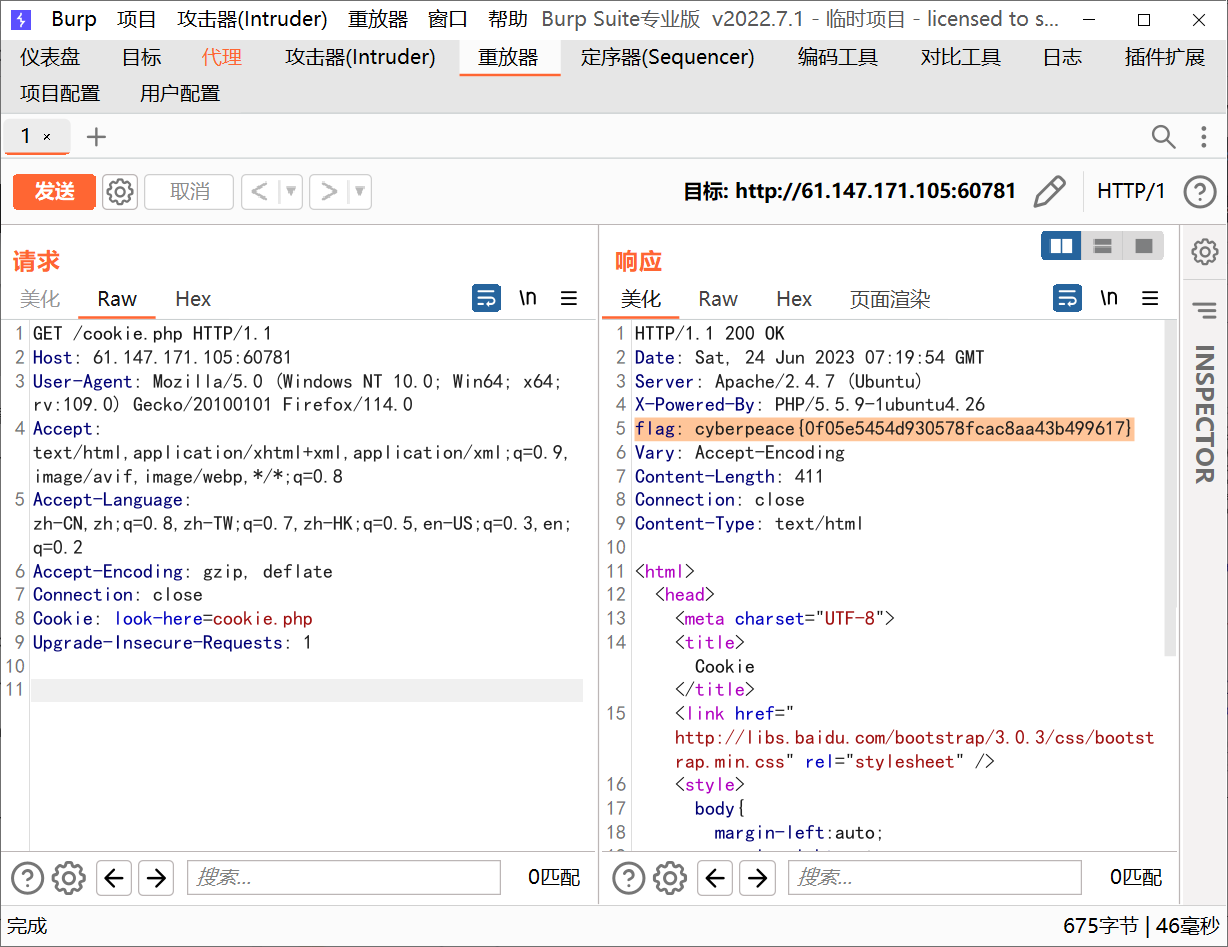

cookie

题目描述: X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

打开开发者工具,找到存储-cookie,得到提示cookie.php

访问可得提示

打开burpsuite抓包重发,接收response获取flag

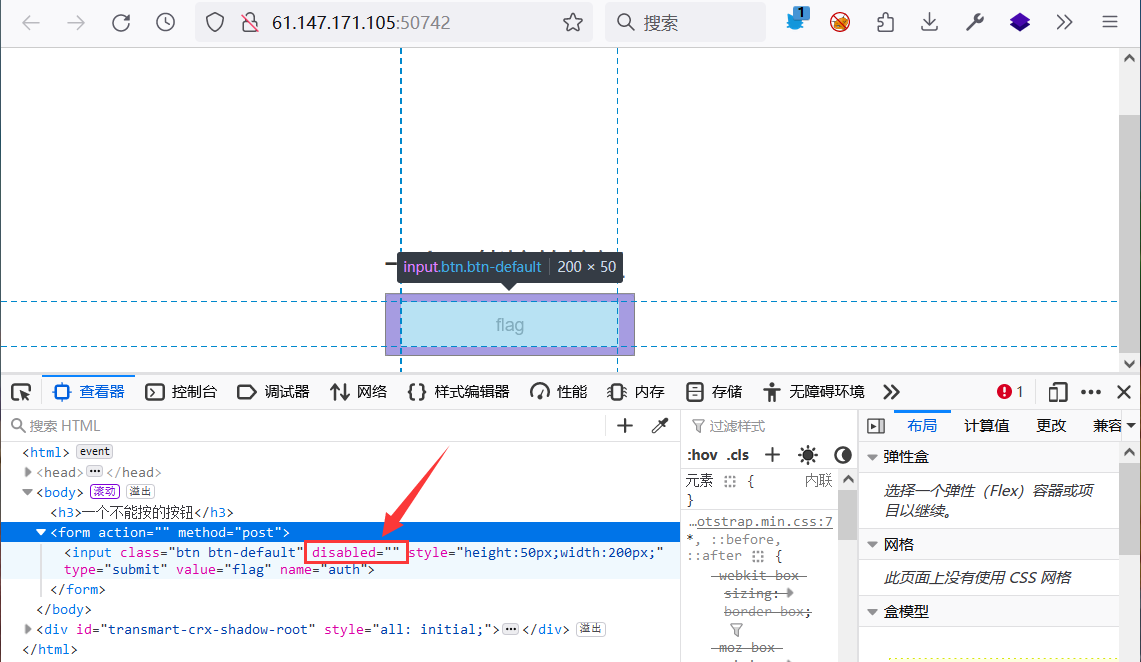

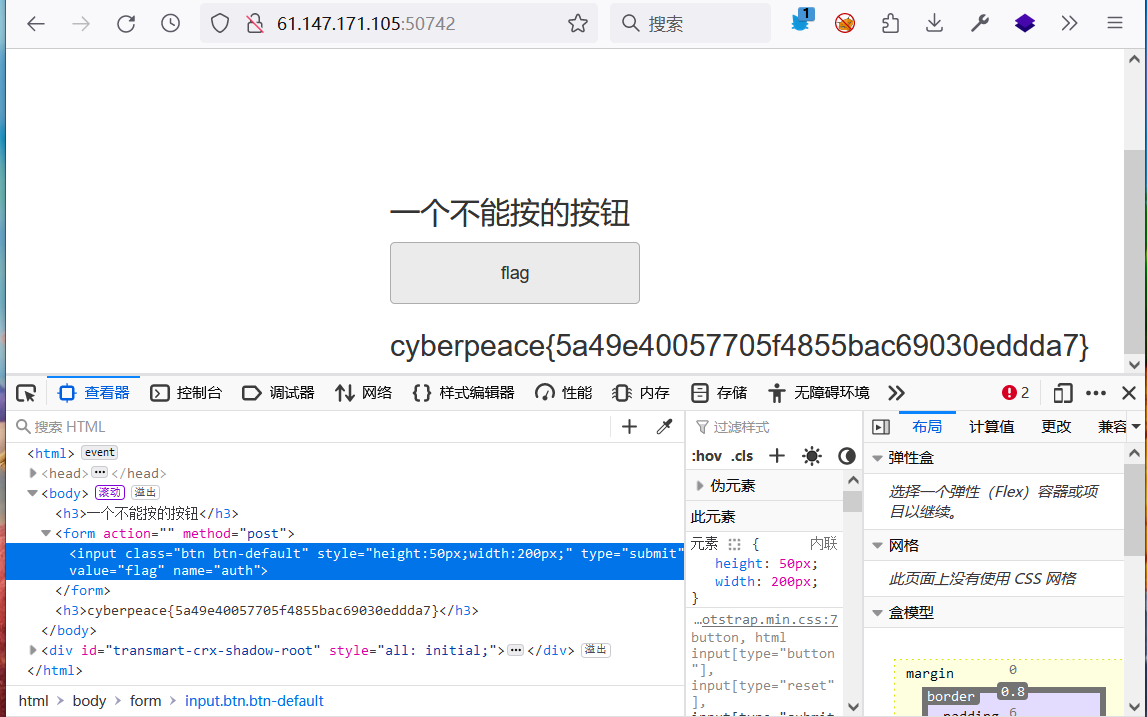

disabled_button

题目描述: X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

找到按钮所在标签代码

删除

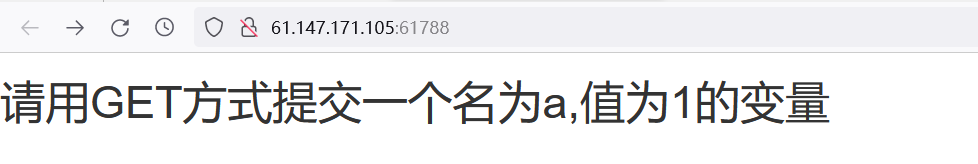

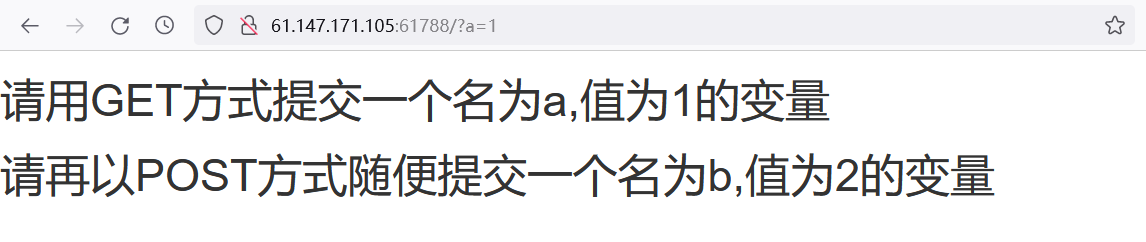

get_post

题目描述: X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

使用浏览器插件hackbar

get方式:直接在url后输入/?a=1

发送成功,获取到第二个任务

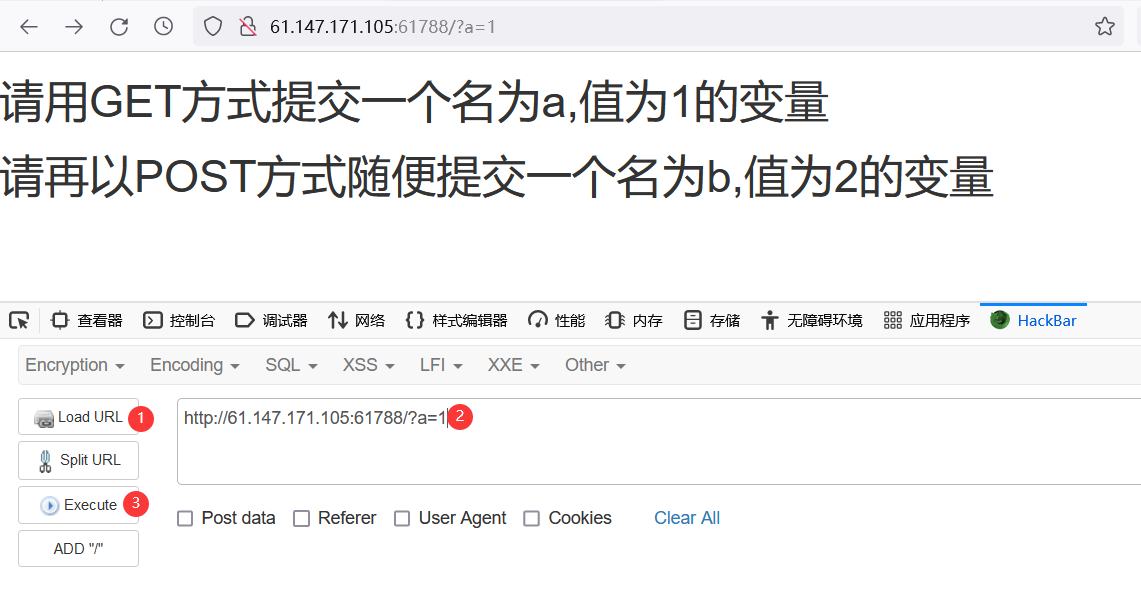

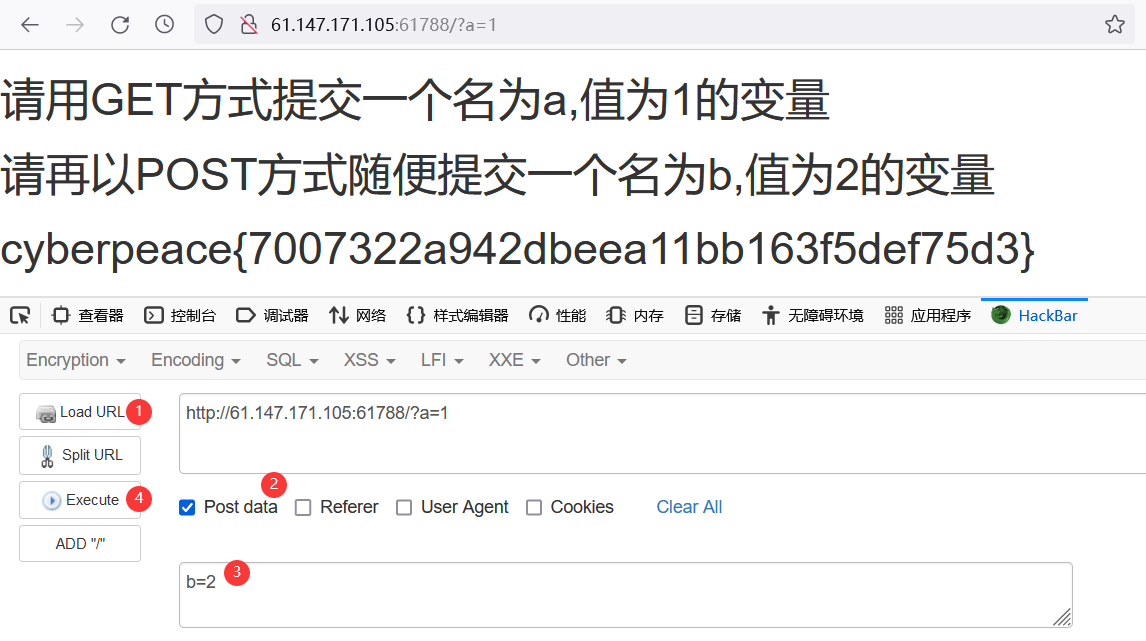

或此时就按F12打开开发者工具,选择安装好的插件harkbar

先点击load url提取url,再根据题意在url后输入/?a=1,点击execute发送,获取到第二个任务

post方式:先点击load url提取url,然后选择post data,再根据题意在post输入框内输入b=2,点击execute发送,获取到flag

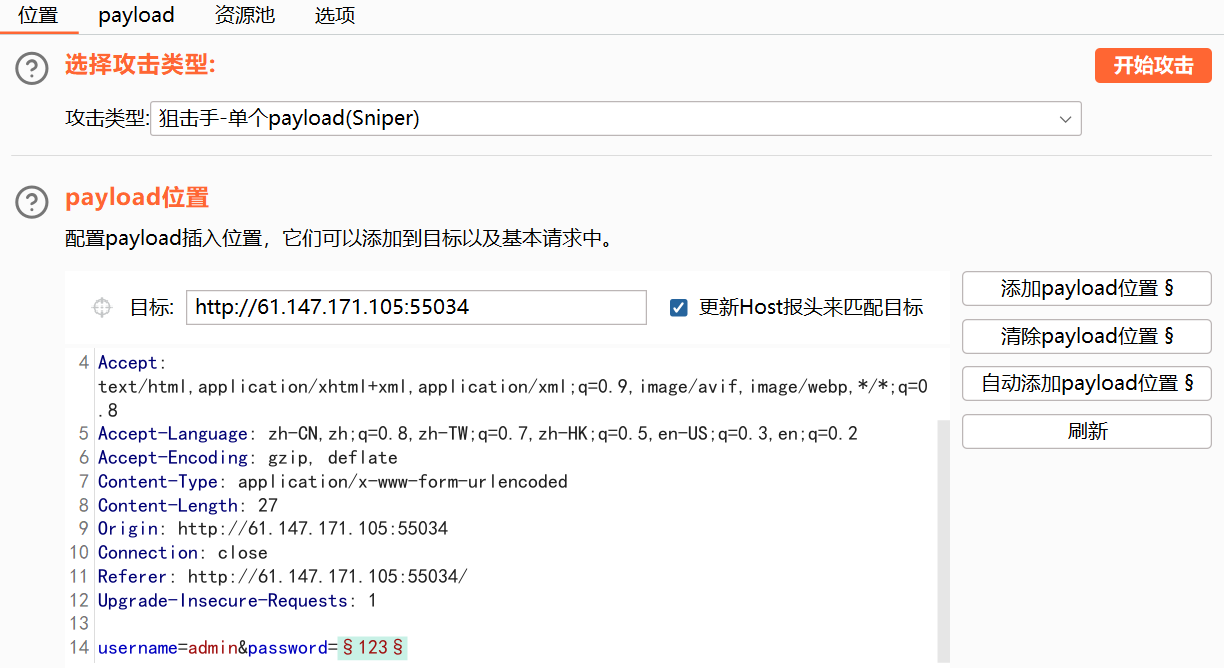

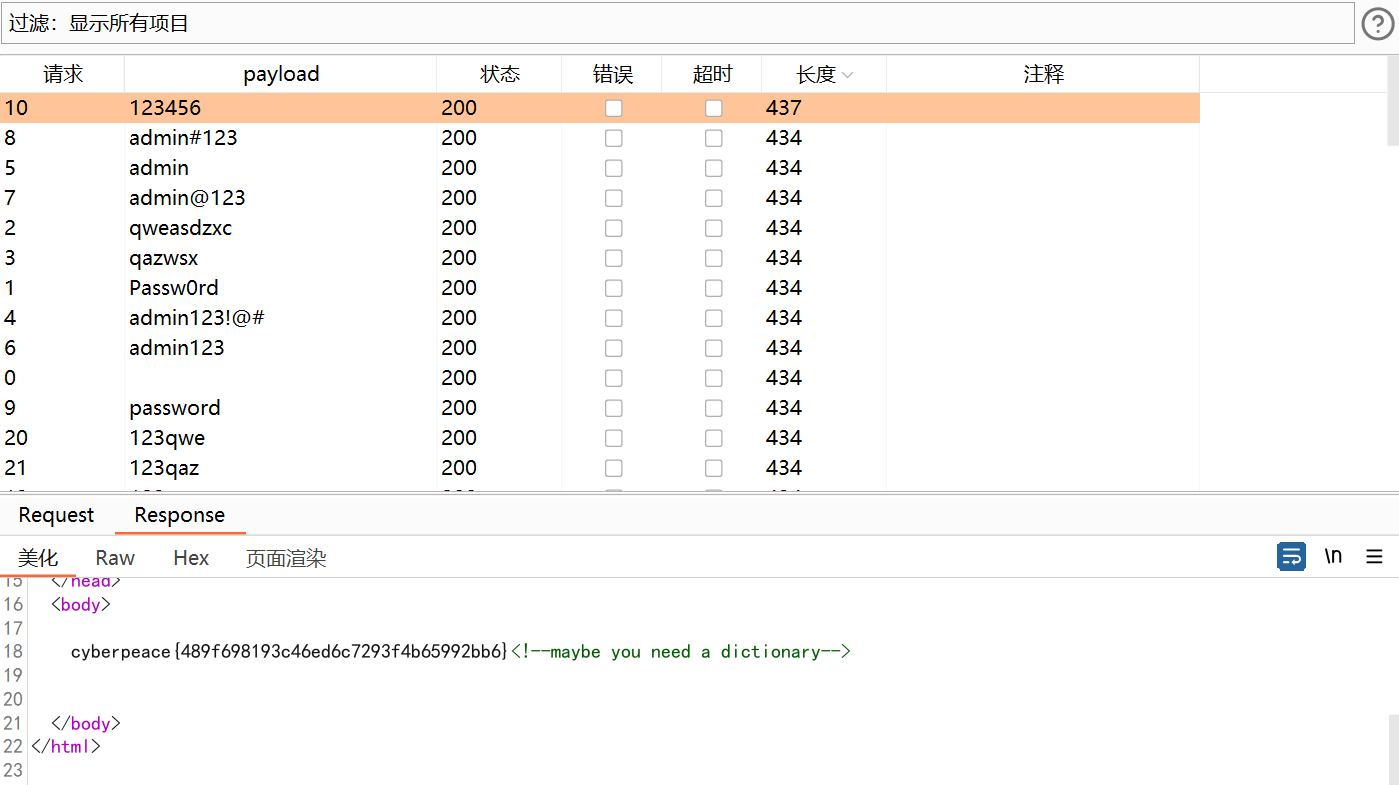

weak_auth

题目描述: 小宁写了一个登陆验证页面,随手就设了一个密码。

先随意输入用户名和密码进行测试,获得提示用户名为admin

输入账号admin,密码随意(此处使用123),使用burpsuite进行抓包爆破密码

首先抓包后发送到攻击器,设置payload位置为密码

导入字典文件爆破

根据返回长度不同,找到正确密码,在响应中找到

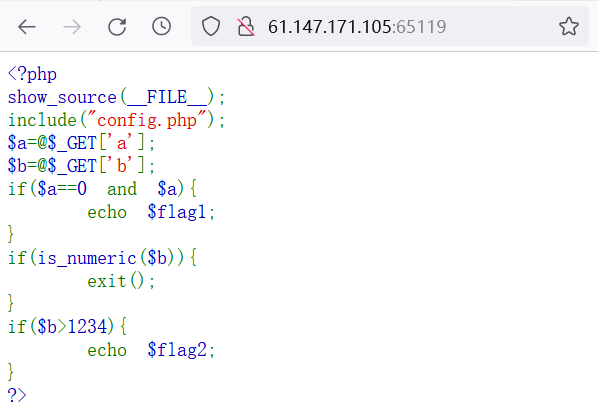

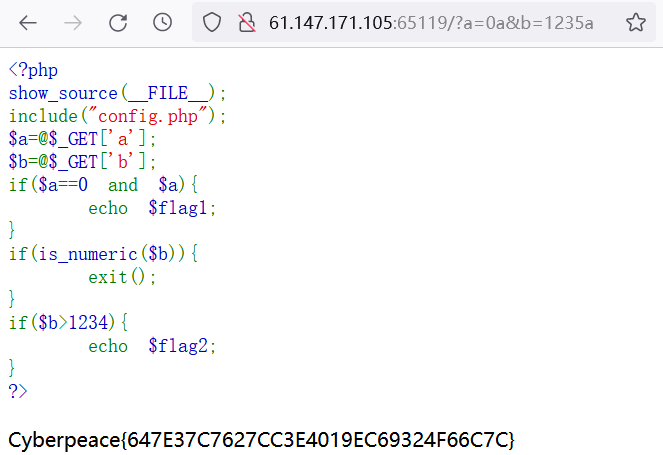

simple_php

题目描述: 小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

如果a==0且a有一个值,输出flag1;如果b只为数字或数字字符串,则会退出;如果b>1234,则输出flag2。

所以构造:?a=0a&b=12345a

延伸:

== 中等式:等式两侧数值相同即可,变量类型不强制相同。(PHP是弱语言)

在判断时 字符串类型会被解析为数字类型,如数字开头的"123a"会被解析为123,舍弃非数字部分

=== 恒等式:等式两侧不仅需要数值相同,变量类型也需要相同。

is_numeric() 函数用于检测变量是否为数字或数字字符串。

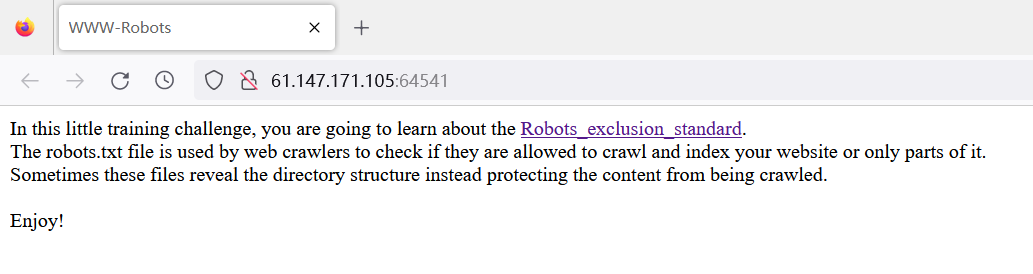

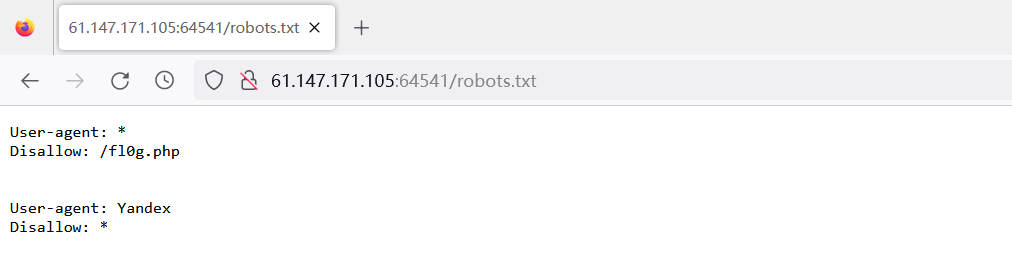

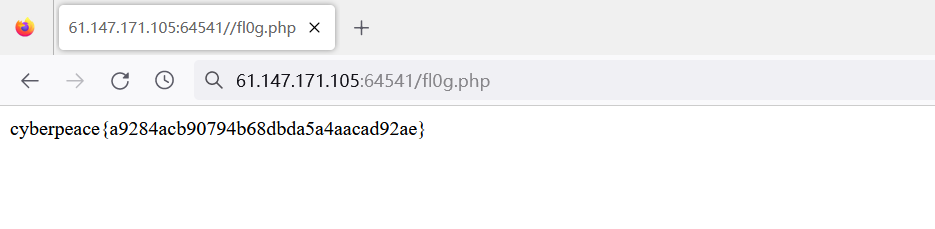

Training-WWW-Robots

题目描述: 暂无

由提示得robots.txt

访问/robots.txt,得文件名fl0g.php

访问/fl0g.php,得到flag

4511

4511

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?