一、简介

一般web站点会有用户注册功能,而当用户登入之后大多数情况下都会存在类似头像 上传、 附件上传一类的功能,这些功能点往往存在上传验证方式不严格的安全缺陷,是在web渗透中非常关键的突破口, 只要经过仔细测试分析来绕过上传验证机制, 往往会造成被 攻击者直接上传 web后门,进而控制整个 web业务的控制权,复杂一点的情况是结合 web server的解析漏洞来上传后门获取权限。

上传漏洞主要的产生原因,是由于文件上传功能实现代码没有严格限制用户上传的文件后缀以及文件类型,导致攻击者能够向某个可通过 Web 访问的目录上传恶意文件,并被脚本解析器执行,这样就可以在远程服务器上执行恶意脚本。

二、文件上传漏洞初识

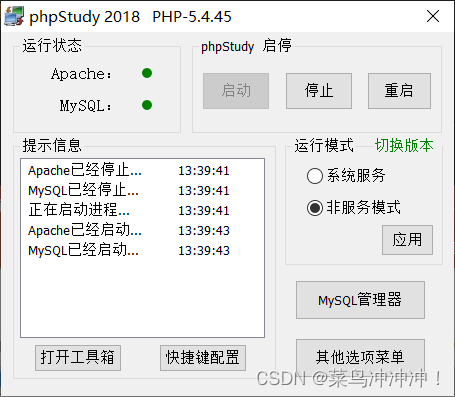

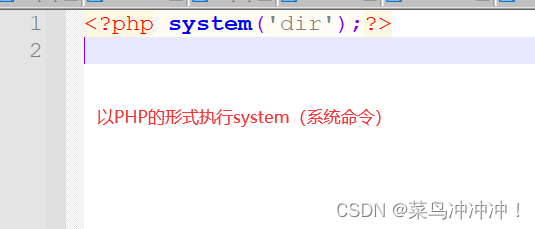

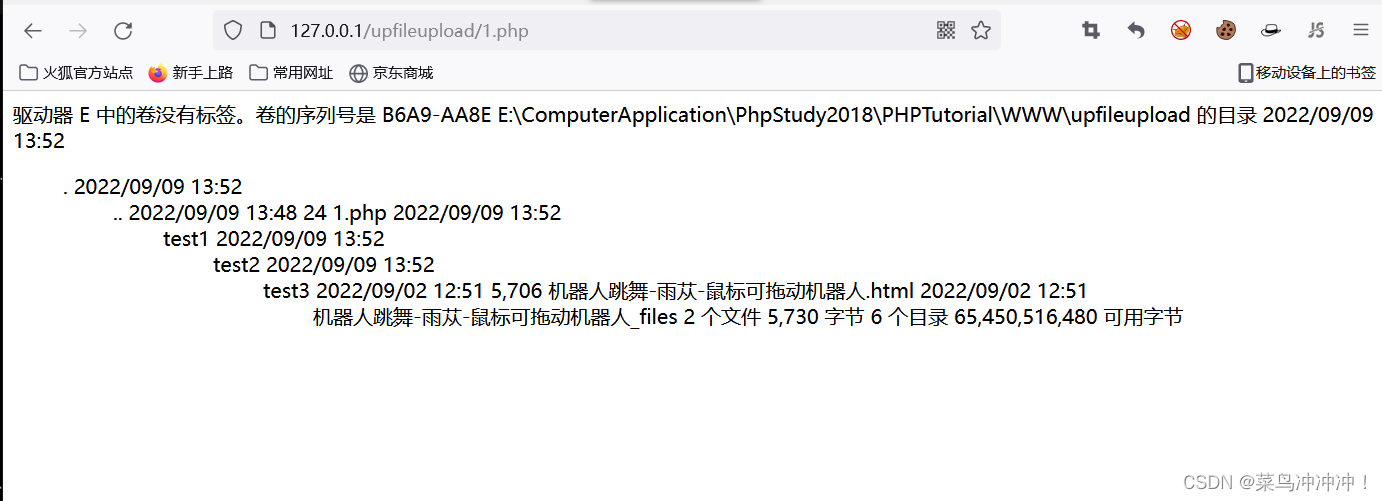

1、启用phpstudy环境,编写一个1.txt文本文档并放入PhpStudy2018\PHPTutorial\WWW\upfileupload路径下,修改文本后缀为.php访问1.txt

三、文件上传pikachu靶场实践

(一)、client check

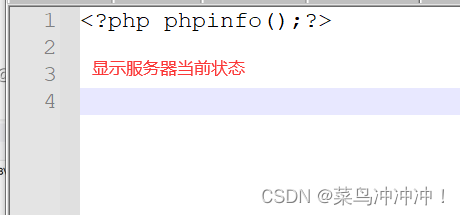

1、编写一个2.txt文本,写入 <?php phpinfo();?> 程序,修改后缀为.php

2、进入pikachu靶场的client check

3、尝试使上传2.php文件,发现无法上传

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1518

1518

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?