-

信息收集——主机发现

- 主机发现也采用arp-scan、netdiscover、fping等工具

-

信息收集——端口扫描

- 使用nmap对发现的主机IP进行扫描

- 命令:nmap -sS -sV -p- -v -T4 靶机IP

-

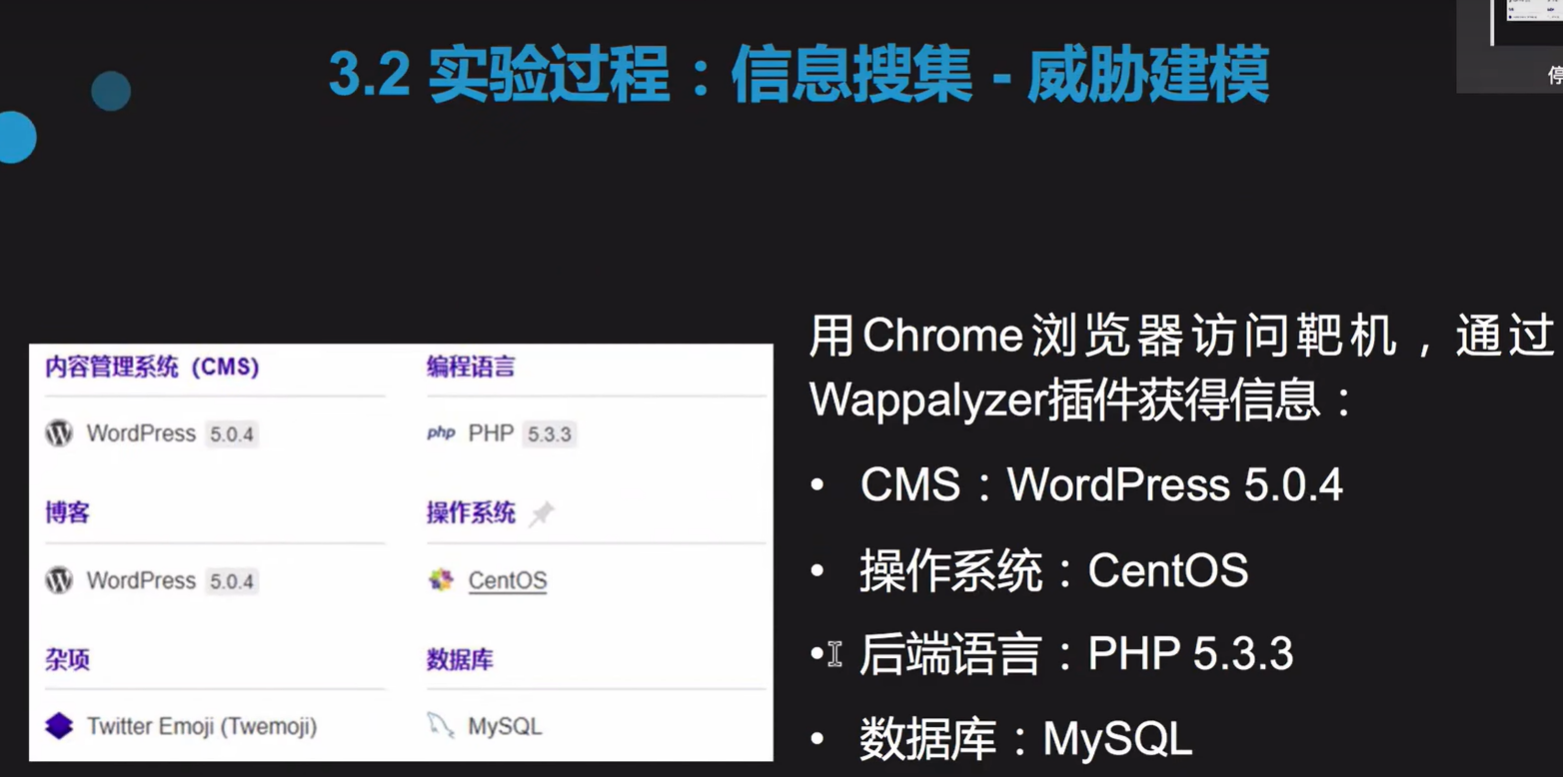

信息收集——威胁建模

- 靶机开放端口及对应的服务:

- 22 SSH服务

- 80 HTTP服务

- 3306 MySQL服务

-

-

-

目录扫描

- dirb

- dirbuster

- dirb

-

-

漏洞挖掘—后台访问

-

-

后台访问——可以先尝试弱口令登录

-

phpmyadmin爆破工具

-

Burp软件暴破

-

- 找到数据库的wp_users表

- update直接修改更新密码

- update wp_users set user_pass=md5("123456")where user_login='clearbao';

-

-

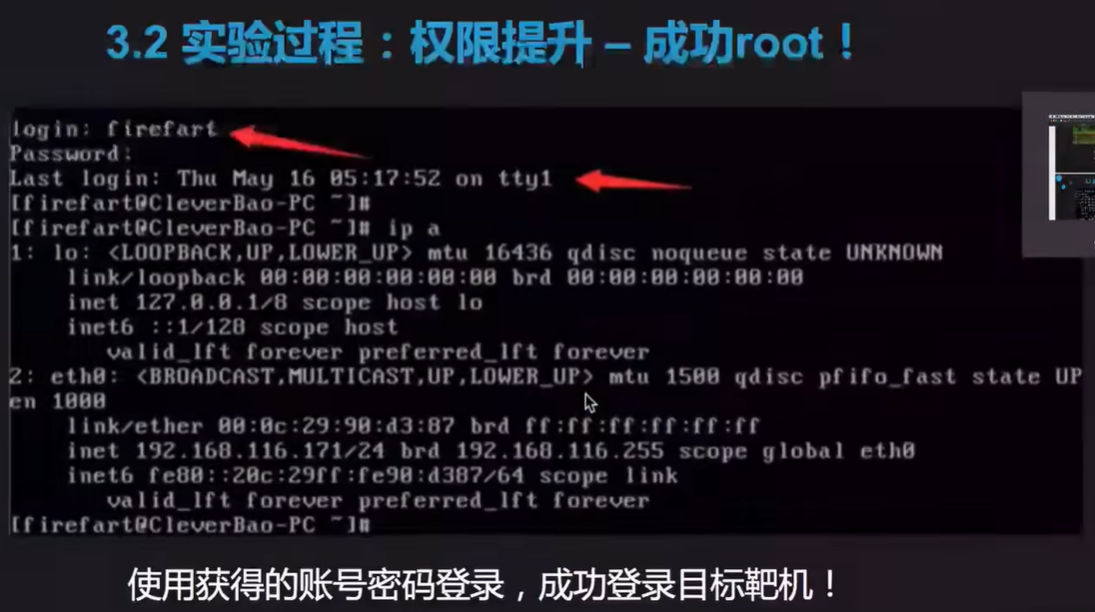

- 拿到了后台管理的账号密码还不够,我们还要拿到操作系统的账号密码

-

利用MSF生成反弹shell,生成木马到本地(第一种方法)

- php木马文件内容如下

-

利用Kali自带的反弹shell(第二种方法)

- 外观————编辑————404模板

-

-

- kali攻击机开启监听,靶机访问一个不存在的页面以便触发404模板文件执行

- 相关参数详解

- 相关参数详解

- uname -a 判断靶机的内核版本,发现内核版本为2.6,可以利用脏牛漏洞

- 查看权限发现是$普通用户,我们接下来还要进行提权操作

-

脏牛(Dirty COW)提权————漏洞编号:CVE-2016-5195

-

- 靶场下载工具

-

-

总结

-

-

-

-

本次 使用到的 —— 渗透工具汇总:

- 主机扫描:

- nmap、arp-scan、netdiscover

- 目录遍历:

- dirb、dirbuster、gobuster、御剑

- 漏洞挖掘与利用:

- phpmyadmin、burp、msf、netcat

- 权限提升:

- dirty cow、gcc

- 主机扫描:

一步一步拿下WordPress网站

最新推荐文章于 2024-10-21 19:16:22 发布

924

924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?