基于JWT令牌和拦截器实现登录校验

文章目录

前言

提示:这里可以添加本文要记录的大概内容:

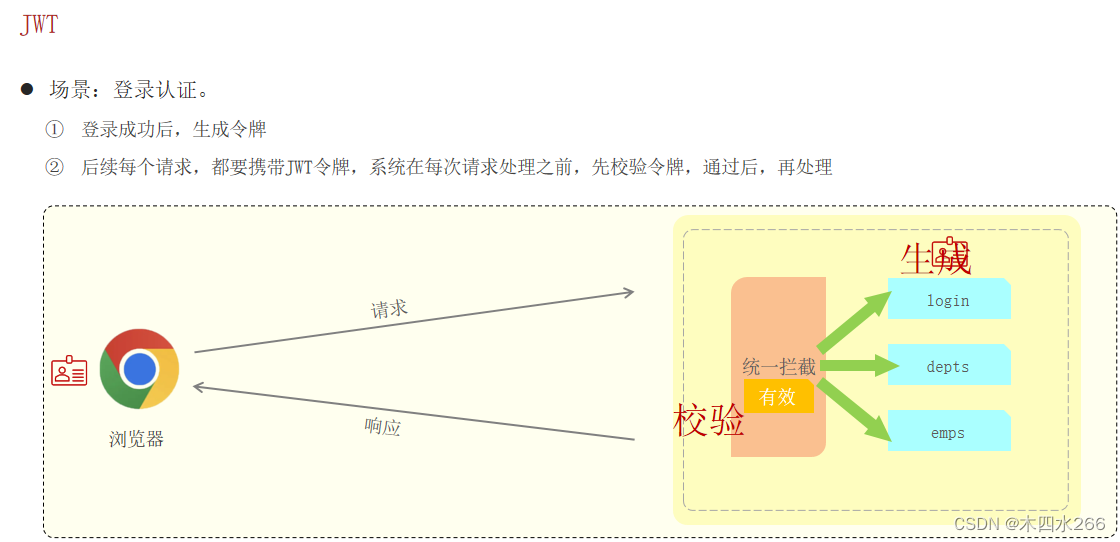

浏览器发出未经服务器校验的请求,访问者可以随意访问更改数据库的内容,很不安全,所以用拦截器和jwt令牌完成浏览器请求的校验

提示:以下是本篇文章正文内容,下面案例可供参考

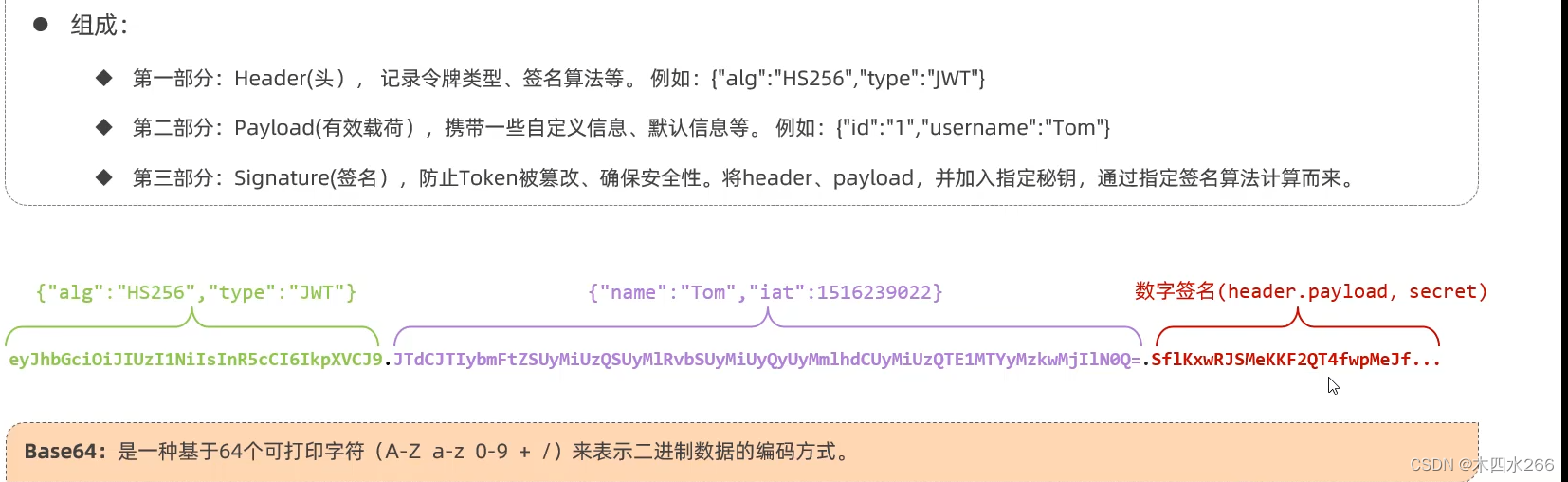

一、jwt令牌

1.jwt令牌的组成

2.使用场景

二、使用步骤

1.导入依赖

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

2.jwt工具类-JwtUtil 生成并解析jwt

作用:用于生成、解析jwt令牌

方法:

- public static String createJWT(String secretKey, long ttlMillis, Map<String, Object> claims)

用于生成jwt令牌 - public static Claims parseJWT(String secretKey, String token)

用于解析jwt令牌

package com.sky.utils;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtBuilder;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.nio.charset.StandardCharsets;

import java.util.Date;

import java.util.Map;

public class JwtUtil {

/**

* 生成jwt

* 使用Hs256算法, 私匙使用固定秘钥

*

* @param secretKey jwt秘钥

* @param ttlMillis jwt过期时间(毫秒)

* @param claims 设置的信息

* @return

*/

public static String createJWT(String secretKey, long ttlMillis, Map<String, Object> claims) {

// 指定签名的时候使用的签名算法,也就是header那部分

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

// 生成JWT的时间

long expMillis = System.currentTimeMillis() + ttlMillis;

Date exp = new Date(expMillis);

// 设置jwt的body

JwtBuilder builder = Jwts.builder()

// 如果有私有声明,一定要先设置这个自己创建的私有的声明,这个是给builder的claim赋值,一旦写在标准的声明赋值之后,就是覆盖了那些标准的声明的

.setClaims(claims)

// 设置签名使用的签名算法和签名使用的秘钥

.signWith(signatureAlgorithm, secretKey.getBytes(StandardCharsets.UTF_8))

// 设置过期时间

.setExpiration(exp);

return builder.compact();

}

/**

* Token解密

*

* @param secretKey jwt秘钥 此秘钥一定要保留好在服务端, 不能暴露出去, 否则sign就可以被伪造, 如果对接多个客户端建议改造成多个

* @param token 加密后的token

* @return

*/

public static Claims parseJWT(String secretKey, String token) {

// 得到DefaultJwtParser

Claims claims = Jwts.parser()

// 设置签名的秘钥

.setSigningKey(secretKey.getBytes(StandardCharsets.UTF_8))

// 设置需要解析的jwt

.parseClaimsJws(token).getBody();

return claims;

}

}

三、拦截器

作用:拦截来自浏览器的请求,在指定的方法调用前后,根据业务需要执行预先设定的代码

代码实现:

package com.sky.config;

import com.sky.interceptor.JwtTokenAdminInterceptor;

import com.sky.interceptor.JwtTokenUserInterceptor;

import com.sky.json.JacksonObjectMapper;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.converter.HttpMessageConverter;

import org.springframework.http.converter.json.MappingJackson2HttpMessageConverter;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.ResourceHandlerRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurationSupport;

import springfox.documentation.builders.ApiInfoBuilder;

import springfox.documentation.builders.PathSelectors;

import springfox.documentation.builders.RequestHandlerSelectors;

import springfox.documentation.service.ApiInfo;

import springfox.documentation.spi.DocumentationType;

import springfox.documentation.spring.web.plugins.Docket;

import java.util.List;

/**

* 配置类,注册web层相关组件

*/

@Configuration

@Slf4j

public class WebMvcConfiguration extends WebMvcConfigurationSupport {

@Autowired

private JwtTokenAdminInterceptor jwtTokenAdminInterceptor;

@Autowired

private JwtTokenUserInterceptor jwtTokenUserInterceptor;

/**

* 注册自定义拦截器

* @param registry

*/

protected void addInterceptors(InterceptorRegistry registry) {

log.info("开始注册自定义拦截器...");

registry.addInterceptor(jwtTokenAdminInterceptor)

.addPathPatterns("/admin/**")

.excludePathPatterns("/admin/employee/login");

registry.addInterceptor(jwtTokenUserInterceptor)

.addPathPatterns("/user/**")

.excludePathPatterns("/user/user/login")

.excludePathPatterns("/user/shop/status");

}

}

总结

通过拦截器拦截来自浏览器的请求,只有携带jwt令牌的请求才能访问服务端

978

978

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?