CTFshow

web1

打开链接,显示如下

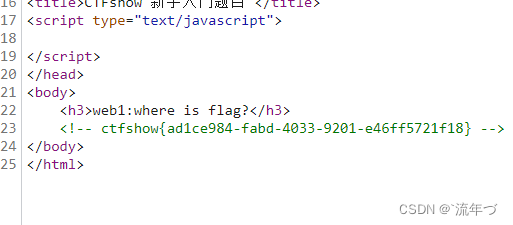

直接F12,查看源代码,如下

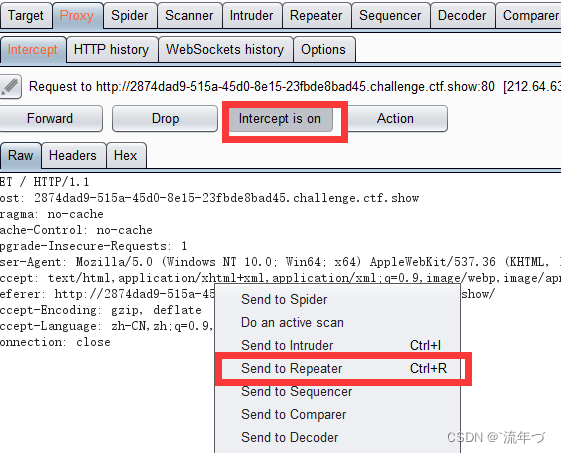

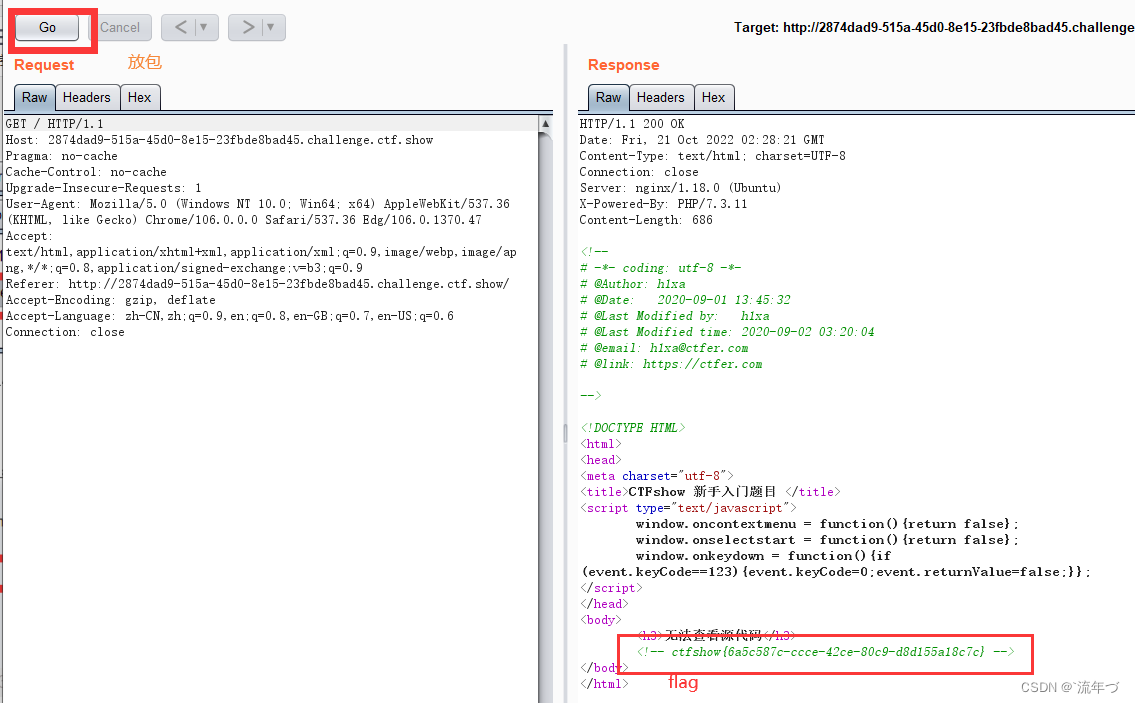

web2

打开链接,显示如下;并且无法使用F12查看源代码

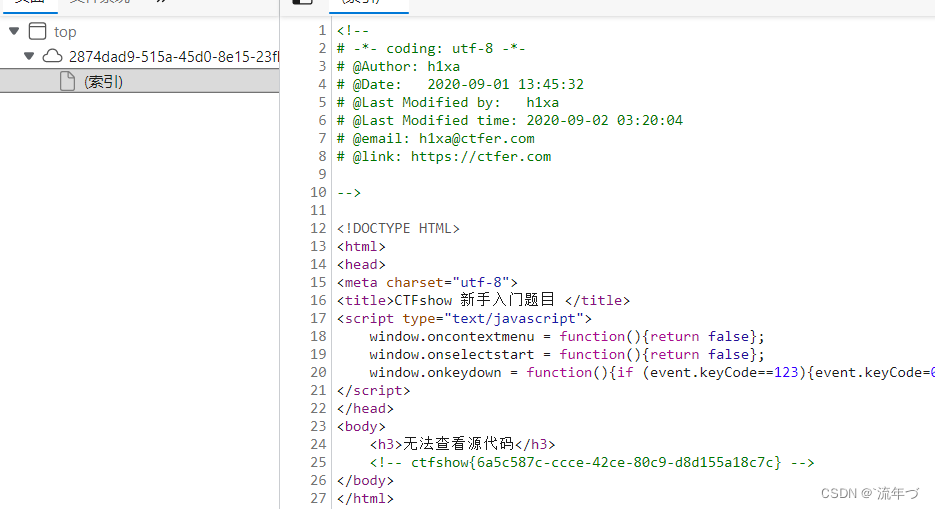

(1) 可以用ctrl + shift +i查看

(2) 通过在url头部添加 view-source:

(3) 点击···–>更多工具–>开发者工具

(4) 通过burpsuite抓包来显示源代码

如下:

(1)(2)(3)

(4)

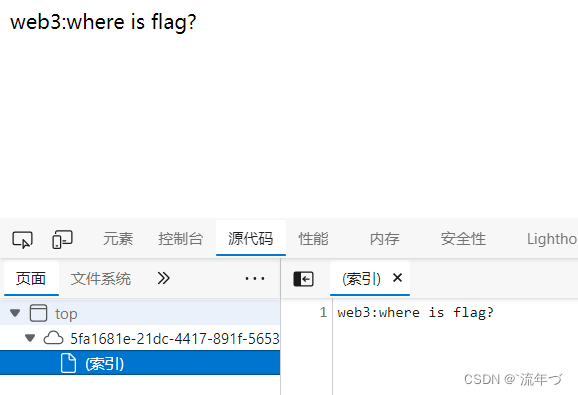

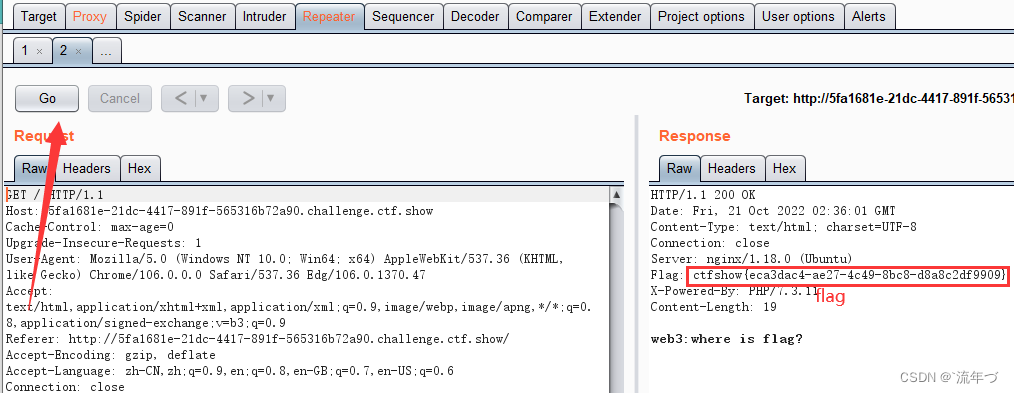

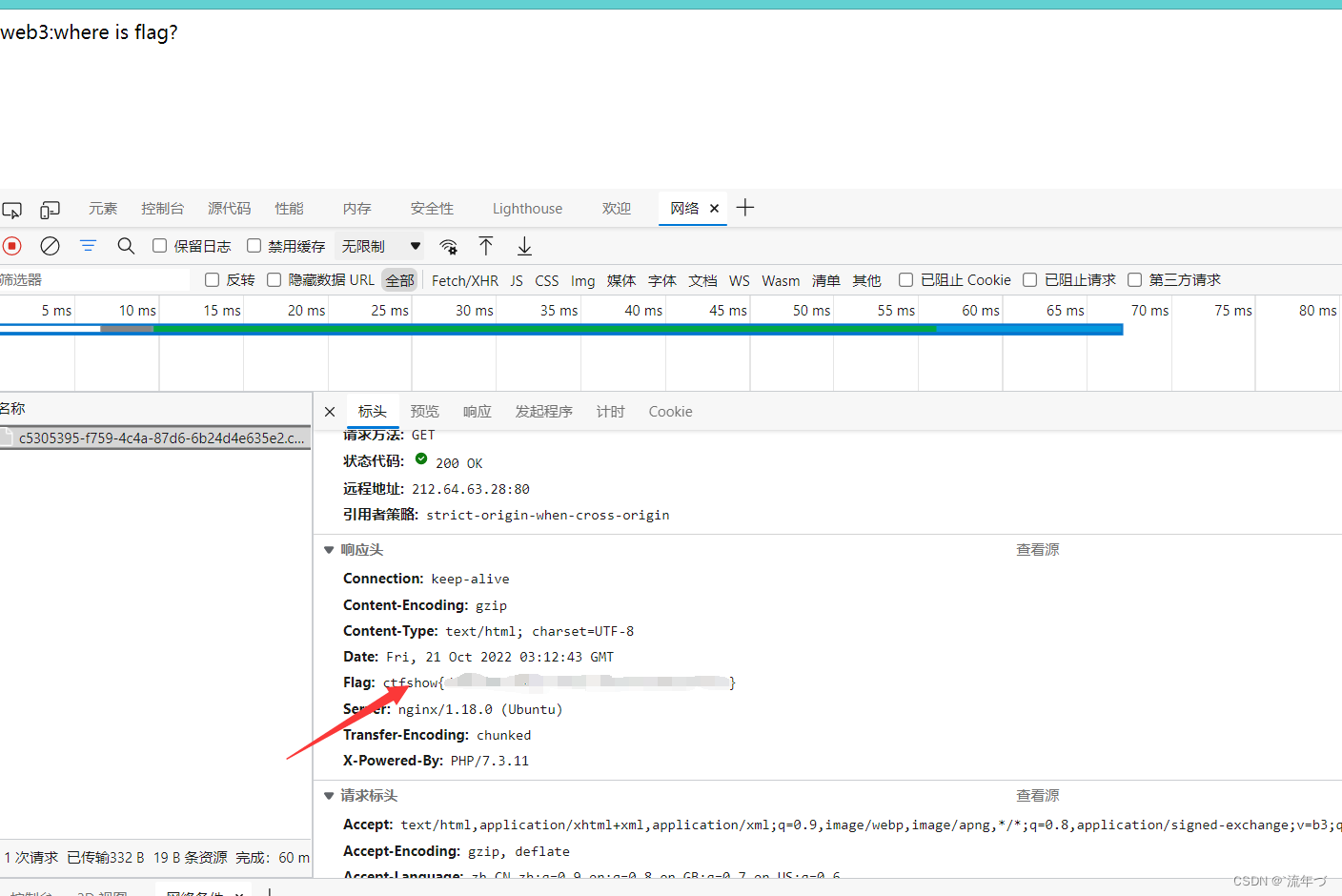

web3

打开链接,F12显示如下

Hint(暗示)显示:通过burpsuite抓包 flag在返回的响应数据包里面

那就抓包呗,同以上步骤

还有一种抓包,直接利用开发者工具(F12),network抓包,重新刷新,其flag在响应头中

web4

打开链接,F12显示如下

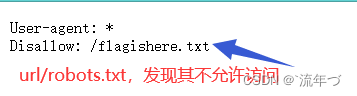

Hint:考点是robots.txt文件,直接访问url/robots.txt获得flag

robots协议:即爬虫协议,建立一个robots.txt文件来告诉搜索引擎哪些页面可以抓取,其为一个约定俗成。

按照hint完成flag回显,其不允许访问flagishere.txt,我们就访问它url/flagishere.txt

得到flagctfshow{fda82ea1-2ea4-4469-8036-c517575a033d}

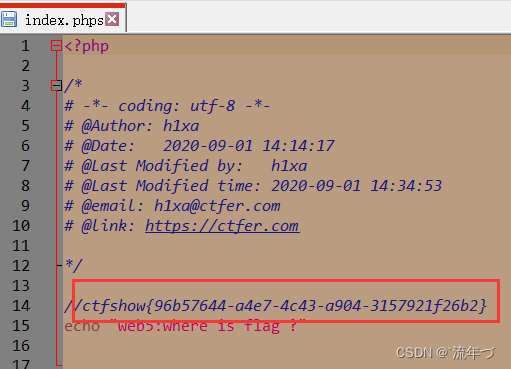

web5

打开链接,F12显示如下

Hint:考点phps文件泄露,直接访问index.phps。获得flag

根据hint直接访问url/index.phps下载文件,打开如下:

原理:在服务器目录下会创建一系列文件,当我们访问其服务器文件时,会下载下来,用电脑记事本打开

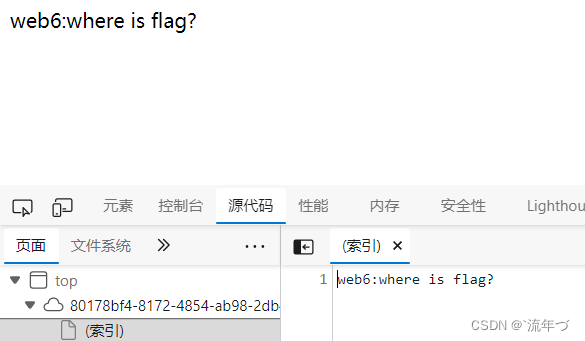

web6

打开链接,F12查看源码

Hint:考察代码泄露。直接访问url/www.zip,获得flag

根据提示,下载zip文件,打开后里面有两个文件

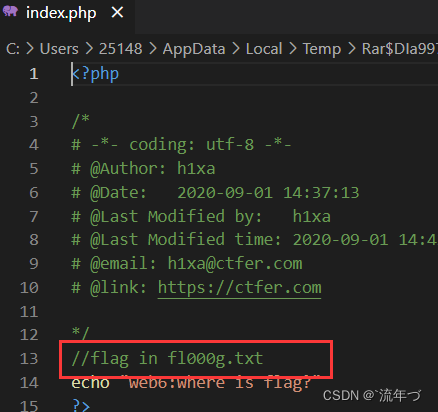

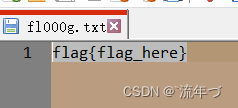

优先打开index.php文件,有以下提示,接着打开fl000g.txt,发现如下

可以看出这个flag是唬人的,那就又没有头绪了?

当然想到fl000g.txt可能也存在于服务器文件,直接访问url/fl000g.txt

得到flagctfshow{35eba40b-3b0f-42ed-a5ac-72146441206b}

解释:服务器里文件含有敏感信息,不应轻易修改,而源码包里的文件可以供用户修改,所以其内容不一定是原服务器源码包文件的内容

1162

1162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?