获取设备信息

1. 神奇的磁带

- 准备

靶场实战链接

需要攻击IP地址:10.1.1.147:5001

工具路径:C:\tools\ - 打开浏览器,访问网址10.1.1.147:5001

a. 查看源码出现Flag.txt,网址访问

b. 打开,乱码;

右键,将其保存于桌面,打开后发现

c. 随便输入提交,响应飞快变化,讲解说的是302跳转,接着使用burp抓包

d. 打开BP,更改代理,intersept is on打开拦截,随便输入字符串(此处输入a),

e. 到BP的decoder模块解码,进行解码,发现是一串字符q12345678Ñ0p..,将其放置于pwd处

f. ctrl +R 或右键send to repeater (中继器)中放行,百度搜索谜语为磁带英文即tape

g. 将字符出tape置于pwd处,再次放行,得到Flag-Win.txt

h. 关闭抓包,intersept is off,更改代理,将Flag-Win.txt置于url之后

i. 听说过这句话“天王盖地虎,宝塔镇河妖”吧,拼音缩写即btzhy,继续放到pwd处

j. 接着访问以下此处的.php文件,接着查看源代码,发现其为两位数

k. 随便输入两位数,此处输入了1,无关紧要

打开BP,代理,再次抓包,我们只知道是两位数,不知道其它,数量不多,可以爆破解决

L. CTRL + I或者send to Intruder(攻击模块),接着点击Intruder,来到此模块,系统根据内容设置了两个变量,我们仅需要输入的一个变量。清理变量,仅留下所需变量,即 hacker 处的变量

m. 点击payloads,设置爆破项内容,攻击类型选numbers,起始值设置为10,接着点击start attack OK,开始爆破;

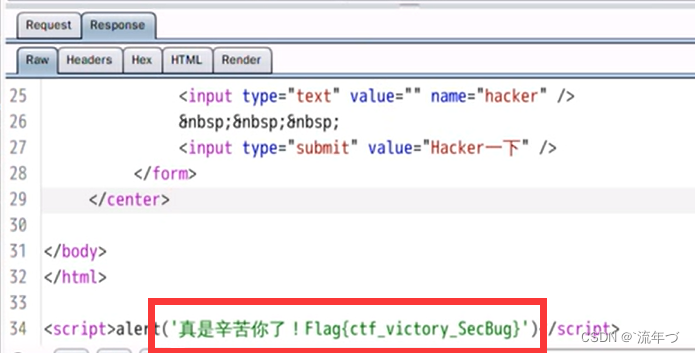

n. 观察返回包的大小,仅有一个不同,即正确值,其它为错误值(错误值返回包大小均相同),点开不同的那个值,打开response响应HTML内容得到flag

2. 就差一把钥匙

1.准备

靶场实战链接

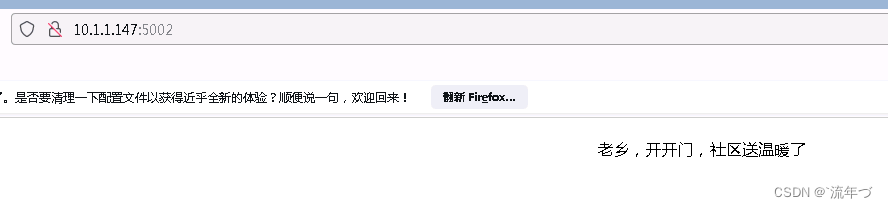

2.打开浏览器,访问网址10.1.1.147:5002

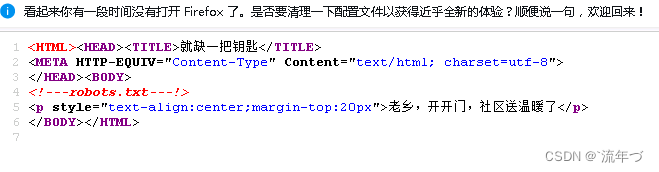

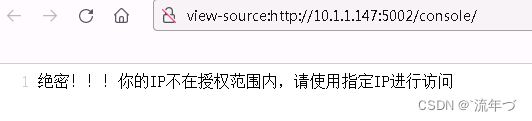

a. view-source:url,内有什么发现

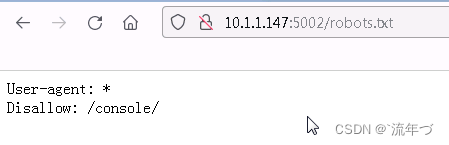

b. robots协议,查看内容

c. url/console路径,查看源代码,没有发现

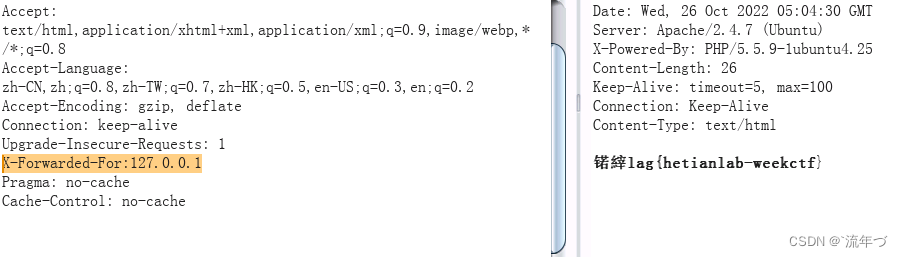

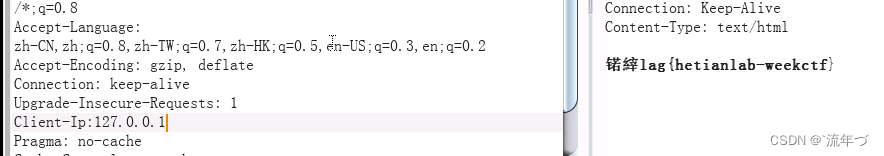

d. 使用指定IP,利用burp改包访问,尝试改地址为本地回环地址访问

注:要将这些http绕过放置请求头处

IP欺骗绕过

5186

5186

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?