目录

一、网络安全(⭐⭐⭐)

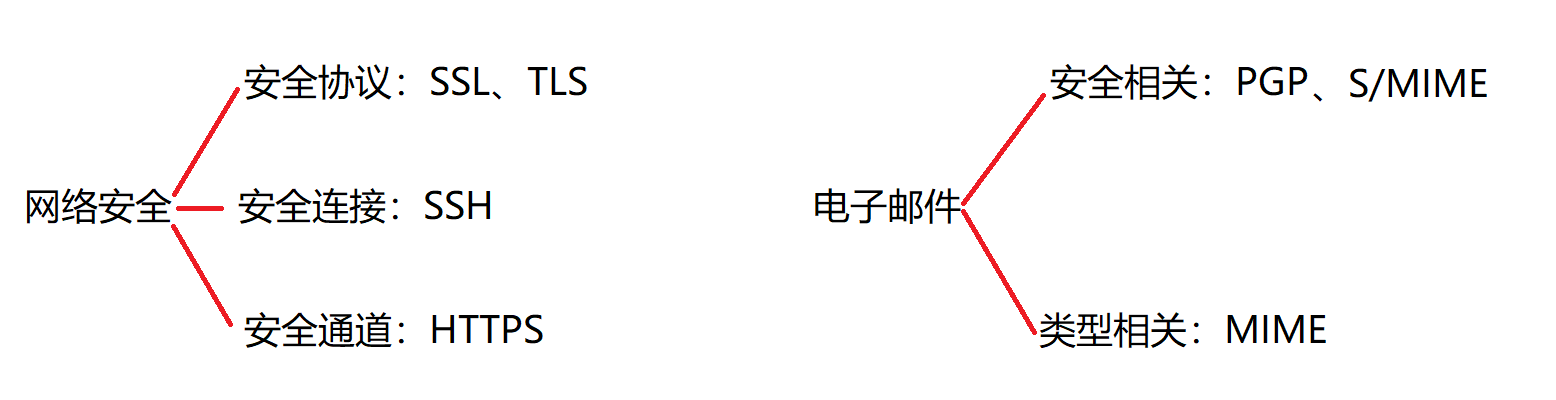

1、网络安全协议

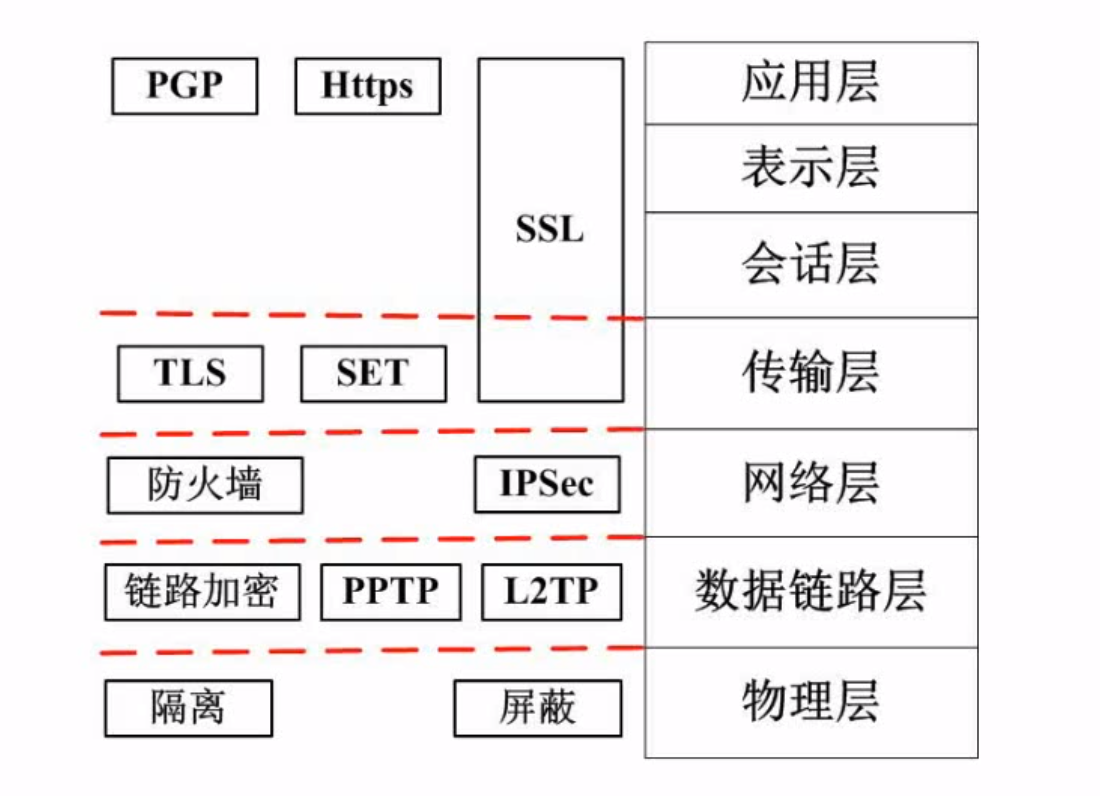

安全协议:物理层主要使用物理手段,隔离、屏蔽物理设备等,其它层都是靠协议来保证传输的安全,具体如下图所示:

一、安全协议的用途

- SSL协议:(安全套接层),用于实现Web安全通信(HTTP/HTTPS/),安全性高,和HTTP(端口号80)结合之后,形成HTTPS(端口号443)安全协议。

- TLS协议:(传输层安全协议),是SSL的升级版本。

- SSH协议:(建立在应用层和传输层上的安全协议),被设计为加强Telnet/FTP安全的传输协议(终端设备与远程站点之间建立的安全协议)。

- HTTPS协议:(应用层协议),以安全为目标的HTTP通道,即使用了SSL加密算法的HTTP协议。

- MIME协议:(多用途互联网邮件拓展类型)—(与电子邮箱安全性无关)

- PGP协议:(是一个基于RSA公钥加密体系的邮件加密软件)

2、防火墙技术

一、防火墙:(分隔来自外网的威胁,却对来自内网的直接攻击无能为力)是在内部网络和外部因特网之间增加的一道安全防护措施,它认为内部网络是安全的,外部网络是不安全的,分为网络级防火墙和应用级防火墙。(在出口防火墙设置ACL防止外部未授权用户登录)

- ①网络级防火墙(包过滤防火墙):层次低,速度快,效率高,因为其使用包过滤和状态监测手段,一般只检验网络包外在(起始地址,状态)属性是否异常,若异常,则过滤掉,不与内网通信,因此对用户和应用是透明的。如果遇到伪装的危险数据包就没办法过滤掉。

- ②应用级防火墙(代理网关防火墙):层次高,速度慢,效率低,因为应用级防火墙会将网络包拆开,具体检查里面的数据是否有问题,会消耗大量的时间,造成效率低下,但是安全强度高,包括双宿主主机,屏蔽主机网关被屏蔽子网等方法。

- ③状态检测技术防火墙(DMZ(非军事区)):(结合前两者优点)安全性高,速度快,内网和外网通信必须多经过一道防火墙,屏蔽子网中一般存放的是邮件服务器,WEB服务器这些内外网数据交互的服务器,可以屏蔽掉一些来自内部的攻击,但是完全来自系统内部服务器的攻击还是无法屏蔽掉。

二、防过墙技术的补充

入侵检测系统(IDS):(防火墙技术的补充)

- ①防火墙技术主要是分隔来自外网的威胁,却对来自内网的直接攻击无能为力,此时就要用到入侵检测IDS技术,位于防火墙之后的第二道屏障,作为防火墙技术的补充。

- ②IDS入侵检测系统是一个监听设备,没有跨接在任何链路上,无须网络流量流经它便可以工作。因此对IDS的部署,唯一的要求是:IDS应当挂接在所有所关注流量都必须流经的链路上。

- ③因此IDS在交换式网络中的位置一般选择在:(1) 尽可能靠近攻击源 (2)尽可能靠近受保护资源。

入侵防御系统(IPS):

- ①IDS和防火墙技术都是在入侵行为已经发生后所做的检测和分析,而IPS是能够提前发现入侵行为,在其还没有进入安全网络之前就防御。

- ②在安全网络之前的链路上挂载入侵防御系统IPS,可以实时检测入侵行为,并直接进行阻断,这就是与IDS的区别。

杀毒软件

- 用于检测和解决计算机病毒,与防火墙和IDS要区分,计算机病毒要靠杀毒软件,防火墙是处理网络上的非法攻击。

蜜罐系统

- 伪造一个蜜罐网络引诱黑客攻击,蜜罐网络被攻击不影响安全网络,并且可以借此了解黑客攻击的手段和原理,从而对安全系统进行升级和优化。

3、网络攻击

| 拒绝服务攻击(Dos攻击) | 不断向计算机发送请求,抢占大量资源,使计算机或网络无法提供正常的服务。 |

| 重方攻击(ARP攻击) | 攻击者利用网络监听或者其他方式盗取认证凭据,之后再重新发送给认证服务器,用于身份认证,目的破坏认真的正确性。 |

| 口令入侵攻击 | 使用某些合法用户的账号和口令登陆到目的主机,然后再实施攻击活动。 |

| 特洛伊木马攻击 | 软件中含有一个察觉不出或者无害的程序段,当它被执行时,会向黑客发送连接请求,建立连接后黑客就可实施攻击活动。 |

| 端口欺骗攻击 | 采用端口扫描找到系统漏洞,从而实施攻击。 |

| 网络监听 | 使用网络监听可以轻松截取包括账号、口令在内的信息资料。 |

| IP欺骗攻击 | 产生的IP数据包为伪装的源IP字段,以便冒充其他系统或发件人的身份。 |

| Sql注入攻击 | 是黑客对数据库进行攻击的常用手段之一。 |

| 入侵检测技术 | 专家系统、模型检测、简单匹配。 |

| 业务流分析 | 通过长时间监听,利用统计分析方法对监听的信息进行研究,从而发现有价值的信息和规律(与监听的区别是对信息进行研究)。 |

4、计算机病毒与木马

①病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

②病毒特性:传播性、隐蔽性、感染性、潜伏性、触发性、破坏性等。

③木马:是一种后门程序(backdoor),常被黑客用作控制远程计算机的工具,隐藏在被控制电脑上的一个小程序监控电脑一切操作并盗取信息。

④代表性病毒实例:

- 蠕虫病毒(感染EXE文件):熊猫烧香、欢乐时光、红色代码、爱虫病毒、震网。

- 木马: QQ消息尾巴木马、特洛伊木马、x卧底、冰河。

- 宏病毒(感染word、excel、文本文档等文件中的宏变量):美丽沙、台湾1号。

- CIH病毒:史上唯一破坏硬件的病毒。

- 红色代码:蠕虫病毒+木马。

二、信息安全(⭐⭐⭐)

1、加密技术

- ①加密技术:最常用的安全保密手段,分为对称密钥体制和非对称密钥体制两种,相应的,对数据加密的技术分为对称加密(私人密钥加密)和对称密钥加密(公开密钥加密)。

- ②对称加密技术:数据的加密和解密的密钥(密码)是相同的,属于不公开密钥加密算法。其缺点是加密强度不高(因为密钥位数少),且密钥分发困难(因为密钥还需要传输给接收方,也要考虑保密性等问题)。优点是加密速度快,适合加密大数据。

- ③非对称加密技术:数据的加密和解密的密钥是不同的,分为公钥和私钥。是公开密钥加密算法。其缺点是加密速度慢。优点是安全性高,不容易破解。

一、对称加密

对称加密算法(共享密钥)(私有密钥)

①DES:(替换+移位)、56位密钥、64位数据块、速度快,密钥易产生。

②3DES:(三重DES),两个56位密钥K1、K2,效果相当于将密钥加密的长度加倍。

- 加密: K1加密->K2解密->K1加密。

- 解密: K1解密->K2加密->K1解密

③AES:(基于排列和置换运算),是美国联邦政府采用的一种区块加密标准,这个标准用来替代原先的DES。对其的要求是“至少像3DES一样安全”。

④RC-5、RC-4:RSA数据安全公司的很多产品都在使用RC-5。

⑤IDEA:(类型类似于三重DES),128位密钥,64位数据块,比DES的加密性好,对计算机功能要求相对低。

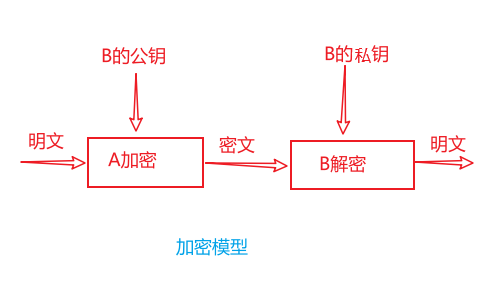

二、非对称加密 (公开密钥)

非对称加密技术原理:发送者发送数据时,使用接收者的公钥作加密密钥,私钥作解密密钥,这样只有接收者才能解密密文得到明文,安全性更高,因为无需传输密钥。但无法保证完整性。如下图:

非对称加密算法

①RSA(x509数字证书):基于大数定律,对信息摘要进行签名。

②ECC(国密SM2)、DSA:ECC比RSA加密强,速度快。

三、数字信封(结合前两者技术解决传输问题)

- 数字信封:运用了对称加密技术和非对称加密技术,本质是使用对称密钥加密数据,非对称密钥加密对称密钥,解决了对称密钥的传输问题。

- 数字信封原理:信是对称加密的密钥,数字信封就是对此密钥进行非对称加密,具体过程:发送方将数据用对称密钥加密传输,而将对称密钥用接收方公钥加密发送给对方。接收方收到数字信封,用自己的私钥解密信封,取出对称密钥解密得原文。

2、信息摘要

一、信息摘要

信息摘要:就是一段数据的特征信息,当数据发生了改变,信息摘要也会发生改变,发送方会将数据和信息摘要一起传给接收方,接收方会根据接收到的数据重新生成一一个信息摘要,若此摘要和接收到的摘要相同,则说明数据正确。

信息摘要的特点:

- ①信息摘要是由哈希函数生成的。

- ②不论数据多长,都会产生固定长度的信息摘要;

- ③任何不同的输入数据,都会产生不同的信息摘要;

- ④单向性,信息摘要不可逆,即只能由数据生成信息摘要,不能由信息摘要还原数据;

二、数字签名

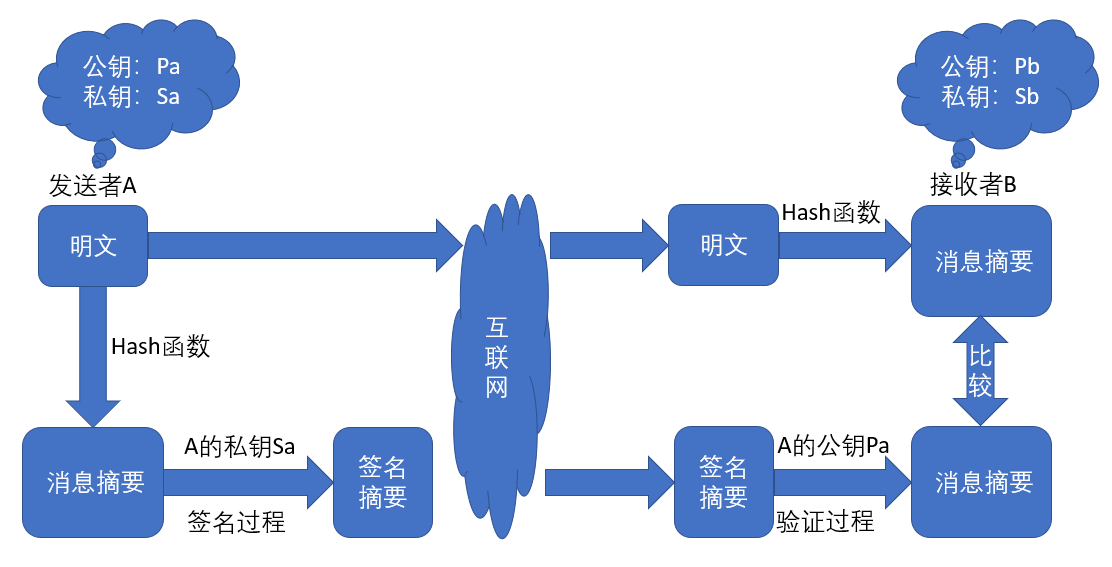

数字签名主要经过以下几个过程:

- ①信息发送者使用一个单向散列函数(Hash函数)对信息生成信息摘要。

- ②信息发送者使用自己的私钥签名信息摘要。

- ③信息发送者把信息本身和已签名的信息摘要一起发送出去。

- ④信息接收者通过使用与信息发送者使用的同一个单向散列函数(Hash函数)对接收的信息本身生成新的信息摘要,再使用信息发送者的公钥对信息摘要进行验证,以确认信息发送者的身份和信息是否被修改过。

数字签名常用算法:RSA、DSA、ECDSA椭圆曲线数字签名算法。

2227

2227

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?