Writeup

一、FTPASS

题目描述:

题目名称:FTPASS

题目内容:

题目要求:密码在哪里?

提示1:巧用追踪流

提示2:找到FTP密码即可

分类:流量分析

难度:简单

题目分析:

FTP是File Transfer Protocol(文件传输协议)的缩写,是TCP/IP协议组中的协议之一。FTP协议用于互联网上的控制文件的双向传输。在FTP的使用当中,用户经常遇到两个概念:“下载”(Download)和“上传”(Upload)。“下载”文件就是从远程主机拷贝文件至自己的计算机上;“上传”文件就是将文件从自己的计算机中拷贝至远程主机上。用Internet语言来说,用户可通过客户机程序向(从)远程主机上传(下载)文件。

所以对我们解题来说,就是要找到这个上传文件。

解题过程:

用Wireshark打开压缩包中的数据包,根据题目中提示的FTP,对流量数据进行一个过滤。

点开数据流,可以看到:

结果展示:

PASS cdts3500

总结与反思:

简单的对数据包的一个过滤,找到上传的ftp报文,就可以找到正确的答案。

二、数据包中的线索

题目描述:

题目名称:数据包中的线索

题目内容:

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗?

提示1:追踪与获取文件有关的HTTP报文

提示2:文件内容的编码

提示3:转码网站:the-x.cn

提示4:结果为flag{}

分类:取证

难度:中等

题目分析:

给到我们一个数据包,应该使用Wireshark进行流量过滤找到相应的HTTP报文。

解题过程:

用Wireshark打开压缩包中的数据包,根据题目中提示的HTTP,对流量数据进行一个过滤。

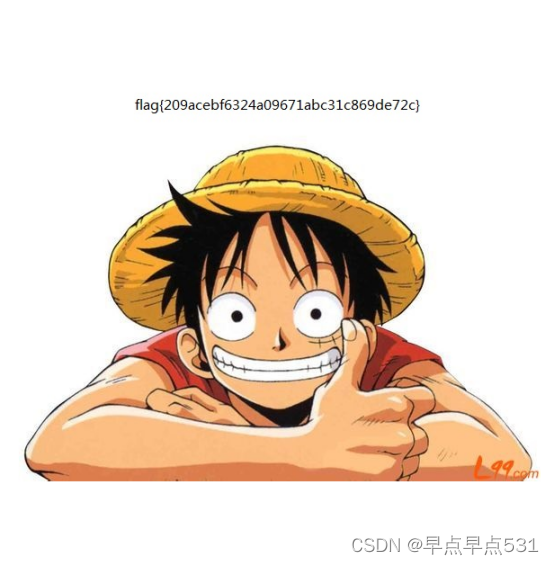

点开数据流,可以看到:

根据其编码特点可以看出是BASE64编码,运用在线网站即可解码,得到一张带有答案的图片文件。

结果展示:

总结与反思:

简单的对数据包的一个过滤,找到上传的http报文,就可以找到正确的答案。

三、被嗅探的流量

题目描述:

题目名称:被嗅探的流量

题目内容:

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗?

提示1:HTTP流量

提示2:追踪上传文件相关的痕迹(POST请求)找到flag

提示3:结果为flag{}

分类:流量分析、取证

难度:简单

题目分析:

给到我们一个数据包,应该使用Wireshark进行流量过滤找到相应的HTTP报文,追踪上传文件相关的痕迹(POST请求)找到flag。

解题过程:

用Wireshark打开压缩包中的数据包,根据题目中提示的HTTP,对流量数据进行一个过滤。

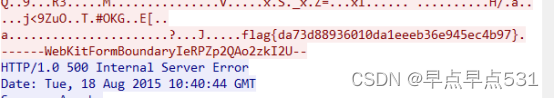

点开HTTP数据流,可以看到:

结果展示:

flag{da73d88936010da1eeeb36e945ec4b97}

总结与反思:

简单的对数据包的一个过滤,找到上传的http报文,就可以找到正确的答案。

四、大白

题目描述:

题目名称:大白

题目内容:

看不到图? 是不是屏幕太小了。

提示1:图显示不全

提示2:如何修改图片大小显示出隐藏的部分?(winhex软件)

提示3:结果为flag{}

分类:图片格式改写

难度:中等

题目分析:

可以看到题目图片中只有大白的半个身子,猜测图片部分被影藏了。

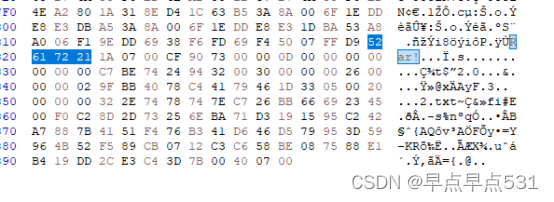

可以用二进制工具打开图片,修改其长和宽的参数。

Png格式的图片二进制格式下,第17-24对二进制数代表图片的宽,25-32对二进制数代表图片的长。

解题过程:

用二进制工具winhex打开大白的图片,修改第二行的图片宽的参数,保存后再次打开图片得到结果。

结果展示:

总结与反思:

由于不了解二进制工具的使用以及不知道png图片在二进制格式下各参数的含义,浪费了许多时间,但同时也学习到了二进制下一些常见文件的参数。

五、秘密藏在了哪里?

题目描述:

题目名称:秘密藏在了哪里?

题目内容:

提示1:压缩包注释信息是真正的压缩包(但数据有损坏)

提示2:如何根据压缩文件的头尾特征修复损坏的数据?(Hxd软件)

提示3:保存为文件后解压。

分类:文件数据修复

难度:难

题目分析:

压缩包可以正常解压打开,但没有答案,所以猜测答案是否被藏起来了。可以查看压缩包的各种可直接查看的信息,或者使用二进制文件打开压缩包查看。

解题过程:

打开压缩包的注释信息获取到真正的压缩包

新建一个二进制文件将压缩包文件数据复制进去并保存

解压时通过暴力破解获得密码

结果展示:

flag{c75af4251e0afde2fc62e0a76d856774}

总结与反思:

由于忽略了压缩包注释信息而导致没能获得正确的压缩包。

六、小明的保险箱

题目描述:

题目名称:小明的保险箱

题目内容:

小明有一个保险箱,里面珍藏了小明的日记本,他记录了什么秘密呢?告诉你,其实保险箱的密码是小明的银行密码。

提示1:winhex打开,查看图片中是否包含zip、rar(通过文件头判断)等文件?

提示2:修改图片后缀得到加密压缩包

提示3:密码是小明的银行卡密码(有什么特征?),压缩包密码爆破(AAPR工具)。

分类:二进制,密码爆破

难度:中等

题目分析:

打开压缩包是个图片,但图片看起来很完整,不像图片部分被隐藏了。所以使用二进制工具打开文件,可以通过文件头来判断图片中是否还包含其他类型文件。

解题过程:

用winhex打开后,通过文件头判断图片中还包含rar类型文件

修改图片后缀得到加密压缩包,通过AAPR工具进行密码爆破

结果展示:

flag{75a3d68bf071ee188c418ea6cf0bb043}

总结与反思:

对于图片文件,一看基本信息,二看是否有部分被隐藏,三用二进制文件工具打开。

七、刷新过的图片

题目描述:

题目名称:刷新过的图片

题目内容:

提示1:图片 F5 隐写解密(https://github.com/matthewgao/F5-steganography)

提示2:zip 伪加密,如何修复被改动的数据?(010 editor工具)

提示3:结果为flag{}

分类:隐写

难度:中等

题目分析:

打开压缩包是个图片,但图片看起来很完整,不像图片部分被隐藏了。由于题目中提到“刷新”,所以可以用F5隐写解密工具解开。

解题过程:

用F5隐写解密工具解密图片,得到一个.txt文件,用二进制工具打开后通过头文件看出是个zip压缩包 ,修改文件后缀得到zip压缩包,解压时发现需要密码,但通过暴力破解没发现密码,合理怀疑是zip伪加密,用二进制工具打开后修改对应参数,成功解压得到答案。

结果展示:

flag{96efd0a2037d06f34199e921079778ee}

总结与反思:

因为不了解zip伪加密,通过学习zip二进制文件参数信息成功破解。

2228

2228

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?