1、熟悉 802.3 协议,观察以太网的帧格式。 2、观察 ARP 的运作。

与因特网连接的计算机网络系统;主机操作系统为 windows;Wireshark、IE 等软件

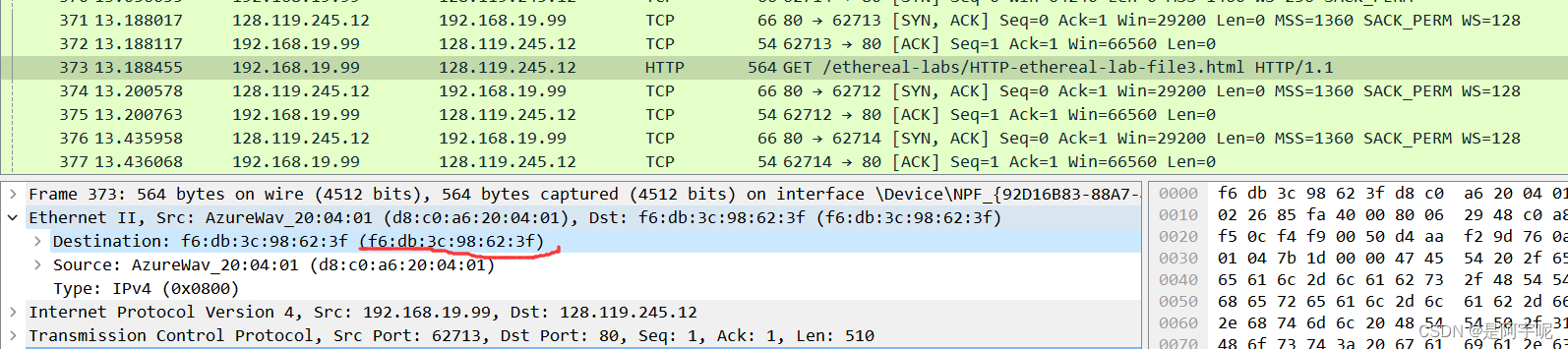

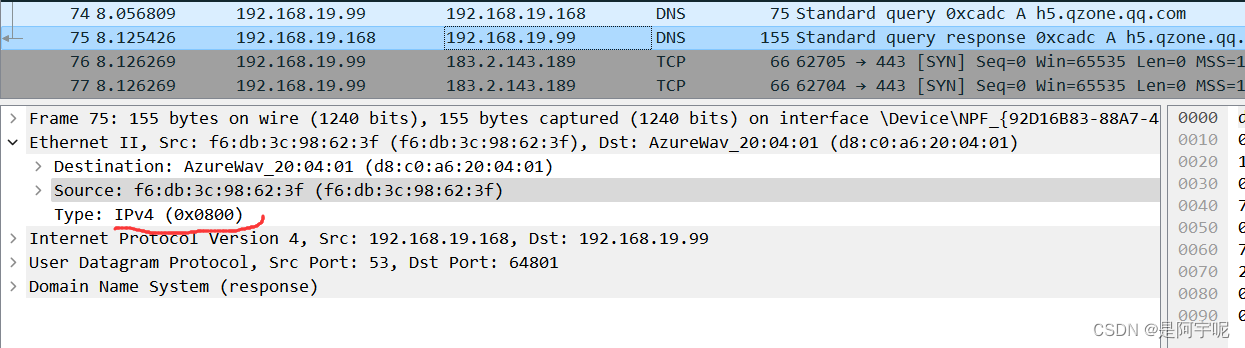

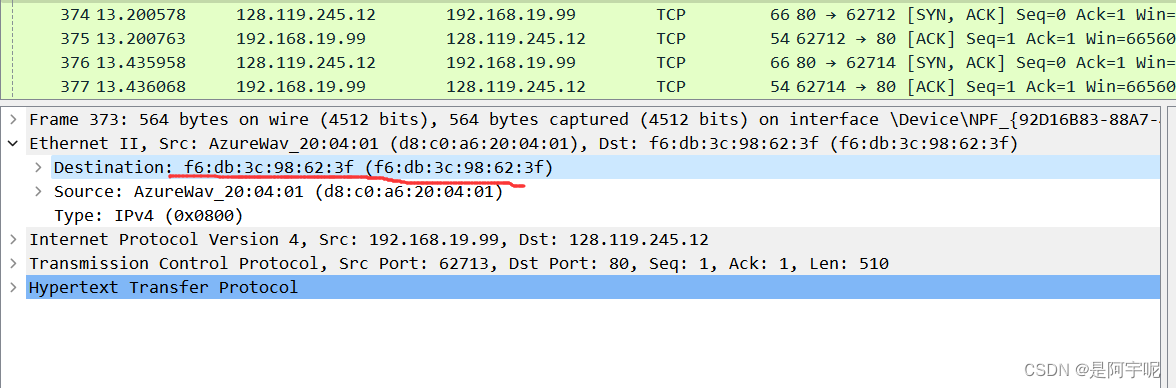

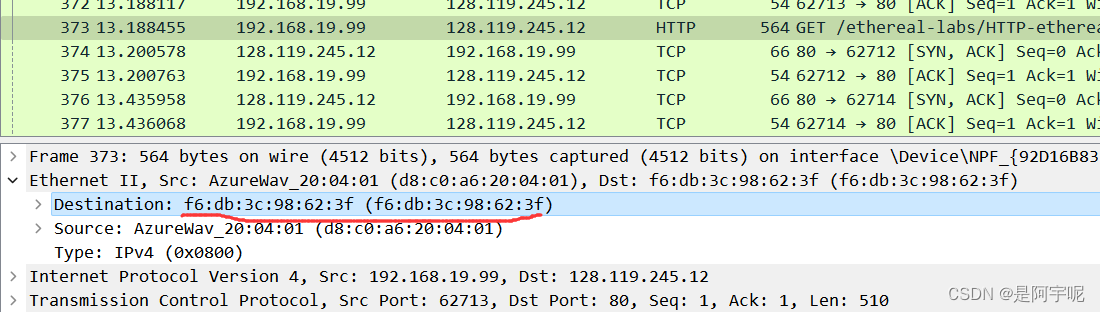

1、 俘获并分析以太网帧 (1)清空浏览器缓存(清空 Cache,在 IE 窗口中,选择“工具/Internet 选项/删除文件”命令,其它浏览器请自查网络资料)。 (2)启动 Wireshark,开始分组俘获。 (3)在浏览器的地址栏中输入:http://gaia.cs.umass.edu/ethereal-labs/HTTP-ethereal-lab-file3.html,浏览器将显示冗长的美国权力法案。 (4)停止分组俘获。首先,找到你的主机向服务器 gaia.cs.umass.edu 发送的 HTTPGET 报文的分组序号,以及服务器发送到你主机上的 HTTP 响应报文的序号。其中,窗口大体如下由于本实验关注的是以太网和 ARP,我们对 IP 和 IP 协议之上的协议不关心。因此,我们(5)选择包含 HTTPGET 报文的以太网帧,在分组详细信息窗口中,展开 EthernetII 信息部分。根据操作,回答“四、实验报告内容”中的 1--3 题 (6)选择包含 HTTP 响应报文第一个字节的以太网帧,根据操作,回答“四、实验报告内容”中的 4--6 题。 选择“Analyze->EnabledProtocols”,取消对 IP 复选框的选择,单击 OK。窗口如下 2、 ARP (1)利用 MS-DOS 命令:arp-a 或 c:\windows\system32\arp 查看主机上 ARP 缓存的内容,并对该命令输出结果进行截图。根据操作,回答“四、实验报告内容”中的 7 题。 (2)利用 MS-DOS 命令:arp-d*清除主机上 ARP 缓存的内容(注意:对 Win10 来说,cmd 应该以管理员身份运行。此命令的作为是为了更好的抓取到 ARP 包,但在东 9 实验室电脑上可能因为缺乏管理员权限而无法正常执行,但即便不执行本命令,也依然能抓到ARP 包,不影响后面的步骤)。 (3)清除浏览器缓存。 (4)启动 Wireshark,开始分组俘获。 (5)在浏览器的地址栏中输入:http://gaia.cs.umass.edu/ethereal-labs/HTTP-ethereal-lab-file3.html,浏览器将显示冗长的美国权力法案。 (6)停止分组俘获。选择“Analyze->EnabledProtocols”,取消对 IP 复选框的选择,单击 OK。窗口如下。根据操作,回答“四、实验报告内容”中的 8--10 题。

在实验的基础上,回答以下问题:

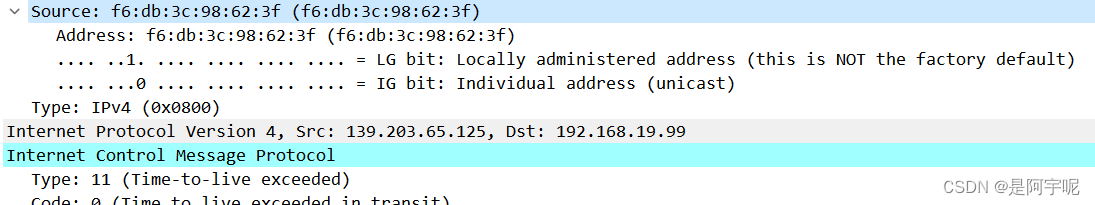

答:f6:db:3c:98:62:3f

答:不是,是网关地址 3、给出帧类型字段(Frametypefield)的十六进制值,并指出它们代表什么上层协议。

答:IPv4(0X0800)

答:f6:db:3c:98:62:3f.不是。是 gaia.cs.umass.edu 服务器的MAC地址

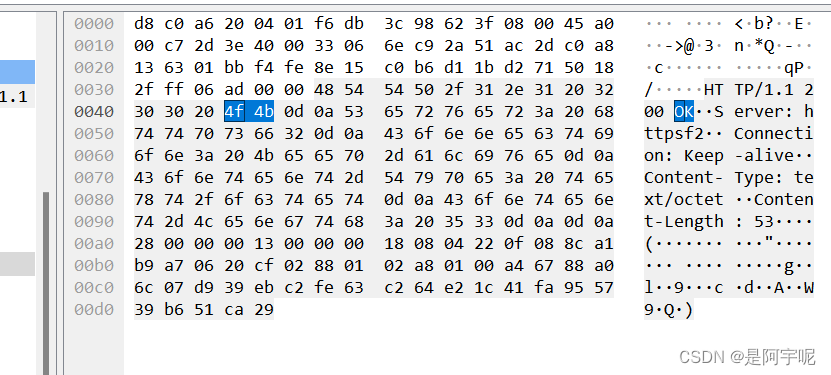

答:f6:db:3c:98:62:3f 6、在包含“OK”以太网帧中(即 HTTP 的 OK 响应包所在帧),从该帧的最开始算起,ASCII字符“OK”中的“O”出现在第几个字节?(注:是字母 O,不是数字零)

答:16*4+4=68个字节

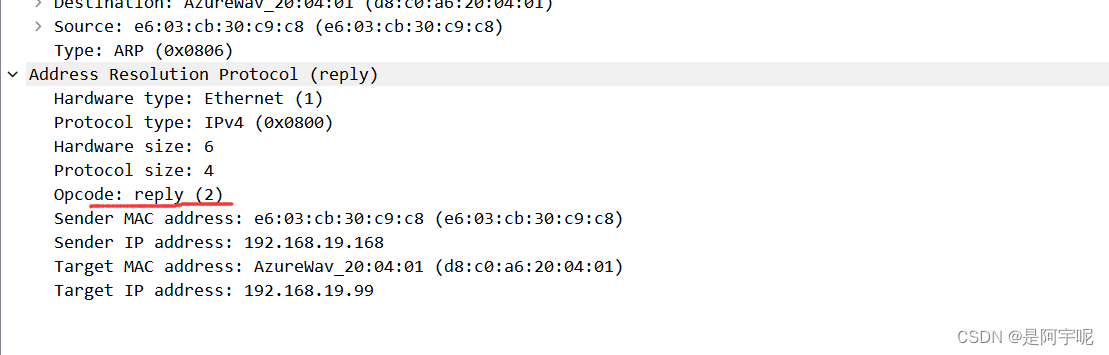

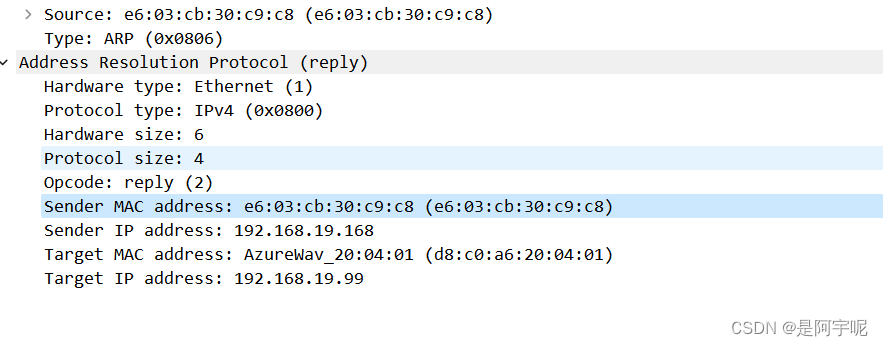

9、从 ftp://ftp.rfc-editor.org/in-notes/std/std37.txt 处下载 ARP 规范说明。在 http://www.erg.abdn.ac.uk/users/gorry/course/inet-pages/arp.html 处 也 有 一 个 可 读的 关于ARP 的讨论网页。根据操作回答:

Reply(2)

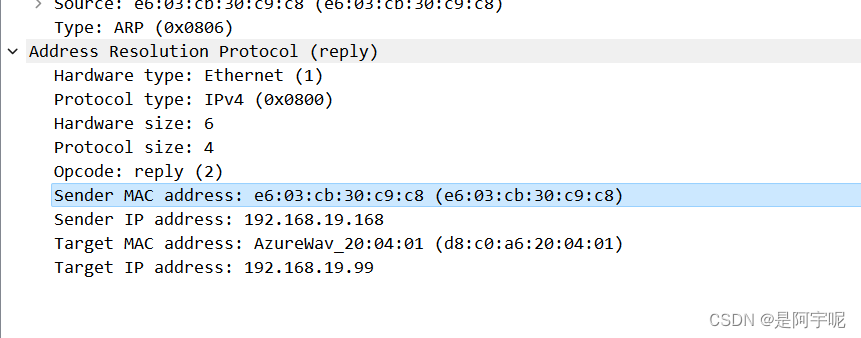

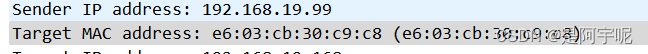

10、包含 ARP 响应报文的以太网帧中源地址和目的地址的十六进制值各是多少?

源地址 目的地址

通过本次实验了解到了以太网与 ARP 协议中非常重要的两个协议。在实际应用中,我们经常会遇到需要配置网络的情况。在本次实验中,我学习了以太网与 ARP 的基本原理,通过实际操作和抓包分析,深入理解了其工作流程和数据结构。我还了解了LAN和WAP网络,并学习了如何在虚拟机环境中配置网络。 在实际操作中,我通过Wireshark抓包来分析网络数据包。这让我更加深入地了解了TCP/IP协议栈中不同协议的作用和相互关系,以及网络数据包在不同协议层中的格式和内容。通过分析ARP协议的数据包,我能够准确地判断网络中不同设备的IP地址和MAC地址的对应关系,以及如何进行数据包的转发和路由。总的来说,本次实验让我深入理解了以太网与 ARP 协议的工作原理,提高了我的网络配置能力和抓包分析能力。同时,也让我意识到了网络安全的重要性,需要加强对网络攻击和入侵的防范和管理。 |

以太网与 ARP 协议分析

最新推荐文章于 2024-04-21 13:34:38 发布

1948

1948

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?