今天去调试了几台华为的防火墙,型号是USG6300E系列(如图1-1所示),在调试的时候我一直在纠结一个问题就是防火墙的远程管理要不要写策略。我一直以为华为防火墙有一条默认禁止的策略,如果不写策略的话所有的数据包都会丢弃。但是其实不是,对于远程管理来说不是,我们只需要在系统的管理员账号那里添加信任端口之后就可以不用写策略了。下面请看详细的步骤。

图1-1,项目中防火墙参数

以下测试均是在华为模拟器ensp测试的结果:

我把拓扑图分为了两个区域,一个是trust,一个是untrust,10.0.11.2模拟公网出口地址。公网使用Ripv2将所有网络打通。192.168.100.1是我电脑设置回环口的地址(图1-2)。

图1-2,电脑测试地址

网络打通之后我们看一下防火墙的路由表,如(图1-3)所示

图1-3,防火墙路由表

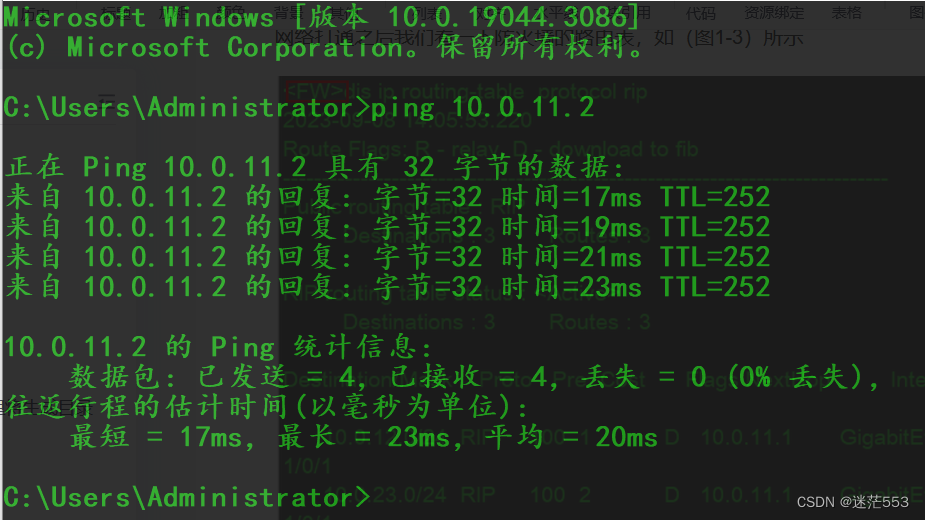

有了路由表之后电脑可以ping通防火墙,如(图1-4)所示:

图1-3,电脑ping防火墙测试

我现在可以通过防火墙公网接口地址登录进去,因为我一开始已经配置好了,现在展示配置结果。

策略不用管,直接去系统,管理员,点击相应的管理账号然后添加对应的信任主机(注意地址和掩

码)即可,而且此时防火墙默认策略是禁止所有的。如(图1-4)和(图1-5所示)

图1-4,配置信任主机

图1-5,防火墙默认策略

最后,虽然对于一个老工程师来说这可能都是常识,但是对于我一个新手来说很多东西都要慢慢积累。谢谢大家能看到这里,这里送给大家一个网络工程师好用的工具就是tcping,这个工具可以测试目的端口是否打开,使用方法是win + R键输入cmd,然后tcping 目的IP地址 端口号、如果不加端口号默认测试80端口。例如本实验里测试防火墙的8443端口是否打开,如(图1-6)所示:

图1-6、tcping的展示

此时回应的是Port is open,说明端口是打开的。

我这里就放一个如何安装使用的链接,当然去百度如何安装此工具的链接有很多,大家可以自行搜索,谢谢大家能看到这里。

1930

1930

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?