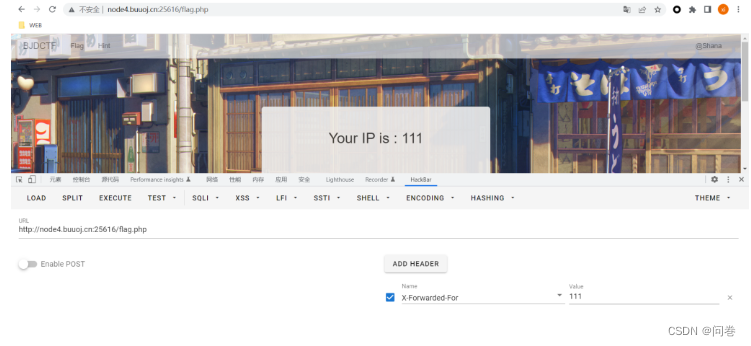

想到IP,第一个就要考虑是不是用x-forwarded-for伪造文件头

可以用hackbar

发现是可以伪造的,那么就要考虑,是否存在模板注入

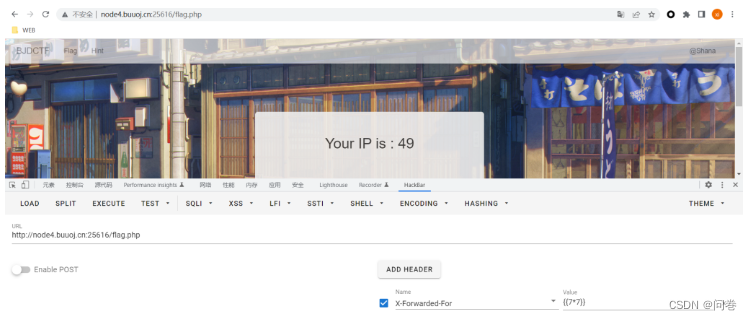

检测方法:{{7*7}}

观察模板是否变成49.如果发生改变证明我们的语句被输出在了模板上

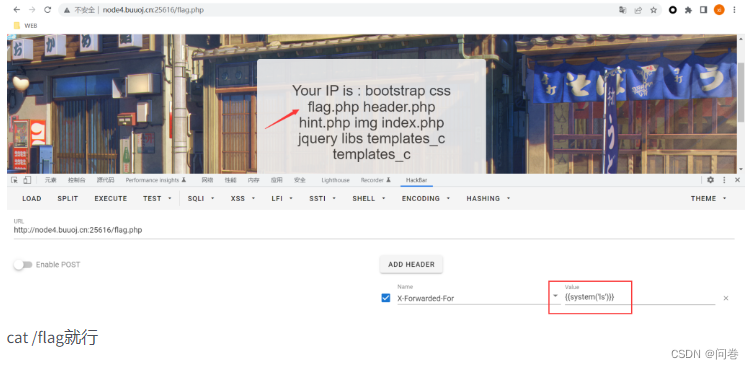

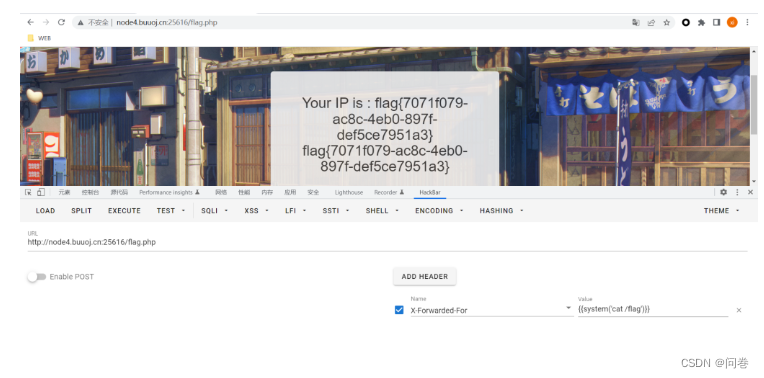

那么就命令执行就可以了

补充一下知识点

{% … %} 用来声明变量

{{ … }} 用来将表达式打印到模板输出

{# … #} 表示未包含在模板输出中的注释

在模板注入中,主要使用的是{{}} 和 {%%}

检测是否存在ssti

在url后面,或是参数中添加 {{ 7*7 }} ,查看返回的页面中是否有49

我们查找一下目录

1211

1211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?