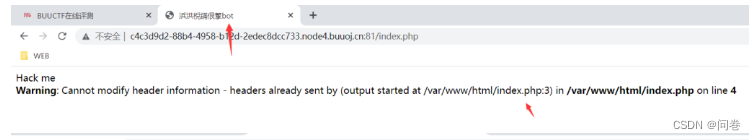

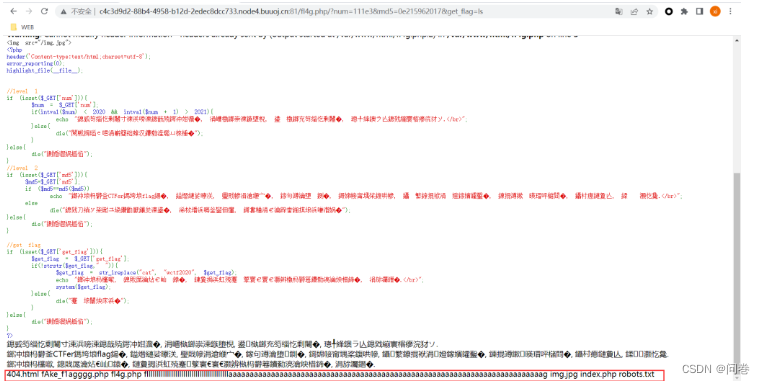

先直接访问index.php无效,然后发现界面有类似robots.txt的目录存在

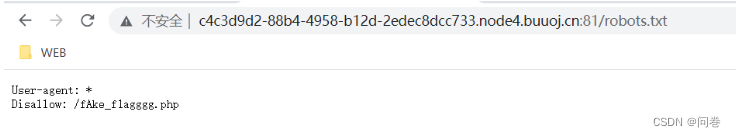

说是假的flag,但是robots.txt的hint有新的目录fl4g.php

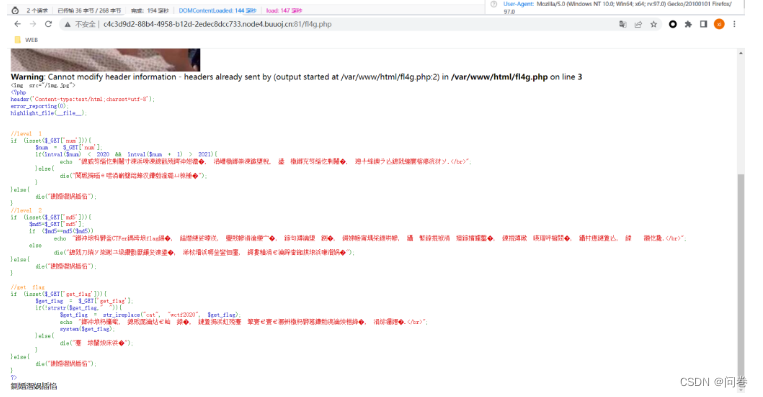

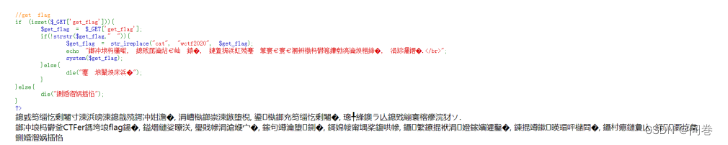

分为三层,中间有些乱码不重要

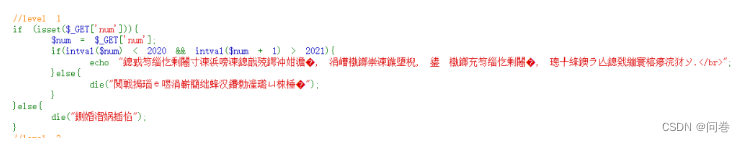

第一层:

传入num,在intval函数里面数字需要小于2020,但是加1之后要比2021大。似乎不行,但是intval函数有一个绕过方式就是利用科学计数法111e3,intval函数里面只会显示111,但是科学计数法加1之后会先执行加法

然后是第二层

传入的MD5参数需要等于MD5之后本身,我们知道0e开头的字符串就可以做到(0e215962017)最后一层

最后一个get_flag传参,但是参数里面不能有空格和cat。我们先ls看目录

这就出来了,空格可以用$IFS$9替换,然后cat用tac替换

最终payload:?num=111e3&md5=0e215962017&get_flag=tac$IFS$9fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag

文章讲述了如何通过解决网站安全测试中的层层加密,利用intval函数的特性(科学计数法)绕过限制,以及MD5要求与自身相等的条件,最终通过替换字符获取flag的过程。

文章讲述了如何通过解决网站安全测试中的层层加密,利用intval函数的特性(科学计数法)绕过限制,以及MD5要求与自身相等的条件,最终通过替换字符获取flag的过程。

1045

1045

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?