CTFshow-web-web13

打开靶场,显示如下:

看到这个我们尝试上传一句话木马,发现报错

我们利用kali扫描一下

这里用的是dirsearch,输入dirsearch -u http://628bfe2f-5cfc-4de6-9427-5b2d1e3c1d4a.challenge.ctf.show -e*

也可以右键查看源代码

发现存在一个/upload.php文件,我们尝试添加到url中,发现能访问但是报错

常见得到源码的方法 .bak .git .hg

.DS_Store文件泄漏

先尝试在url后添加/upload.php.bak,发现直接下载了,我们打开下载的

文件大小少于24字节,名字少于九个字节,后缀小于三个字节,并且后缀不能是.php

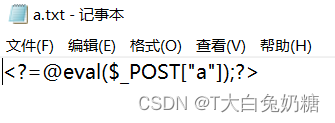

写一个一句话木马

由于后缀问题服务器无法解析该php语句,我们先上传a.txt,再上传.user.ini文件

.user.ini中两个中的配置就是auto_prepend_file和auto_append_file。这两个配置的意思就是:我们指定一个文件(如1.jpg),那么该文件就会被包含在要执行的php文件中(如index.php),相当于在index.php中插入一句:require(./1.jpg)。这两个设置的区别只是在于auto_prepend_file是在文件前插入,auto_append_file在文件最后插入。

“在“.user.ini”中如果设置了文件名,那么任意一个页面都将该文件中的内容包含进去。"

所以可以使用GET方式在任何一个页面执行php代码,配合print_r(),glob()和heiglight_file()函数

Print_r() 打印变量

Glob() 返回一个包含匹配指定模式的文件名或目录的数组

highlight_file() 显示文件前端

依次上传a.txt和.user.ini

用蚁剑进行连接,发现返回数据为空

试试post传参

输入a=print_r(glob(‘*’));

我们使用高亮函数,将长的文件显示一下

highlight_file()函数可以用于将一个PHP文件的代码高亮显示,并输出到页面上或者保存到文件中。

a=highlight_file(‘903c00105c0141fd37ff47697e916e53616e33a72fb3774ab213b3e2a732f56f.php’);

670

670

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?